À l'ère des applications interconnectées, se connecter en toute sécurité à une plateforme pour accéder aux fonctionnalités d'une autre est devenu essentiel. C'est là que OAuth entre en jeu, agissant comme un intermédiaire qui facilite l'autorisation sécurisée entre différents services. Mais avec deux versions - OAuth 1 et OAuth 2 - la confusion peut surgir.

Si vous souhaitez appliquer l'authentification de type OAuth 1 ou OAuth 2 à votre API, vous pouvez utiliser Apidog, un outil d'API complet qui permet aux utilisateurs de sélectionner le type d'authentification de leur choix.

Si vous souhaitez en savoir plus sur Apidog, venez essayer la plateforme gratuitement en cliquant sur ce bouton ci-dessous !

Cet article explore une comparaison essentielle entre ces protocoles, en soulignant leurs principales différences, leurs forces et leurs cas d'utilisation idéaux, pour vous aider à comprendre lequel règne en maître dans le paysage d'authentification moderne.

Qu'est-ce qu'OAuth 1 ?

OAuth 1 (défini par la spécification OAuth Core 1.0), est un protocole conçu pour la délégation d'autorisation. Il permet à un propriétaire de ressource (également appelé utilisateur) d'accorder à un consommateur (également appelé application) un accès limité à ses ressources protégées hébergées sur un fournisseur de services (plus connu sous le nom de site Web ou de plateforme) sans révéler ses informations d'identification privées au consommateur.

Principaux avantages de l'utilisation d'OAuth 1

- Expérience utilisateur améliorée : OAuth 1 permettait aux utilisateurs d'accéder facilement aux fonctionnalités d'une plateforme (consommateur) en utilisant leur compte existant sur une autre plateforme (fournisseur de services). Cela éliminait la nécessité de créer des comptes distincts pour chaque application.

- Sécurité renforcée : En séparant les informations d'identification de l'utilisateur du processus d'autorisation, OAuth 1 réduisait le risque d'exposer les mots de passe ou d'autres informations sensibles à l'application demandant. Les utilisateurs ne sont autorisés à accéder qu'à des données spécifiques dans un cadre défini, améliorant ainsi le contrôle.

- Approche standardisée : OAuth 1 a fourni un protocole standardisé pour l'autorisation, simplifiant le développement pour les applications et les fournisseurs de services. Cette interopérabilité a favorisé un écosystème Web plus connecté.

Qu'est-ce qu'OAuth 2 ?

OAuth 2 a la même définition qu'OAuth 1, où il s'agit d'un framework d'autorisation qui permet à une application tierce (appelée client) d'obtenir un accès limité à un service HTTP (également appelé serveur de ressources) au nom d'un propriétaire de ressource (utilisateur), le tout sans exposer les informations d'identification de l'utilisateur.

Principaux avantages de l'utilisation d'OAuth 2

OAuth 2.0 est devenu le protocole dominant pour l'autorisation en raison de plusieurs avantages clés qu'il offre par rapport à son prédécesseur, OAuth 1.0 :

- Simplicité : OAuth 2.0 rationalise le flux d'autorisation par rapport à OAuth 1.0. Il utilise différents types d'octroi en fonction du scénario d'application, ce qui le rend plus flexible et plus facile à mettre en œuvre.

- Sécurité renforcée : OAuth 2.0 élimine le besoin de secrets partagés entre le client et le serveur de ressources, une vulnérabilité potentielle dans OAuth 1.0. Il s'appuie sur des jetons d'accès avec des durées de vie limitées et des jetons d'actualisation pour un accès étendu, améliorant ainsi la sécurité globale.

- Évolutivité améliorée : La gestion de nombreuses applications clientes devient plus facile avec OAuth 2.0. L'utilisation de la cryptographie à clé publique/privée et des jetons d'accès élimine le besoin d'une gestion complexe des secrets partagés.

- Flexibilité : OAuth 2.0 offre un plus large éventail de types d'octroi répondant à différents types d'applications. Cela inclut les octrois de code d'autorisation (populaires pour les applications Web), les octrois de mot de passe (adaptés aux applications mobiles) et les octrois d'informations d'identification du client (utilisés pour la communication de serveur à serveur).

- Convivialité mobile : OAuth 2.0 est bien adapté aux applications mobiles avec son accent sur l'accès sécurisé basé sur des jetons. Cela permet aux utilisateurs d'accéder facilement aux fonctionnalités sur différentes plateformes sans avoir à ressaisir leurs informations d'identification sur leurs appareils mobiles.

- Adoption plus large : En raison de ses avantages, OAuth 2.0 a été largement adopté par les principaux fournisseurs de services comme Google, Facebook et Twitter. Cela simplifie l'intégration pour les développeurs et offre une expérience utilisateur cohérente sur différentes plateformes.

Raisons de la création d'OAuth 2

OAuth 2.0 a été créé pour remédier aux limites et aux complexités de son prédécesseur, OAuth 1.0. Voici une ventilation des principales raisons de son développement :

- Complexité : Le flux en plusieurs étapes d'OAuth 1.0 avec des jetons temporaires et des secrets partagés le rendait difficile à mettre en œuvre et à gérer, en particulier pour les développeurs.

- Évolutivité : La gestion de nombreux secrets partagés pour diverses applications clientes est devenue un défi pour les fournisseurs de services à mesure que l'écosystème Web se développait.

- Problèmes de sécurité : La dépendance aux secrets partagés pourrait être une vulnérabilité en cas de compromission. De plus, l'exposition des jetons OAuth 1.0 posait des risques de sécurité.

OAuth 2.0 visait à rationaliser le processus d'autorisation tout en améliorant la sécurité et l'évolutivité. Voici comment il a résolu ces problèmes :

- Flux simplifié : OAuth 2.0 utilise différents types d'octroi en fonction du scénario d'application, ce qui réduit la complexité et le rend plus adaptable.

- Secrets partagés éliminés : En s'appuyant sur des jetons d'accès et la cryptographie à clé publique/privée, OAuth 2.0 a supprimé le besoin de secrets partagés, améliorant ainsi la sécurité globale.

- Gestion des jetons améliorée : Les jetons d'accès avec des durées de vie limitées et les jetons d'actualisation pour un accès étendu ont fourni une approche plus sûre et plus gérable.

Résumé tabulé d'OAuth 1 VS. OAuth 2

| Fonctionnalité | OAuth 1.0 | OAuth 2.0 |

|---|---|---|

| Flux d'autorisation | Complexe, en plusieurs étapes avec des jetons temporaires | Plus simple, différents types d'octroi selon le scénario |

| Sécurité | S'appuie sur des secrets partagés (vulnérabilité potentielle) | Élimine les secrets partagés, utilise des jetons d'accès avec une durée de vie limitée et des jetons d'actualisation |

| Évolutivité | Difficile de gérer de nombreux secrets partagés | Plus évolutif avec la cryptographie à clé publique/privée |

| Flexibilité | Types d'octroi limités | Plus large éventail de types d'octroi pour différentes applications |

| Convivialité mobile | Moins adapté aux applications mobiles | Bien adapté aux applications mobiles avec un accès basé sur des jetons |

| Adoption | Adoption moins répandue | Adoption plus large par les principaux fournisseurs de services |

| Focus | Accès sécurisé avec une poignée de main complexe | Autorisation simplifiée, sécurisée et flexible |

| Cas d'utilisation idéaux | Applications héritées nécessitant un contrôle d'accès complexe | Applications Web et mobiles modernes, plus large éventail de scénarios |

Apidog - Offrir aux utilisateurs la liberté de choisir le type d'authentification pour votre API

Les outils d'API ont généralement des limites quant à ce qu'ils peuvent fournir aux développeurs d'API. Cependant, Apidog, un outil de développement d'API tout-en-un, peut offrir aux utilisateurs la possibilité de sélectionner OAuth 1, OAuth 2 ou d'autres types d'authentification - quel que soit le souhait du développeur !

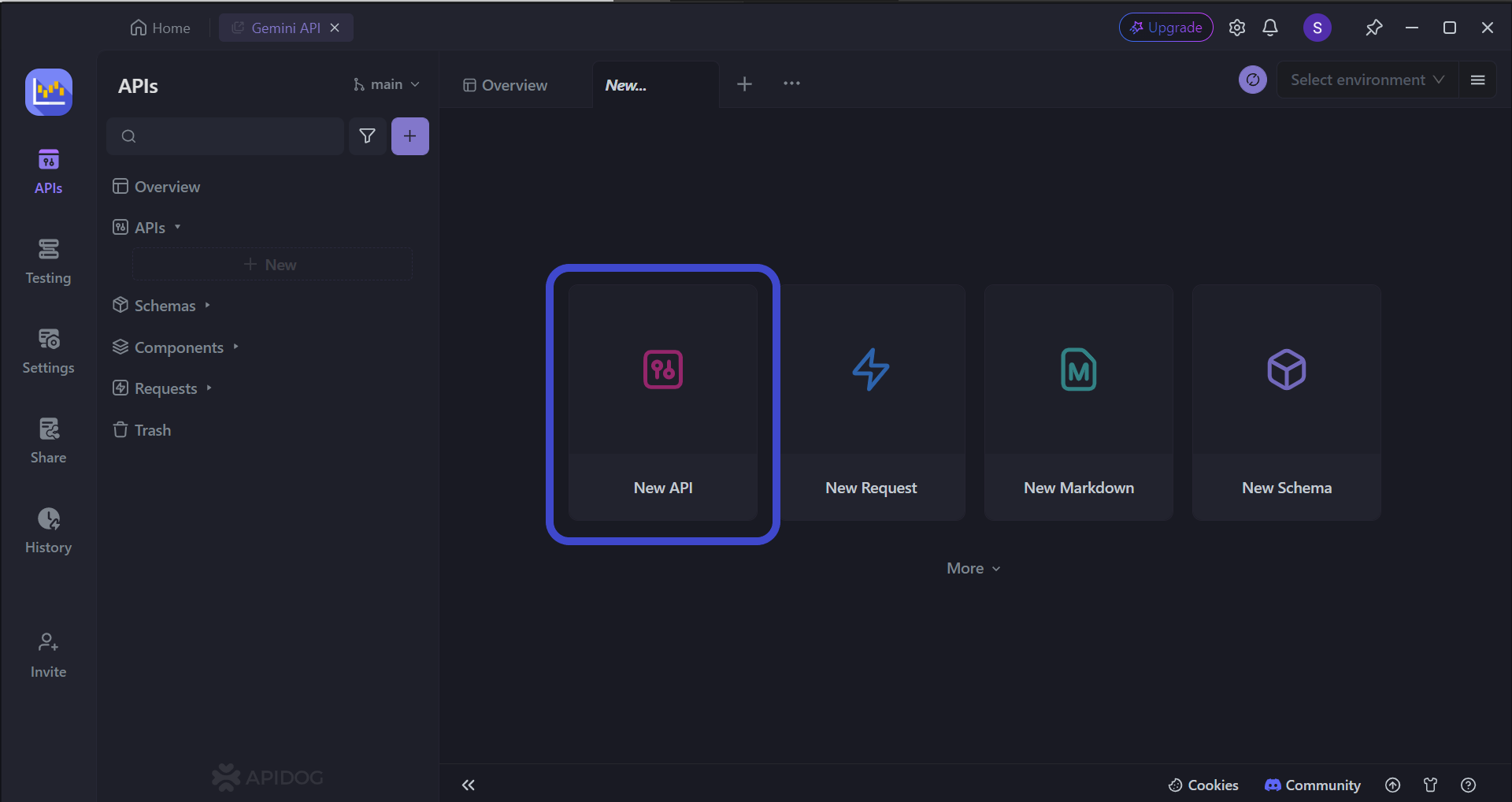

Créer une API à partir de zéro avec Apidog

Créer des API avec Apidog n'a jamais été aussi simple ! Avec Apidog et vos idées, vous pouvez produire des API en quelques clics !

Commencez par appuyer sur le bouton Nouvelle API, comme indiqué dans l'image ci-dessus.

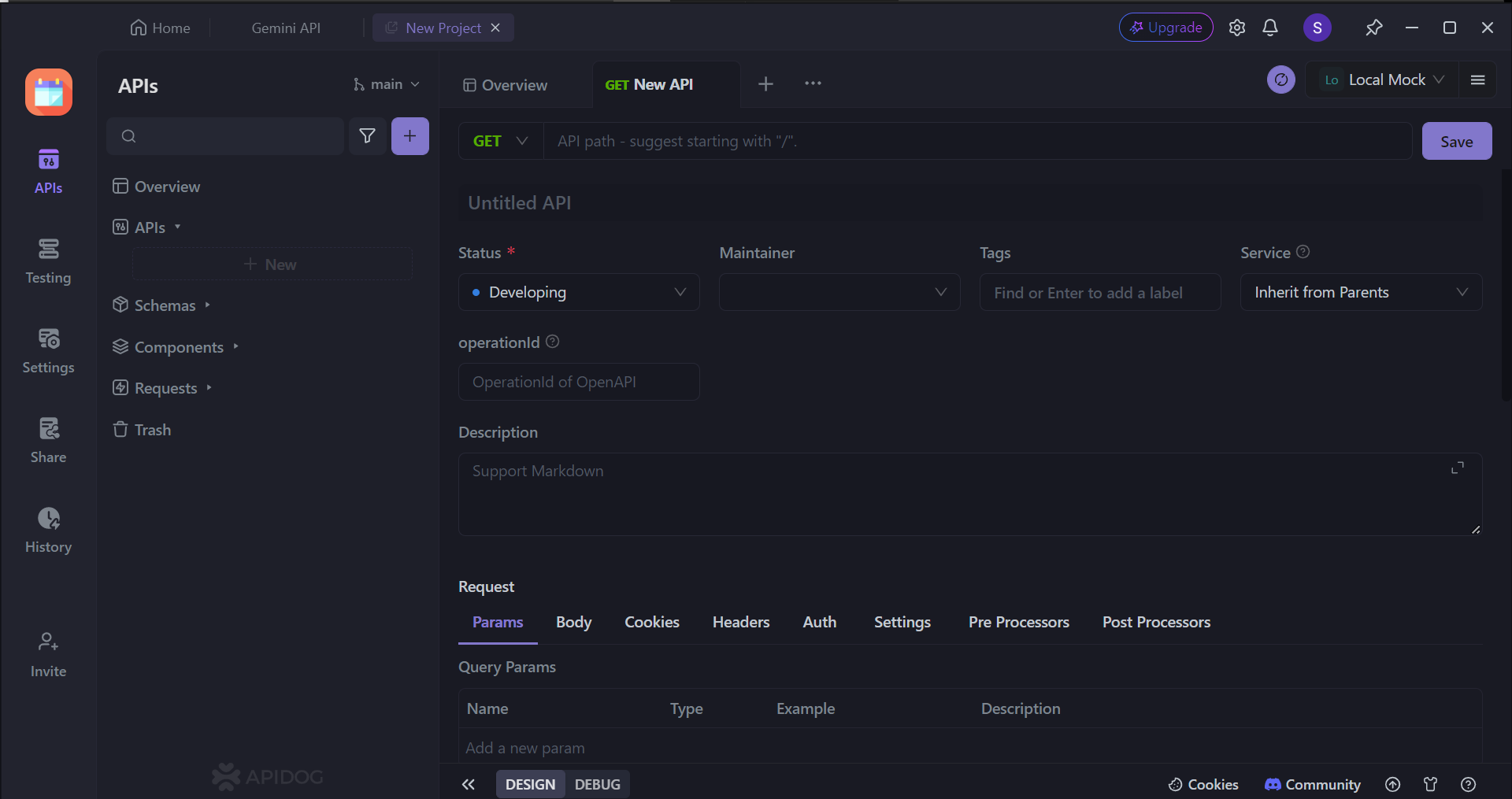

Ensuite, vous pouvez sélectionner de nombreuses caractéristiques de l'API. Sur cette page, vous pouvez :

- Définir la méthode HTTP (GET, POST, PUT ou DELETE)

- Définir l'URL de l'API (ou point de terminaison de l'API) pour l'interaction client-serveur

- Inclure un/plusieurs paramètres à transmettre dans l'URL de l'API

- Fournir une description de la fonctionnalité que l'API vise à fournir.

Pour vous aider à créer des API au cas où ce serait votre première fois, vous pouvez envisager de lire ces articles pour comprendre les meilleures pratiques pour la création d'API REST (ou d'API en général) :

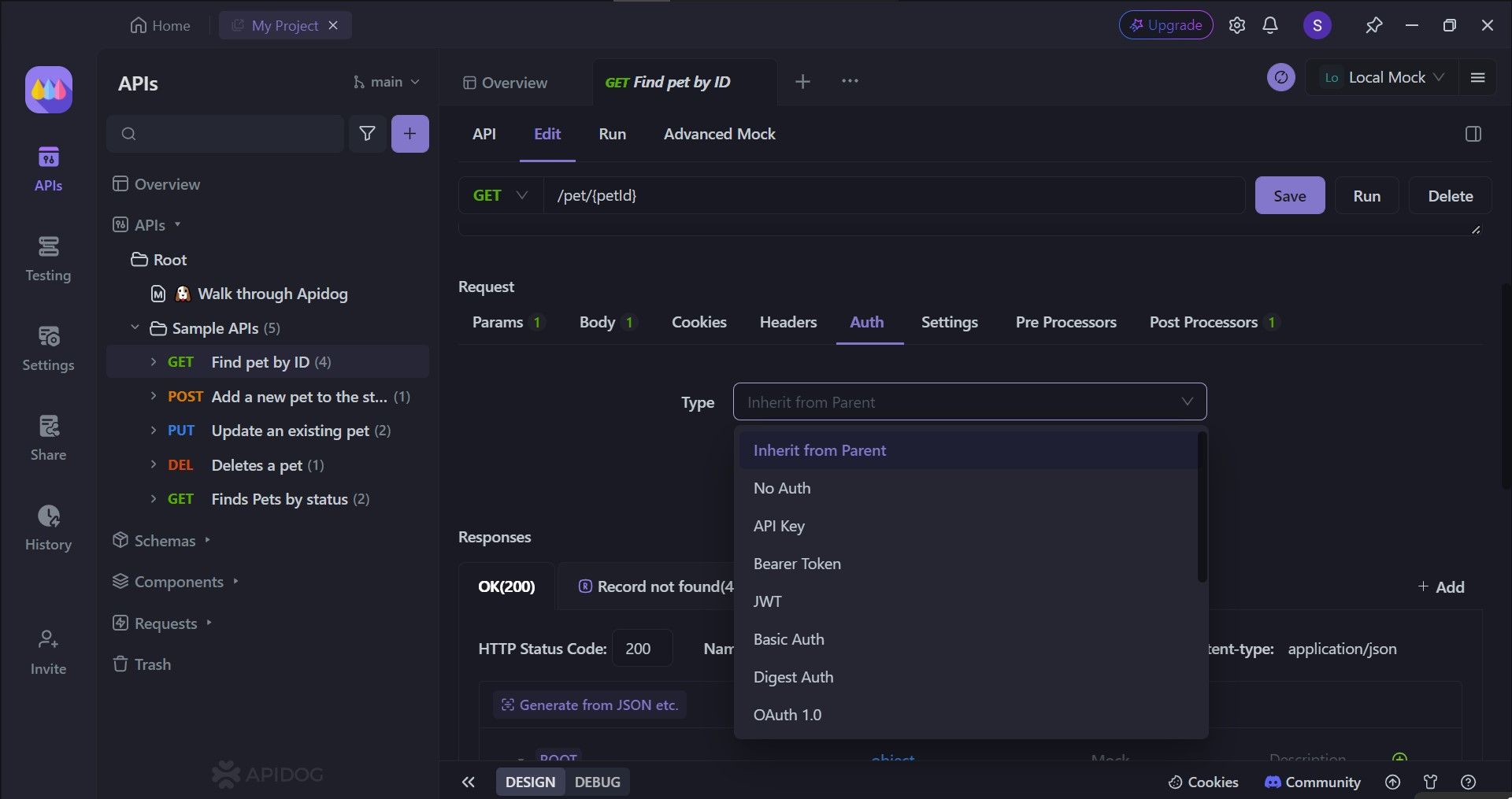

Configuration de l'authentification API sur Apidog

Avec Apidog, vous pouvez modifier les méthodes d'authentification d'API spécifiques. Vous avez plusieurs choix à faire. Pour accéder à cette partie d'Apidog, vous devez d'abord :

- Sélectionner une API.

- Cliquez sur l'en-tête

Modifier. - Faites défiler jusqu'à la section

Requête. - Cliquez sur l'en-tête

Auth. - Enfin, sélectionnez le

Typed'authentification que vous souhaitez.

Conclusion

alors qu'OAuth 1.0 a ouvert la voie à une autorisation sécurisée, sa complexité et sa dépendance aux secrets partagés ont limité son évolutivité et l'expérience utilisateur. OAuth 2.0 est apparu comme une solution plus rationalisée et sécurisée, répondant à ces lacunes.

Avec son flux simplifié, un plus large éventail de types d'octroi et l'accent mis sur l'accès basé sur les jetons, OAuth 2.0 répond parfaitement aux besoins des applications Web et mobiles modernes. Son adoption plus large par les principaux fournisseurs de services consolide encore sa position de protocole dominant pour l'autorisation utilisateur sécurisée et pratique dans le monde numérique interconnecté d'aujourd'hui.

Avec Apidog, vous pouvez facilement sélectionner le type d'authentification approprié pour votre API. Assurez-vous que votre API dispose de la sécurité appropriée pour promouvoir la confiance des consommateurs !