Authentication est un aspect fondamental de la sécurisation des applications web, garantissant que les utilisateurs ne peuvent accéder qu'aux ressources et aux données pour lesquelles ils sont autorisés. Dans l'écosystème Node.js, Express est un framework populaire qui simplifie la mise en œuvre de l'authentification. Ce blog couvrira les concepts clés de l'authentification, les méthodes courantes utilisées dans les applications Node.js et Express, et fournira des exemples pratiques pour vous aider à démarrer.

Introduction à l'authentification Node.js Express

L'authentification Node.js Express fait référence aux méthodes et pratiques utilisées pour vérifier l'identité des utilisateurs accédant à une application Node.js construite avec le framework Express. L'authentification garantit que seuls les utilisateurs autorisés peuvent accéder à certaines ressources, assurant la sécurité et protégeant les données sensibles.

Authentification vs. Autorisation

- Authentification : Le processus de vérification de l'identité d'un utilisateur. Il répond à la question : "Qui êtes-vous ?".

- Autorisation : Le processus de détermination de ce qu'un utilisateur authentifié est autorisé à faire. Il répond à la question : "Que pouvez-vous faire ?".

Authentification sans état vs. avec état

- Authentification sans état : Le serveur ne conserve aucune donnée de session. Chaque requête est indépendante et doit contenir toutes les informations nécessaires à l'authentification, généralement via des jetons (par exemple, JWT).

- Authentification avec état : Le serveur conserve les données de session des utilisateurs authentifiés, souvent stockées dans une base de données ou en mémoire. Le client détient un ID de session pour accéder aux données de session stockées.

Méthodes d'authentification Node.js Express courantes

1. Authentification de base

- Description : Les utilisateurs fournissent leur nom d'utilisateur et leur mot de passe pour chaque requête.

- Cas d'utilisation : Simple et rapide à mettre en œuvre, adapté aux applications de base ou aux outils internes.

- Exemples de bibliothèques : Aucune bibliothèque spécifique requise, mise en œuvre à l'aide de l'encodage et du décodage base64.

2. Authentification basée sur les jetons (JWT)

- Description : Les utilisateurs s'authentifient en recevant un JSON Web Token (JWT) après s'être connectés, qu'ils incluent dans l'en-tête des requêtes suivantes.

- Cas d'utilisation : Authentification sans état, couramment utilisée dans les applications web et mobiles modernes.

- Exemples de bibliothèques :

jsonwebtoken,express-jwt

3. Authentification basée sur les sessions

- Description : Les informations d'identification de l'utilisateur sont stockées dans une session sur le serveur après la connexion. L'ID de session est stocké dans un cookie côté client.

- Cas d'utilisation : Applications web traditionnelles où les sessions côté serveur sont gérables.

- Exemples de bibliothèques :

express-session,connect-mongo

4. OAuth2

- Description : Framework d'autorisation déléguée qui permet aux services tiers d'échanger des jetons au nom de l'utilisateur.

- Cas d'utilisation : Intégration avec des services tiers comme Google, Facebook et GitHub pour l'authentification.

- Exemples de bibliothèques :

passport,passport-google-oauth20,passport-facebook,passport-github

5. Connexion sociale

- Description : Authentification via des comptes de réseaux sociaux comme Google, Facebook ou Twitter.

- Cas d'utilisation : Permet aux utilisateurs de se connecter en utilisant leurs comptes de réseaux sociaux, simplifiant le processus de connexion.

- Exemples de bibliothèques :

passport-google-oauth20,passport-facebook,passport-twitter

6. Authentification multi-facteurs (MFA)

- Description : Ajoute une couche de sécurité supplémentaire en exigeant plusieurs formes de vérification (par exemple, mot de passe + OTP).

- Cas d'utilisation : Applications de haute sécurité où des couches d'authentification supplémentaires sont nécessaires.

- Exemples de bibliothèques :

speakeasy(pour la génération OTP),node-2fa

7. Authentification par clé API

- Description : Les utilisateurs incluent une clé API dans l'en-tête de la requête pour chaque appel d'API.

- Cas d'utilisation : Couramment utilisé pour la communication de service à service ou pour les API publiques.

- Exemples de bibliothèques : Aucune bibliothèque spécifique requise, mise en œuvre en vérifiant la clé API dans l'en-tête de la requête.

8. Authentification LDAP

- Description : Authentifie les utilisateurs par rapport à un service d'annuaire comme Microsoft Active Directory.

- Cas d'utilisation : Applications d'entreprise où une authentification centralisée est requise.

- Exemples de bibliothèques :

passport-ldapauth,ldapjs

9. Authentification SAML

- Description : Security Assertion Markup Language (SAML) est un protocole basé sur XML pour l'échange de données d'authentification et d'autorisation entre les parties.

- Cas d'utilisation : Solutions d'authentification unique (SSO) d'entreprise.

- Exemples de bibliothèques :

passport-saml

Comment choisir les bonnes méthodes d'authentification Node.js Express ?

Choisir la bonne méthode d'authentification pour votre application Node.js Express dépend de plusieurs facteurs, notamment les exigences de sécurité, l'expérience utilisateur et les cas d'utilisation spécifiques de votre application. Voici un guide sur le moment d'utiliser chaque méthode d'authentification :

1. Authentification de base

Quand l'utiliser :

- Outils internes ou prototypes : Projets simples où la sécurité n'est pas une préoccupation majeure.

- Configuration rapide et facile : Scénarios qui nécessitent une configuration et une complexité minimales.

Avantages :

- Simple à mettre en œuvre.

- Pas besoin de bibliothèques supplémentaires.

Inconvénients :

- Non sécurisé pour les données sensibles (les informations d'identification sont encodées en base64, non chiffrées).

- Nécessite HTTPS pour être un peu sécurisé.

2. Authentification basée sur les jetons (JWT)

Quand l'utiliser :

- Applications monopages (SPA) : Applications web modernes avec des frameworks front-end comme React, Angular ou Vue.js.

- Applications mobiles : API pour les applications mobiles où l'authentification sans état est bénéfique.

- Architecture de microservices : Systèmes distribués où chaque service peut vérifier indépendamment le jeton.

Avantages :

- Sans état, aucun stockage de session côté serveur requis.

- Peut être facilement utilisé sur différents domaines.

Inconvénients :

- Le stockage des jetons côté client peut être difficile (localStorage, cookies, etc.).

- Révoquer les jetons peut être complexe.

3. Authentification basée sur les sessions

Quand l'utiliser :

- Applications web traditionnelles : Sites web où le rendu côté serveur est utilisé.

- Applications avec des sessions persistantes : Où l'expérience utilisateur bénéficie du maintien d'un état de session.

Avantages :

- Gestion centralisée des sessions.

- Plus facile à mettre en œuvre et à gérer avec des frameworks comme Express.

Inconvénients :

- Nécessite un stockage côté serveur (en mémoire, base de données, etc.).

- Moins évolutif en raison de l'état côté serveur.

4. OAuth2

Quand l'utiliser :

- Intégrations tierces : Applications qui doivent accéder aux données utilisateur à partir de services comme Google, Facebook, GitHub, etc.

- Autorisation déléguée : Lorsque vous avez besoin que les utilisateurs accordent l'accès à leurs ressources sur un autre service.

Avantages :

- Sécurisé et largement adopté.

- Permet un accès tiers sans partager les mots de passe.

Inconvénients :

- Configuration et mise en œuvre complexes.

- Dépendance vis-à-vis de fournisseurs tiers.

5. Connexion sociale

Quand l'utiliser :

- Applications grand public : Applications où la simplification du processus d'inscription et de connexion améliore l'expérience utilisateur.

- Confort de l'utilisateur : Lorsque vous souhaitez réduire les frictions pour les utilisateurs en tirant parti de leurs comptes de réseaux sociaux existants.

Avantages :

- Simplifie la connexion pour les utilisateurs.

- Réduit le fardeau de la gestion des mots de passe.

Inconvénients :

- Dépendance vis-à-vis des fournisseurs de réseaux sociaux.

- Problèmes de confidentialité potentiels de la part des utilisateurs.

6. Authentification multi-facteurs (MFA)

Quand l'utiliser :

- Applications de haute sécurité : Services bancaires, financiers, de santé et autres applications où la sécurité est essentielle.

- Exigences de conformité : Secteurs avec des exigences réglementaires en matière de sécurité renforcée.

Avantages :

- Augmente considérablement la sécurité.

- Peut être combiné avec d'autres méthodes pour une authentification robuste.

Inconvénients :

- Plus complexe à mettre en œuvre et à gérer.

- Peut avoir un impact sur l'expérience utilisateur en raison d'étapes supplémentaires.

7. Authentification par clé API

Quand l'utiliser :

- Communication de service à service : API internes où différents services doivent s'authentifier mutuellement.

- API publiques : Lors de la fourniture d'un accès aux développeurs tiers.

Avantages :

- Simple à mettre en œuvre et à utiliser.

- Facilement révocable et gérable.

Inconvénients :

- Moins sécurisé (les clés API peuvent être divulguées).

- Pas de contexte spécifique à l'utilisateur, juste une authentification au niveau du service.

8. Authentification LDAP

Quand l'utiliser :

- Applications d'entreprise : Grandes organisations avec des annuaires d'utilisateurs centralisés comme Active Directory.

- Outils internes : Où les informations d'identification des employés doivent être vérifiées par rapport à un annuaire d'entreprise.

Avantages :

- Gestion centralisée des utilisateurs.

- S'intègre bien à l'infrastructure d'entreprise existante.

Inconvénients :

- Nécessite la configuration et la gestion du serveur LDAP.

- Peut être complexe à mettre en œuvre et à déboguer.

9. Authentification SAML

Quand l'utiliser :

- Authentification unique (SSO) d'entreprise : Lors de l'intégration avec des solutions SSO d'entreprise.

- Applications nécessitant une identité fédérée : Où l'authentification des utilisateurs doit être fédérée sur plusieurs domaines.

Avantages :

- Sécurisé et standardisé.

- Facilite l'authentification unique sur plusieurs applications.

Inconvénients :

- Configuration et configuration complexes.

- Nécessite généralement plus d'infrastructure.

Un bref résumé du choix des méthodes d'authentification

Choisir la bonne méthode d'authentification pour votre application Node.js Express implique de comprendre les différentes options disponibles et de les évaluer par rapport aux exigences spécifiques de votre application.

Authentification de base : Rapide et simple pour les applications non critiques.

Authentification basée sur les jetons (JWT) : Idéal pour les SPA, les applications mobiles et les microservices.

Authentification basée sur les sessions : Convient aux applications web traditionnelles.

OAuth2 : Idéal pour les intégrations tierces et l'accès délégué.

Connexion sociale : Idéal pour les applications grand public afin d'améliorer l'expérience utilisateur.

Authentification multi-facteurs (MFA) : Essentiel pour les applications de haute sécurité.

Authentification par clé API : Utile pour la communication de service à service et les API publiques.

Authentification LDAP : Adapté aux applications d'entreprise avec une gestion centralisée des utilisateurs.

Authentification SAML : Utilisé pour les systèmes SSO d'entreprise et d'identité fédérée.

Le choix de la bonne méthode dépend des besoins spécifiques de votre application, des exigences de sécurité et des considérations d'expérience utilisateur.

Exemples d'authentification Node.js Express

L'authentification est un élément essentiel de toute application web, garantissant que les utilisateurs peuvent accéder en toute sécurité aux ressources. Explorons divers exemples de la façon de mettre en œuvre l'authentification dans une application Node.js Express. Nous aborderons certaines des méthodes les plus courantes : JWT (JSON Web Tokens), l'authentification basée sur les sessions, OAuth2 et les clés API.

1. Authentification JWT (JSON Web Tokens)

JWT est une méthode d'authentification sans état qui vous permet de transmettre en toute sécurité des informations entre les parties sous forme d'objet JSON. Ces informations peuvent être vérifiées et fiables car elles sont signées numériquement.

Étapes de mise en œuvre :

Étape 1 : Configurer votre projet

Tout d'abord, créez un nouveau projet et installez les dépendances nécessaires :

mkdir jwt-auth-example

cd jwt-auth-example

npm init -y

npm install express jsonwebtoken body-parser bcryptjsÉtape 2 : Créer le serveur Express

Créez un fichier app.js et configurez un serveur Express de base :

const express = require('express');

const jwt = require('jsonwebtoken');

const bodyParser = require('body-parser');

const bcrypt = require('bcryptjs');

const app = express();

app.use(bodyParser.json());

const SECRET_KEY = 'your_jwt_secret';

// Mock User Data

const users = [{ id: 1, username: 'user1', password: bcrypt.hashSync('password1', 8) }];

app.post('/login', (req, res) => {

const { username, password } = req.body;

const user = users.find(u => u.username === username);

if (user && bcrypt.compareSync(password, user.password)) {

const token = jwt.sign({ id: user.id, username: user.username }, SECRET_KEY, { expiresIn: '1h' });

res.json({ token });

} else {

res.status(401).send('Invalid credentials');

}

});

const authenticateJWT = (req, res, next) => {

const token = req.headers.authorization;

if (token) {

jwt.verify(token, SECRET_KEY, (err, user) => {

if (err) {

return res.sendStatus(403);

}

req.user = user;

next();

});

} else {

res.sendStatus(401);

}

};

app.get('/protected', authenticateJWT, (req, res) => {

res.send(`Hello ${req.user.username}, you have accessed a protected route!`);

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`Server is running on port ${PORT}`);

});

2. Authentification basée sur les sessions

L'authentification basée sur les sessions repose sur le stockage des données de session côté serveur. Cette méthode est avec état et est couramment utilisée dans les applications web traditionnelles.

Étapes de mise en œuvre :

Étape 1 : Configurer votre projet

Créez un nouveau projet et installez les dépendances nécessaires :

mkdir session-auth-example

cd session-auth-example

npm init -y

npm install express express-session body-parser bcryptjs

Étape 2 : Créer le serveur Express

Créez un fichier app.js et configurez un serveur Express de base :

const express = require('express');

const session = require('express-session');

const bodyParser = require('body-parser');

const bcrypt = require('bcryptjs');

const app = express();

app.use(bodyParser.json());

app.use(session({ secret: 'your_session_secret', resave: false, saveUninitialized: true }));

const users = [{ id: 1, username: 'user1', password: bcrypt.hashSync('password1', 8) }];

app.post('/login', (req, res) => {

const { username, password } = req.body;

const user = users.find(u => u.username === username);

if (user && bcrypt.compareSync(password, user.password)) {

req.session.userId = user.id;

res.send('Logged in');

} else {

res.status(401).send('Invalid credentials');

}

});

const authenticateSession = (req, res, next) => {

if (req.session.userId) {

next();

} else {

res.sendStatus(401);

}

};

app.get('/protected', authenticateSession, (req, res) => {

const user = users.find(u => u.id === req.session.userId);

res.send(`Hello ${user.username}, you have accessed a protected route!`);

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`Server is running on port ${PORT}`);

});

3. Authentification OAuth2

OAuth2 est une méthode d'authentification plus complexe qui permet aux applications tierces d'accéder aux ressources utilisateur sans exposer les informations d'identification de l'utilisateur. Il est couramment utilisé pour la connexion sociale et l'intégration avec d'autres services.

Étapes de mise en œuvre :

La mise en œuvre d'OAuth2 implique généralement l'utilisation d'une bibliothèque ou d'un framework qui gère le flux OAuth2. Pour simplifier, nous utiliserons la bibliothèque passport avec une stratégie comme passport-google-oauth20.

Étape 1 : Configurer votre projet

Créez un nouveau projet et installez les dépendances nécessaires :

mkdir oauth2-auth-example

cd oauth2-auth-example

npm init -y

npm install express passport passport-google-oauth20 express-sessionÉtape 2 : Créer le serveur Express

Créez un fichier app.js et configurez un serveur Express de base :

const express = require('express');

const passport = require('passport');

const GoogleStrategy = require('passport-google-oauth20').Strategy;

const session = require('express-session');

const app = express();

app.use(session({ secret: 'your_session_secret', resave: false, saveUninitialized: true }));

app.use(passport.initialize());

app.use(passport.session());

passport.use(new GoogleStrategy({

clientID: 'YOUR_GOOGLE_CLIENT_ID',

clientSecret: 'YOUR_GOOGLE_CLIENT_SECRET',

callbackURL: 'http://localhost:3000/auth/google/callback'

}, (accessToken, refreshToken, profile, done) => {

// In a real application, you would save the profile info to your database

return done(null, profile);

}));

passport.serializeUser((user, done) => {

done(null, user);

});

passport.deserializeUser((obj, done) => {

done(null, obj);

});

app.get('/auth/google', passport.authenticate('google', { scope: ['https://www.googleapis.com/auth/plus.login'] }));

app.get('/auth/google/callback', passport.authenticate('google', { failureRedirect: '/' }), (req, res) => {

res.redirect('/protected');

});

const ensureAuthenticated = (req, res, next) => {

if (req.isAuthenticated()) {

return next();

}

res.redirect('/');

};

app.get('/protected', ensureAuthenticated, (req, res) => {

res.send(`Hello ${req.user.displayName}, you have accessed a protected route!`);

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`Server is running on port ${PORT}`);

});

4. Authentification par clé API

L'authentification par clé API est simple et souvent utilisée pour la communication de serveur à serveur. Elle implique de passer une clé avec chaque requête pour vérifier le client.

Étapes de mise en œuvre

Étape 1 : Configurer votre projet

Créez un nouveau projet et installez les dépendances nécessaires :

mkdir api-key-auth-example

cd api-key-auth-example

npm init -y

npm install express

Étape 2 : Créer le serveur Express

Créez un fichier app.js et configurez un serveur Express de base :

const express = require('express');

const app = express();

const API_KEY = 'your_api_key';

const authenticateApiKey = (req, res, next) => {

const apiKey = req.headers['x-api-key'];

if (apiKey && apiKey === API_KEY) {

next();

} else {

res.sendStatus(401);

}

};

app.get('/protected', authenticateApiKey, (req, res) => {

res.send('Access granted to protected route');

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`Server is running on port ${PORT}`);

});

De l'authentification JWT sans état à l'authentification basée sur les sessions traditionnelles et OAuth2 pour les intégrations tierces, vous disposez d'une variété de méthodes à choisir en fonction des exigences de votre application. Comprendre et mettre en œuvre correctement ces méthodes vous aidera à créer des applications sécurisées et évolutives.

10 meilleures pratiques pour l'authentification Nodejs Express

La mise en œuvre de l'authentification dans une application Node.js Express nécessite une attention particulière pour garantir la sécurité, l'évolutivité et la facilité d'utilisation. Voici quelques bonnes pratiques à suivre lors de la gestion de l'authentification dans vos applications Node.js Express :

1. Utiliser un hachage de mot de passe fort

- Hacher les mots de passe : Hachez toujours les mots de passe avant de les stocker dans la base de données. Utilisez un algorithme de hachage robuste comme bcrypt.

- Saler les mots de passe : Ajoutez un sel unique à chaque mot de passe pour empêcher les attaques par table arc-en-ciel.

const bcrypt = require('bcryptjs');

const hashPassword = async (password) => {

const salt = await bcrypt.genSalt(10);

return await bcrypt.hash(password, salt);

};2. Sécuriser les jetons JWT

- Conserver les clés secrètes en sécurité : Stockez les clés secrètes dans des variables d'environnement et non dans votre code source.

- Définir le délai d'expiration : Définissez toujours un délai d'expiration pour les JWT afin de limiter leur période de validité.

- Utiliser des algorithmes forts : Utilisez un algorithme de signature fort (par exemple, HS256).

const jwt = require('jsonwebtoken');

const SECRET_KEY = process.env.SECRET_KEY;

const token = jwt.sign({ userId: user.id }, SECRET_KEY, { expiresIn: '1h' });

3. Utiliser HTTPS

- Chiffrer le trafic : Utilisez toujours HTTPS pour chiffrer les données transmises entre le client et le serveur, en vous protégeant contre les attaques de l'homme du milieu.

4. Valider les entrées

- Assainir et valider : Utilisez des bibliothèques comme Joi ou express-validator pour assainir et valider les entrées utilisateur afin d'empêcher les attaques par injection.

const { body, validationResult } = require('express-validator');

app.post('/register', [

body('email').isEmail(),

body('password').isLength({ min: 6 })

], (req, res) => {

const errors = validationResult(req);

if (!errors.isEmpty()) {

return res.status(400).json({ errors: errors.array() });

}

// Proceed with registration

});

5. Mettre en œuvre la limitation du débit

- Empêcher les attaques par force brute : Utilisez la limitation du débit pour limiter le nombre de requêtes qu'un client peut effectuer vers vos points de terminaison d'authentification.

const rateLimit = require('express-rate-limit');

const limiter = rateLimit({

windowMs: 15 * 60 * 1000, // 15 minutes

max: 100 // limit each IP to 100 requests per windowMs

});

app.use('/login', limiter);

6. Stocker les jetons en toute sécurité

- Utiliser des cookies sécurisés : Stockez les JWT dans des cookies sécurisés et HTTP uniquement pour empêcher l'accès depuis JavaScript (protéger contre les attaques XSS).

- Jetons d'actualisation : Mettez en œuvre des jetons d'actualisation pour permettre aux utilisateurs d'obtenir de nouveaux jetons d'accès sans se réauthentifier.

7. Mettre en œuvre une gestion de session appropriée

- Invalider les jetons : Mettez en œuvre l'invalidation des jetons lors de la déconnexion pour empêcher la réutilisation des jetons.

- Expiration de la session : Assurez-vous que les sessions expirent après une certaine période d'inactivité.

8. Utiliser un middleware pour les routes protégées

- Centraliser la logique d'authentification : Utilisez un middleware pour gérer la logique d'authentification des routes protégées.

const authenticateJWT = (req, res, next) => {

const token = req.headers.authorization;

if (!token) {

return res.sendStatus(401);

}

jwt.verify(token, SECRET_KEY, (err, user) => {

if (err) {

return res.sendStatus(403);

}

req.user = user;

next();

});

};

app.get('/protected', authenticateJWT, (req, res) => {

res.send('This is a protected route');

});

9. Surveiller et enregistrer les événements d'authentification

- Enregistrer les activités suspectes : Surveillez et enregistrez les événements liés à l'authentification pour détecter et répondre aux activités suspectes.

- Journaux d'audit : Tenir des journaux d'audit pour les tentatives de connexion des utilisateurs, les modifications de compte et d'autres actions critiques.

10. Mettre régulièrement à jour les dépendances

- Maintenir les bibliothèques à jour : Mettez régulièrement à jour vos dépendances pour bénéficier des correctifs de sécurité et des améliorations.

- Auditer les dépendances : Utilisez des outils comme npm audit pour identifier et corriger les vulnérabilités de vos dépendances.

Tirer parti d'Apidog pour tester les API avec les méthodes d'authentification Nodejs Express

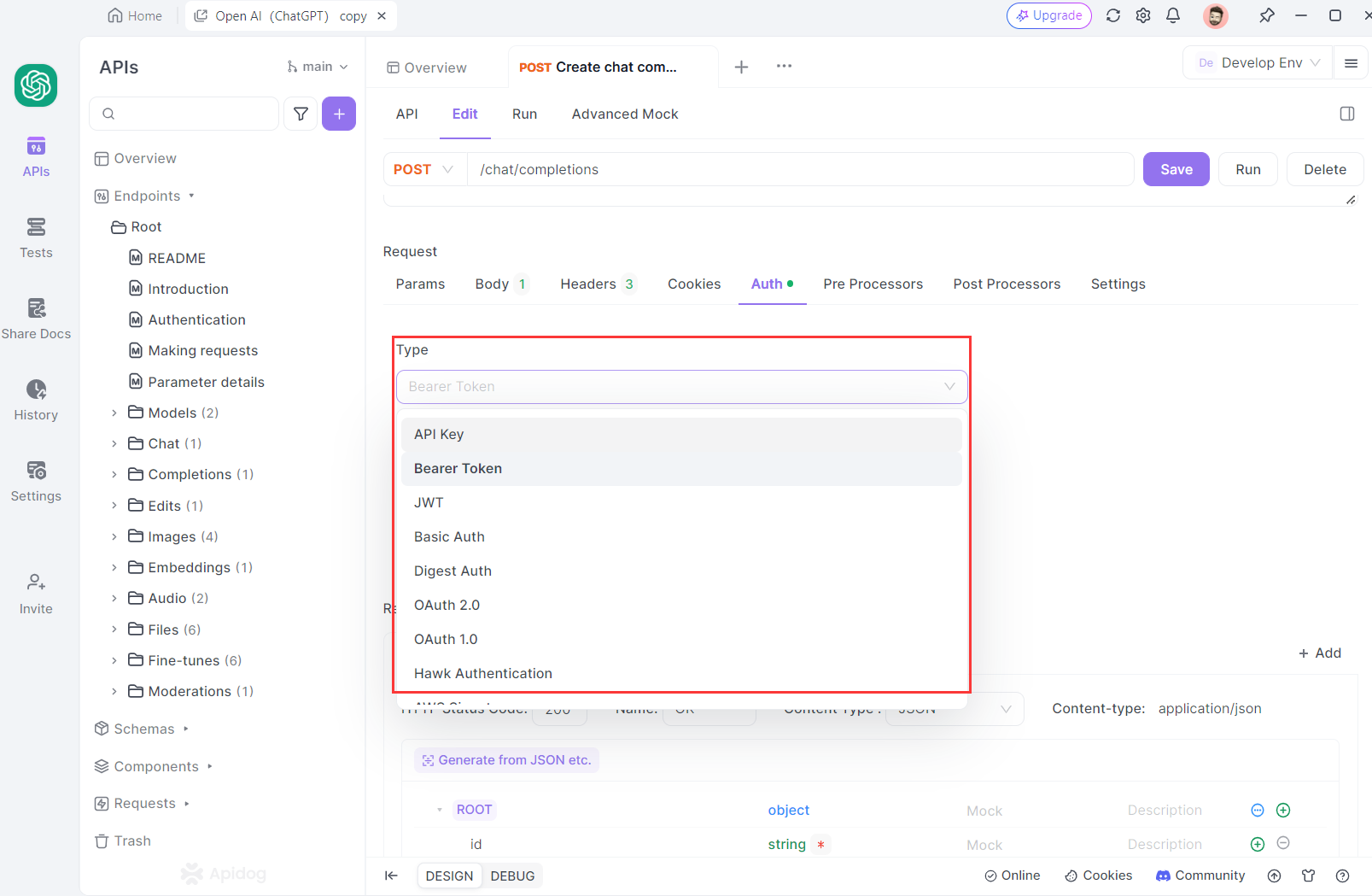

Apidog est une plateforme complète de développement d'API qui rationalise l'ensemble du processus de développement. Elle propose des options d'authentification intégrées robustes, permettant aux développeurs de tester les points de terminaison d'API avec diverses méthodes, notamment la clé API, le jeton Bearer, JWT, Basic Auth, Digest Auth, OAuth 1.0, OAuth 2.0, Hawk Authentication, NTLM et Akamai EdgeGrid. Cela permet aux développeurs d'API de valider en profondeur les stratégies d'authentification mises en œuvre dans leurs API.

Conclusion

La mise en œuvre de l'authentification dans une application Node.js Express est cruciale pour garantir la sécurité et l'intégrité de votre application web. En comprenant les différentes méthodes d'authentification, de Basic Auth et JWT à OAuth2 et LDAP, et en suivant les meilleures pratiques telles que l'utilisation d'un hachage de mot de passe fort, la sécurisation des jetons JWT et la validation des entrées, vous pouvez créer des systèmes d'authentification robustes et sécurisés. Des outils comme Apidog améliorent encore votre capacité à tester et à valider ces méthodes d'authentification, en veillant à ce qu'elles fonctionnent comme prévu. En choisissant et en mettant en œuvre avec soin la bonne stratégie d'authentification pour les besoins de votre application, vous pouvez offrir une expérience utilisateur sécurisée et transparente, protégeant efficacement les données et les ressources sensibles.