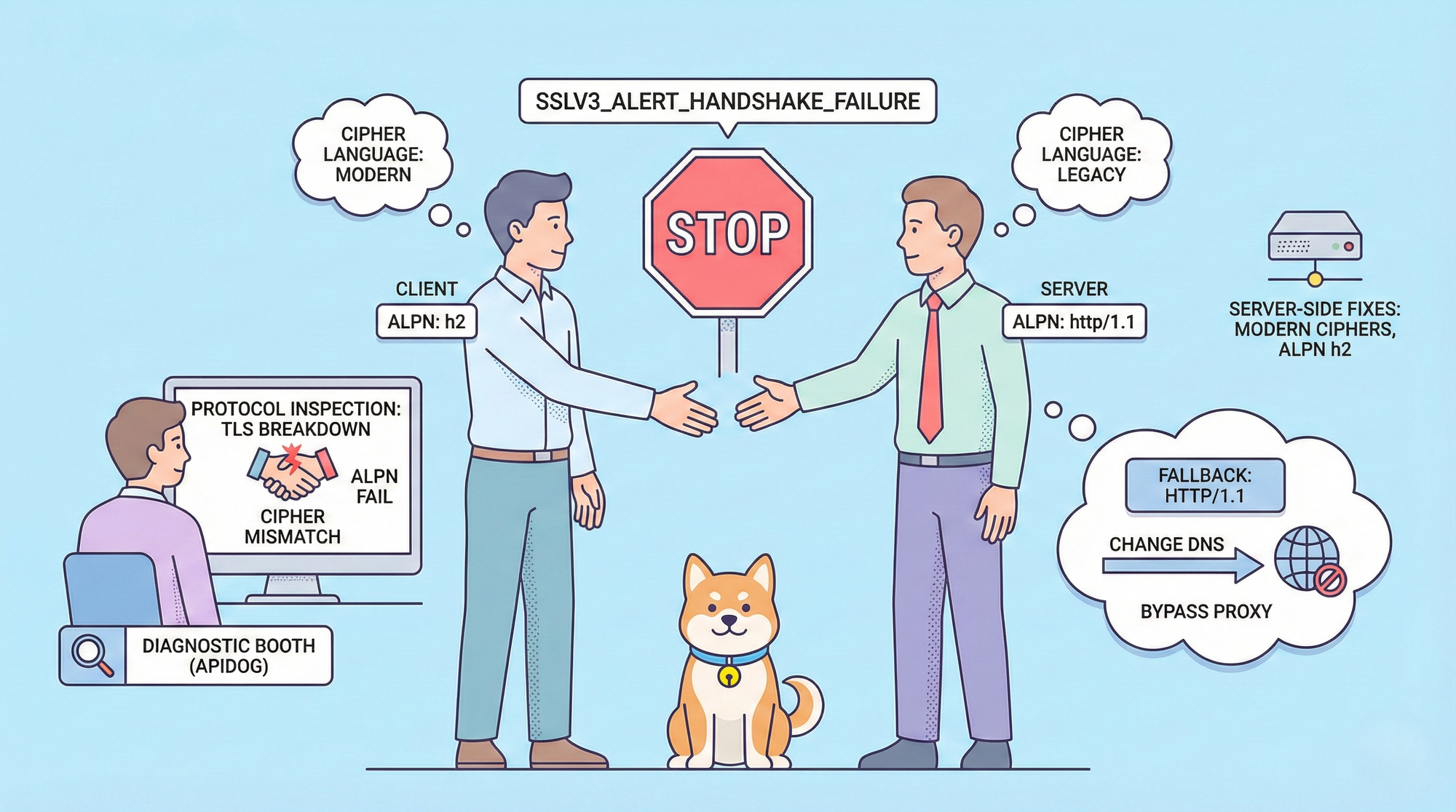

HTTP/2 améliore les performances grâce au multiplexage, au server push et à une compression efficace des en-têtes, mais les développeurs sont parfois confrontés à des échecs de connexion HTTP/2 avec SSLV3_ALERT_HANDSHAKE_FAILURE. Ce numéro d'alerte TLS spécifique dans la spécification SSL/TLS indique que le serveur met brusquement fin à la négociation parce qu'il ne peut pas s'entendre sur des paramètres critiques avec le client.

Dans les journaux, l'erreur apparaît généralement sous la forme :

[SSL: SSLV3_ALERT_HANDSHAKE_FAILURE]

dans les environnements basés sur BoringSSL (tels que les applications Electron/Chromium), des messages tels que :

ConnectError: [internal] ...:error:10000410:SSL routines:OPENSSL_internal:SSLV3_ALERT_HANDSHAKE_FAILURE:...:SSL alert number 40HTTP/2 exige TLS 1.2 ou supérieur et dépend fortement de la négociation de protocole au niveau de l'application (ALPN) pour annoncer et sélectionner l'identifiant de protocole "h2". Lorsque la négociation échoue en raison de chiffrements incompatibles, d'un support ALPN manquant, d'incompatibilités de version TLS ou d'interférences réseau, des échecs de connexion HTTP/2 avec SSLV3_ALERT_HANDSHAKE_FAILURE se produisent.

Ce guide vous expliquera les causes, les diagnostics, les solutions de contournement immédiates, les correctifs avancés et les stratégies de prévention afin d'éliminer efficacement les échecs de connexion HTTP/2 avec SSLV3_ALERT_HANDSHAKE_FAILURE.

Comprendre les causes profondes des échecs de connexion HTTP/2 avec SSLV3_ALERT_HANDSHAKE_FAILURE

Les serveurs envoient l'alerte SSLV3_ALERT_HANDSHAKE_FAILURE lorsqu'aucun ensemble de paramètres TLS mutuellement acceptables n'émerge pendant la négociation. HTTP/2 ajoute des exigences strictes qui amplifient les incompatibilités TLS courantes.

Les principaux déclencheurs incluent :

- Incompatibilité de suite de chiffrement : Les clients proposent des suites modernes (par exemple, ECDHE avec AES-GCM), mais les serveurs les rejettent en raison de configurations obsolètes ou de politiques de sécurité. Les serveurs plus anciens n'acceptent parfois que des chiffrements dépréciés que les clients plus récents désactivent par défaut.

- Échec de la négociation ALPN : HTTP/2 exige que le serveur propose "h2" dans son extension ALPN. Si le serveur omet entièrement ALPN ou n'annonce que "http/1.1", le client avorte, produisant SSLV3_ALERT_HANDSHAKE_FAILURE lors des tentatives de connexion HTTP/2.

- Conflits de version TLS : Les clients imposant TLS 1.3 entrent en conflit avec les serveurs limités à TLS 1.2 (ou vice versa dans de rares scénarios de rétrogradation).

- Extensions manquantes ou incompatibles : Des problèmes avec l'indication du nom du serveur (SNI), les courbes elliptiques, les algorithmes de signature ou les groupes pris en charge perturbent l'accord.

- Interférence réseau ou intermédiaire : Les pare-feu, les appareils DPI, les proxys transparents ou les FAI suppriment les extensions ALPN, réorganisent les paquets ou bloquent des enregistrements TLS spécifiques. Le routage régional exacerbe cela ; par exemple, certains chemins Cloudflare en Europe de l'Est ont présenté des points de terminaison incompatibles avec la négociation dans le cas de Cursor.

- Particularités des bibliothèques clientes : BoringSSL (utilisé dans de nombreuses applications Electron) ou des builds spécifiques d'OpenSSL appliquent des valeurs par défaut plus strictes après les mises à jour, rejetant les configurations héritées qui réussissaient auparavant.

Ces facteurs expliquent les échecs de connexion HTTP/2 intermittents avec SSLV3_ALERT_HANDSHAKE_FAILURE dont le comportement varie en fonction du résolveur DNS, du nœud de sortie ou même de l'heure de la journée en raison de l'équilibrage de charge.

Comment diagnostiquer les échecs de connexion HTTP/2 avec SSLV3_ALERT_HANDSHAKE_FAILURE étape par étape

Identifiez le point de défaillance avant d'appliquer des correctifs.

Commencez par OpenSSL pour simuler la négociation :

openssl s_client -connect api.example.com:443 \

-alpn h2 -tls1_2 -servername api.example.com -status

Examinez attentivement la sortie. Une négociation réussie affiche :

ALPN protocol: h2

New, TLSv1.2, Cipher is ECDHE-RSA-AES256-GCM-SHA384Un échec produit :

SSL alert number 40Ensuite, testez avec curl pour le comportement spécifique à HTTP/2 :

curl --http2 https://api.example.com -v --resolve api.example.com:443:YOUR_IPLes drapeaux verbeux révèlent les offres ALPN, le protocole choisi et les alertes de négociation. Si curl signale "ALPN, server accepted to use h2" mais échoue toujours, suspectez des problèmes post-négociation comme des erreurs de trame HTTP/2.

Capturez les paquets avec Wireshark ou tcpdump :

tcpdump -i any -w handshake.pcap host api.example.com and port 443Filtrez les enregistrements TLS dans Wireshark (tls.handshake.type == 2 pour ServerHello). Vérifiez que l'extension ALPN contient "h2" et consultez les enregistrements d'alerte pour le code 40.

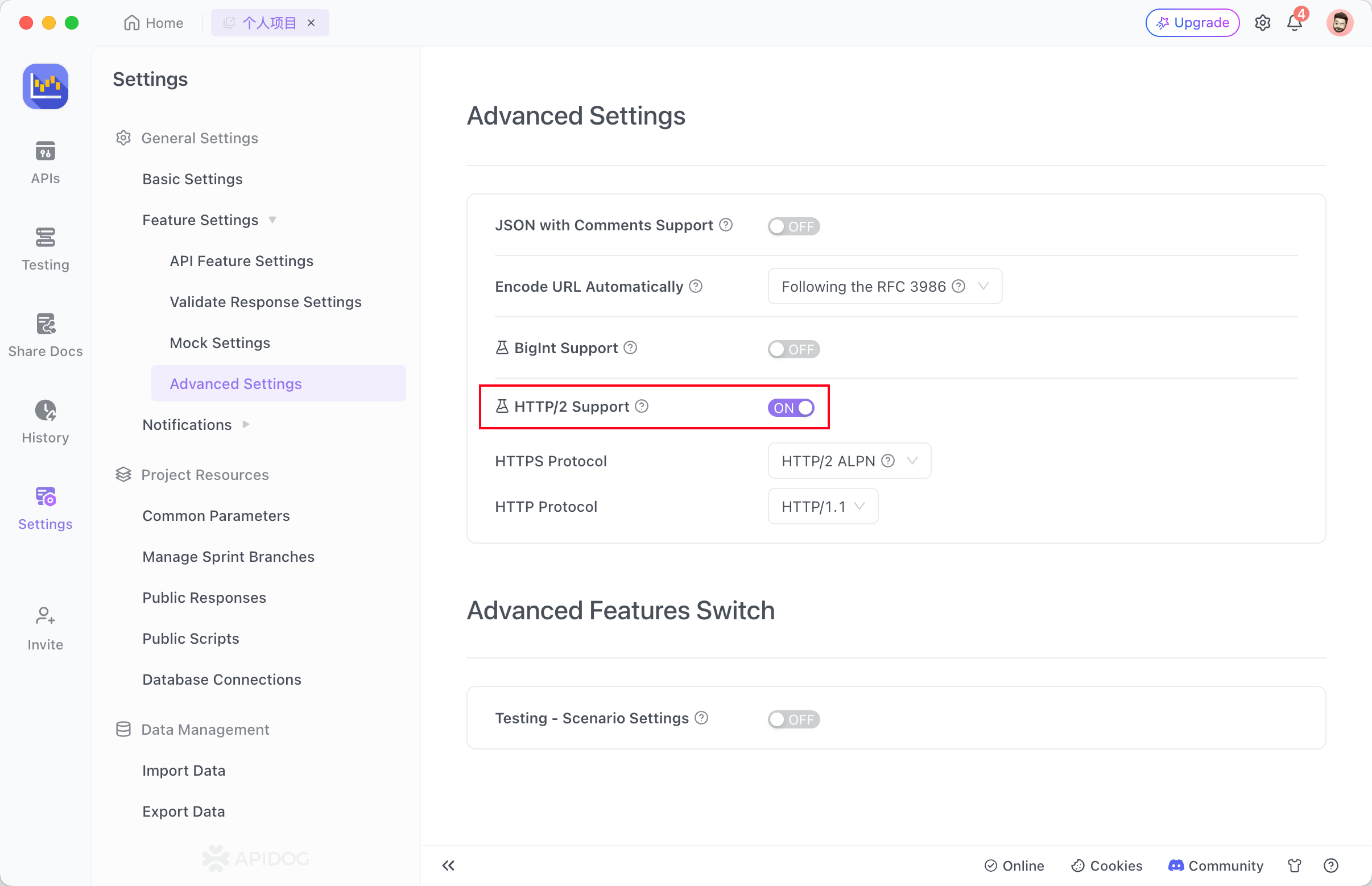

Pour les workflows API, Apidog simplifie le diagnostic. Naviguez vers Paramètres → Paramètres de Fonctionnalités → Paramètres Avancés, activez le support HTTP/2 et choisissez le mode de négociation ALPN. Envoyez des requêtes au point de terminaison cible. Apidog enregistre la version du protocole, l'état de la négociation et tous les détails de SSLV3_ALERT_HANDSHAKE_FAILURE directement dans le volet de réponse. Basculez instantanément en mode HTTP/1.1 pour confirmer si le problème est spécifiquement lié à la négociation HTTP/2. Cette méthode isole plus rapidement les contributions côté client, réseau ou serveur aux échecs de connexion HTTP/2 avec SSLV3_ALERT_HANDSHAKE_FAILURE que les outils manuels.

Appliquer des solutions de contournement immédiates pour les échecs de connexion HTTP/2 avec SSLV3_ALERT_HANDSHAKE_FAILURE

Rétablissez la connectivité rapidement avec ces étapes.

Forcer le retour à HTTP/1.1 : Désactivez HTTP/2 dans votre client ou application. Dans Cursor IDE, ouvrez les Paramètres, recherchez "HTTP/2", sélectionnez "Mode de compatibilité HTTP : HTTP/1.1" et redémarrez. De nombreux outils basés sur Electron proposent des commutateurs similaires. Cela contourne les exigences ALPN et HTTP/2, éliminant SSLV3_ALERT_HANDSHAKE_FAILURE dans la plupart des cas, bien que cela réduise les performances.

Changer de résolveur DNS : Passez de Google (8.8.8.8) à Quad9 (9.9.9.9), Cloudflare (1.1.1.1 sans blocage de logiciels malveillants), ou au DNS de votre FAI local. Les variations de routage résolvent les incompatibilités de négociation causées par des CDN géo-spécifiques.

Contourner temporairement les proxys et les VPN : Désactivez les proxys d'entreprise ou testez sans VPN. Certains intermédiaires altèrent les extensions TLS, déclenchant SSLV3_ALERT_HANDSHAKE_FAILURE lors des tentatives HTTP/2.

Ajuster l'horloge système et la confiance des certificats : Assurez-vous de la synchronisation de la date et de l'heure. Des horloges incorrectes invalident les certificats et annulent les négociations.

Ces solutions de contournement corrigent la majorité des échecs de connexion HTTP/2 avec SSLV3_ALERT_HANDSHAKE_FAILURE en quelques minutes.

Utiliser Apidog pour tester et déboguer les échecs de connexion HTTP/2 avec SSLV3_ALERT_HANDSHAKE_FAILURE

Apidog excelle dans le dépannage HTTP/2. Ses principales capacités incluent :

- Négociation ALPN automatique pour les points de terminaison HTTPS.

- Mode HTTP/2 forcé ou HTTP/2 Prior Knowledge (h2c pour les tests en clair).

- Inspection détaillée du protocole montrant la version négociée, les chiffrements et les alertes TLS.

- Collections scriptables qui rejouent les scénarios défaillants dans différents environnements.

Activez HTTP/2 dans les paramètres avancés d'Apidog, ciblez votre API et observez les résultats. Si SSLV3_ALERT_HANDSHAKE_FAILURE apparaît, basculez les protocoles, inspectez les journaux ALPN ou comparez avec HTTP/1.1. Apidog prend également en charge les variables d'environnement et les scripts de pré-requête, vous permettant de simuler des conditions régionales ou des chiffrements personnalisés. Les professionnels utilisent Apidog pour prévenir les échecs de connexion HTTP/2 avec SSLV3_ALERT_HANDSHAKE_FAILURE dans les API de production.

Téléchargez Apidog gratuitement et commencez à tester les connexions HTTP/2 dès aujourd'hui, son interface intuitive transforme le débogage complexe des négociations en un processus simple.

Implémenter des correctifs côté serveur et à long terme pour les échecs de connexion HTTP/2 avec SSLV3_ALERT_HANDSHAKE_FAILURE

Traitez les causes profondes de manière permanente.

Mettre à jour la configuration TLS du serveur : Assurez-vous d'utiliser des chiffrements modernes (ECDHE-ECDSA-AES256-GCM-SHA384, etc.) et un support ALPN "h2" explicite. Pour Nginx :

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:...;

ssl_alpn_protocols h2 http/1.1;Générer des paramètres DH solides : Prévenez les problèmes de type Logjam :

openssl dhparam -out /etc/ssl/certs/dhparam.pem 2048Auditer avec des outils externes : Exécutez Qualys SSL Labs ou testssl.sh pour vérifier les listes de chiffrements, le support de protocole et le comportement ALPN.

Surveiller et enregistrer les alertes TLS : Activez la journalisation détaillée sur les serveurs et les clients pour capturer les échecs de négociation précocement.

Standardiser les bibliothèques clientes : Maintenez les bibliothèques urllib3, requests ou http2 à jour. En Python, définissez explicitement des chiffrements sécurisés si nécessaire

import ssl

ctx = ssl.SSLContext(ssl.PROTOCOL_TLS_CLIENT)

ctx.minimum_version = ssl.TLSVersion.TLSv1_2

ctx.set_ciphers('HIGH:!aNULL:!MD5')Ces pratiques minimisent les futurs échecs de connexion HTTP/2 avec SSLV3_ALERT_HANDSHAKE_FAILURE.

Éliminer définitivement les échecs de connexion HTTP/2 avec SSLV3_ALERT_HANDSHAKE_FAILURE

Les échecs de connexion HTTP/2 avec SSLV3_ALERT_HANDSHAKE_FAILURE frustrent les développeurs, mais un diagnostic systématique et des correctifs ciblés rétablissent des performances fiables. Commencez par des solutions de contournement rapides comme la désactivation de HTTP/2 ou le changement de DNS, puis utilisez Apidog pour des tests et une validation HTTP/2 précis.

De petits ajustements – une configuration ALPN appropriée, des chiffrements mis à jour ou une connaissance du routage régional – apportent des améliorations considérables. Testez de manière proactive avec les fonctionnalités HTTP/2 d'Apidog pour détecter les problèmes de SSLV3_ALERT_HANDSHAKE_FAILURE avant qu'ils n'impactent les utilisateurs.

Téléchargez Apidog gratuitement et construisez des connexions HTTP/2 résilientes qui évitent complètement les échecs de négociation.