```html

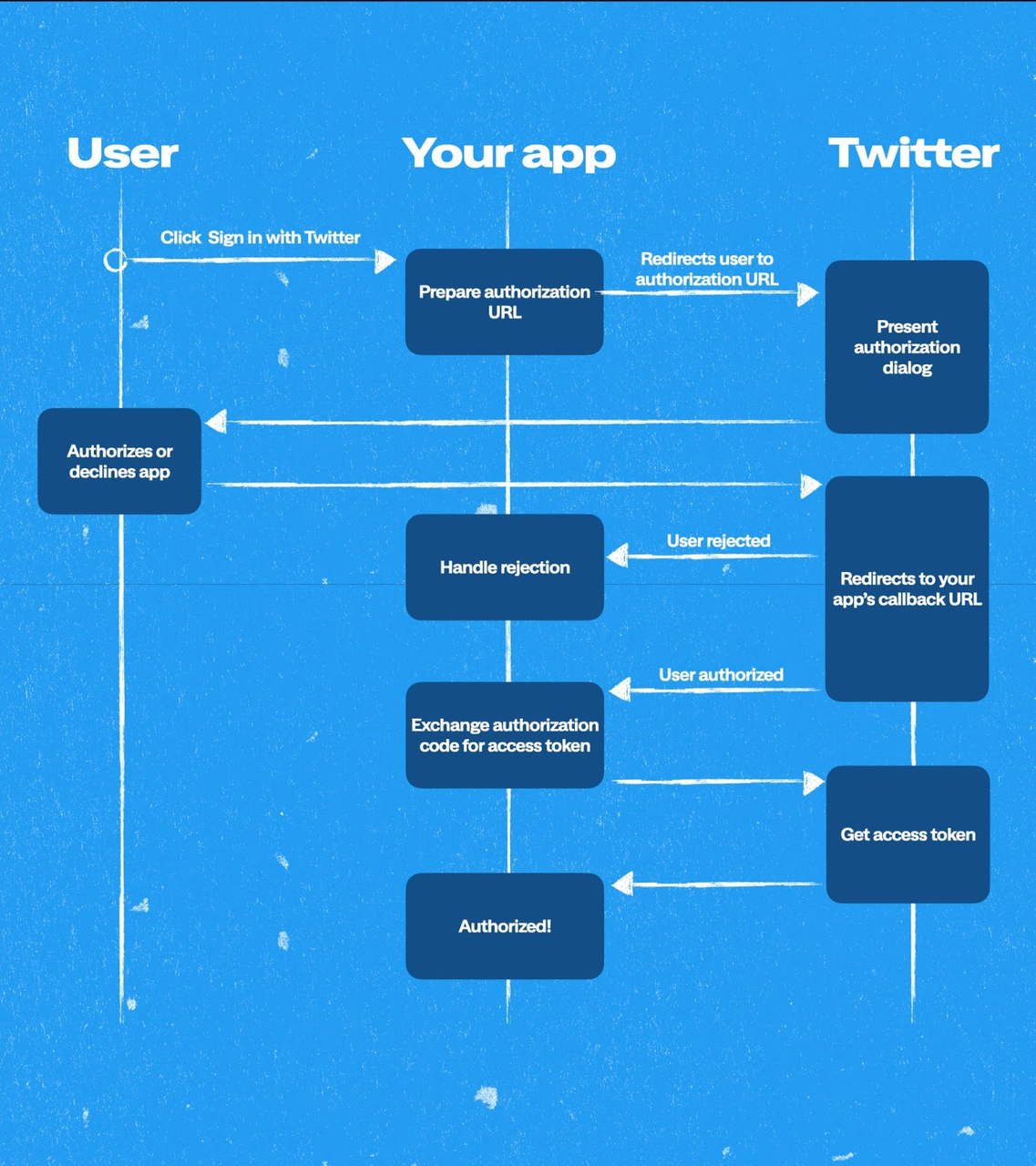

Le flux d'autorisation OAuth 2.0 de Twitter, connu sous le nom de "Code d'autorisation avec PKCE (Proof Key for Code Exchange)", est un processus crucial pour intégrer la connexion Twitter (maintenant remplacée par X) dans les sites Web tiers.

Pour apprendre et bénéficier de tous les avantages offerts par Apidog, cliquez sur le bouton ci-dessous !

Cet article fournit un guide complet sur la façon de mettre en œuvre ce processus et de le déboguer en utilisant Apidog. Commencez par le concept de base d'OAuth 2.0.

Qu'est-ce qu'OAuth 2.0 ?

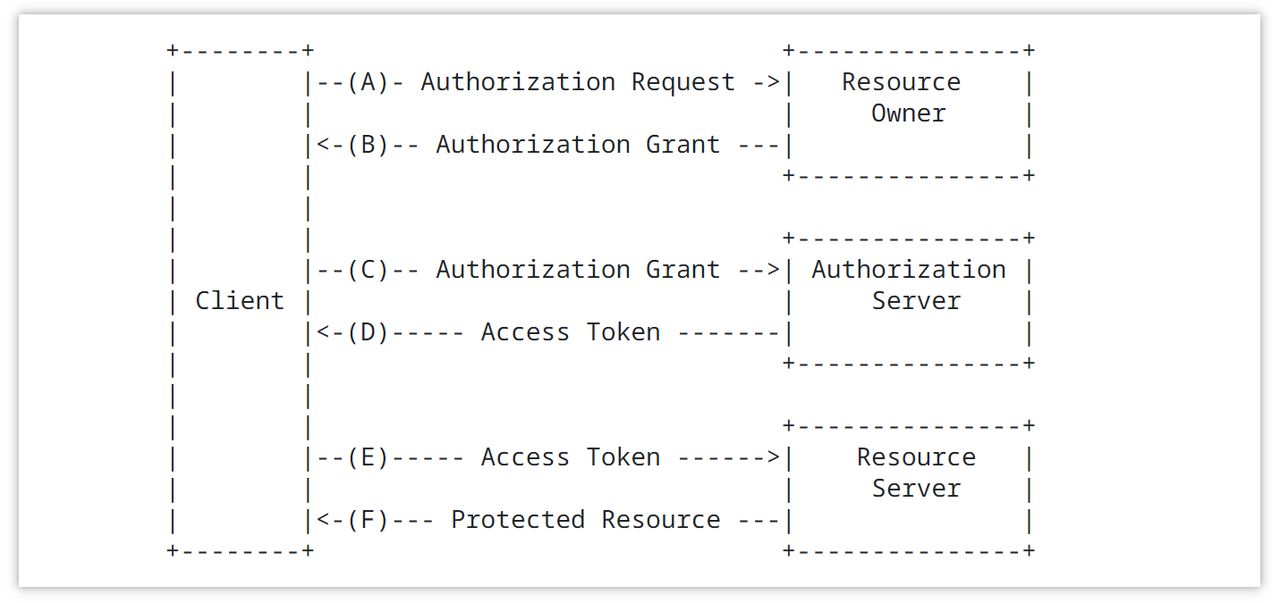

OAuth 2.0 est un protocole d'autorisation standard ouvert qui permet aux applications tierces d'accéder aux ressources protégées sans fournir le nom d'utilisateur et le mot de passe de l'utilisateur. Il permet aux utilisateurs d'autoriser des applications tierces à accéder à leurs ressources protégées sans révéler directement leurs informations d'identification. OAuth 2.0 est largement utilisé dans les applications web et mobiles pour fournir un mécanisme d'autorisation sécurisé.

Le protocole OAuth 2.0 implique les rôles suivants :

- Propriétaire de la ressource : Généralement l'utilisateur, qui possède les ressources protégées, telles que les photos, les profils personnels, etc.

- Client : L'application tierce qui souhaite accéder aux ressources protégées du propriétaire de la ressource.

- Serveur d'autorisation : Le serveur responsable de l'authentification du propriétaire de la ressource et de l'autorisation du client à accéder aux ressources.

- Serveur de ressources : Le serveur qui stocke les ressources protégées et fournit des API pour y accéder.

Flux d'autorisation courants

Le protocole OAuth 2.0 met en œuvre l'autorisation via divers flux d'autorisation. Les flux d'autorisation courants incluent :

- Code d'autorisation Grant : Le client redirige l'utilisateur vers le serveur d'autorisation. Une fois que l'utilisateur s'est connecté et a accordé l'autorisation, le serveur d'autorisation renvoie un code d'autorisation au client. Le client échange ensuite le code d'autorisation ainsi que ses informations d'identification contre un jeton d'accès.

- Code d'autorisation Grant avec PKCE (Proof Key for Code Exchange) : Similaire au flux de code d'autorisation standard, mais le client améliore la sécurité en utilisant PKCE (Proof Key for Code Exchange).

- Resource Owner Password Credentials Grant : Le propriétaire de la ressource fournit directement son nom d'utilisateur et son mot de passe au client. Le client utilise ensuite ces informations d'identification pour demander un jeton d'accès au serveur d'autorisation.

- Client Credentials Grant : Le client demande directement un jeton d'accès au serveur d'autorisation en utilisant ses propres informations d'identification. Ce flux convient aux cas où le client lui-même a besoin d'accéder aux ressources.

- Implicit Grant : Utilisé pour obtenir un jeton d'accès directement à partir du client dans une application basée sur un navigateur. Ce flux est généralement utilisé pour les applications frontales web.

Comment se connecter à des sites Web tiers en utilisant Twitter OAuth

Étape 1 : Obtenir l'ID client et le secret client

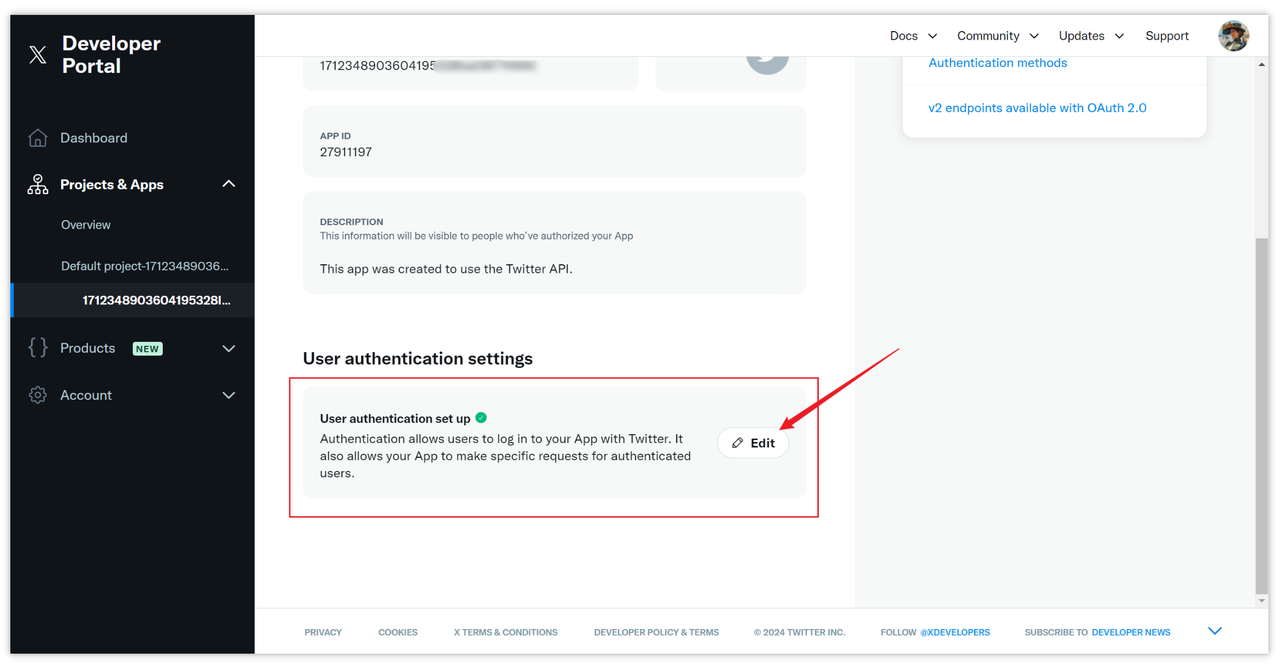

Tout d'abord, accédez au Twitter Developer Center et créez ou accédez à votre compte. Procédez à la création d'une application si aucune n'est générée automatiquement.

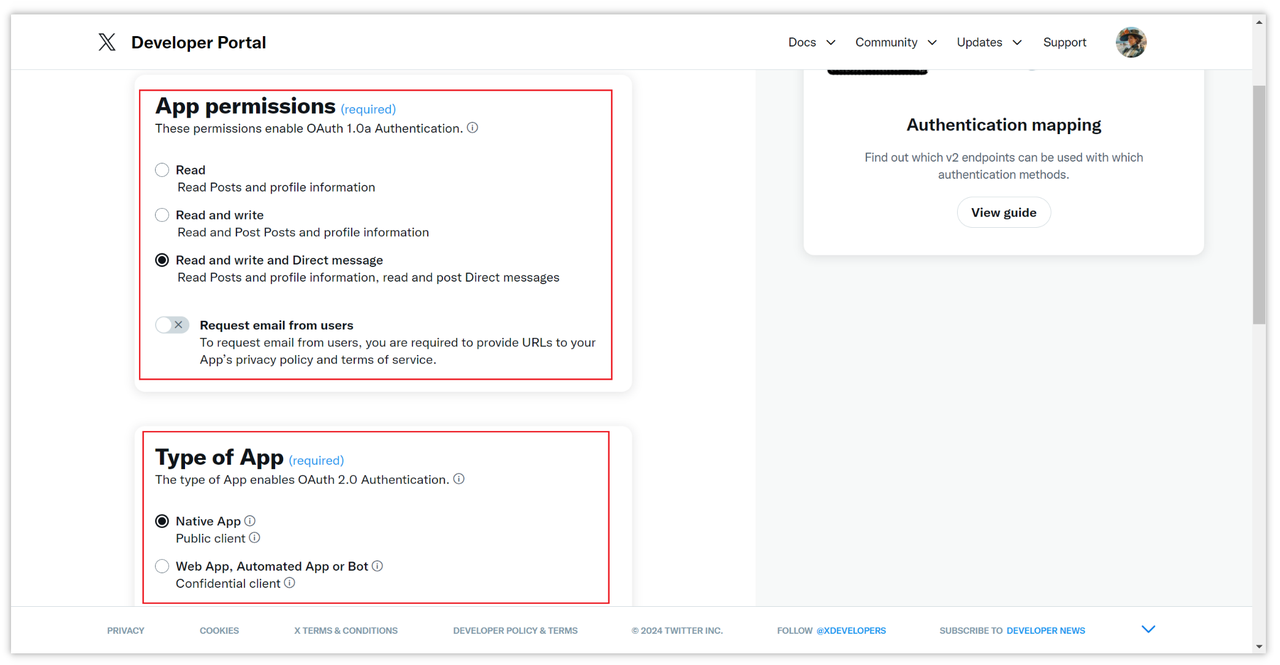

Dans les paramètres de l'application, recherchez la section "Paramètres d'authentification utilisateur" et cliquez sur "Modifier" pour configurer les autorisations adaptées aux besoins de votre entreprise.

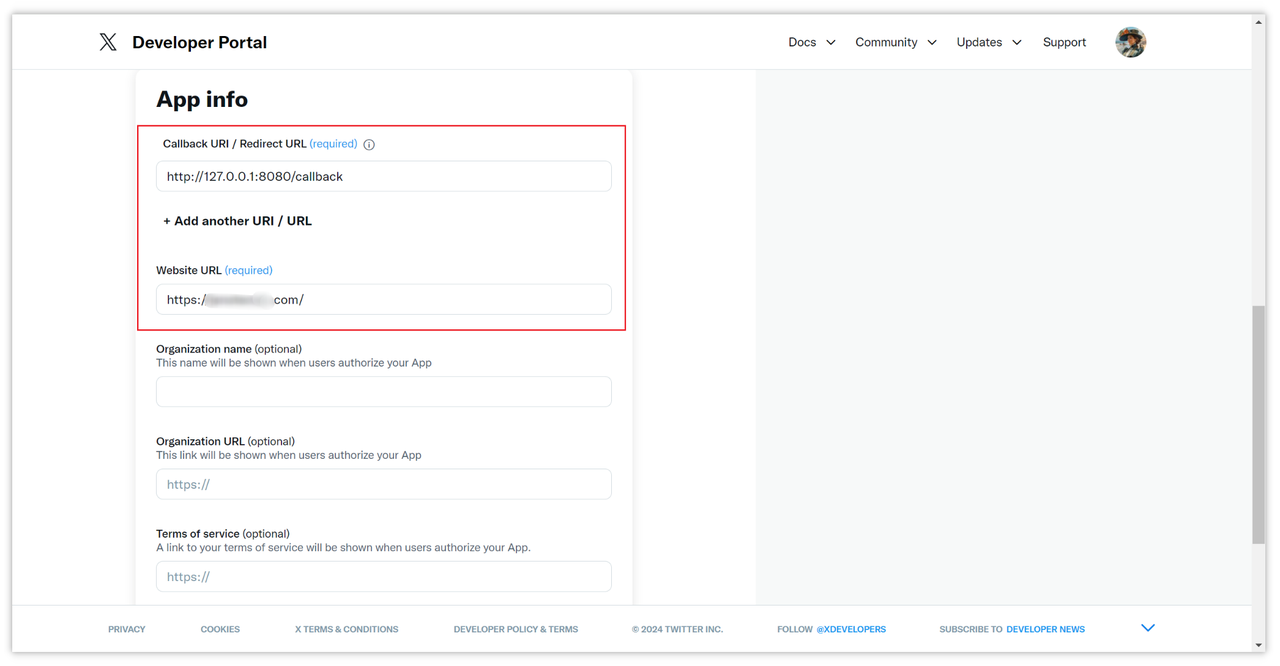

Ensuite, configurez l'URL de rappel (URI de redirection) et fournissez une URL de site Web. Enregistrez les paramètres pour générer l'ID client et le secret client. Assurez-vous de copier et de stocker en toute sécurité ces informations d'identification.

Après avoir rempli la configuration ci-dessus, cliquez sur "Enregistrer" pour l'enregistrer. À ce stade, l'ID client (Client ID) et le secret client (Client Secret) seront générés. N'oubliez pas de les copier et de les enregistrer.

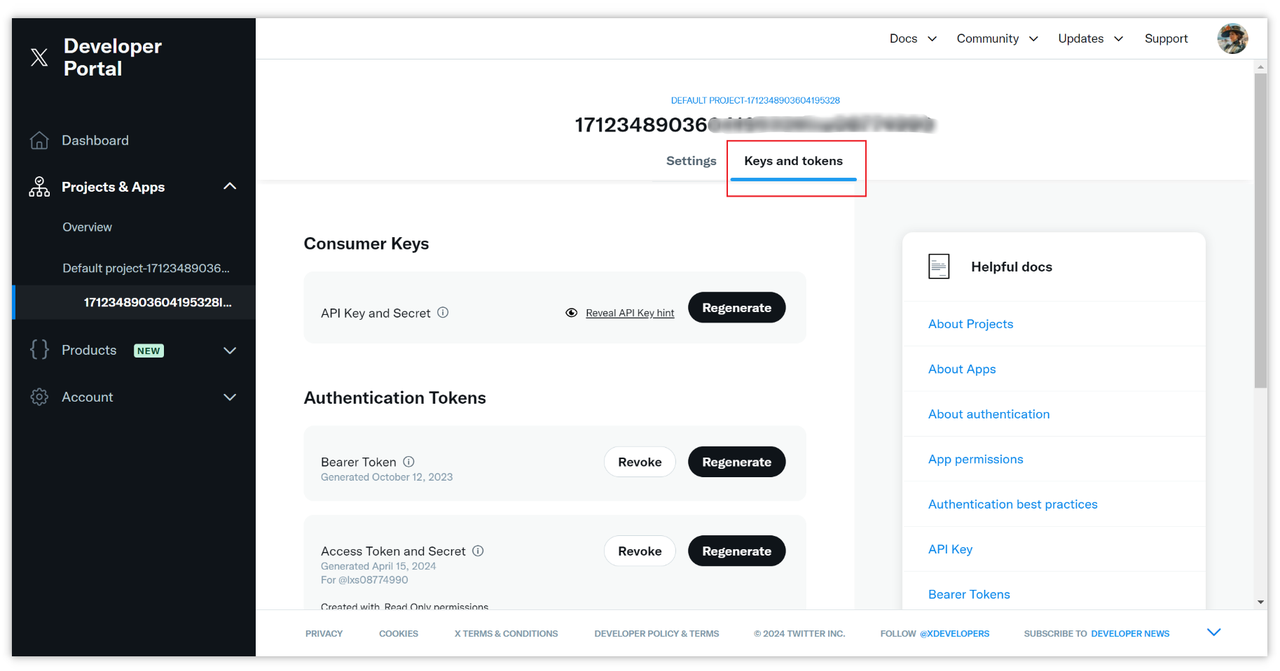

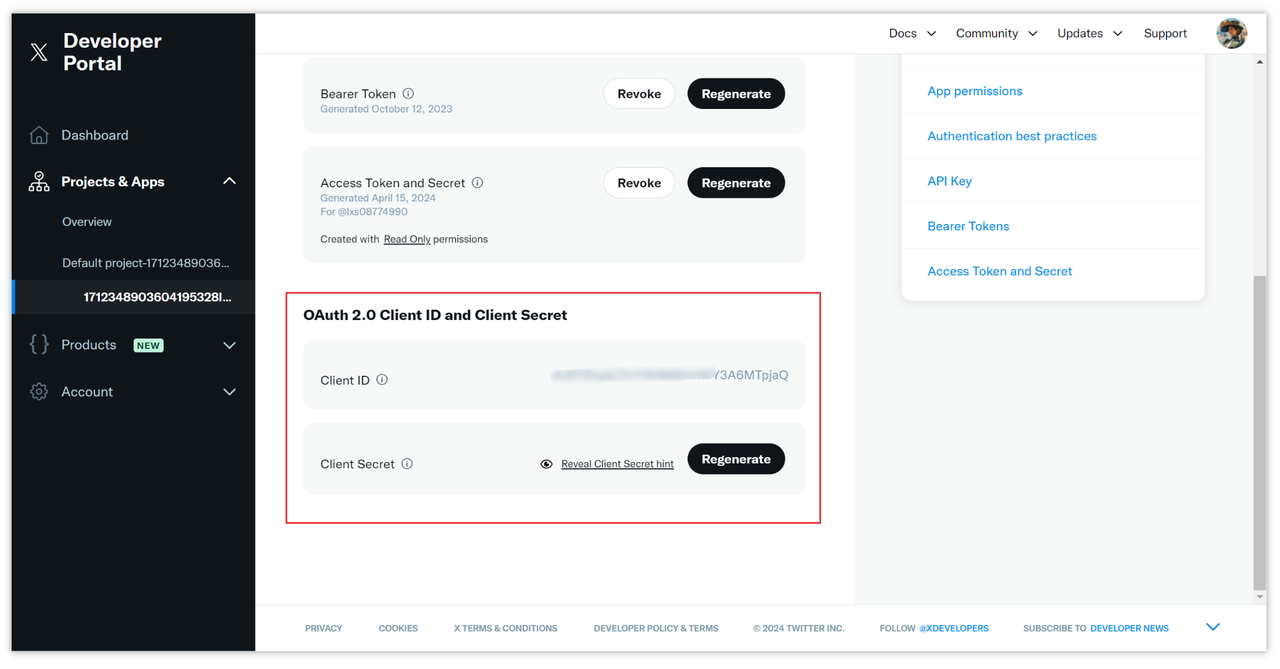

Si vous les oubliez, vous devez les réinitialiser. Générez, cliquez sur "Clés et jetons" dans l'application, et faites défiler la page vers le bas pour la voir.

Étape 2 : Obtenir le jeton d'accès

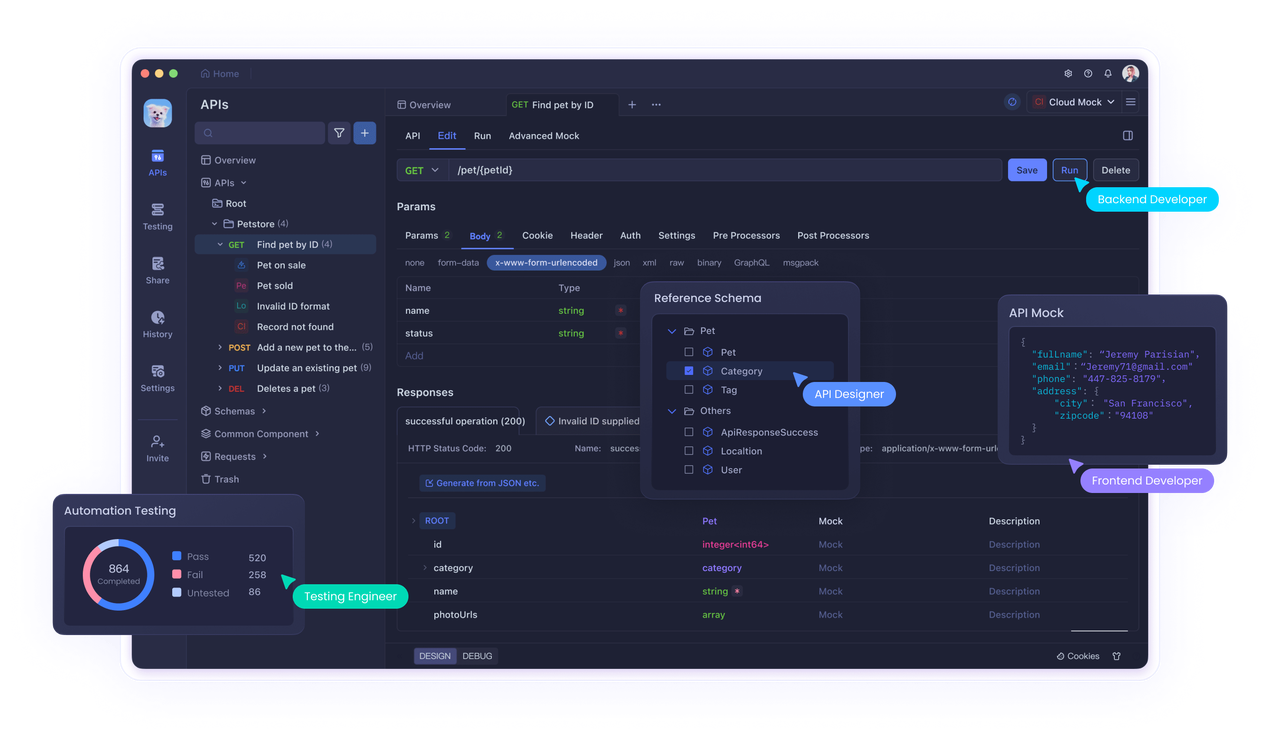

Avec les prérequis mis en place, passez à l'obtention d'un jeton d'accès. Utilisez Apidog, un puissant outil de débogage et de gestion d'API, pour cette démonstration.

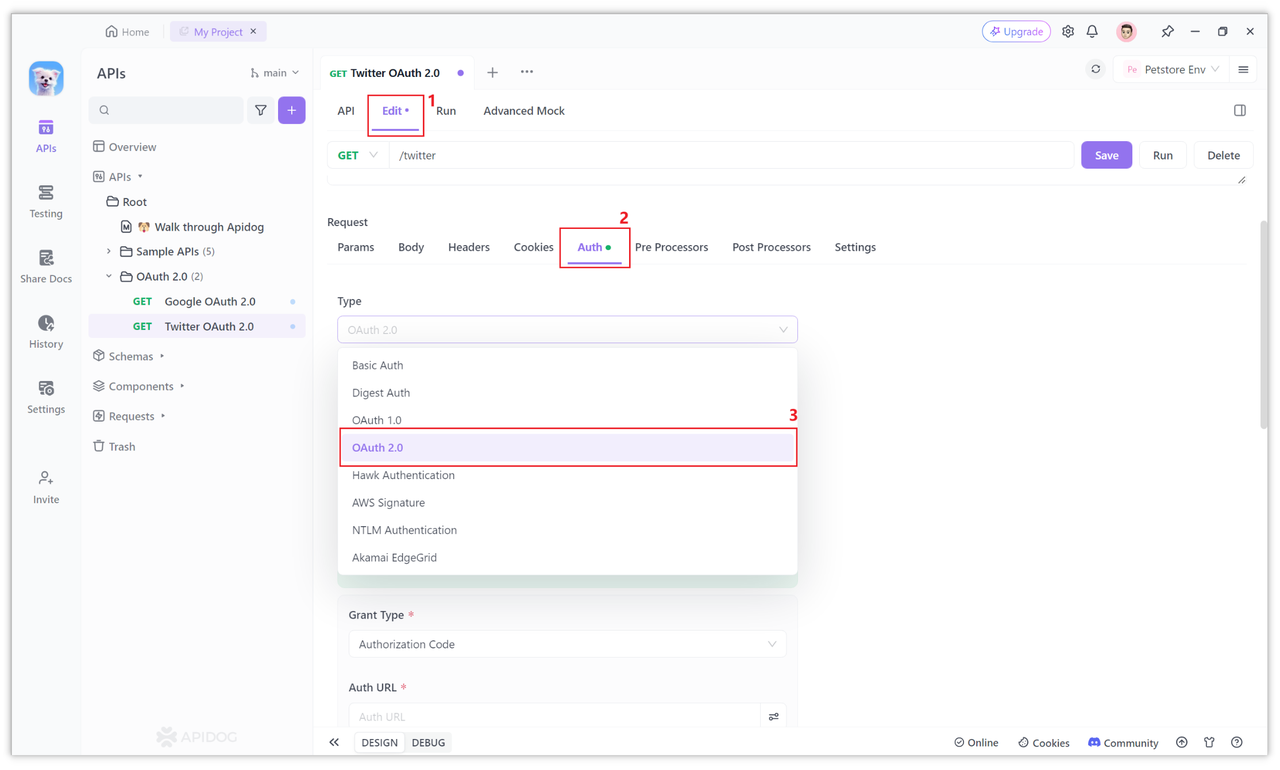

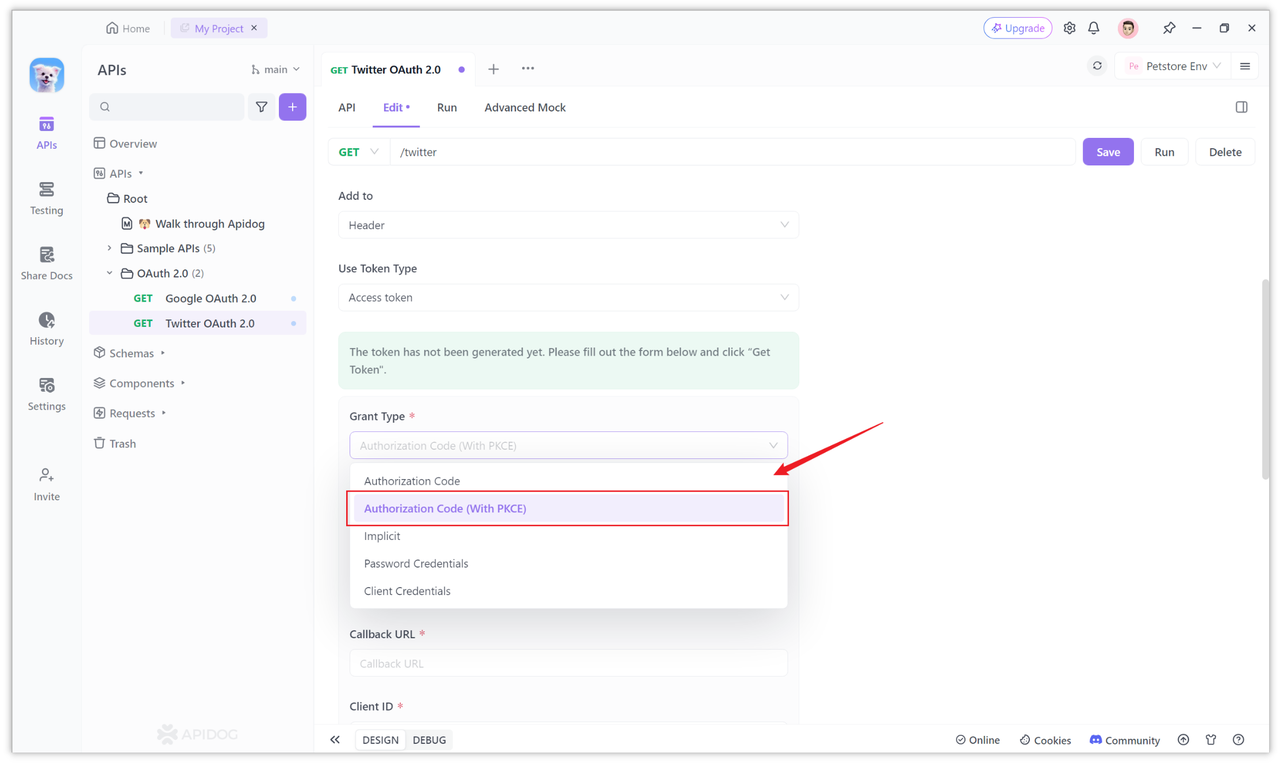

- Créez une requête HTTP dans Apidog et sélectionnez l'option OAuth 2.0 sous "Modifier le document -> Auth -> OAuth 2.0".

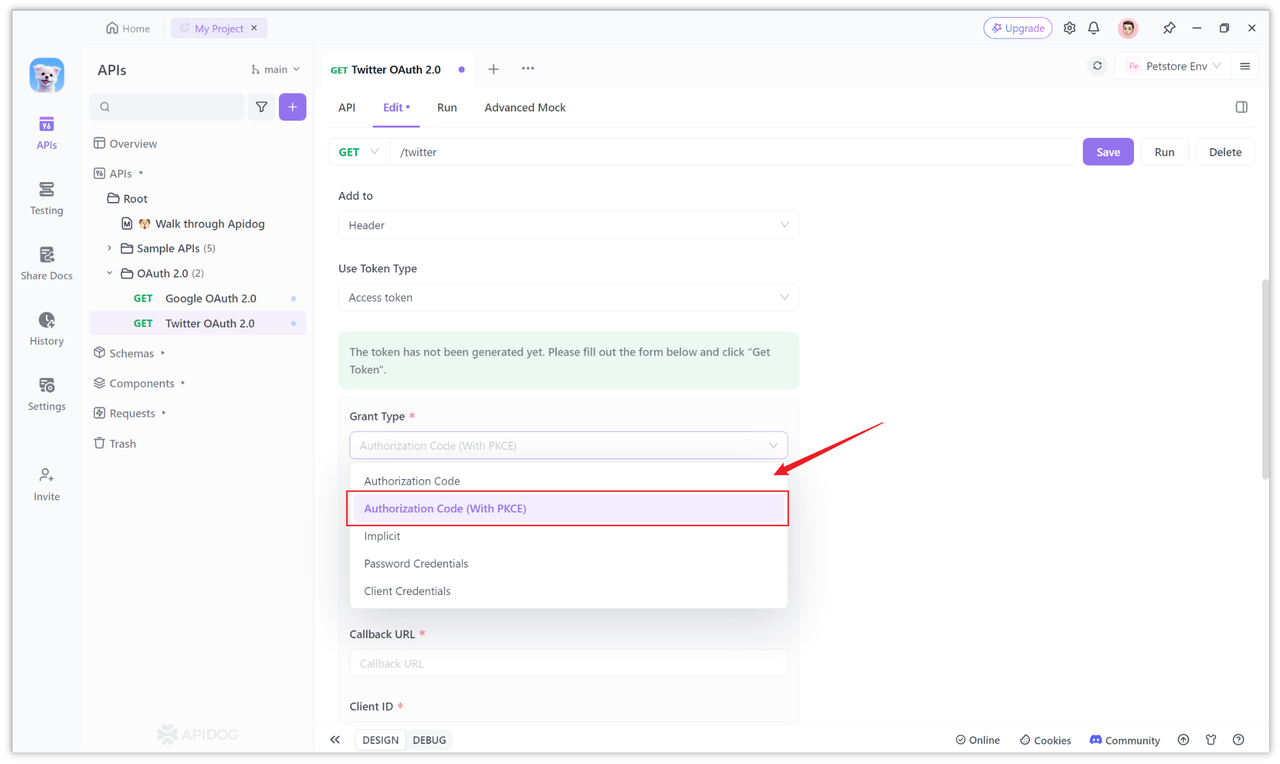

2. Choisissez le mode d'autorisation PKCE car Twitter OAuth 2.0 utilise le code d'autorisation avec PKCE.

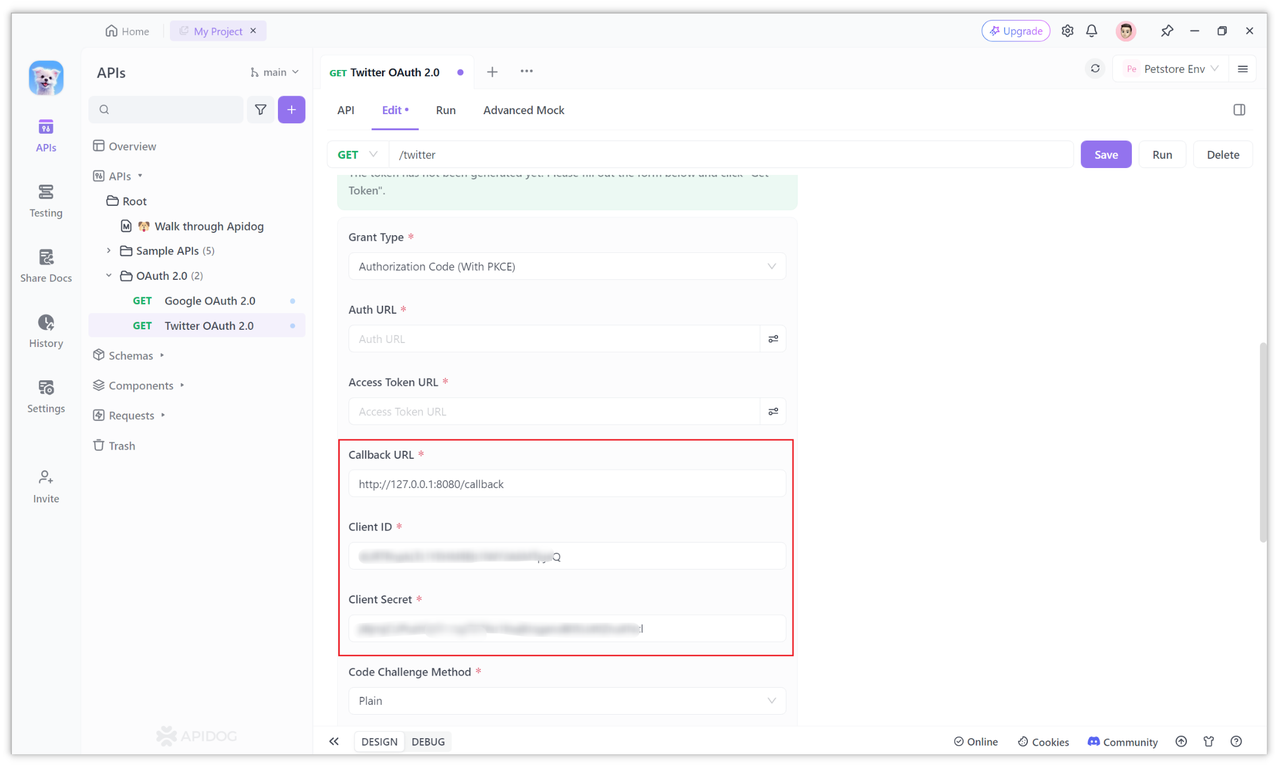

3. Configurez l'ID client, le secret client et l'URL de redirection obtenus à partir de Twitter OAuth 2.0.

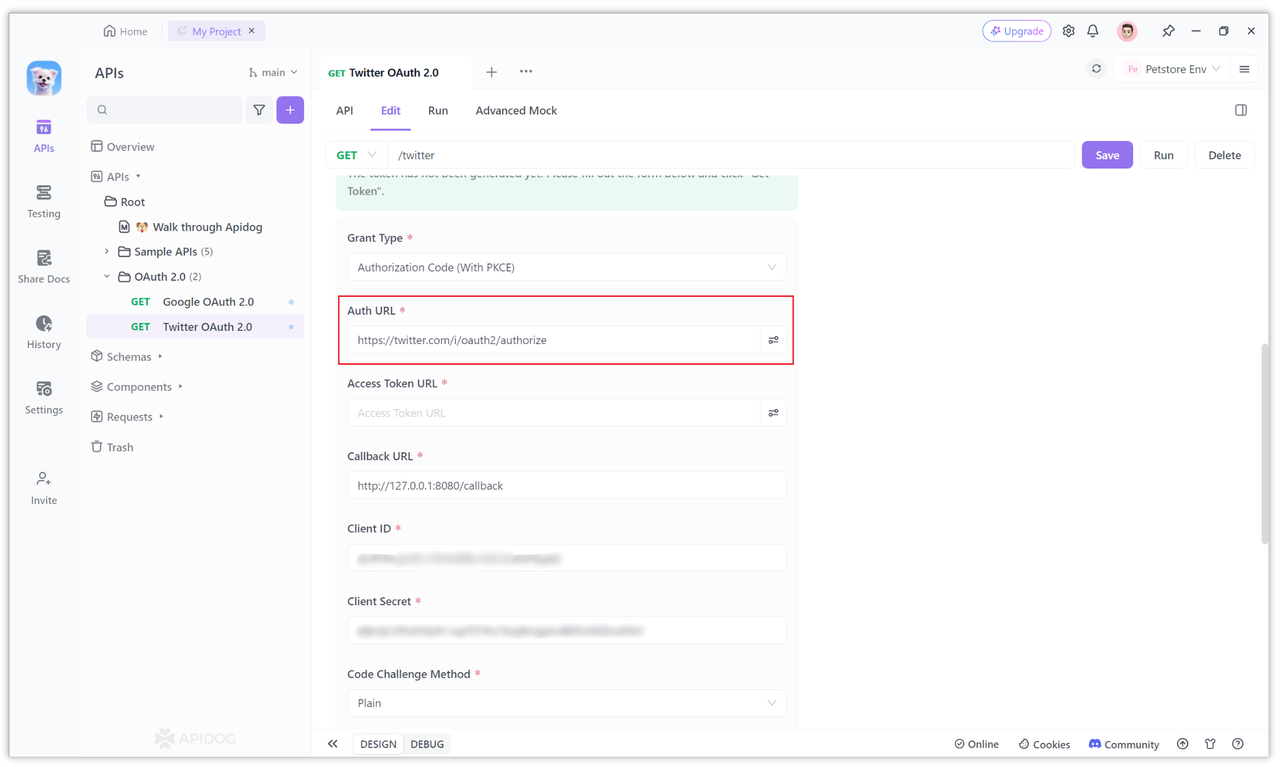

Définissez l'URL de la requête de code d'autorisation sur https://twitter.com/i/oauth2/authorize.

Configurez des paramètres supplémentaires tels que Scope, Code Challenge Method et State si nécessaire.

Spécifiez l'URL de la requête de jeton d'accès comme https://api.twitter.com/2/oauth2/token.

Cliquez sur "Obtenir le jeton" pour lancer le processus de récupération du jeton. Authentifiez-vous avec vos informations d'identification Twitter si vous y êtes invité.

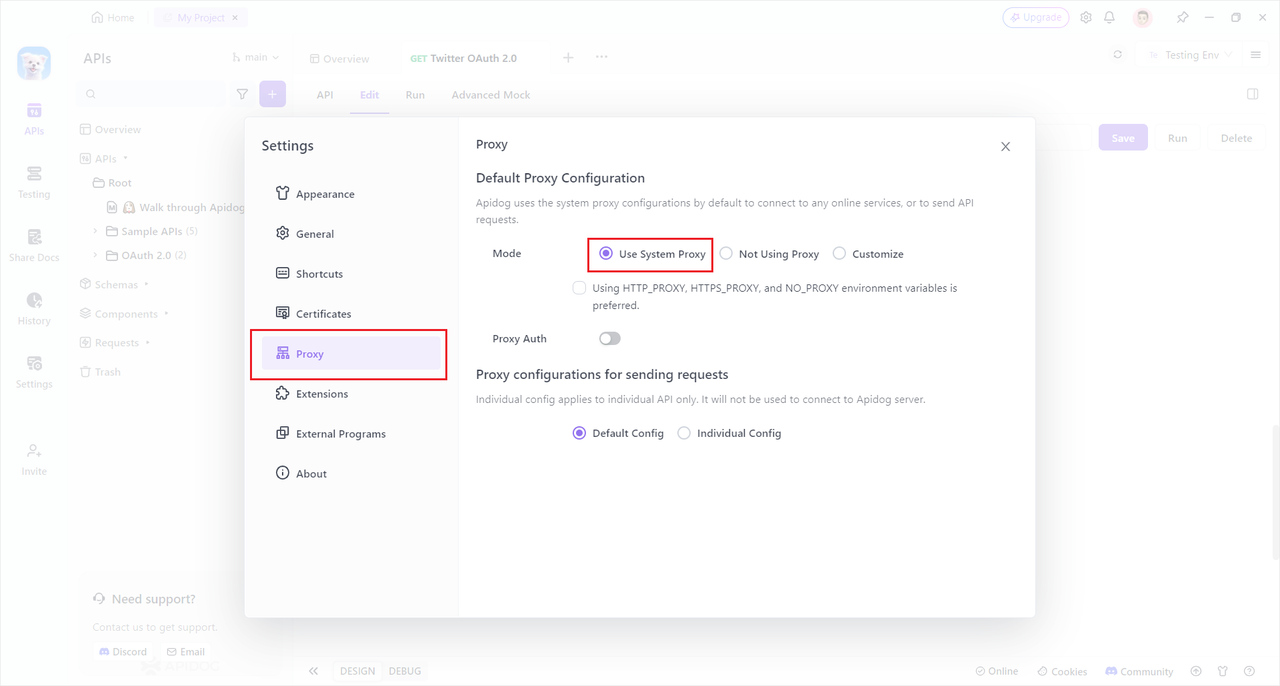

Remarque :

Étape 3 : Accéder aux ressources ouvertes à l'aide du jeton

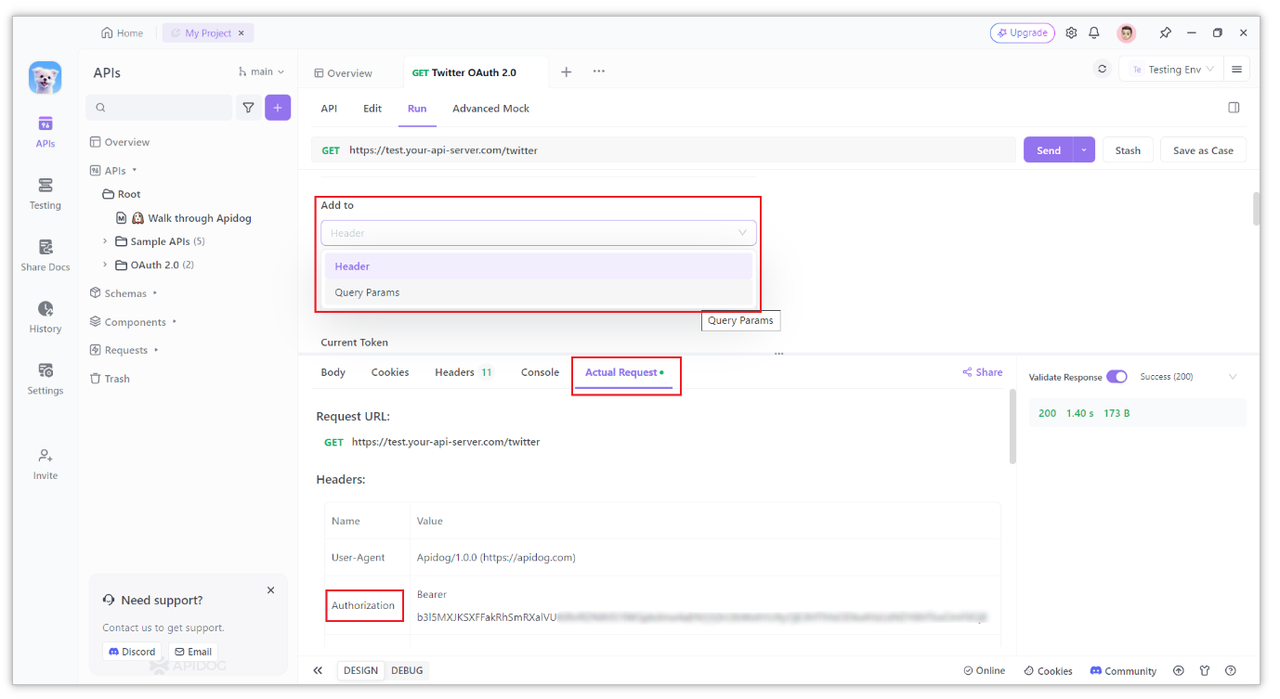

Une fois que vous avez obtenu le jeton d'accès, vous pouvez l'utiliser pour accéder aux ressources ouvertes de Twitter. Apidog attache automatiquement le jeton au champ Authorization de l'en-tête de la requête en tant que jeton Bearer. Vous pouvez également configurer le placement du jeton dans les paramètres de requête de l'URL.

Conclusion

L'intégration du service Twitter OAuth 2.0 pour la connexion au site Web tiers implique trois étapes principales : la création d'une application sur le tableau de bord des développeurs Twitter, la construction de la page de connexion et l'accès aux ressources ouvertes avec le jeton d'accès obtenu.

OAuth 2.0 est un protocole d'autorisation robuste, Twitter utilisant le flux de code d'autorisation avec PKCE. Des outils comme Apidog simplifient le processus d'authentification OAuth 2.0, facilitant la récupération des jetons et l'accès aux ressources.

```