Les développeurs sont constamment confrontés à de nouvelles vulnérabilités, et l'exploit React2Shell se distingue comme l'un des plus graves de mémoire récente. Cette faille critique, identifiée sous le nom de CVE-2025-55182, permet l'exécution de code à distance non authentifiée (RCE) dans les applications utilisant les Composants Serveur React (RSC). De plus, elle affecte des frameworks populaires comme Next.js, mettant d'innombrables déploiements en production en péril.

Ensuite, les administrateurs doivent donner la priorité aux mises à niveau. Les correctifs sont arrivés rapidement après la divulgation responsable, mais l'exploitation active par les acteurs de la menace souligne l'urgence. Par conséquent, les équipes doivent implémenter les correctifs sans délai pour éviter des compromissions telles que le vol de données ou les reverse shells.

Comprendre la vulnérabilité React2Shell

Les chercheurs appellent ce problème « React2Shell » parce que les attaquants obtiennent un accès de type shell via des requêtes fabriquées. Plus précisément, la vulnérabilité provient d'une désérialisation non sécurisée dans le protocole RSC Flight. Les attaquants envoient des charges utiles malveillantes dans les requêtes HTTP, et le serveur les traite sans validation adéquate. En conséquence, les techniques de pollution de prototype permettent d'accéder à des constructeurs sensibles, conduisant à l'exécution de code arbitraire.

De plus, l'exploitation ne nécessite aucune authentification dans les configurations par défaut. Même les applications sans actions de serveur explicites restent vulnérables si elles utilisent RSC. Les rapports de renseignement sur les menaces confirment des scans et des attaques réussies dans les heures suivant la divulgation publique le 3 décembre 2025. Des acteurs, y compris des groupes liés à des États, déploient des mineurs, des portes dérobées et des proxys inverses.

Versions et environnements affectés

La faille impacte des versions spécifiques de packages :

- Les packages de Composants Serveur React (react-server-dom-webpack, react-server-dom-parcel, react-server-dom-turbopack) dans les versions 19.0.0 à 19.2.0 (partiel).

- Next.js 15.0.0 à 16.0.6, ainsi que certaines versions canary.

- Les déploiements Vercel utilisant des configurations vulnérables, y compris les applications v0 si publiées.

Les applications sur Vercel bénéficient de règles WAF automatiques qui bloquent les motifs connus. Néanmoins, celles-ci ne fournissent qu'une défense en profondeur — les mises à niveau offrent la solution complète.

Les symptômes incluent des requêtes POST inhabituelles avec des en-têtes spécifiques (par exemple, Next-Action), des lancements de processus inattendus ou des tentatives d'accès à des variables d'environnement. Cependant, une détection fiable s'avère difficile sans journaux ou surveillance d'exécution.

Guide étape par étape pour corriger React2Shell

Les administrateurs suivent des processus structurés pour remédier. Tout d'abord, évaluez l'état de vulnérabilité.

Étape 1 : Vérifiez vos versions actuelles

Ouvrez votre package.json et inspectez les dépendances :

{

"dependencies": {

"next": "15.3.4",

"react-server-dom-webpack": "19.1.0"

}

}

Alternativement, exécutez cette commande pour une vérification automatisée :

npx fix-react2shell-next

Cet outil scanne les monorepos, identifie les packages vulnérables et suggère des mises à niveau précises.

Sur Vercel, le tableau de bord affiche des bannières pour les déploiements en production affectés.

Étape 2 : Mettre à niveau vers les versions corrigées

Les équipes Vercel et React ont publié des correctifs ciblés. Mettez à jour Next.js vers l'une de ces versions stables :

- 15.0.5, 15.1.9, 15.2.6, 15.3.6, 15.4.8, 15.5.7, ou 16.0.10

Pour les versions canary, utilisez la version 15.6.0-canary.58 ou ultérieure.

La méthode la plus simple utilise le correcteur officiel :

npx fix-react2shell-next

Cet utilitaire interactif applique des mises à jour déterministes, rafraîchit les fichiers de verrouillage et prend en charge pnpm, yarn, npm ou bun.

Pour les mises à jour manuelles :

- Modifiez

package.jsonpour spécifier une version corrigée (par exemple,"next": "15.5.7"). - Exécutez la commande d'installation de votre gestionnaire de packages.

- Validez les modifications, y compris le fichier de verrouillage.

- Redéployez immédiatement (par exemple,

vercel --prodou git push).

Les autres frameworks utilisant RSC suivent les avis de React pour les mises à niveau directes de packages.

Étape 3 : Vérifier le correctif

Après la mise à niveau, réexécutez les scanners de vulnérabilité ou testez avec des PoC sûrs en staging. Confirmez qu'aucune exploitation ne se produit – les requêtes doivent être rejetées ou générer une erreur en toute sécurité.

De plus, changez les secrets si votre application a exécuté du code vulnérable publiquement avant le 4 décembre 2025. Des attaquants pourraient avoir exfiltré des variables d'environnement.

Étape 4 : Activer des protections supplémentaires

Sur Vercel :

- Activez la protection standard pour les déploiements de prévisualisation et personnalisés.

- Auditez les liens partageables et les exceptions de mot de passe.

- Utilisez l'Agent Vercel pour les PR automatisées sur les dépôts vulnérables.

Les fournisseurs de cloud comme Cloudflare, AWS et Fastly ont automatiquement déployé des règles de blocage.

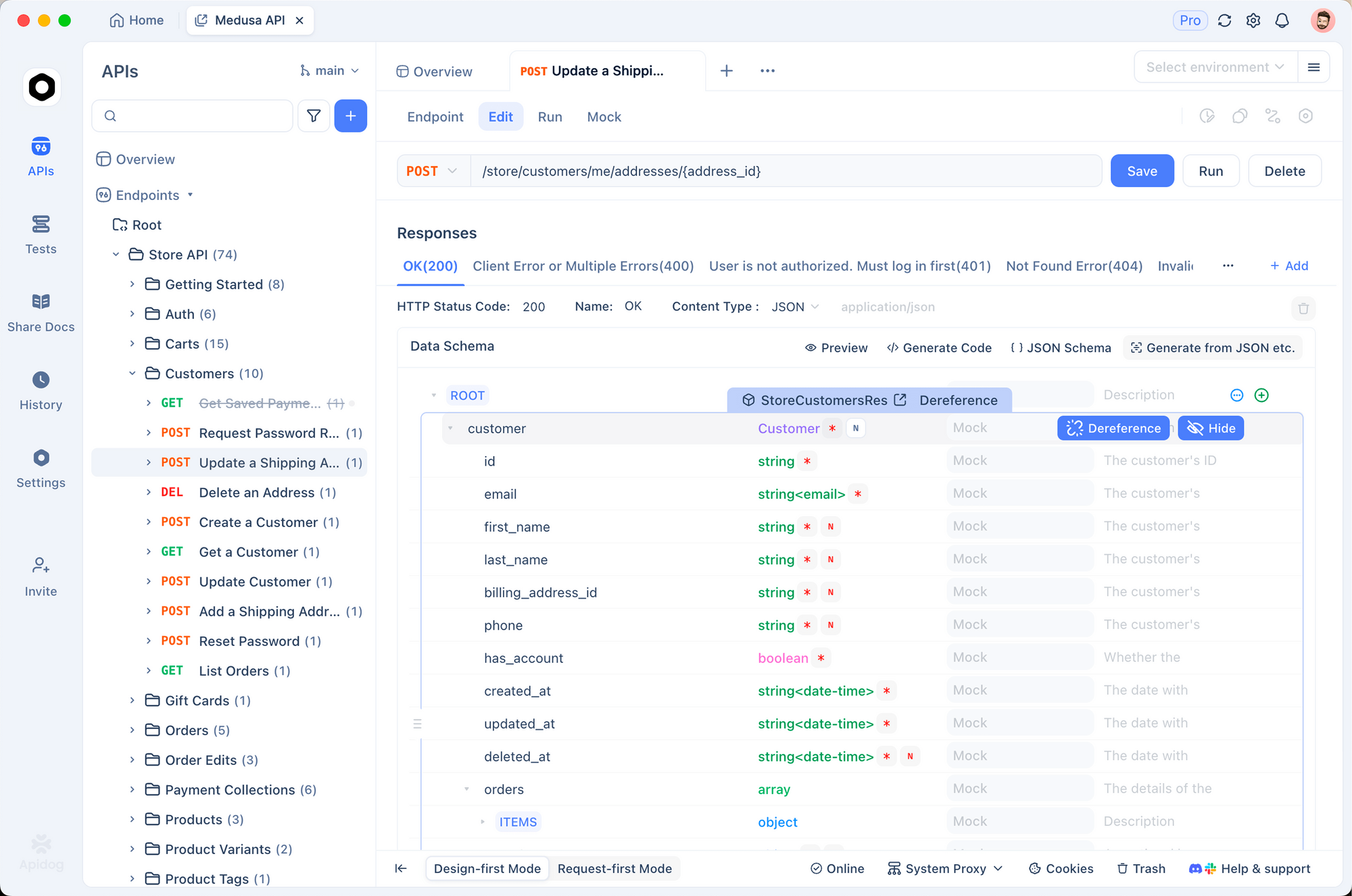

Tests avancés avec Apidog

La vérification post-mise à niveau implique souvent l'envoi de requêtes complexes aux points de terminaison. Apidog excelle ici en tant que plateforme API tout-en-un. Vous concevez, déboguez, simulez et testez les API efficacement.

Pour les scénarios React2Shell, utilisez Apidog pour créer des requêtes POST imitant les schémas d'exploit (par exemple, avec des en-têtes personnalisés et des charges utiles sérialisées) dans des environnements contrôlés. Validez les réponses, affirmez les codes d'état et automatisez les tests de régression.

La version gratuite d'Apidog offre une utilisation de base illimitée, tandis que les plans payants commencent à 9 $/utilisateur/mois pour les équipes – significativement abordables par rapport aux alternatives, avec des fonctionnalités telles que l'intégration CI/CD et les serveurs de maquette. Les plans Pro s'adaptent aux besoins des entreprises. Téléchargez l'édition gratuite pour l'intégrer dès maintenant à votre flux de travail de sécurité.

Bonnes pratiques pour prévenir les exploits futurs

Les mises à niveau corrigent React2Shell, mais des habitudes robustes réduisent les risques globaux.

Premièrement, activez l'analyse des dépendances dans les pipelines CI/CD. Les outils signalent rapidement les packages vulnérables.

Ensuite, minimisez les points de terminaison exposés. Bien que React2Shell touche les configurations par défaut, les conceptions à moindre privilège limitent l'impact.

De plus, surveillez les journaux pour détecter les anomalies : filtrez sur les en-têtes Next-Action ou les indicateurs de pollution de prototype (proto, constructor).

En outre, implémentez l'autoprotection des applications au moment de l'exécution (RASP) lorsque cela est possible.

Enfin, restez informé via les canaux officiels : blog React, avis Next.js et KB Vercel.

Conclusion

L'exploit React2Shell met en lumière la rapidité avec laquelle les failles au niveau du framework se propagent aux applications en production. Cependant, les réponses coordonnées de Meta, Vercel et de la communauté ont fourni des correctifs rapides. Vous éliminez entièrement le risque de RCE en effectuant une mise à niveau rapide avec des outils comme fix-react2shell-next.

Les acteurs de la menace continuent de sonder, donc tout délai invite à la compromission. Agissez maintenant : vérifiez les versions, appliquez les correctifs, vérifiez et superposez les défenses.

L'intégration d'outils comme Apidog dans votre routine de test d'API renforce davantage les processus de vérification. Son téléchargement gratuit permet une validation immédiate et approfondie des points de terminaison.

Sécuriser les applications exige de la vigilance, mais des étapes simples résolvent efficacement React2Shell. Vos déploiements en ressortiront plus résilients.