L'autorisation joue un rôle essentiel dans la régulation de l'accès et la protection des données sensibles. Parmi les divers mécanismes d'autorisation, les jetons porteurs sont apparus comme une approche répandue en raison de leur simplicité et de leur polyvalence. Lorsqu'ils sont utilisés avec cURL, un outil en ligne de commande populaire pour le transfert de données, les jetons porteurs offrent une méthode simplifiée pour intégrer l'autorisation dans les requêtes API.

Commencez rapidement avec APidog pour construire, tester, simuler et documenter les API au sein d'une seule application - plus besoin de basculer entre différentes fenêtres pour le développement d'applications !

Pour en savoir plus sur Apidog, assurez-vous de cliquer sur le bouton ci-dessous.

Cet article explore les subtilités des jetons porteurs cURL, en élucidant leurs concepts de base, leurs stratégies de mise en œuvre et leurs avantages potentiels. En dotant les lecteurs d'une compréhension globale de cette technique d'autorisation, nous leur permettons de tirer parti des capacités de cURL pour des interactions API transparentes et sécurisées.

Pour bien comprendre le sujet de cet article, nous allons d'abord discuter de ce que sont cURL et les jetons porteurs individuellement.

Qu'est-ce que cURL ?

cURL, abréviation de "client URL", est un projet logiciel gratuit et open source qui fournit deux outils puissants pour interagir avec le web :

Outil en ligne de commande cURL

C'est le cheval de bataille de cURL et il permet aux utilisateurs de transférer des données en utilisant divers protocoles réseau directement à partir d'une fenêtre de terminal. Considérez cela comme donner des instructions à votre ordinateur sur la façon de communiquer avec un emplacement spécifique sur Internet.

Bibliothèque de développement Libcurl

Cette bibliothèque sous-jacente constitue la fonctionnalité de base de cURL. Elle agit comme un ensemble d'éléments de base que les programmeurs peuvent intégrer dans leurs applications pour le transfert de données par programme.

La beauté de cURL réside dans sa polyvalence. Il prend en charge un large éventail de protocoles, y compris les plus couramment utilisés comme :

HTTP (Hypertext Transfer Protocol)

Le fondement de la communication web qui est utilisé pour accéder aux sites web et transférer des données.

HTTPS (Secure HTTP)

La version cryptée de HTTP assure une communication sécurisée avec les sites web.

FTP (File Transfer Protocol)

Utilisé pour télécharger et téléverser des fichiers entre des ordinateurs.

SFTP (Secure File Transfer Protocol)

Version cryptée de FTP pour les transferts de fichiers sécurisés.

Principales caractéristiques de l'outil en ligne de commande cURL

Simple et convivial

Les commandes sont faciles à apprendre et à suivre, même pour les débutants.

Flexibilité

Offre un large éventail d'options pour personnaliser les transferts de données, comme la spécification des en-têtes, la définition de délais d'attente et la gestion de l'authentification.

Compatibilité multiplateforme

Fonctionne de manière transparente sur divers systèmes d'exploitation comme Windows, macOS et Linux.

Scriptable

Peut être intégré dans des scripts pour automatiser les tâches répétitives de transfert de données.

Utilisations courantes de cURL

Bien que le téléchargement de fichiers et le test d'API soient des utilisations populaires de cURL, ses capacités s'étendent bien au-delà de ces fonctions de base. Voici un aperçu plus approfondi de certaines des applications avancées de cURL :

Gestion avancée des téléchargements

- Reprise des téléchargements interrompus : cURL vous permet de reprendre les téléchargements qui ont été interrompus en raison de problèmes de réseau ou de pannes de courant. Cela permet d'économiser du temps et de la bande passante en reprenant là où vous vous étiez arrêté.

- Limitation de la vitesse de téléchargement : Vous craignez de submerger votre connexion Internet ? cURL vous permet de spécifier une limite de vitesse de téléchargement, assurant une navigation fluide lors du téléchargement de fichiers volumineux.

- Téléchargements multitâches : Téléchargez plusieurs fichiers simultanément avec cURL, optimisant ainsi votre temps de téléchargement en utilisant tout le potentiel de votre connexion Internet.

Communication et authentification

- Prise en charge de HTTPS : cURL gère de manière transparente les connexions sécurisées avec les sites web utilisant HTTPS, assurant la confidentialité et l'intégrité des données transférées.

- Authentification de base et Digest : Besoin d'accéder à des ressources protégées par mot de passe ? cURL vous permet de fournir des informations d'identification pour les méthodes d'authentification de base et Digest, accordant l'accès aux utilisateurs autorisés.

- Certificats clients : cURL prend en charge l'utilisation de certificats clients pour une authentification avancée à deux facteurs, ajoutant une couche de sécurité supplémentaire pour l'accès aux ressources sensibles.

Web Scraping (avec prudence)

- Extraction de données spécifiques : cURL peut être utilisé pour extraire des données de sites web dans un format structuré, utile pour des tâches telles que les comparaisons de prix ou les études de marché. Cependant, il est crucial de respecter les conditions d'utilisation du site web et d'éviter de submerger les serveurs avec des requêtes excessives.

- Agrégation de données : Combinez les données de plusieurs sources en envoyant des requêtes cURL à divers sites web et en agrégeant les informations extraites dans un seul ensemble de données.

- Surveillance web : Planifiez des commandes cURL pour vérifier périodiquement le contenu du site web pour les modifications, ce qui vous permet de suivre les mises à jour ou de surveiller la disponibilité des produits.

Scripting et automatisation

- Automatisation des tâches répétitives : Rationalisez les tâches répétitives de transfert de données en intégrant les commandes cURL dans des scripts. Cela permet d'économiser du temps et des efforts, tout en assurant une exécution cohérente.

- Gestion des erreurs et journalisation : Créez des scripts avec cURL qui gèrent les erreurs potentielles avec élégance, enregistrent les actions et fournissent des commentaires à des fins de dépannage.

- Intégration avec d'autres outils : cURL peut être combiné avec d'autres outils en ligne de commande ou langages de programmation pour créer des solutions d'automatisation puissantes pour les flux de travail de données complexes.

Débogage et dépannage

- Simulation de requêtes HTTP : cURL vous permet de reproduire des requêtes HTTP spécifiques à des fins de test, ce qui en fait un outil précieux pour les développeurs afin d'identifier et de résoudre les problèmes liés aux applications web.

- Vérification des réponses du serveur : Analysez les réponses du serveur renvoyées par cURL, y compris les en-têtes et les codes d'erreur, pour identifier les problèmes de communication côté serveur.

- Dépannage des problèmes de réseau : Isolez les problèmes liés au réseau en utilisant cURL pour tester la connectivité et les capacités de transfert de données vers des serveurs spécifiques.

Que sont les jetons porteurs ?

Les jetons porteurs sont essentiellement des chaînes de caractères opaques, généralement alphanumériques ou une combinaison de lettres et de chiffres. Il ne contient aucune information lisible par l'homme, mais sert d'identifiant unique pour un utilisateur ou une application autorisée. Le serveur qui émet le jeton est responsable de son association avec des droits d'accès et des autorisations spécifiques.

Flux de travail typique du fonctionnement des jetons porteurs

Étape 1 - Authentification

L'utilisateur ou l'application passe d'abord par un processus d'authentification, en utilisant souvent des mécanismes tels que des combinaisons de nom d'utilisateur/mot de passe ou OAuth [OAuth]. Ce processus vérifie l'identité de l'utilisateur et détermine le niveau d'accès qu'il doit avoir.

Étape 2 - Émission de jetons

Lors d'une authentification réussie, le serveur génère un jeton porteur. Ce jeton encapsule l'identité de l'utilisateur et les autorisations accordées.

Étape 3 - Autorisation avec cURL

Lorsque l'utilisateur ou l'application a besoin d'accéder à une ressource protégée à l'aide de cURL, il inclut le jeton porteur dans l'en-tête de la requête. L'en-tête suit généralement le format "Authorization: Bearer <token>".

Étape 4 - Validation côté serveur

Le serveur qui reçoit la requête cURL intercepte l'en-tête d'autorisation et extrait le jeton porteur. Il valide ensuite l'authenticité du jeton et vérifie les autorisations de l'utilisateur associées au jeton.

Étape 5 - Octroi de l'accès

Si le jeton est valide, le serveur accorde l'accès à la ressource demandée en fonction des autorisations codées dans le jeton. Si le jeton n'est pas valide ou a expiré, l'accès est refusé.

Exemples de code de cURL avec des jetons porteurs

Exemple 1 - Requête POST cURL avec jeton porteur

Cet exemple montre comment envoyer des données à une ressource protégée à l'aide d'une requête POST.

# Point de terminaison API pour la création d'un nouvel utilisateur

API_URL="https://api.example.com/users"

# Jeton porteur pour l'utilisateur autorisé

BEARER_TOKEN="your_bearer_token_here"

# Données utilisateur au format JSON (remplacez par vos données réelles)

USER_DATA='{"name": "John Doe", "email": "john.doe@example.com"}'

curl -X POST \

-H "Authorization: Bearer ${BEARER_TOKEN}" \

-H "Content-Type: application/json" \

-d "${USER_DATA}" \

${API_URL}

Explication du code :

- Ce script utilise l'indicateur

-X POSTpour spécifier une requête POST. - Un en-tête supplémentaire

Content-Type: application/jsonest inclus pour indiquer le format des données envoyées (JSON dans ce cas). - L'indicateur

-dest utilisé pour spécifier les données à envoyer dans le corps de la requête. Ici, nous utilisons une variableUSER_DATAcontenant les informations de l'utilisateur au format JSON.

Exemple 2 - cURL avec jeton porteur et paramètres de requête

Cet exemple montre l'inclusion de paramètres de requête dans l'URL ainsi qu'un jeton porteur.

# Point de terminaison API pour la récupération des utilisateurs (remplacez par votre point de terminaison réel)

API_URL="https://api.example.com/users?limit=10&offset=20"

# Jeton porteur pour l'utilisateur autorisé

BEARER_TOKEN="your_bearer_token_here"

curl -X GET \

-H "Authorization: Bearer ${BEARER_TOKEN}" \

${API_URL}

Explication du code :

Ce script utilise une requête GET avec des paramètres de requête ajoutés à l'URL. Ces paramètres (limit et offset) peuvent être utilisés pour contrôler le nombre de résultats renvoyés et le point de départ de la récupération des données.

Apidog - Implémenter les codes cURL dans des requêtes lisibles

Apidog est un outil de développement d'API puissant et complet qui fournit aux développeurs des outils complets pour l'ensemble du cycle de vie de l'API. Avec Apidog, vous pouvez créer, tester, simuler et documenter des API au sein d'une seule application !

Importer et modifier les API cURL avec Apidog

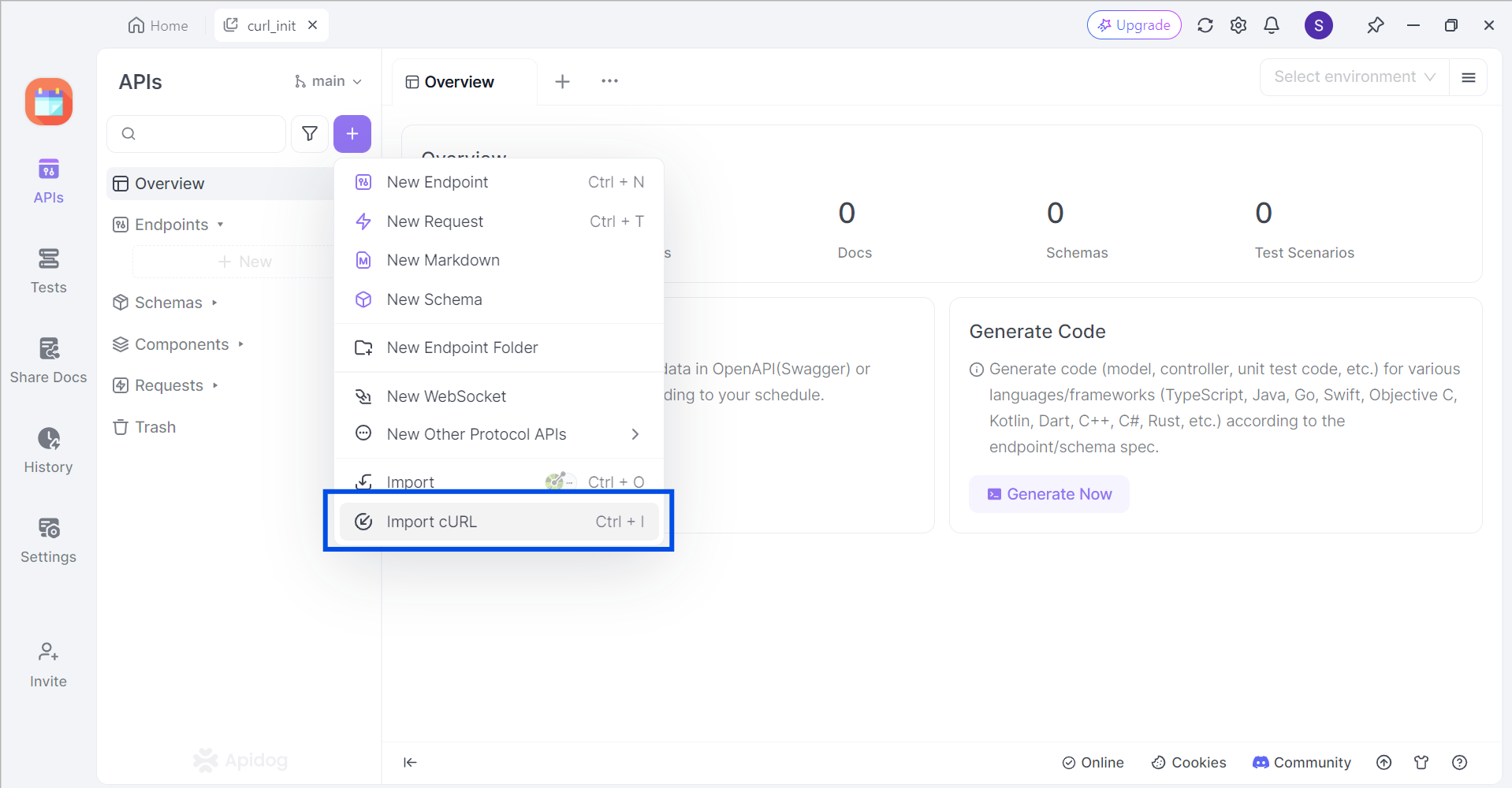

Apidog prend en charge les utilisateurs qui souhaitent importer des commandes cURL vers Apidog. Dans un projet vide, cliquez sur le bouton violet + autour de la partie supérieure gauche de la fenêtre Apidog et sélectionnez Importer cURL.

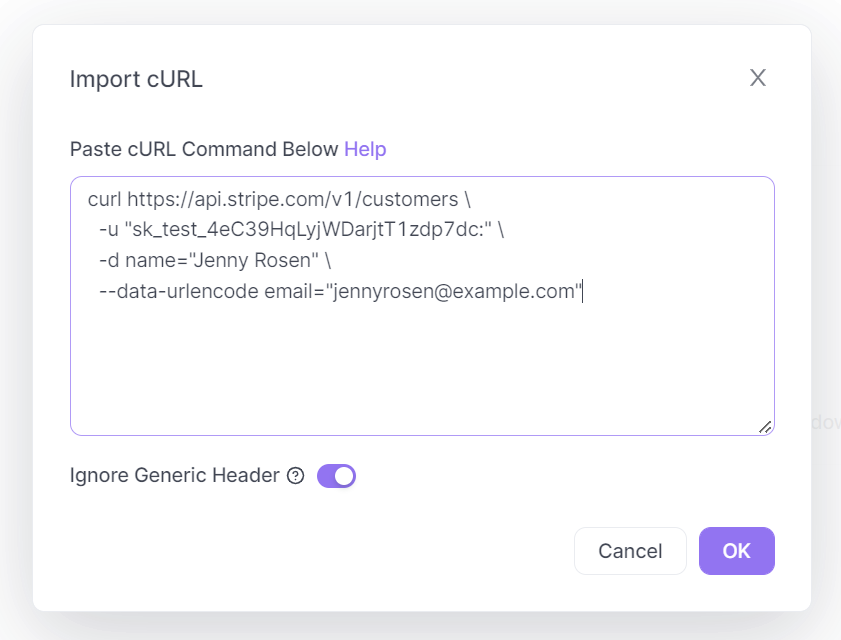

Copiez et collez la commande cURL dans la case affichée sur votre écran.

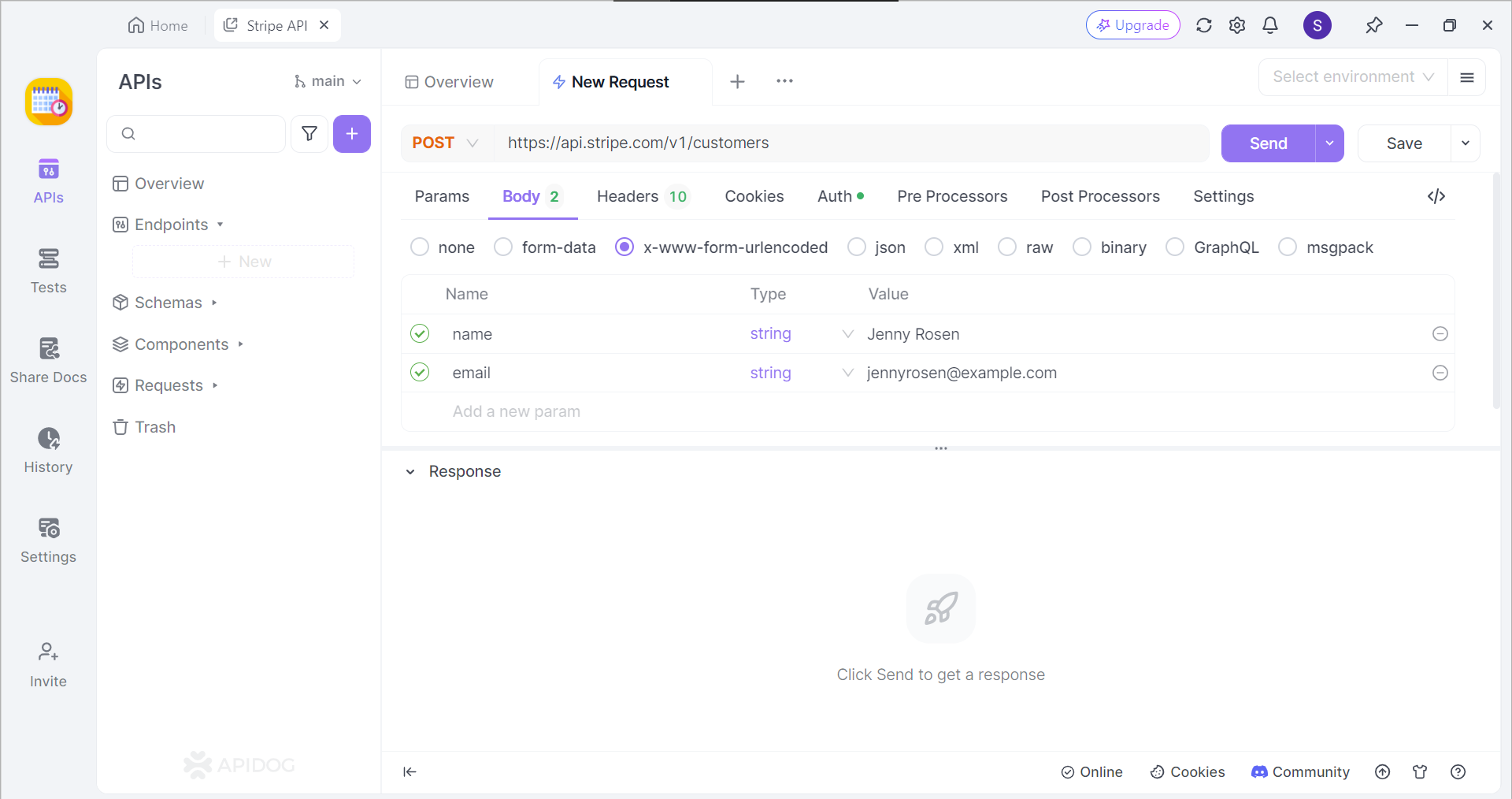

En cas de succès, vous devriez maintenant pouvoir afficher la commande cURL sous la forme d'une requête API.

Sécurisez vos API avec des clés API

Apidog offre aux développeurs la possibilité de sécuriser leurs API avec des clés API. Il s'agit d'un concept similaire aux jetons porteurs, où les clients auront leur propre paire clé-valeur unique pour s'assurer qu'ils sont des utilisateurs authentiques et autorisés de l'API.

Conclusion

cURL, avec sa polyvalence et sa facilité d'utilisation, associée à la simplicité et à la nature sans état des jetons porteurs, forme une combinaison puissante pour interagir avec les API web. En intégrant des jetons porteurs dans les requêtes cURL, les développeurs et les utilisateurs peuvent rationaliser l'accès aux API, garantissant un échange de données sécurisé et contrôlé.

Cependant, il est crucial de se souvenir des risques inhérents associés aux jetons porteurs, tels que l'interception et le vol. Donnez toujours la priorité aux protocoles de communication sécurisés (HTTPS) et aux pratiques de stockage appropriées des jetons pour protéger vos données et maintenir l'intégrité de vos interactions API. En comprenant les forces et les limites de cette approche, vous pouvez utiliser efficacement les jetons porteurs cURL pour une communication API transparente et sécurisée.

![[Guide] Qu'est-ce qu'un jeton porteur cURL ?](https://assets.apidog.com/blog/2024/07/curl-bearer-token-cover.png)