```html

Lors de la création ou de l'utilisation d'une API, l'une des décisions les plus critiques que vous prendrez est de choisir la bonne méthode d'authentification. Deux options populaires que vous rencontrerez souvent sont l'authentification de base (Basic Auth) et le jeton Bearer. Mais que sont exactement ces méthodes et en quoi diffèrent-elles ? Plus important encore, laquelle devriez-vous utiliser ?

Dans cet article, nous allons nous pencher sur la différence entre Basic Auth et le jeton Bearer pour vous aider à prendre une décision éclairée. Nous allons décomposer les concepts, comparer leurs avantages et leurs inconvénients, et vous guider sur celle qui pourrait le mieux répondre aux besoins de votre API.

Qu'est-ce que l'authentification de base ?

Commençons par Basic Auth. Imaginez que vous êtes à l'entrée d'un club et que le videur vous demande votre pièce d'identité. Vous la montrez et, si tout est en ordre, vous êtes autorisé à entrer. Basic Auth fonctionne de la même manière. C'est l'une des formes d'authentification les plus simples, où un utilisateur fournit un nom d'utilisateur et un mot de passe, qui sont ensuite encodés en Base64.

Comment fonctionne Basic Auth ?

- Requête du client : Lorsqu'un client souhaite accéder à un point de terminaison d'API, il envoie une requête avec un en-tête d'autorisation.

- En-tête d'autorisation : Cet en-tête contient le mot "Basic" suivi d'un espace, puis le nom d'utilisateur et le mot de passe encodés en Base64.

- Validation du serveur : Le serveur décode cette chaîne, vérifie les informations d'identification et accorde l'accès si tout est correct.

Voici un exemple simplifié de l'apparence d'un en-tête d'autorisation :

Authorization: Basic dXNlcm5hbWU6cGFzc3dvcmQ=

Dans cet exemple, dXNlcm5hbWU6cGFzc3dvcmQ= est la chaîne encodée en Base64 de la combinaison nom d'utilisateur et mot de passe.

Les avantages de l'utilisation de Basic Auth

- Simplicité : Basic Auth est simple à mettre en œuvre. Vous n'avez pas besoin de configurations ou de protocoles complexes.

- Largement pris en charge : Il est pris en charge par presque tous les clients et serveurs HTTP.

- Aucune dépendance : Basic Auth ne nécessite aucune bibliothèque ou jeton externe, ce qui le rend léger.

Les inconvénients de l'utilisation de Basic Auth

- Risques de sécurité : Étant donné que les informations d'identification sont envoyées à chaque requête et ne sont qu'encodées en Base64 (non chiffrées), elles peuvent être facilement décodées si elles sont interceptées.

- Pas de gestion de session : Chaque requête doit inclure les informations d'identification, ce qui peut être inefficace et non sécurisé.

- Évolutivité limitée : Dans les systèmes plus complexes, où vous devez gérer différentes autorisations ou sessions utilisateur, Basic Auth est insuffisant.

Qu'est-ce qu'un jeton Bearer ?

Passons maintenant au jeton Bearer. Pensez au jeton Bearer comme un laissez-passer VIP à un concert. Une fois que vous l'avez, vous n'avez pas besoin de montrer votre pièce d'identité à chaque fois que vous entrez dans une zone restreinte. Le jeton lui-même est la preuve que vous avez accès.

Comment fonctionne le jeton Bearer ?

- Émission de jeton : Lorsqu'un utilisateur se connecte avec succès, le serveur génère un jeton, généralement un jeton Web JSON (JWT).

- Stockage de jeton : Ce jeton est stocké côté client, soit dans le stockage local, un cookie, ou ailleurs.

- En-tête d'autorisation : Pour les requêtes d'API ultérieures, le client inclut ce jeton dans l'en-tête d'autorisation.

- Validation du serveur : Le serveur vérifie la validité du jeton et accorde l'accès si le jeton est valide et non expiré.

Voici à quoi pourrait ressembler un en-tête d'autorisation avec un jeton Bearer :

Authorization: Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9...

Dans ce cas, le jeton est généralement une longue chaîne encodée qui contient des informations encodées, comme l'ID de l'utilisateur et le délai d'expiration.

Les avantages de l'utilisation du jeton Bearer

- Sécurité renforcée : Étant donné que le jeton est généralement limité dans le temps et peut être chiffré, il offre une meilleure sécurité que Basic Auth.

- Sans état : Le serveur n'a pas besoin de stocker les données de session. Au lieu de cela, il valide le jeton à chaque requête.

- Flexibilité : Les jetons Bearer peuvent être personnalisés pour inclure différentes portées ou autorisations, ce qui les rend polyvalents pour les API complexes.

Les inconvénients de l'utilisation du jeton Bearer

- Complexité de mise en œuvre : La configuration de l'authentification par jeton Bearer est plus complexe que celle de Basic Auth. Elle nécessite la génération, le stockage et la validation de jetons.

- Gestion des jetons : Les jetons doivent être stockés en toute sécurité et actualisés lorsqu'ils expirent, ce qui ajoute de la complexité à la gestion côté client.

- Frais généraux : Pour les API plus petites ou les outils internes, la sécurité supplémentaire fournie par les jetons peut être excessive et introduire des frais généraux inutiles.

Une comparaison côte à côte

Maintenant que nous avons discuté de chaque méthode en détail, comparons Basic Auth et le jeton Bearer côte à côte :

| Fonctionnalité | Basic Auth | Jeton Bearer |

|---|---|---|

| Sécurité | Faible (informations d'identification envoyées à chaque requête) | Élevée (les jetons peuvent être chiffrés et limités dans le temps) |

| Facilité de mise en œuvre | Très facile | Modérée à complexe |

| Gestion de session | Aucune | Sans état |

| Performance | Peut être plus lent en raison des informations d'identification envoyées à chaque requête | Généralement plus rapide avec l'accès basé sur les jetons |

| Évolutivité | Limitée | Très évolutif |

Quand utiliser Basic Auth

Basic Auth pourrait être le bon choix pour vous si :

- Vous travaillez sur une petite API interne avec des problèmes de sécurité minimes.

- Vous avez besoin d'une méthode d'authentification rapide et simple.

- L'utilisation de l'API est faible et ne nécessite pas de gestion de session ou d'autorisations complexes.

Quand utiliser le jeton Bearer

D'un autre côté, le jeton Bearer est idéal si :

- La sécurité est une priorité absolue pour votre API, en particulier si elle est accessible au public.

- Votre API gère des données sensibles ou nécessite des autorisations utilisateur complexes.

- Vous avez besoin d'une solution évolutive capable de gérer différents rôles et portées d'utilisateurs.

Passer de Basic Auth au jeton Bearer

Si vous utilisez actuellement Basic Auth et envisagez de passer au jeton Bearer, voici comment vous pouvez rendre la transition plus fluide :

Évaluez vos besoins : Déterminez pourquoi vous devez changer. Vous augmentez l'échelle ? Avez-vous besoin d'une meilleure sécurité ?

Génération de jetons : Mettez en œuvre un système pour générer et gérer les jetons. JWT est un choix populaire.

Ajustements côté client : Mettez à jour vos clients pour qu'ils stockent et utilisent des jetons au lieu d'envoyer des informations d'identification à chaque requête.

Validation côté serveur : Assurez-vous que votre serveur peut décoder et valider les jetons. Vous devrez peut-être ajuster votre middleware d'authentification.

Déploiement progressif :

Envisagez de déployer le nouveau système progressivement, en laissant du temps pour les tests et la correction des problèmes qui pourraient survenir pendant la transition. Vous pouvez exécuter les deux méthodes d'authentification simultanément pendant cette phase et finalement supprimer Basic Auth.

Considérations de sécurité : dans quelle mesure sont-ils sûrs ?

La sécurité est un facteur essentiel lors du choix entre Basic Auth et le jeton Bearer. Voici une analyse plus approfondie des implications de sécurité de chaque méthode :

Sécurité de Basic Auth

Le plus gros défaut de sécurité de Basic Auth est qu'il envoie les informations d'identification de l'utilisateur à chaque requête. Même si les informations d'identification sont encodées en Base64, elles ne sont pas chiffrées. Cela signifie que si quelqu'un intercepte la requête, il peut facilement décoder les informations d'identification. Pour atténuer ce problème, Basic Auth doit toujours être utilisé sur HTTPS pour garantir que les informations d'identification sont chiffrées pendant la transmission. Cependant, cela laisse toujours les informations d'identification vulnérables si la connexion HTTPS est compromise.

Sécurité du jeton Bearer

Le jeton Bearer offre une meilleure sécurité de plusieurs manières :

- Chiffrement des jetons : Les jetons peuvent être chiffrés, ce qui les rend beaucoup plus difficiles à décoder s'ils sont interceptés.

- Limité dans le temps : Les jetons sont souvent assortis d'un délai d'expiration, ce qui réduit le risque si un jeton est compromis.

- Portée : Les jetons peuvent inclure des portées qui limitent les actions qu'un utilisateur peut effectuer, même si son jeton est volé.

Cependant, les jetons Bearer ne sont pas sans risques. Si un jeton est volé et n'est pas expiré, il peut être utilisé pour accéder à l'API comme le ferait l'utilisateur légitime. C'est pourquoi il est important de mettre en œuvre des mesures de sécurité supplémentaires, telles que l'actualisation des jetons et les stratégies d'invalidation.

Cas d'utilisation de l'API : exemples concrets

Comprendre les cas d'utilisation concrets peut aider à clarifier quand utiliser Basic Auth ou le jeton Bearer. Explorons quelques scénarios :

Cas 1 : API interne de l'entreprise

Une API interne pour une petite entreprise pourrait utiliser Basic Auth car elle est facile à configurer et les problèmes de sécurité sont minimes en raison d'une exposition limitée.

Cas 2 : API publique pour une application bancaire

Une API publique pour une application bancaire bénéficierait de l'authentification par jeton Bearer. La sécurité, l'évolutivité et la capacité à gérer différents rôles d'utilisateurs améliorées en font le meilleur choix pour la gestion des données financières sensibles.

Cas 3 : Intégrations tierces

Pour les API qui impliquent des intégrations tierces, le jeton Bearer est souvent préféré. Il permet un accès temporaire et sécurisé à des ressources spécifiques sans exposer les informations d'identification principales de l'utilisateur.

Apidog : votre partenaire fiable en matière de protection des API

Apidog est une plateforme innovante conçue pour faire de la gestion et de la sécurisation de vos API une expérience transparente. Offrant une variété de méthodes d'authentification pour répondre à vos besoins uniques, Apidog vous soutient, que vous préfériez la simplicité de l'authentification de base, la flexibilité des jetons Bearer ou les fonctionnalités avancées d'OAuth et de JWT.

Pourquoi choisir Apidog ?

De sa polyvalence à sa facilité d'utilisation, Apidog est conçu pour répondre aux divers besoins des développeurs et des organisations. Voici quelques raisons clés de choisir Apidog pour vos besoins en matière de sécurité et de gestion des API :

Polyvalence :

Apidog prend en charge de nombreuses méthodes d'authentification, ce qui vous permet de sélectionner la meilleure option pour votre application. De l'authentification de base conviviale aux OAuth et JWT plus complexes, Apidog vous couvre.

Facilité d'utilisation :

Grâce à son interface utilisateur intuitive et à sa mise en œuvre simple, Apidog permet aux développeurs de tous niveaux de compétence de gérer rapidement et facilement leurs API. La plateforme est conçue pour rendre la sécurité des API accessible et efficace sans submerger les utilisateurs avec du jargon technique ou des configurations complexes.

Gestion de l'authentification et de l'autorisation :

Apidog simplifie la mise en œuvre et la gestion de diverses méthodes d'authentification et d'autorisation. Vous pouvez facilement configurer la méthode souhaitée, surveiller ses performances et effectuer des mises à jour si nécessaire, le tout au sein de la plateforme Apidog.

Évolutivité :

Au fur et à mesure que votre application grandit et évolue, Apidog aussi. La plateforme est conçue pour s'adapter à vos besoins, offrant un support robuste pour l'expansion des API et garantissant que vos mesures de sécurité se développent aux côtés de votre application.

Support dédié :

L'équipe d'experts d'Apidog est toujours disponible pour fournir des conseils et un support, garantissant que la mise en œuvre de la sécurité de votre API est transparente et réussie. Leur dévouement à vous aider à protéger vos API est une autre raison pour laquelle Apidog est le choix idéal pour la sécurité et la gestion des API.

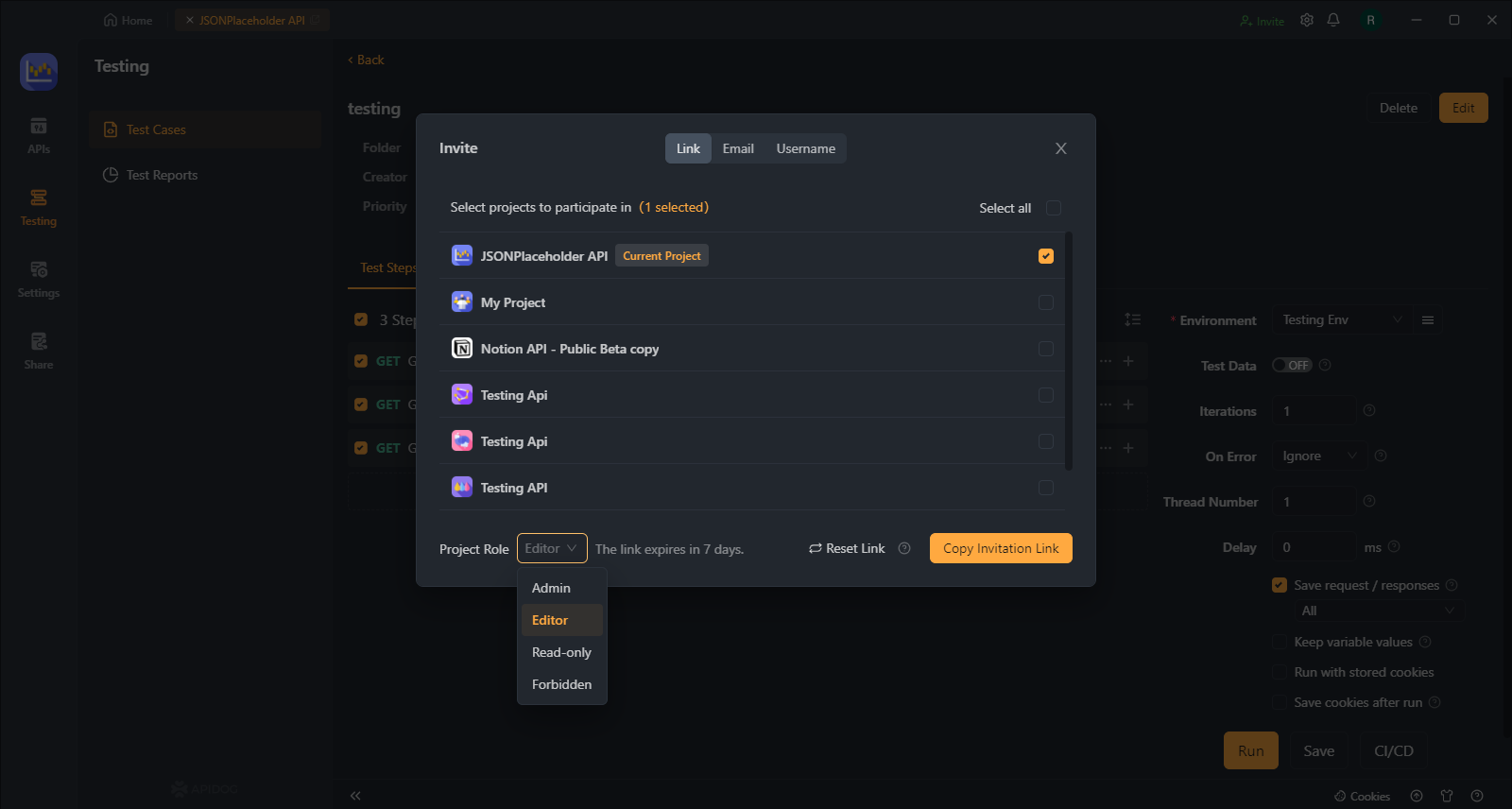

Contrôle d'accès :

Apidog vous permet d'établir un contrôle d'accès précis, en définissant des autorisations spécifiques pour différents utilisateurs ou clients. Il garantit que les ressources de votre API ne sont accessibles qu'à ceux qui ont le niveau d'autorisation approprié.

Support d'intégration :

Apidog est conçu pour s'intégrer de manière transparente à vos flux de travail de développement et de déploiement existants. Avec la prise en charge des outils et plateformes populaires, Apidog garantit un processus de mise en œuvre de la sécurité des API fluide et efficace.

Configuration de l'authentification de base étape par étape dans Apidog

Créez un compte Apidog

Inscrivez-vous pour un compte Apidog si vous ne l'avez pas déjà fait. Après avoir terminé le processus d'inscription, connectez-vous pour accéder au tableau de bord utilisateur, où vous gérerez la sécurité de votre API.

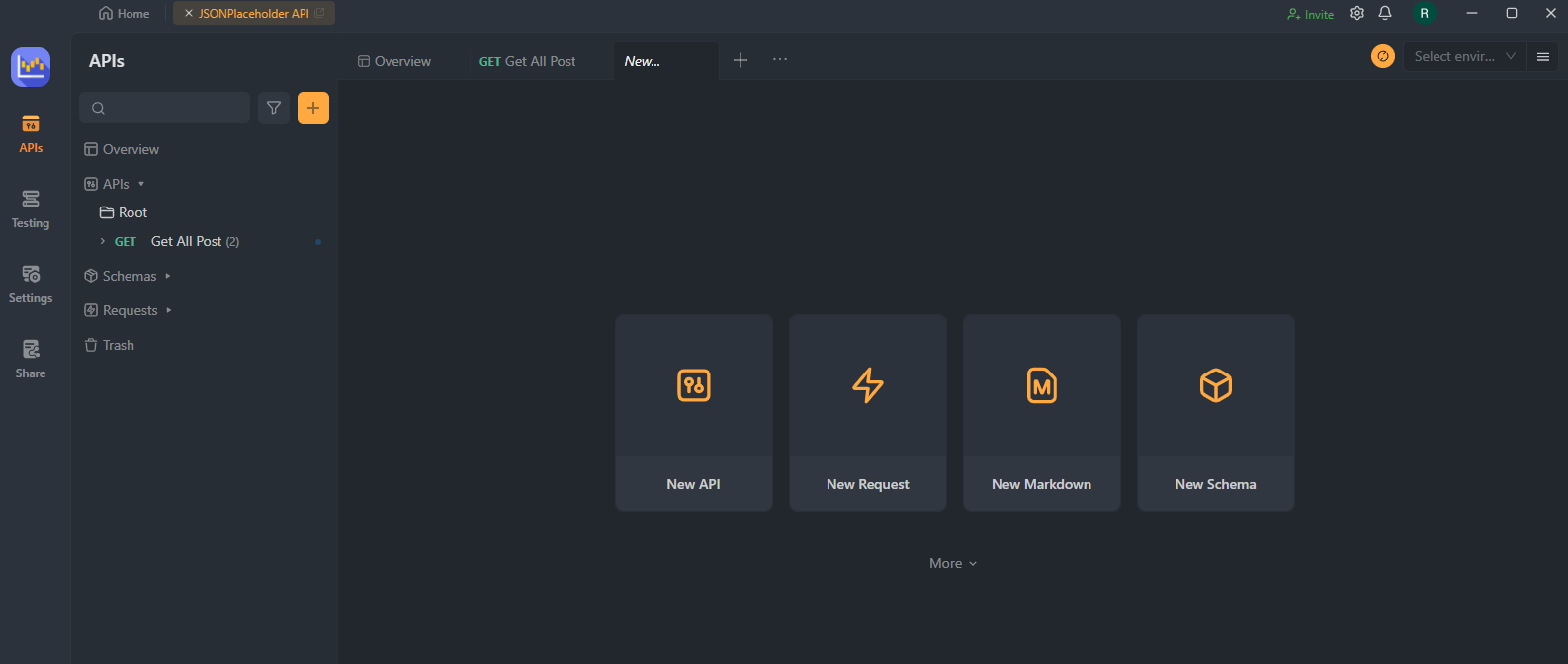

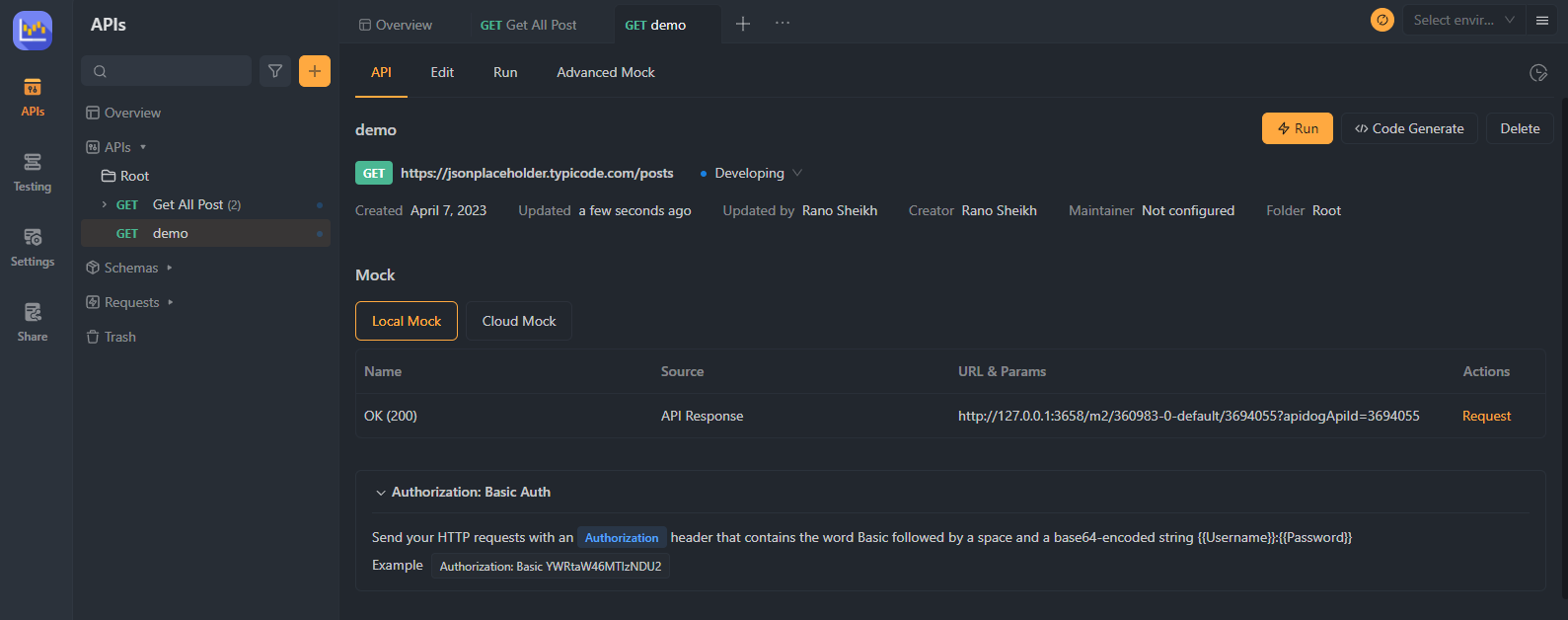

Étape 1. Ajoutez votre API

Dans le tableau de bord Apidog, recherchez le bouton "Ajouter une API" ou "Créer une nouvelle API" et cliquez dessus pour commencer à configurer votre API. Vous devrez fournir des informations de base sur votre API, telles que son nom, son URL de base et une brève description.

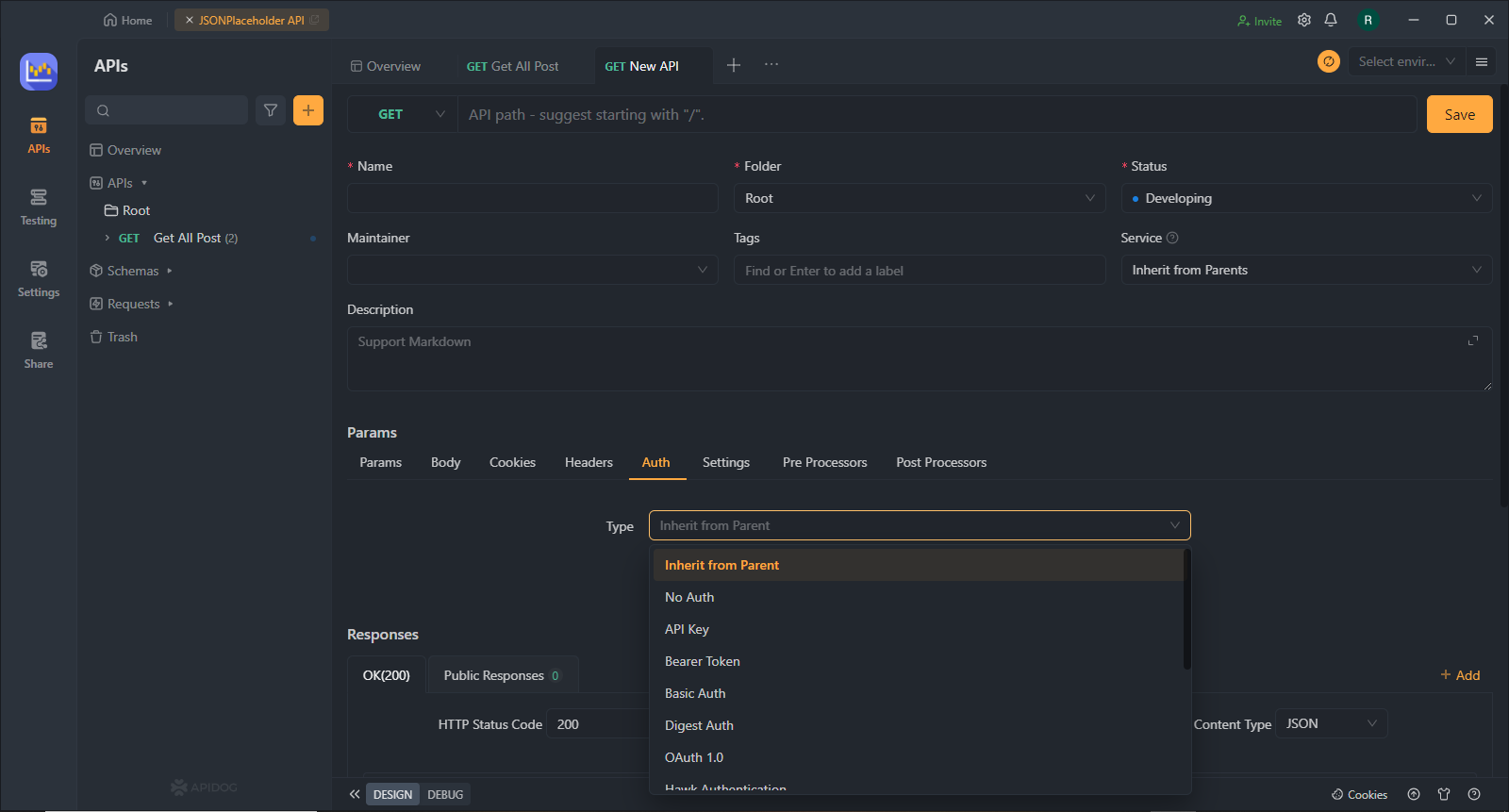

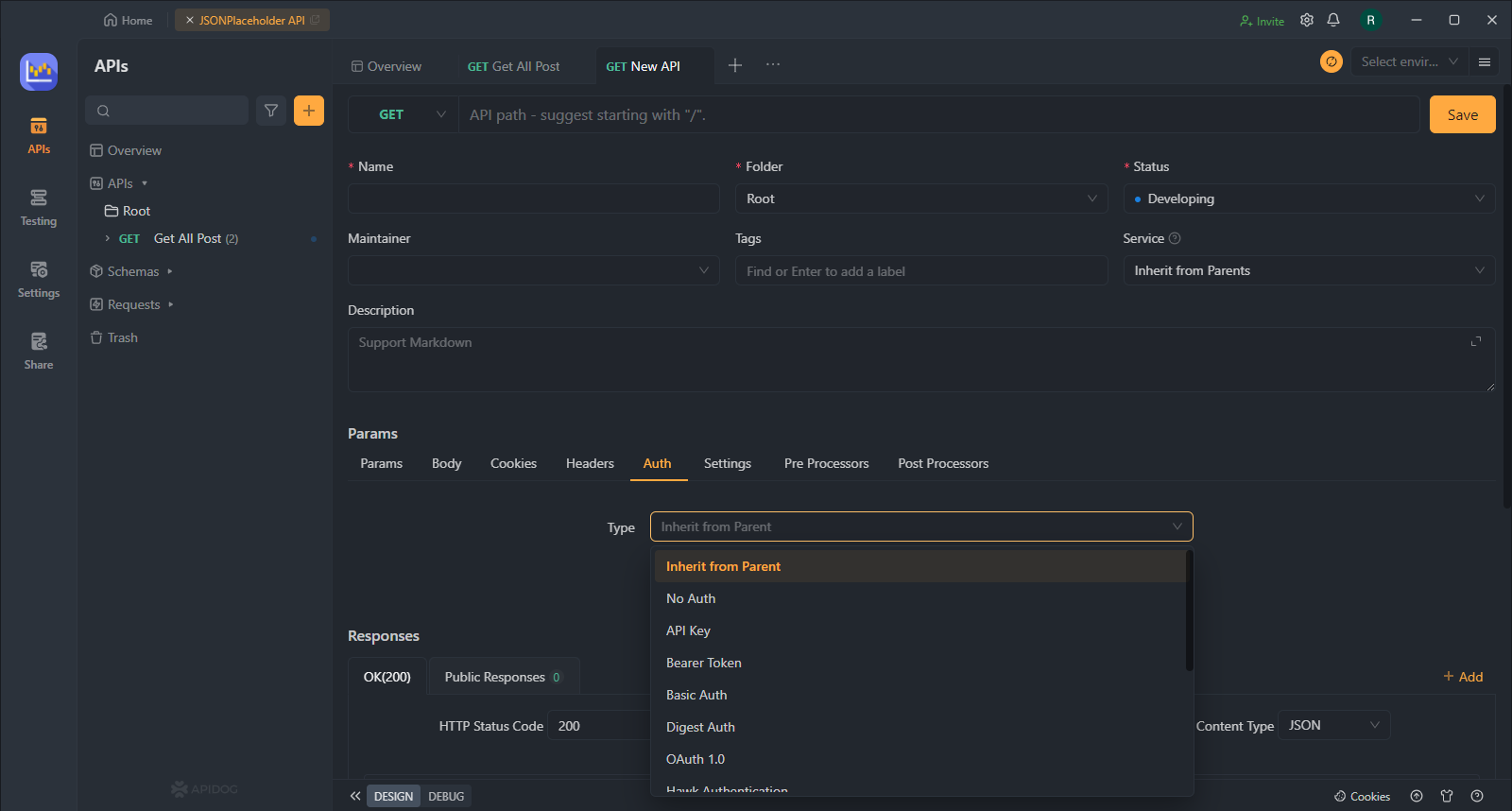

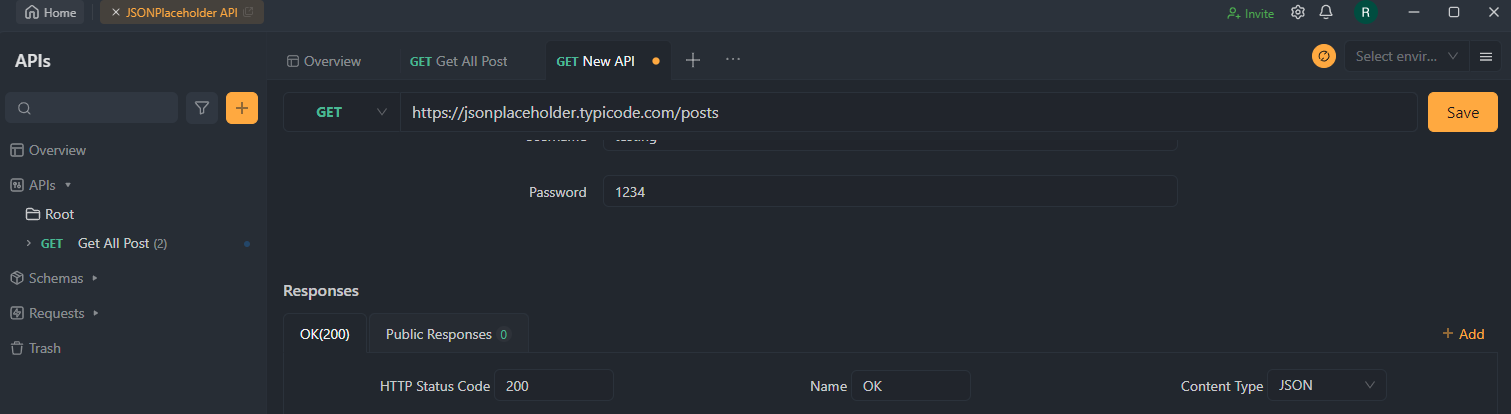

Étape 2. Choisissez l'authentification de base

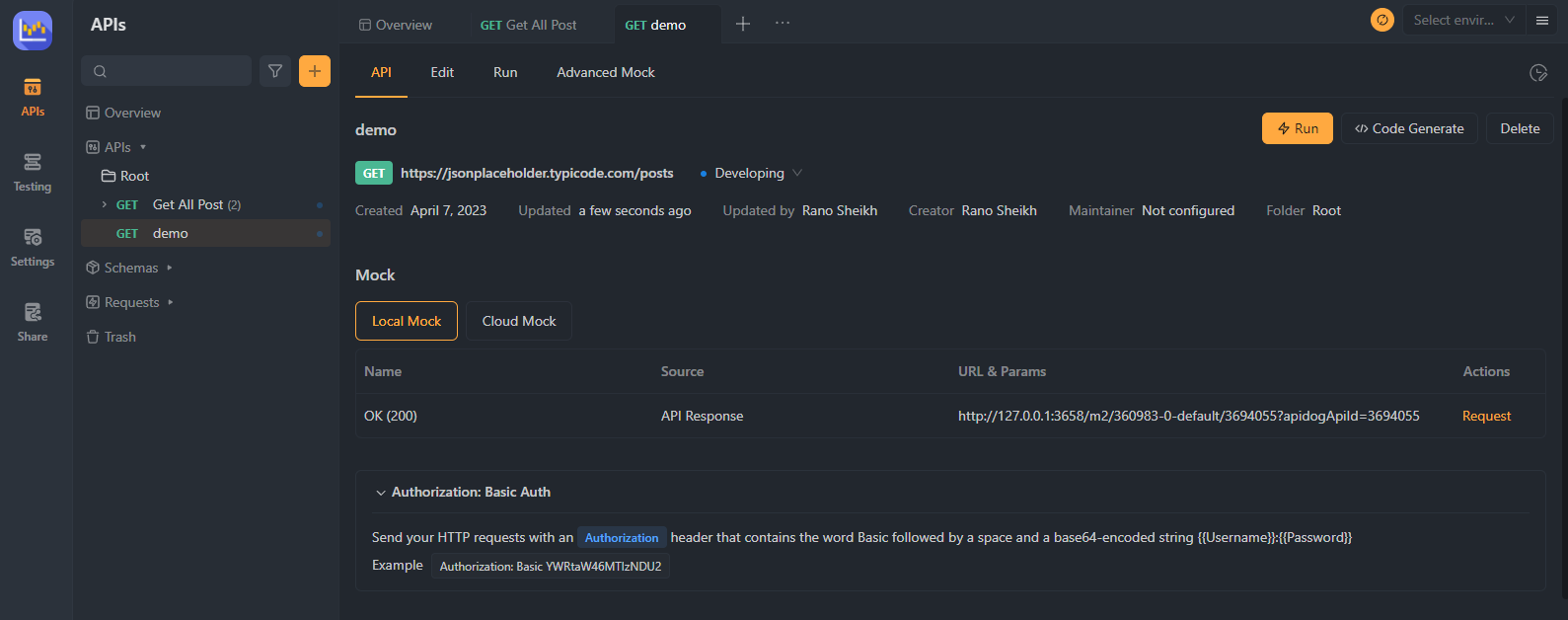

Accédez à la section "Auth" de vos paramètres d'API. Ici, vous trouverez diverses options d'authentification prises en charge par Apidog. Sélectionnez "Basic Auth" pour utiliser une simple combinaison nom d'utilisateur et mot de passe pour sécuriser votre API.

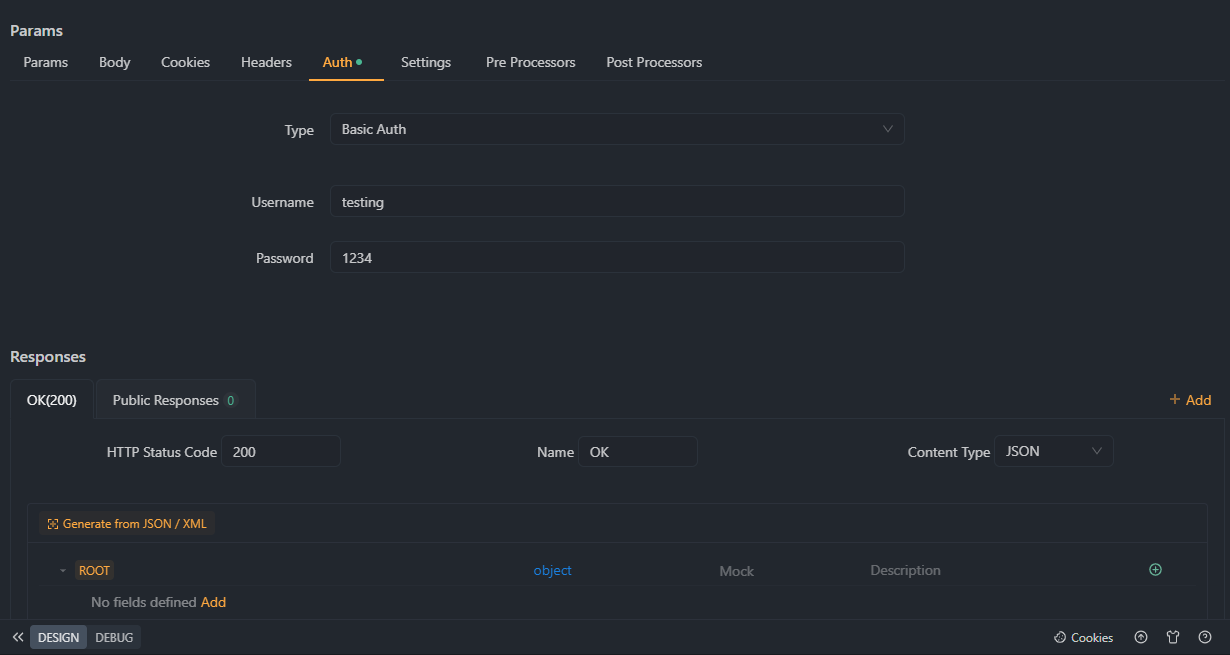

Étape 3. Configurer les paramètres d'authentification

Fournissez un nom d'utilisateur et un mot de passe uniques pour chaque utilisateur qui a besoin d'accéder à votre API. Vous pouvez créer plusieurs comptes d'utilisateurs avec différentes autorisations d'accès en définissant des rôles d'utilisateur ou des niveaux d'accès spécifiques. Assurez-vous d'utiliser des mots de passe forts et d'éviter de partager les informations d'identification entre plusieurs utilisateurs.

Étape 4. Appliquer les paramètres d'authentification

Une fois que vous avez configuré vos comptes d'utilisateurs et leurs informations d'identification correspondantes, enregistrez vos paramètres et appliquez-les à votre API. générera le code ou les paramètres de configuration nécessaires pour implémenter l'authentification de base pour votre API.

Étape 5. Mettez à jour votre code API

Intégrez le code généré ou les paramètres de configuration de dans votre base de code API existante. Il garantira que l'authentification de base est appliquée à toutes les requêtes d'API entrantes, nécessitant des informations d'identification valides pour l'accès.

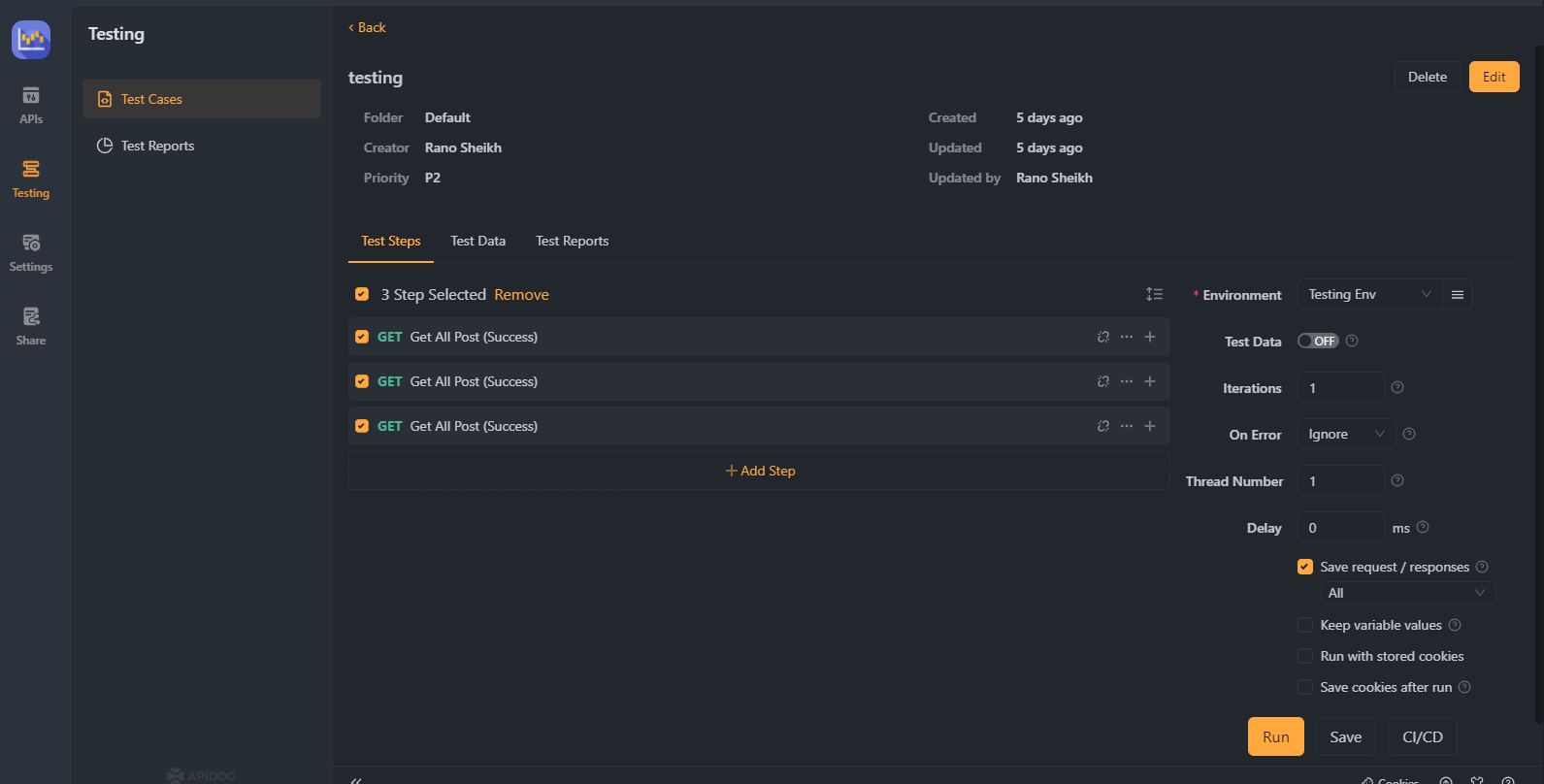

Étape 6. Testez votre authentification

Vérifiez que l'authentification de base protège désormais votre API en envoyant des requêtes à l'aide de divers outils. Assurez-vous que seuls les utilisateurs autorisés avec des informations d'identification valides peuvent accéder aux ressources de votre API et que les requêtes non autorisées sont refusées.

Étape 7. Surveillez et analysez l'utilisation de l'API

Utilisez les outils d'analyse intégrés d'Apidog pour surveiller et analyser l'utilisation de votre API. Suivez les indicateurs clés, tels que le nombre de requêtes authentifiées, les temps de réponse et les taux d'erreur, pour évaluer l'efficacité de votre implémentation de l'authentification de base et apporter les ajustements nécessaires.

N'oubliez pas qu'il prend en charge d'autres méthodes d'authentification comme les jetons Bearer, OAuth et JWT, qui peuvent être plus appropriées en fonction de votre cas d'utilisation. Le processus de mise en œuvre de ces méthodes sera similaire, mais vous devrez configurer les paramètres appropriés en fonction de la méthode choisie.

Meilleures pratiques pour la mise en œuvre de l'authentification API

Quelle que soit la méthode que vous choisissez, le respect des meilleures pratiques vous aidera à sécuriser votre API et à améliorer les performances :

- Utilisez toujours HTTPS : Que vous utilisiez Basic Auth ou le jeton Bearer, HTTPS est non négociable. Il garantit que vos données sont chiffrées pendant la transmission.

- Mettre en œuvre la limitation du débit : Protégez votre API contre les abus en limitant le nombre de requêtes qu'un client peut effectuer dans un certain laps de temps.

- Faire pivoter régulièrement les jetons : Pour le jeton Bearer, faites pivoter et invalidez régulièrement les jetons pour minimiser le risque d'utilisation abusive des jetons.

- Auditer et surveiller : Gardez un œil sur qui accède à votre API et à quelle fréquence. Cela peut vous aider à détecter une activité suspecte dès le début.

- Éduquer les utilisateurs : Si votre API est publique, fournissez des directives claires sur la façon de stocker et de gérer en toute sécurité les informations d'identification ou les jetons.

Conclusion : choisir la bonne authentification pour votre API

Décider entre Basic Auth et le jeton Bearer dépend de vos besoins spécifiques. Basic Auth offre une simplicité, mais comporte des risques de sécurité importants. Le jeton Bearer, bien que plus complexe à mettre en œuvre, offre une sécurité, une évolutivité et une flexibilité améliorées.

Si vous gérez régulièrement des API, disposer des bons outils peut vous faciliter la tâche. Apidog est un outil API puissant qui peut vous aider à gérer et à tester vos API en toute simplicité. Que vous utilisiez Basic Auth ou le jeton Bearer, Apidog peut simplifier votre flux de travail et garantir que votre API est sécurisée et efficace.

```