Al crear aplicaciones, las API de terceros son invaluables para mejorar la funcionalidad de la aplicación y fomentar la integración, pero también introducen riesgos de seguridad significativos que pueden poner en peligro tanto la integridad de los datos como la privacidad del usuario. Este artículo se centra en los desafíos de seguridad que plantean las API de terceros, ofreciendo las mejores prácticas para proteger sus sistemas. Examinaremos estudios de casos reales de violaciones de seguridad para subrayar la importancia de medidas de seguridad de API sólidas y discutiremos los aspectos legales y de cumplimiento críticos para mantener la confianza del usuario y la protección de datos.

Comprender los riesgos

La integración de API de terceros en sus aplicaciones ofrece numerosos beneficios, pero también introduce varios riesgos de seguridad. Aquí hay una mirada en profundidad a los peligros potenciales:

Violaciones de datos

Cuando utiliza API de terceros, los datos confidenciales a menudo viajan entre su aplicación y el servicio de terceros. Si la API no está adecuadamente protegida, estos datos pueden ser interceptados por actores maliciosos, lo que lleva a violaciones de datos. Asegurarse de que las API utilicen protocolos de cifrado como HTTPS es crucial para proteger estos datos en tránsito.

Acceso no autorizado

Sin mecanismos adecuados de autenticación y autorización, las API de terceros pueden convertirse en puertas de enlace para el acceso no autorizado. Los usuarios maliciosos pueden explotar las vulnerabilidades para obtener acceso a sus sistemas y datos. La implementación de métodos de autenticación robustos como OAuth y las claves de API ayuda a mitigar este riesgo al garantizar que solo los usuarios autorizados puedan acceder a sus API.

Dependencia de la seguridad externa

Cuando confía en API de terceros, también confía en las prácticas de seguridad del proveedor de la API. Si sus medidas de seguridad son inadecuadas, su aplicación se vuelve vulnerable. Revise regularmente las políticas y prácticas de seguridad de sus proveedores externos para asegurarse de que se alineen con sus estándares.

Validación de entrada inadecuada

Las API de terceros pueden ser susceptibles a varios ataques de inyección si no validan correctamente la entrada. Los atacantes pueden explotar estas vulnerabilidades para ejecutar código malicioso o manipular datos. Asegurarse de que tanto su aplicación como el proveedor de la API validen y desinfecten las entradas puede prevenir tales ataques.

Limitación de velocidad y abuso

Las API que no implementan la limitación de velocidad son vulnerables al abuso. Los actores maliciosos pueden abrumar su sistema con solicitudes excesivas, lo que lleva a ataques de denegación de servicio. La implementación de mecanismos de limitación de velocidad y regulación ayuda a controlar el volumen de solicitudes y proteger contra el abuso.

Monitoreo y registro

La falta de un monitoreo y registro adecuados puede dejar su aplicación ciega a las actividades maliciosas. Sin estas medidas, detectar y responder a los incidentes de seguridad se vuelve un desafío. Asegurar un monitoreo y registro integrales del uso de la API le permite detectar anomalías y responder a posibles amenazas de manera oportuna.

Violaciones de API de terceros

Incluso si su aplicación es segura, una violación en el sistema del proveedor de la API de terceros puede afectarlo. Este riesgo subraya la importancia de elegir proveedores de API de buena reputación que se adhieran a estándares de seguridad estrictos y auditen regularmente sus prácticas de seguridad.

Comprender estos riesgos es el primer paso para implementar medidas de seguridad efectivas para las API de terceros. Al reconocer y abordar estas vulnerabilidades, puede proteger mejor sus datos y usuarios de posibles amenazas de seguridad.

Mejores prácticas para la seguridad de la API

Asegurar las API de terceros es crucial para salvaguardar su aplicación y sus usuarios. Aquí, exploraremos las mejores prácticas integrales para ayudarlo a fortalecer la seguridad de su API. Cada punto se detalla con explicaciones y, cuando corresponda, historias ilustrativas para que los conceptos sean claros y fáciles de relacionar.

Autenticación y autorización

Aquí, exploraremos las mejores prácticas integrales para ayudarlo a fortalecer la seguridad de su API. Cada punto se detalla con explicaciones y, cuando corresponda, historias ilustrativas para que los conceptos sean claros y fáciles de relacionar.

- OAuth: OAuth es un marco de autorización ampliamente adoptado que permite a los servicios de terceros intercambiar tokens para acceder a su API sin exponer las credenciales del usuario. Por ejemplo, cuando inicia sesión en una nueva aplicación utilizando su cuenta de Google o Facebook, OAuth está manejando el proceso de autenticación sin problemas.

- API Keys: Las claves de API son identificadores únicos asignados a un usuario, aplicación o dispositivo que accede a una API. Son fáciles de implementar, pero deben tratarse con precaución. Por ejemplo, considere una plataforma de comercio electrónico que utiliza una clave de API para permitir que los proveedores de logística externos accedan a los detalles del envío. Si esta clave se ve comprometida, el acceso del proveedor de logística debe revocarse de inmediato.

- Tokens: Use tokens con fechas de vencimiento para mejorar la seguridad. Los tokens deben ser de corta duración y requerir renovación. Esta práctica asegura que incluso si un token es interceptado, pronto se volverá inútil.

Cifrado de datos

El cifrado de datos es vital para proteger la información confidencial del acceso de terceros no autorizados. El cifrado garantiza que los datos permanezcan confidenciales e intactos, ya sea que se transmitan entre sistemas o se almacenen en reposo. La implementación de prácticas de cifrado sólidas ayuda a prevenir las violaciones de datos y mantiene la confianza del usuario.

- HTTPS: Utilice siempre HTTPS para cifrar los datos transmitidos entre su aplicación y el servidor de la API. Esto evita las escuchas y los ataques de intermediario. Por ejemplo, cuando ve un icono de candado en la barra de direcciones de su navegador mientras visita un sitio web seguro, indica que HTTPS está protegiendo sus datos.

- Cifrado de datos en reposo: Cifre los datos confidenciales almacenados en servidores o bases de datos. Por ejemplo, una aplicación de atención médica que almacena registros de pacientes debe usar el cifrado para proteger estos datos tanto en tránsito como en reposo. Esto asegura que incluso si los datos se ven comprometidos, permanezcan ilegibles sin la clave de descifrado.

Limitación de velocidad y regulación

- Limitación de velocidad: Establezca límites en la cantidad de solicitudes que un cliente puede hacer a su API dentro de un período de tiempo específico. Por ejemplo, una API de servicio meteorológico podría limitar a los usuarios a 100 solicitudes por hora para evitar la sobrecarga y el abuso.

- Regulación: Implemente la regulación para controlar la tasa de solicitudes, asegurando que su API pueda manejar un alto tráfico sin fallar. La regulación ayuda a mantener el rendimiento durante los momentos de mayor uso. Por ejemplo, durante el lanzamiento de un producto importante, la regulación puede evitar que un aumento repentino en el tráfico abrume la API.

Validación de entrada

- Prevenir ataques de inyección: Siempre valide y desinfecte las entradas para prevenir la inyección SQL, el scripting entre sitios (XSS) y otros ataques de inyección. Por ejemplo, si un punto final de la API recibe la entrada del usuario para una consulta de búsqueda, asegúrese de que la entrada esté desinfectada para eliminar cualquier código dañino.

- Usar bibliotecas y marcos: Utilice bibliotecas y marcos establecidos que manejen la validación de entrada. Por ejemplo, usar la validación de formularios de Django o las funciones de validación integradas de JavaScript puede ayudar a proteger contra vulnerabilidades comunes.

Monitoreo y registro

- Registro integral: Mantenga registros detallados de las solicitudes de la API, incluidas las marcas de tiempo, las direcciones IP, los tipos de solicitud y las respuestas. Esta información es invaluable para detectar actividades sospechosas. Por ejemplo, si nota un número inusualmente alto de intentos de inicio de sesión fallidos desde una sola dirección IP, podría indicar un ataque de fuerza bruta.

- Monitoreo en tiempo real: Implemente herramientas de monitoreo en tiempo real para rastrear el rendimiento de la API y los incidentes de seguridad. Herramientas como Prometheus, Grafana o soluciones comerciales como Datadog pueden ayudarlo a visualizar y responder a las anomalías rápidamente.

Prácticas de codificación segura

- Validación de entrada: Siempre valide las entradas tanto en el lado del cliente como en el del servidor. Esto verifica doblemente las entradas en busca de código o datos maliciosos que podrían explotar vulnerabilidades.

- Evitar secretos codificados: Nunca codifique información confidencial, como claves de API o contraseñas, en su código. Use variables de entorno o bóvedas seguras como AWS Secrets Manager o Infisical.

Auditorías y actualizaciones de seguridad regulares

- Realizar auditorías regulares: Realice auditorías de seguridad y revisiones de código regulares para identificar y corregir vulnerabilidades. Por ejemplo, una aplicación financiera podría someterse a auditorías de seguridad trimestrales para garantizar el cumplimiento de los últimos estándares de seguridad.

- Mantener el software actualizado: Asegúrese de que todas las dependencias y bibliotecas estén actualizadas con los últimos parches de seguridad. El software vulnerable puede ser un objetivo fácil para los atacantes. Por ejemplo, actualizar una versión vulnerable de una biblioteca en su aplicación puede prevenir exploits que se han parcheado en versiones más nuevas.

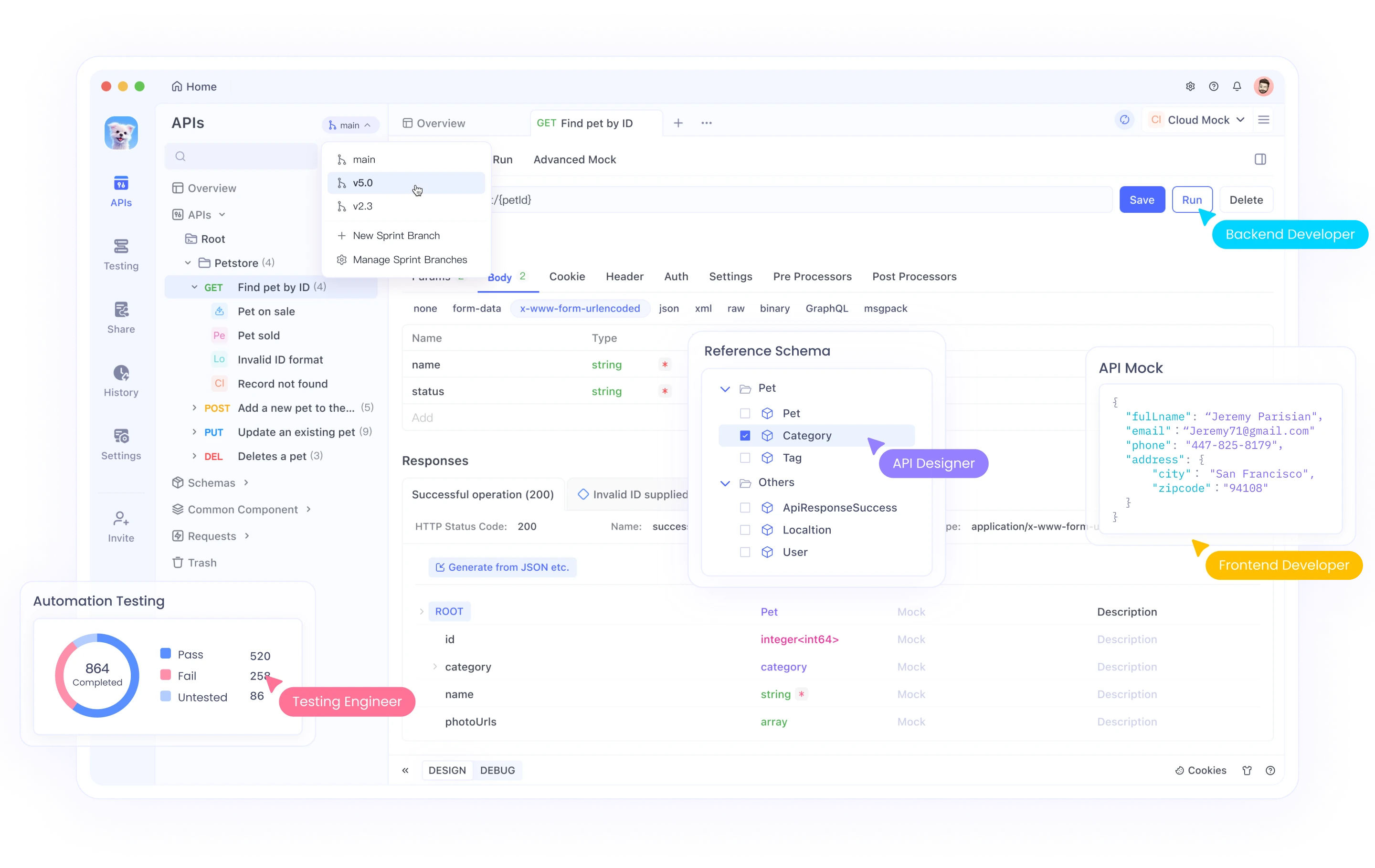

Cómo Apidog puede ayudarnos:

Apidog mejora la seguridad de la API al ofrecer documentación sólida, pruebas automatizadas y monitoreo en tiempo real. Apidog también ayuda en el cumplimiento de los estándares de la industria como GDPR y HIPAA, asegurando que sus API protejan los datos del usuario de manera efectiva.

Además, Apidog apoya la colaboración en equipo, fomentando un entorno de desarrollo centrado en la seguridad. Al integrar Apidog, puede crear API seguras, confiables y compatibles, protegiendo sus datos y usuarios de diversas amenazas de seguridad.

Conclusión:

Siguiendo estas mejores prácticas, puede mejorar significativamente la seguridad de sus API de terceros, protegiendo su aplicación y usuarios de diversas amenazas. La implementación de una autenticación robusta, cifrado, limitación de velocidad y monitoreo exhaustivo, junto con el cumplimiento de los requisitos legales y la actualización continua de sus medidas de seguridad, lo ayudará a construir un ecosistema de API seguro y resistente para usted y sus usuarios.