Estás enviando un formulario importante en línea, tal vez una solicitud de empleo o una orden de compra. Haces clic en "Enviar" y parece que no pasa nada. Sintiendo ansiedad, vuelves a hacer clic. Un momento después, recibes dos correos electrónicos de confirmación. Has enviado accidentalmente solicitudes duplicadas y ahora podrías haberte postulado dos veces al mismo trabajo o comprado dos artículos idénticos.

Este escenario frustrante es exactamente lo que el código de estado HTTP 425 Too Early está diseñado para evitar. Es uno de los códigos de estado más nuevos y especializados de la familia HTTP, creado específicamente para combatir una vulnerabilidad de seguridad en las conexiones modernas HTTP/2 y HTTP/3.

Piensa en ello como un portero digital revisando identificaciones en la puerta. El 425 es el portero diciendo: "Veo que tienes una entrada, pero todavía estoy procesando a la persona que está delante de ti. Por favor, espera tu turno en lugar de intentar entrar de nuevo."

Si eres un desarrollador que trabaja con protocolos web modernos o te preocupa la seguridad web, comprender el 425 Too Early es cada vez más importante.

En esta publicación de blog, desglosaremos exactamente qué significa 425 Too Early, por qué ocurre y cómo puedes evitarlo en tus API y servicios web. Incluso mostraremos cómo herramientas como Apidog pueden ayudarte a depurar y probar estos escenarios sin esfuerzo.

425.Ahora, exploremos el fascinante mundo de los ataques de repetición y el código de estado HTTP 425.

El Problema: La Vulnerabilidad de Ataque de Repetición HTTP/2

Para entender por qué se creó el 425, necesitamos comprender un cambio fundamental en cómo funcionan las conexiones web modernas.

De HTTP/1.1 a HTTP/2: Un Cambio de Paradigma

En el antiguo mundo de HTTP/1.1, cada solicitud requería una conexión TCP separada, o se enviaban secuencialmente a través de una conexión persistente. Esto prevenía naturalmente ciertos tipos de ataques porque las solicitudes no podían ser fácilmente intercaladas o repetidas.

HTTP/2 introdujo el multiplexado, la capacidad de enviar múltiples solicitudes simultáneamente a través de una única conexión. Esto mejoró drásticamente el rendimiento, pero creó un nuevo desafío de seguridad.

El Escenario del Ataque de Repetición

Así es como funciona la vulnerabilidad:

- Un cliente comienza a enviar una solicitud

POSTcon datos sensibles (como una orden de compra) a través de una conexión HTTP/2. - Los encabezados de la solicitud se envían, pero el cuerpo aún se está transmitiendo.

- Un atacante intercepta la conexión y replica todos los encabezados de la solicitud y cualquier dato del cuerpo que se haya enviado, enviando una copia idéntica al servidor.

- El servidor recibe dos solicitudes idénticas y procesa ambas, lo que podría crear pedidos, cargos o acciones duplicados.

Esto es particularmente peligroso porque el cliente podría ni siquiera saber que se envió la solicitud duplicada. El código de estado 425 Too Early es el mecanismo de defensa del servidor contra este ataque.

¿Qué Significa Realmente HTTP 425 Too Early?

El código de estado 425 Too Early indica que el servidor no está dispuesto a arriesgarse a procesar una solicitud que podría ser repetida. Esto ocurre cuando el servidor cree que la solicitud podría ser un duplicado de una que ya está en curso, particularmente en el contexto de la reutilización de la conexión HTTP/2.

El código está definido en el RFC 8470, titulado "Uso de datos tempranos en HTTP". Está diseñado específicamente para funcionar con un mecanismo llamado HTTP Strict Transport Security (HSTS) y datos tempranos de TLS 1.3.

Una respuesta 425 típica se ve así:

HTTP/1.1 425 Too EarlyContent-Type: application/json

{

"error": "too_early",

"message": "Request might be replayed. Please retry your request."

}

La clave es que el 425 no es necesariamente un error, es una medida de protección. El servidor está diciendo: "Estoy rechazando esta solicitud para tu propia protección porque podría ser inseguro procesarla ahora mismo".

En otras palabras, el servidor cree que es demasiado pronto para manejar tu solicitud de forma segura porque aún no ha confirmado que sea segura o válida, especialmente en el contexto de los apretones de manos de TLS (Transport Layer Security).

En lenguaje sencillo:

El servidor recibió tu solicitud demasiado pronto en el proceso de comunicación, probablemente antes de que pudiera garantizar la seguridad, por lo que decidió rechazarla para evitar posibles ataques de repetición.

Por eso se llama "Demasiado Temprano"; tu solicitud se adelantó antes de que el servidor estuviera listo.

La Definición Oficial (RFC 8470)

Esto es lo que dice el RFC oficial:

“El código de estado 425 (Too Early) indica que el servidor no está dispuesto a arriesgarse a procesar una solicitud que podría ser repetida.”

Es corto y simple, pero las implicaciones son profundas.

Esencialmente, el 425 es un mecanismo de protección. Es la forma en que los servidores evitan repeticiones accidentales o maliciosas de solicitudes que llegan antes de que una conexión segura esté completamente establecida.

El Origen: Por Qué Existe el 425

Para entender el 425 Too Early, necesitas saber un poco sobre cómo funcionan TLS 1.3 y HTTP/2.

Estos protocolos web modernos tienen como objetivo hacer que las conexiones web sean más rápidas y seguras. Sin embargo, esa velocidad a veces introduce riesgos, particularmente con los "datos tempranos" o "datos 0-RTT".

¿Qué son los Datos Tempranos (0-RTT)?

"0-RTT" (Zero Round Trip Time) permite a un cliente enviar datos antes de que se complete el apretón de manos seguro completo con el servidor.

Esto hace que las conexiones se sientan más rápidas porque, en lugar de esperar múltiples apretones de manos de ida y vuelta, el cliente puede enviar una solicitud inmediatamente.

Pero aquí está el truco: los datos tempranos pueden ser repetidos por un atacante.

Esto significa que alguien podría capturar y reenviar tu solicitud, lo que podría causar transacciones duplicadas u operaciones no autorizadas.

El Problema

Si tu solicitud es algo seguro (como una solicitud GET para una página web), repetirla no es un gran problema.

Pero si es algo sensible, digamos, enviar un pago o eliminar un registro, entonces repetirlo podría tener graves consecuencias.

Por eso los servidores pueden responder con 425 Too Early para decir:

“Recibí tu solicitud antes de estar seguro de que era segura. Por favor, vuelve a enviarla después del apretón de manos.”

Por Qué los Servidores Usan 425 Too Early

Entonces, ¿por qué un servidor elegiría devolver un 425 en lugar de simplemente ignorar los datos tempranos o procesarlos de todos modos?

Aquí está el porqué:

1. Para Prevenir Ataques de Repetición

Esta es la razón principal. Si un atacante captura datos tempranos y los repite, las operaciones sensibles (como pagos, registros o eliminaciones) podrían ejecutarse varias veces.

2. Para Proteger la Idempotencia

El 425 ayuda a mantener un comportamiento idempotente, asegurando que las acciones que no deben repetirse se ejecuten solo una vez.

3. Para Cumplir con los Estándares de Seguridad

Los servidores que soportan TLS 1.3 y HTTP/2 deben adherirse a prácticas seguras en torno a los datos tempranos. El 425 ayuda a garantizar el cumplimiento.

4. Para Fomentar un Comportamiento Adecuado del Cliente

Los clientes que entienden el 425 reintentarán automáticamente las solicitudes correctamente, mejorando la fiabilidad y la seguridad.

El Baile Técnico: Cómo el 425 Previene los Ataques de Repetición

Veamos cómo funciona esta protección en la práctica con los datos tempranos de TLS 1.3.

Paso 1: La Conexión Inicial

Un cliente se conecta a un servidor usando TLS 1.3. Durante el handshake de TLS, el cliente puede indicar que desea enviar "datos tempranos", es decir, datos enviados antes de que el handshake se complete por completo. Esta es una optimización del rendimiento.

Paso 2: La Solicitud Riesgosa

El cliente envía una solicitud con datos tempranos. Esto podría ser una solicitud POST con datos de formulario o cualquier operación no idempotente.

POST /api/orders HTTP/1.1Content-Type: application/json[Early Data Flag]

{"items": ["product_123"], "total": 99.99}

Paso 3: La Respuesta Protectora del Servidor

El servidor recibe esta solicitud pero determina que es demasiado arriesgado procesarla porque se envió como datos tempranos y podría ser repetida. En lugar de procesar el pedido, responde con:

HTTP/1.1 425 Too EarlyRetry-After: 5

Paso 4: El Reintento Seguro

El cliente ve la respuesta 425 y entiende que necesita esperar a que el handshake TLS se complete por completo, y luego reintentar la solicitud. Después de esperar (como sugiere el encabezado Retry-After), el cliente envía la misma solicitud de nuevo, pero esta vez a través de la conexión segura completamente establecida.

Paso 5: Procesamiento Exitoso

El servidor ahora procesa la solicitud de forma segura y responde con un 200 OK o 201 Created.

425 vs. 429 Too Many Requests: Conociendo la Diferencia

Esta es una distinción importante que a menudo causa confusión.

425 Too Early: "Esta solicitud específica podría ser insegura de procesar ahora mismo debido a posibles ataques de repetición. Por favor, intenta la misma solicitud de nuevo en un momento." Esto se trata de la seguridad y el tiempo de la solicitud.429 Too Many Requests: "Estás enviando demasiadas solicitudes en general. Por favor, disminuye la velocidad e intenta una solicitud diferente más tarde." Esto se trata de la limitación de velocidad y el volumen.

Analogía:

425: Un cajero de banco diciendo: "Veo que quieres retirar dinero, pero el sistema de seguridad aún se está inicializando. Por favor, espera 5 segundos y presenta el mismo comprobante de retiro de nuevo."429: El mismo cajero diciendo: "Has hecho demasiados retiros hoy. Por favor, vuelve mañana."

Cuándo es Probable que Encuentres Errores 425

Como usuario o desarrollador, podrías encontrar respuestas 425 en estos escenarios:

- Aplicaciones de Alta Seguridad: Sitios web bancarios, procesadores de pagos y portales gubernamentales que implementan una estricta protección contra repeticiones.

- Infraestructura de API Moderna: APIs construidas sobre servidores HTTP/2 o HTTP/3 de vanguardia con TLS 1.3 y protección contra repeticiones habilitada.

- Aplicaciones Móviles: Aplicaciones que utilizan HTTP/2 para el rendimiento y han implementado salvaguardas contra ataques de repetición.

- Plataformas de Comercio Electrónico: Durante los procesos de pago donde los pedidos duplicados podrían ser costosos.

Probando Respuestas 425 con Apidog

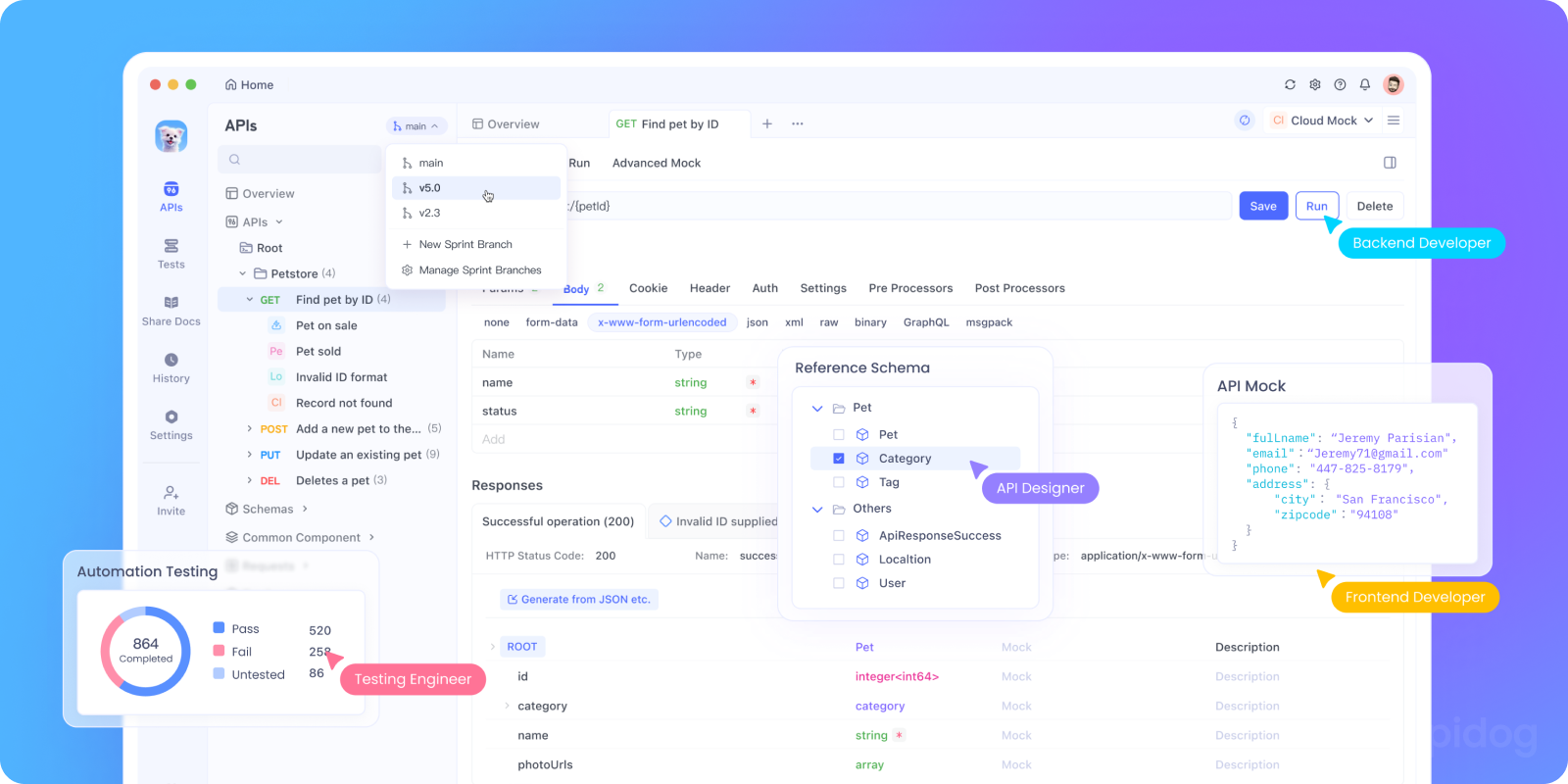

Probar cómo tu aplicación maneja las respuestas 425 es crucial para construir sistemas robustos y seguros. Al trabajar con el desarrollo de API, Apidog es un arma secreta para probar escenarios de tiempo, seguridad y repetición. Es perfectamente adecuado para este tipo de pruebas.

Con Apidog, puedes:

- Simular Respuestas 425: Configurar un endpoint simulado para que devuelva un estado

425 Too Earlycon un encabezadoRetry-After, lo que te permite probar cómo se comporta tu aplicación cliente. - Probar la Lógica de Reintento: Verificar que tu aplicación maneja correctamente la respuesta

425esperando adecuadamente y reintentando la solicitud, en lugar de tratarla como un error fatal. - Simular Diferentes Escenarios: Crear casos de prueba que simulen varios escenarios de protección contra repeticiones para asegurar que tu aplicación siga siendo fácil de usar mientras mantiene la seguridad.

- Validar Encabezados: Comprobar que tu servidor incluye encabezados útiles como

Retry-Afteral enviar respuestas425. - Documentar el Comportamiento Esperado: Usar Apidog para documentar que ciertos endpoints pueden devolver

425bajo condiciones específicas, ayudando a otros desarrolladores a comprender el flujo esperado.

Este tipo de pruebas es especialmente importante para aplicaciones que manejan transacciones financieras u otras operaciones sensibles donde las solicitudes duplicadas podrían tener graves consecuencias.

Mejores Prácticas para Manejar el 425

Para Desarrolladores de Servidores:

- Usar con Discreción: Solo devolver

425para solicitudes no idempotentes (POST, PATCH) donde el procesamiento duplicado sería perjudicial. Las solicitudes GET suelen ser seguras de procesar incluso si se repiten. - Incluir Retry-After: Incluir siempre un encabezado

Retry-Afterpara guiar a los clientes sobre cuánto tiempo deben esperar antes de reintentar. - Proporcionar Mensajes de Error Claros: Incluir un mensaje descriptivo en el cuerpo de la respuesta explicando por qué se rechazó la solicitud y qué debe hacer el cliente.

- Registrar para Monitoreo: Registrar las respuestas

425para el monitoreo de seguridad, ya que un alto volumen podría indicar intentos de ataque.

Para Desarrolladores de Clientes:

- Implementar Reintento Automático: Cuando recibas un

425, reintenta automáticamente la misma solicitud después del retraso especificado enRetry-After. - No Modificar la Solicitud: La solicitud reintentada debe ser idéntica a la original: mismo método, encabezados y cuerpo.

- Mostrar Mensajes Amigables para el Usuario: Si el reintento automático no es posible, muestra un mensaje claro al usuario explicando el problema temporal.

- Limitar Intentos de Reintento: Implementar un límite razonable en los intentos de reintento para evitar bucles infinitos.

El Panorama General: Evolución de la Seguridad Web

El código de estado 425 Too Early representa una importante evolución en la seguridad web. A medida que los protocolos se vuelven más complejos y orientados al rendimiento, surgen nuevas vulnerabilidades que requieren defensas sofisticadas.

Este código es parte de una tendencia más amplia hacia:

- Seguridad a nivel de protocolo en lugar de solo seguridad a nivel de aplicación

- Protección proactiva contra vectores de ataque emergentes

- Respuestas estandarizadas para escenarios de seguridad específicos

Aunque la mayoría de los desarrolladores no implementen el 425 directamente, comprenderlo ayuda a apreciar las sofisticadas medidas de seguridad que protegen las aplicaciones web modernas.

Conclusión: Un Guardián Contra los Ecos Digitales

Así que ahí lo tienes, la imagen completa del Código de Estado HTTP 425 Too Early.

El código de estado HTTP 425 Too Early podría ser uno de los códigos de estado menos comunes que encuentres, pero desempeña un papel crucial en la seguridad de las comunicaciones web modernas. Es una herramienta especializada diseñada para un trabajo específico e importante: prevenir el caos que puede resultar de solicitudes duplicadas en conexiones HTTP de alto rendimiento y multiplexadas.

Puede parecer oscuro al principio, pero en realidad es una parte crucial para mantener seguras las comunicaciones web modernas. Cuando ves un 425, no es que tu servidor sea quisquilloso, sino que te está protegiendo de posibles ataques de repetición.

Comprender el 425 te da una visión de las sofisticadas consideraciones de seguridad que se tienen en cuenta en el diseño de protocolos web modernos. Es un recordatorio de que, a medida que la tecnología web evoluciona, también deben hacerlo nuestras medidas de seguridad.

Para los desarrolladores que construyen aplicaciones hoy en día, ser conscientes del 425 e implementar un manejo adecuado para él asegura que sus aplicaciones funcionarán sin problemas con la próxima generación de infraestructura web. Y cuando necesites probar estas interacciones sofisticadas, una herramienta completa como Apidog proporciona el entorno perfecto para asegurar que tus aplicaciones manejen todos los códigos de estado HTTP, comunes y raros, con gracia y fiabilidad.

Y si te tomas en serio la prueba y depuración de estos escenarios, prueba Apidog. Es una herramienta API todo en uno que te ayuda a probar de forma segura, simular problemas de tiempo y asegurar que tus API se comporten exactamente como deberían, sin importar cuán "tempranas" lleguen tus solicitudes.