La seguridad de la API (Interfaz de Programación de Aplicaciones) es vital para una API operativa lista para su uso público. Dado que las API se utilizan principalmente como intermediarios que facilitan la comunicación entre diferentes aplicaciones, deben ofrecer la seguridad suficiente para garantizar que los datos intercambiados entre las dos partes sigan siendo confidenciales.

Apidog es una herramienta de API adecuada que permite a los desarrolladores implementar los marcos de autorización OAuth 2.0 y SAML, asegurando a sus consumidores que sus API están listas para su implementación.

Para empezar a usar Apidog hoy mismo, ¡haz clic en el botón de abajo para empezar!

OAuth 2.0 y SAML son dos marcos de autorización dominantes que los desarrolladores pueden utilizar. Por lo tanto, este artículo profundizará en los detalles de OAuth 2.0 y SAML. Antes de entrar en las descripciones minuciosas, habrá un simple resumen sobre OAuth.20 y SAML.

¿Qué es OAuth 2.0?

OAuth 2.0 es un marco de autorización estándar de la industria diseñado específicamente para interfaces de programación de aplicaciones (API). Facilita un método seguro para que los propietarios de recursos (normalmente usuarios) concedan acceso controlado a su información en un servicio, a aplicaciones de terceros (clientes), sin revelar nunca sus credenciales reales.

Desglose exhaustivo de OAuth 2.0

OAuth 2.0, el marco de autorización estándar de la industria para las API, gira en torno a la delegación segura del acceso. Profundicemos en las complejidades de este marco, explorando sus componentes, flujos de trabajo y consideraciones de seguridad.

Roles clave de OAuth 2.0

- Propietario del recurso (RO): La entidad (normalmente un usuario) que controla los recursos a los que se accede. Podrían ser sus fotos, correos electrónicos u otros datos almacenados en un servicio.

- Servidor de recursos (RS): El servidor que almacena los recursos protegidos y verifica los tokens de acceso presentados por los clientes.

- Cliente (aplicación de terceros): La aplicación que solicita acceso a los recursos en nombre del RO. Podría ser una aplicación de edición de fotos, un rastreador de actividad física o cualquier servicio que necesite datos del usuario.

- Servidor de autorización (AS): El servidor responsable de emitir tokens de acceso después de verificar la autorización del RO. Actúa como un intermediario de confianza entre el RO, el Cliente y el RS.

Flujos de autorización de OAuth 2.0

OAuth 2.0 define varios flujos de autorización adaptados a diferentes tipos de aplicaciones y necesidades de seguridad. Estos son los más destacados:

- Concesión de código de autorización: Este flujo se utiliza comúnmente para aplicaciones web. El cliente redirige al RO al AS, donde concede o deniega el acceso. Si se concede, el AS emite un código de autorización al cliente. A continuación, el cliente intercambia este código con el AS por un token de acceso. Este proceso de dos pasos mejora la seguridad al mantener el código de autorización de corta duración y confidencial.

- Concesión implícita: Este flujo es adecuado para aplicaciones de cliente públicas (por ejemplo, aplicaciones móviles con almacenamiento secreto limitado). El AS devuelve directamente un token de acceso al cliente tras la autorización del RO. Aunque es conveniente, este flujo conlleva riesgos de seguridad debido a la exposición de los tokens de acceso dentro de la aplicación cliente.

- Concesión de contraseña del propietario del recurso: Este flujo se utiliza normalmente en aplicaciones del lado del servidor donde el cliente tiene un almacenamiento seguro para las credenciales del RO. El RO proporciona sus credenciales directamente al cliente, que luego las utiliza para obtener un token de acceso del AS. Debido a la exposición de las credenciales, este flujo debe utilizarse con precaución.

- Concesión de credenciales de cliente: Este flujo se utiliza para la autorización de máquina a máquina, donde los clientes están preconfigurados con credenciales. El cliente utiliza estas credenciales para obtener directamente un token de acceso del AS para acceder a recursos específicos.

Estos son solo algunos de los flujos comunes, y la elección depende de factores como el tipo de aplicación, los requisitos de seguridad y las consideraciones de la experiencia del usuario.

Tokens de OAuth 2.0

- Token de acceso: Una credencial de corta duración emitida por el AS al cliente tras una autorización exitosa. Concede al cliente permiso para acceder a recursos específicos en el RS en nombre del RO. Los tokens de acceso a menudo están diseñados para ser opacos y no contener información confidencial.

- Token de actualización (opcional): Una credencial de larga duración (a menudo con medidas de seguridad más estrictas) utilizada para obtener nuevos tokens de acceso sin necesidad de una mayor interacción con el RO. Esto es útil para aplicaciones de larga duración que necesitan mantener el acceso.

Consideraciones de seguridad de OAuth 2.0

- Alcance limitado: Los tokens de acceso se conceden normalmente con un alcance específico, lo que restringe los recursos a los que el cliente puede acceder.

- Tokens de acceso de corta duración: Los tokens de acceso tienen una vida útil limitada, lo que minimiza la ventana de vulnerabilidad en caso de que se vean comprometidos.

- Seguridad del token de actualización: Los tokens de actualización requieren una manipulación cuidadosa debido a su naturaleza de larga duración. El almacenamiento seguro y los mecanismos de invalidación adecuados son esenciales.

- Comunicación HTTPS: Toda la comunicación entre las partes involucradas en el flujo de OAuth debe cifrarse mediante HTTPS para evitar escuchas y ataques de intermediario.

Beneficios de OAuth 2.0

- Seguridad mejorada: Elimina la necesidad de que los clientes almacenen las credenciales del RO, lo que reduce el riesgo de filtraciones de datos.

- Control de acceso granular: Proporciona un control preciso sobre los recursos a los que puede acceder un cliente.

- Marco estandarizado: Simplifica el desarrollo de aplicaciones al ofrecer un mecanismo de autorización bien definido.

- Flexibilidad: Admite varios tipos de aplicaciones a través de diferentes flujos de autorización.

¿Qué es SAML?

El Lenguaje de Marcado de Aserciones de Seguridad (SAML) es un estándar basado en XML para el intercambio de datos de autenticación y autorización entre dominios de seguridad. Facilita un marco para el inicio de sesión único (SSO) seguro en aplicaciones web, lo que permite a los usuarios autenticarse una vez y acceder a múltiples recursos sin volver a introducir las credenciales.

Desglose exhaustivo de SAML

El Lenguaje de Marcado de Aserciones de Seguridad (SAML) desempeña un papel crucial en el inicio de sesión único (SSO) web y el control de acceso. Este análisis en profundidad profundiza en los conceptos básicos, las funcionalidades, los aspectos de seguridad y las consideraciones prácticas de SAML.

Funcionalidad principal de SAML

SAML opera sobre la base de la confianza establecida entre dos entidades:

- Proveedor de identidad (IdP): Actúa como una autoridad de autenticación de confianza. Verifica las credenciales del usuario y emite aserciones sobre los atributos de identidad de un usuario (por ejemplo, nombre, dirección de correo electrónico, membresías de grupo). Imagínese esto como el portal de inicio de sesión seguro de una empresa.

- Proveedor de servicios (SP): Representa una aplicación o recurso web que depende del IdP para las decisiones de autenticación y autorización del usuario. Piense en esto como una aplicación corporativa de gestión de gastos que necesita verificar la identidad de un usuario antes de concederle acceso.

Flujo de autenticación de SAML

El flujo de autenticación de SAML implica una serie de intercambios seguros entre el usuario, el IdP y el SP:

- El usuario inicia el acceso: Un usuario intenta acceder a un recurso protegido en el SP (por ejemplo, intenta acceder a la aplicación de gestión de gastos).

- Redirección al IdP: El SP, incapaz de autenticar al usuario por sí mismo, redirige al usuario al IdP para su autenticación.

- Autenticación en el IdP: El usuario interactúa con la página de inicio de sesión del IdP, proporcionando credenciales para su verificación.

- Creación de la aserción SAML: Tras una autenticación exitosa, el IdP crea una aserción SAML. Este documento XML encapsula información sobre los atributos de identidad verificados del usuario.

- Entrega de la aserción: El IdP transmite de forma segura la aserción SAML de vuelta al SP.

- Validación de la aserción: El SP examina la autenticidad y la integridad de la aserción utilizando firmas digitales. Esto garantiza que la aserción no ha sido manipulada y que procede de un IdP de confianza.

- Acceso concedido (o denegado): Si la aserción es válida, el SP extrae los atributos de usuario relevantes de ella y concede acceso al recurso solicitado. Si no es válida, se deniega el acceso.

Componentes clave de SAML

- Aserciones SAML: El corazón de SAML, estos documentos XML encapsulan la información de identidad del usuario y otros datos relacionados con la autorización.

- Metadatos: Estos archivos XML actúan como planos para la comunicación. El IdP y el SP intercambian metadatos para comprender las capacidades y los detalles de configuración del otro (por ejemplo, protocolos admitidos y certificados de seguridad).

- Protocolos: Un conjunto de protocolos definidos dicta los formatos de los mensajes y los flujos de comunicación para la autenticación y la autorización. Algunos ejemplos comunes son SAML SOAP Binding (para la mensajería SOAP) y SAML HTTP Binding (para la comunicación del navegador web).

Consideraciones de seguridad de SAML

- Firmas digitales: Las aserciones SAML están firmadas digitalmente por el IdP, lo que garantiza su autenticidad y evita modificaciones no autorizadas.

- Comunicación segura: La comunicación entre las entidades (usuario, IdP, SP) debe cifrarse mediante HTTPS para proteger los datos en tránsito.

- Control de liberación de atributos: El IdP mantiene el control sobre qué atributos de usuario se liberan en la aserción SAML. Esto se adhiere al principio del mínimo privilegio, minimizando la cantidad de datos de usuario expuestos.

Beneficios de SAML

- Autenticación centralizada: Simplifica la experiencia del usuario al permitir el inicio de sesión único en múltiples aplicaciones que aprovechan el mismo IdP. Los usuarios solo necesitan autenticarse una vez para acceder a varios recursos.

- Seguridad mejorada: Traslada la responsabilidad de la autenticación del usuario a un IdP potencialmente más seguro y centralizado, lo que podría mejorar la postura de seguridad general.

- Escalabilidad: Admite un número creciente de SP dentro de una única infraestructura IdP, lo que facilita la gestión de acceso seguro para una base de usuarios más amplia.

- Estandarización: Ofrece un marco bien definido para el SSO interoperable entre las soluciones IdP y SP de diferentes proveedores. Esto promueve la flexibilidad y simplifica la integración.

Diferencias tabuladas entre OAuth 2.0 VS. SAML

| Característica | OAuth 2.0 | SAML |

|---|---|---|

| Función principal | Control de acceso a la API | SSO web y control de acceso |

| Protocolo de autorización | Sí | No (utiliza aserciones para la autenticación y la autorización) |

| Roles | Propietario del recurso, servidor de recursos, cliente (aplicación) y servidor de autorización | Proveedor de identidad (IdP) y proveedor de servicios (SP) |

| Token utilizado | Token de acceso (de corta duración, token de actualización opcional) | Aserción SAML (documento XML firmado) |

| Enfoque de seguridad | Elimina el intercambio de credenciales y tiene tokens de acceso de alcance limitado. | Firmas digitales y comunicación segura. |

| Beneficios | Seguridad mejorada, control de acceso granular y marco estandarizado | Autenticación centralizada, seguridad mejorada, escalabilidad y estandarización. |

| Flujo de trabajo | Varía dependiendo del flujo de autorización (como la concesión de código de autorización). | Usuario -> SP -> IdP -> SP (con aserción SAML) |

| Adecuado para: | Proteger las API, conceder acceso a recursos específicos. | Autenticación centralizada en múltiples aplicaciones. |

Apidog - Implementa tu marco de autenticación favorito

Las herramientas de API son parte integral del desarrollo adecuado de la API. Una herramienta de API perfecta para que los desarrolladores tengan control sobre todo el ciclo de vida de la API sería Apidog.

Implementación de OAuth 2.0 con Apidog

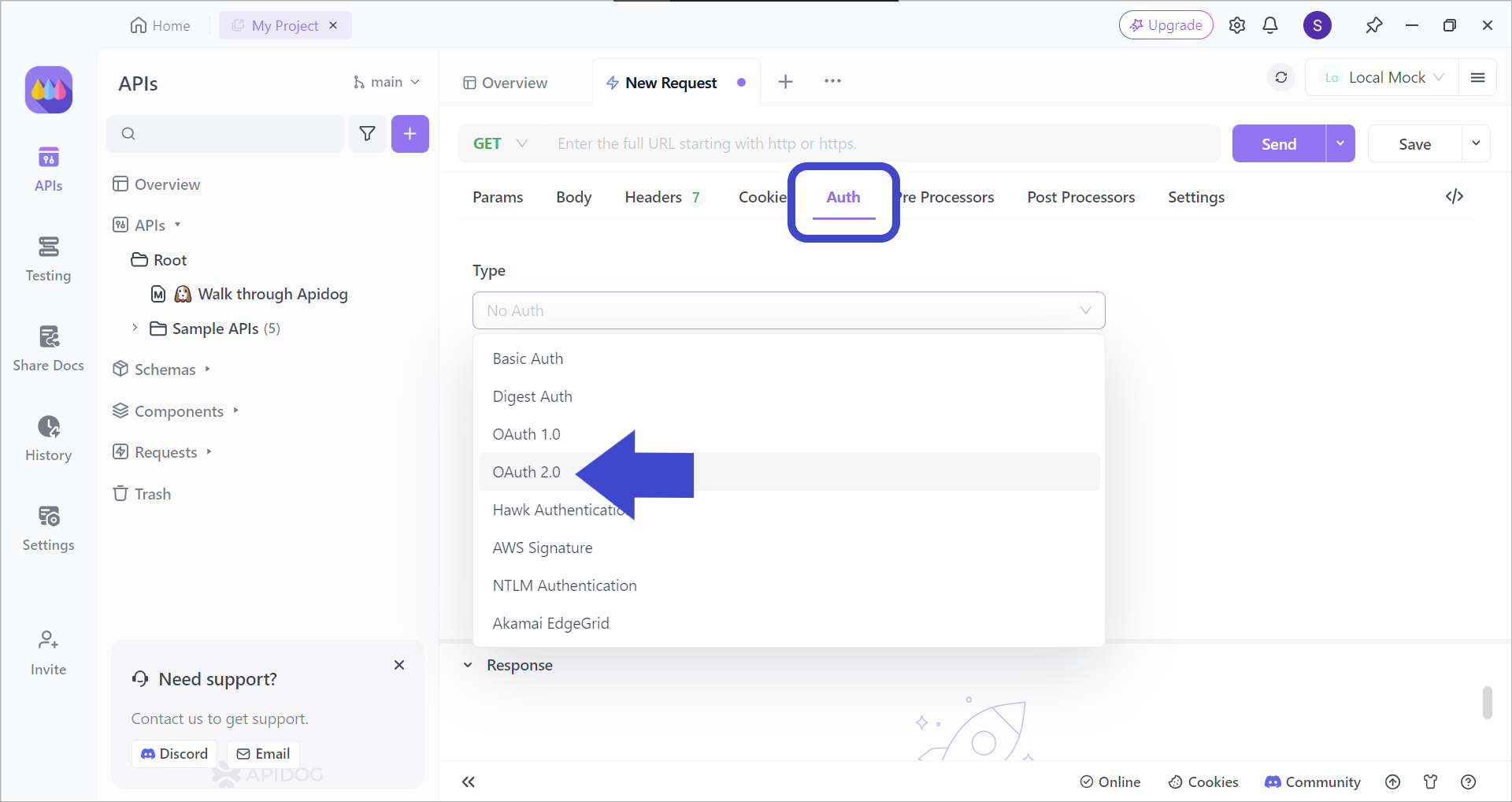

Echemos un vistazo a cómo podemos aplicar la autenticación OAuth 2.0 en la solicitud recién creada.

Después de crear una nueva solicitud, elige el tipo de autenticación OAuth 2.0, como se ve en la imagen de arriba.

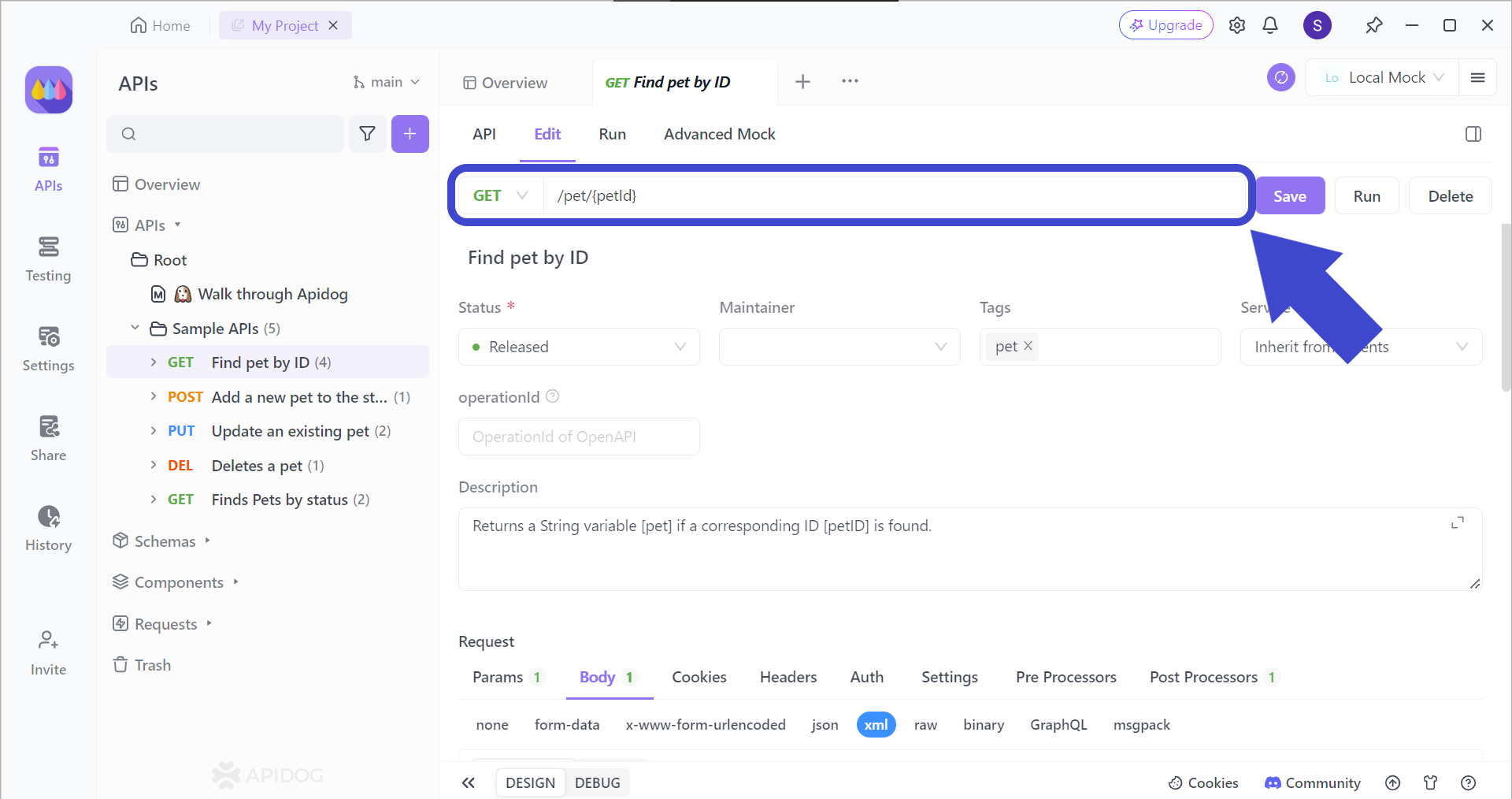

Prueba de puntos finales de API con Apidog

Después de cada modificación realizada durante la etapa de desarrollo de la API, debemos asegurarnos de que la API siga funcionando según lo previsto. Con Apidog, puedes probar el punto final de cada API.

Para dirigirte al punto final de la API correcto, primero debes insertar el punto final de la API correspondiente que deseas probar. Una vez que hayas incluido la URL de la API deseada, incluye los parámetros que deseas utilizar para el punto final (si es relevante).

Si todavía no estás muy seguro de cómo probar un punto final de API, ¡echa un vistazo a este artículo!

Conclusión

Tanto OAuth 2.0 como SAML desempeñan papeles vitales. OAuth 2.0 brilla por su capacidad para controlar meticulosamente el acceso a las API. Al eliminar la necesidad de que las aplicaciones almacenen las credenciales del usuario y ofrecer un control preciso sobre los recursos a los que se puede acceder, OAuth 2.0 reduce significativamente la superficie de ataque para las vulnerabilidades de seguridad de la API.

Si bien SAML destaca en la simplificación de la experiencia del usuario a través del SSO para aplicaciones web, no aborda directamente el control de acceso a la API. Por lo tanto, para proteger las API y garantizar un control de acceso granular, OAuth 2.0 se erige como el campeón indiscutible. Su enfoque en la seguridad de la API y su enfoque estandarizado lo convierten en la opción ideal para proteger los valiosos recursos dentro de los ecosistemas de aplicaciones modernos.