El marco de autorización OAuth 2.0 sustenta la autorización segura al ofrecer un mecanismo para que las aplicaciones adquieran acceso limitado a las cuentas de usuario en un servicio HTTP. Esta guía profundiza en los diversos tipos de concesión utilizados dentro de OAuth 2.0, que dictan la forma en que las aplicaciones cliente aseguran los tokens de acceso para acceder a los recursos del usuario en un servidor de recursos.

Si deseas obtener más información sobre Apidog y sus completas funciones, haz clic en el botón de abajo para empezar. 👇

Antes de aventurarnos más profundamente en los tipos de concesión de OAuth 2.0, hagamos un breve resumen sobre qué es OAuth 2.0.

¿Qué es OAuth 2.0?

OAuth 2.0 es un protocolo de autorización estándar de la industria. Facilita la delegación de acceso seguro entre aplicaciones (clientes) y cuentas de usuario alojadas por servicios separados (servidores de recursos). Esto permite a los usuarios conceder permiso a las aplicaciones para acceder a su información en el servidor de recursos sin compartir directamente sus credenciales.

¿Qué son los tipos de concesión de OAuth 2.0?

El marco de autorización OAuth 2.0 es un tipo de mecanismo que define cómo las aplicaciones cliente adquieren tokens de acceso. Estos tokens de acceso son cruciales para evaluar los recursos del usuario alojados en un servidor separado (también conocido como servidor de recursos). Mediante el empleo de tipos de concesión, OAuth 2.0 puede garantizar una autorización segura sin requerir que sus usuarios expongan sus credenciales a la aplicación cliente.

Desglose detallado de los diferentes tipos de concesión de OAuth 2.0

1. Concesión de código de autorización: Este flujo ampliamente utilizado prioriza la seguridad. Implica un intercambio de cuatro pasos:

- El usuario consiente que la aplicación cliente acceda a sus recursos.

- El servidor de autorización devuelve un código de autorización temporal al cliente.

- El cliente intercambia este código por un token de acceso del servidor de autorización.

- El token de acceso es utilizado por el cliente para acceder a los recursos del usuario en el servidor de recursos.

Ventajas: Altamente seguro debido a la separación del código de autorización y el token de acceso. Ideal para aplicaciones del lado del servidor con almacenamiento seguro para el secreto del cliente.

Desventajas: Requiere múltiples redirecciones entre la aplicación cliente, el servidor de autorización y el servidor de recursos.

2. Concesión de credenciales de contraseña del propietario del recurso: Este método aprovecha directamente las credenciales de inicio de sesión del usuario.

- La aplicación cliente obtiene el nombre de usuario y la contraseña del usuario.

- Estas credenciales se envían al servidor de autorización para su verificación e intercambio de tokens.

- Tras la verificación exitosa, el cliente recibe un token de acceso.

Ventajas: Implementación sencilla, particularmente adecuada para aplicaciones de confianza de primera parte.

Desventajas: Menos seguro ya que expone las credenciales del usuario. No recomendado para aplicaciones cliente públicas debido a los riesgos de seguridad.

3. Concesión de credenciales de cliente: Diseñado para aplicaciones que actúan en su propio nombre, no en el de un usuario específico.

- La aplicación cliente utiliza su ID y secreto únicos para solicitar directamente un token de acceso del servidor de autorización.

Ventajas: Eficiente para interacciones de máquina a máquina donde la participación del usuario no es necesaria.

Desventajas: El acceso concedido es en nombre de la propia aplicación, no de un usuario específico. Requiere una cuidadosa consideración de los permisos concedidos.

4. Concesión implícita: A menudo utilizado en aplicaciones móviles o de una sola página, simplifica el flujo al devolver el token de acceso directamente a la aplicación cliente.

Ventajas: Experiencia de usuario optimizada debido a la única redirección.

Desventajas: Menos seguro ya que el token de acceso está expuesto a la aplicación cliente, potencialmente vulnerable al robo. No recomendado para aplicaciones donde se involucran datos confidenciales.

5. Concesión de token de actualización: Proporciona un mecanismo para obtener nuevos tokens de acceso sin requerir la reautenticación del usuario.

- Cuando un token de acceso expira, la aplicación cliente utiliza un token de actualización obtenido durante el flujo inicial para solicitar un nuevo token de acceso del servidor de autorización.

Ventajas: Mejora la experiencia del usuario al eliminar las indicaciones de inicio de sesión frecuentes.

Desventajas: Introduce otro token que necesita ser gestionado de forma segura.

Cómo elegir el tipo de concesión de OAuth 2.0 correcto para tu API

1. Necesidades de seguridad:

- Cuando se prioriza la seguridad: Elige la Concesión de código de autorización. Este flujo separa el código de autorización y el token de acceso, minimizando el riesgo incluso si el código es interceptado.

- Si tienes menores preocupaciones de seguridad y una aplicación cliente de confianza: La Concesión de credenciales de contraseña del propietario del recurso podría ser adecuada, pero procede con precaución ya que las credenciales del usuario están directamente involucradas.

2. Experiencia del usuario:

- Si una experiencia de usuario fluida es imprescindible: La Concesión implícita ofrece un flujo rápido con una sola redirección. Sin embargo, ten en cuenta que el token de acceso expuesto plantea problemas de seguridad.

- ¿Estás intentando equilibrar la conveniencia con la seguridad? La Concesión de código de autorización ofrece un buen compromiso, aunque implica más redirecciones.

3. Tipo de aplicación cliente:

- ¿La aplicación cliente tiene un almacenamiento seguro del lado del servidor (por ejemplo, aplicación web)? La Concesión de código de autorización y la Concesión de credenciales de cliente son opciones viables.

- ¿El cliente es una aplicación pública (por ejemplo, aplicación móvil)? Se recomienda la Concesión de código de autorización con clave de prueba para el intercambio de código (PKCE) para una mayor seguridad. PKCE elimina el riesgo de robo del código de autorización incluso en entornos públicos.

- ¿Comunicación de máquina a máquina? La Concesión de credenciales de cliente reina aquí, otorgando tokens de acceso directamente a la propia aplicación cliente.

Recuerda:

- ¿Datos confidenciales? Siempre prioriza la seguridad y evita la Concesión implícita.

- Los tokens de actualización mejoran la experiencia del usuario al reducir las indicaciones de inicio de sesión, pero introducen otra capa de gestión.

Elige la autenticación OAuth 2.0 para tu API con Apidog

Apidog es una plataforma de desarrollo de API todo en uno que permite a los desarrolladores crear, probar, simular y documentar API. Con acceso a funcionalidades para todo el ciclo de vida de la API, los desarrolladores de API que utilizan Apidog ya no tendrán que preocuparse por la compatibilidad del software al mover sus archivos API de una aplicación a otra.

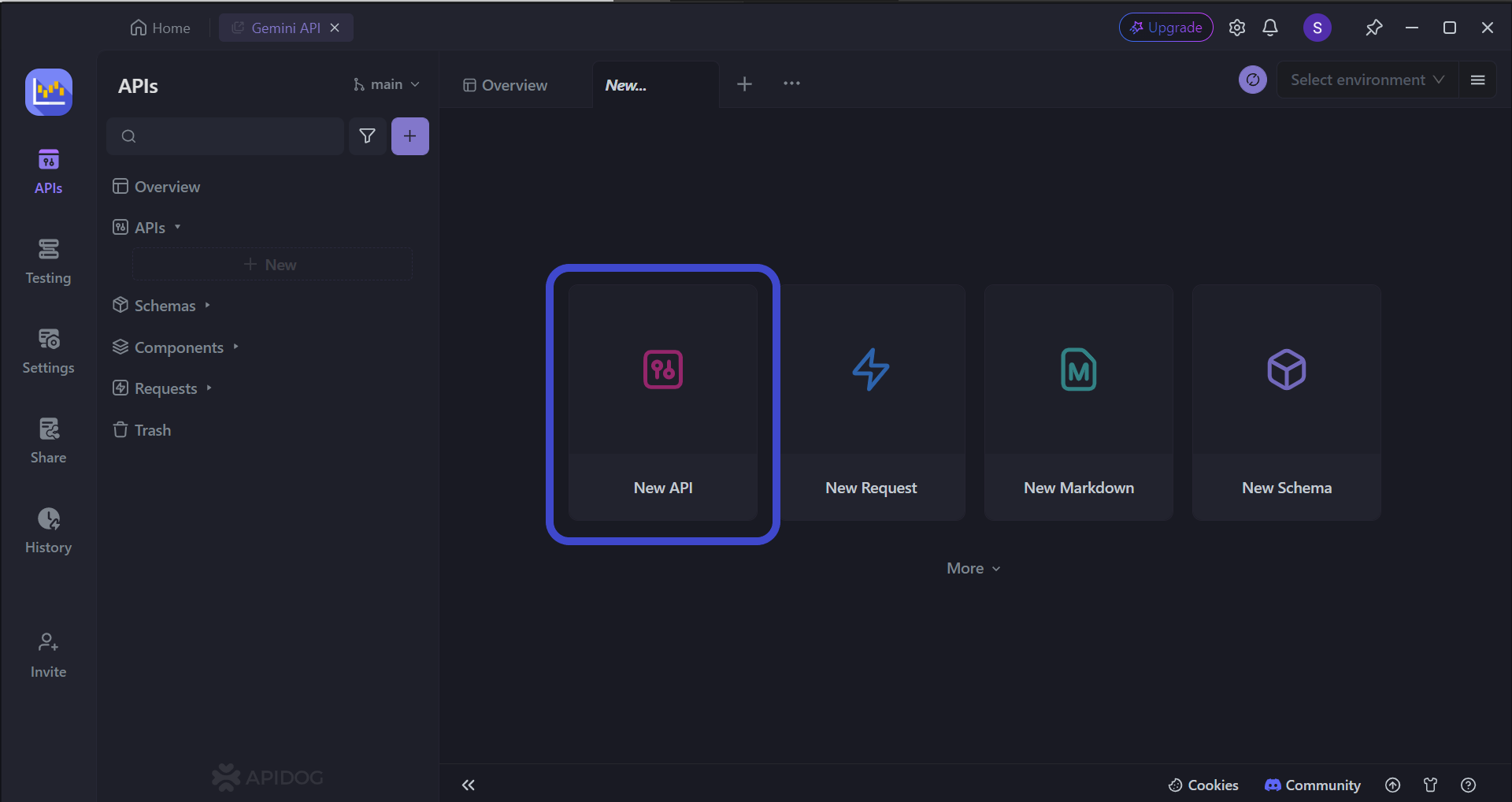

Creación de APIs desde cero con Apidog

Si necesitas una herramienta de API que te ayude a crear APIs, Apidog te tiene cubierto. Echa un vistazo a esta sección para entender cómo puedes usar Apidog para crear APIs en poco tiempo.

Comienza presionando el botón New API, como se muestra en la imagen de arriba.

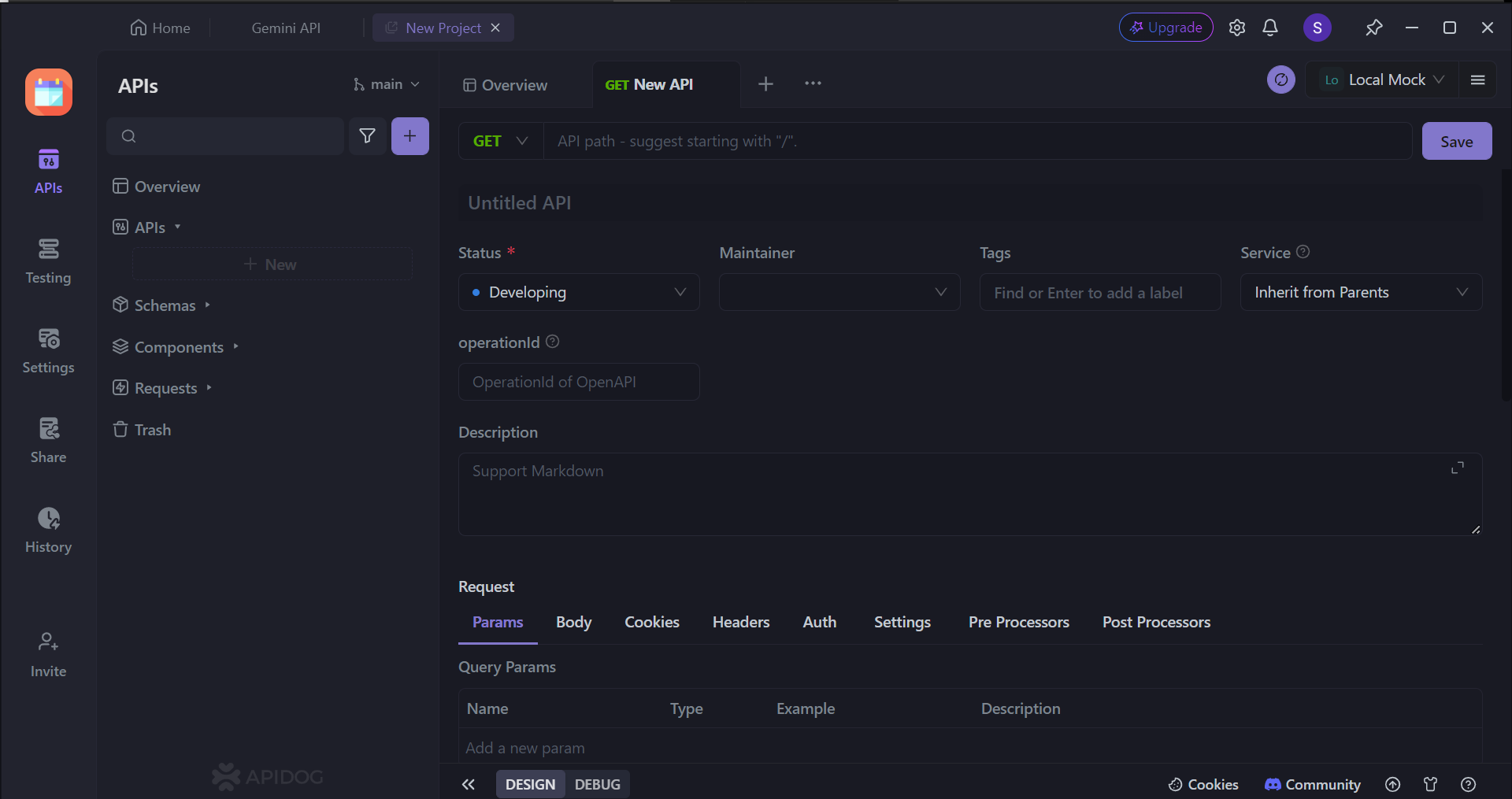

A continuación, puedes seleccionar muchas de las características de la API. En esta página, puedes:

- Establecer el método HTTP (GET, POST, PUT o DELETE)

- Establecer la URL de la API (o el punto final de la API) para la interacción cliente-servidor

- Incluir uno o varios parámetros para ser pasados en la URL de la API

- Proporcionar una descripción de qué funcionalidad pretende proporcionar la API.

Para proporcionar alguna ayuda en la creación de APIs en caso de que esta sea tu primera vez creando una, puedes considerar leer estos artículos para entender las mejores prácticas para hacer APIs REST (o APIs en general):

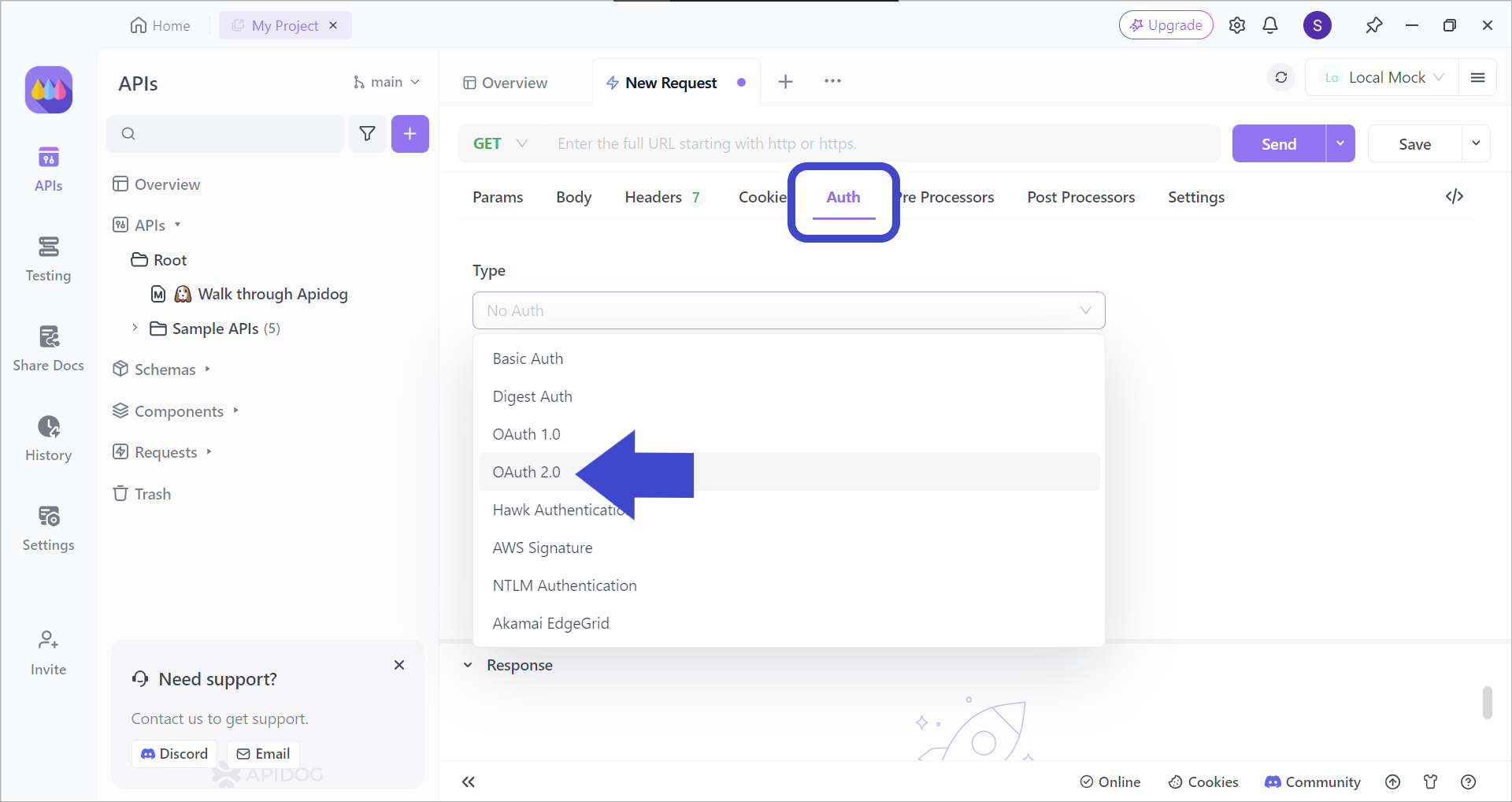

Selección de la autenticación OAuth 2.0 con Apidog

Con la interfaz de usuario simple e intuitiva de Apidog, puedes elegir fácilmente OAuth 2.0 - o cualquier otro tipo de autenticación - en cuestión de segundos.

Después de crear una nueva solicitud, elige el tipo de autenticación OAuth 2.0, como se ve en la imagen de arriba. Esto asegurará que tus APIs tengan una mejor seguridad.

Conclusión

Dominar los tipos de concesión de OAuth 2.0 permite a los desarrolladores crear flujos de trabajo de autorización seguros y fáciles de usar para sus aplicaciones. Al evaluar cuidadosamente factores como la postura de seguridad, la experiencia del usuario y el tipo de aplicación cliente, los desarrolladores pueden seleccionar el tipo de concesión más apropiado. Esta selección garantiza un equilibrio entre un control de acceso robusto y un recorrido del usuario sin problemas.

Comprender los tipos de concesión es una habilidad esencial para los desarrolladores que trabajan con OAuth 2.0. Al aprovechar el conocimiento presentado en esta guía, los desarrolladores pueden tomar decisiones informadas al diseñar mecanismos de autorización seguros y eficientes para sus aplicaciones.

![[Guía] Tipos de concesión de OAuth 2.0](https://assets.apidog.com/blog/2024/04/oauth-2-grant-types-cover.png)