En el mundo digital actual, las aplicaciones a menudo necesitan acceder a los datos de los usuarios en otras plataformas, como las redes sociales o el almacenamiento en la nube. Tradicionalmente, esto significaba que los usuarios tenían que volver a introducir sus credenciales para cada servicio, lo que generaba problemas de seguridad y creaba una experiencia torpe. Los flujos de OAuth 2.0 ofrecen una solución más segura y optimizada. Este artículo explora los diferentes flujos de OAuth y te ayuda a elegir el adecuado para tu aplicación.

Si deseas obtener más información sobre Apidog, ¡pruébalo gratis hoy mismo haciendo clic en el enlace de abajo! 👇

¿Qué son los flujos de OAuth 2.0?

OAuth 2.0 define un conjunto de procedimientos estandarizados que se conocen como flujos. Los flujos de OAuth 2.0 permiten a las aplicaciones obtener acceso limitado a las cuentas de usuario en un servicio HTTP delegando la autenticación del usuario al servicio que posee la cuenta del usuario, evitando la necesidad de compartir credenciales directamente entre la aplicación y el servicio.

Entidades clave involucradas en los flujos de OAuth 2.0

- Propietario del recurso (RO): Este es el usuario final. Es quien posee los datos de la cuenta y otorga acceso a su información en una plataforma en particular. Por ejemplo, podrías ser el propietario del recurso si estás otorgando permiso a una nueva aplicación para acceder a tus fotos en Facebook.

- Cliente (C): Esta es la aplicación que solicita acceso a los datos del usuario. Podría ser una aplicación móvil, un sitio web o incluso otro servicio de backend. El cliente no almacena directamente las credenciales del usuario; en cambio, se basa en tokens obtenidos a través del flujo de OAuth.

- Servidor de autorización (AS): Este servidor es responsable de autenticar al propietario del recurso (generalmente pidiéndole que inicie sesión) y de emitir tokens de acceso. Actúa como un tercero de confianza en el proceso de autorización. El servidor de autorización normalmente está controlado por la plataforma donde reside la cuenta del usuario (por ejemplo, Facebook, Google).

- Servidor de recursos (RS): Este servidor contiene los recursos protegidos a los que el cliente quiere acceder. Estos recursos podrían ser cualquier cosa, desde el álbum de fotos de un usuario hasta una lista de contactos o incluso documentos privados. El servidor de recursos valida los tokens de acceso emitidos por el servidor de autorización antes de otorgar acceso a los recursos solicitados.

Tipos de flujos de OAuth 2.0

Flujo de código de autorización (el más seguro)

Pasos

- Un usuario interactúa con la aplicación cliente e inicia el proceso de autorización.

- El cliente redirige al usuario a la página de inicio de sesión del servidor de autorización.

- El usuario inicia sesión y otorga acceso a los recursos solicitados (scopes).

- El servidor de autorización redirige al usuario de vuelta al cliente con un código de autorización.

- El cliente envía el código de autorización y las credenciales del cliente al servidor de autorización para solicitar un token de acceso y (opcionalmente) un token de actualización.

- El servidor de autorización verifica el código y las credenciales, luego emite tokens de acceso y actualización.

- El cliente finalmente usa el token de acceso para acceder a los recursos protegidos en el servidor de recursos.

Ventajas:

- El flujo más seguro debido a la separación del código de autorización y el intercambio de tokens de acceso.

- Los tokens de actualización permiten adquirir nuevos tokens de acceso sin la reautorización del usuario.

Desventajas:

- Flujo más complejo con múltiples redirecciones.

- No es ideal para aplicaciones móviles nativas debido a la interacción limitada del navegador.

Factores importantes a considerar al elegir un flujo de OAuth 2.0

1. Requisitos de seguridad:

Esta es la máxima prioridad. Considera la sensibilidad de los datos a los que tu aplicación necesita acceder.

- Para escenarios de alta seguridad: Elige el flujo de código de autorización. Ofrece la mejor protección al mantener las credenciales del usuario separadas del código de autorización y el intercambio de tokens de acceso. Los tokens de actualización proporcionan una forma segura de obtener nuevos tokens de acceso sin requerir que el usuario vuelva a autorizar cada vez.

- Para datos menos sensibles: Podrías considerar el flujo implícito por su simplicidad. Sin embargo, ten cuidado, ya que los tokens de acceso están expuestos en el fragmento de la URL, lo que los hace menos seguros. Este flujo no se recomienda para datos confidenciales o acceso de larga duración.

- El flujo de credenciales de cliente solo debe usarse para la autorización de máquina a máquina con necesidades de acceso limitadas, ya que omite por completo la participación del usuario.

2. Tipo de aplicación:

El tipo de aplicación que estás construyendo influirá en el flujo adecuado.

- Aplicaciones web: Estas suelen tener una buena interacción con el navegador y pueden aprovechar el flujo de código de autorización de manera efectiva.

- Aplicaciones móviles y aplicaciones de una sola página (SPA): Las capacidades limitadas del navegador podrían hacer que el flujo de código de autorización sea engorroso. Considera el flujo implícito por su simplicidad, pero ten en cuenta las contrapartidas de seguridad. Los enfoques híbridos que combinan características de diferentes flujos también pueden ser una opción para las aplicaciones móviles.

- Servicios de backend: El flujo de credenciales de cliente puede ser adecuado para la comunicación de máquina a máquina entre servicios de backend.

3. Interacción del usuario:

El nivel de interacción del usuario disponible en tu aplicación afectará la selección del flujo.

- El flujo de código de autorización y el flujo de contraseña requieren la interacción del usuario para la autorización.

- El flujo implícito puede funcionar con una interacción mínima del usuario en el lado del cliente.

- El flujo de credenciales de cliente omite por completo la interacción del usuario, ya que asume la comunicación de máquina a máquina.

4. Consideraciones adicionales:

- Acceso de larga duración: Si tu aplicación necesita acceso extendido a los datos del usuario, elige un flujo que proporcione tokens de actualización (flujo de código de autorización).

- Políticas del servidor de autorización: Los diferentes servidores de autorización pueden tener limitaciones o variaciones en los flujos admitidos. Asegúrate de consultar su documentación.

Aplica OAuth 2.0 a tu API para mayor seguridad

Implementar una forma de autenticación es una necesidad básica que toda API debe tener, especialmente si la API es responsable de manejar datos confidenciales o privados. Por lo tanto, los desarrolladores deben tener una herramienta de API lista para construir, modificar y documentar APIs. Afortunadamente para ti, ya existe una herramienta de desarrollo de API que proporciona a los usuarios todas las funcionalidades mencionadas anteriormente: Apidog.

Configuración de la autenticación de API en Apidog

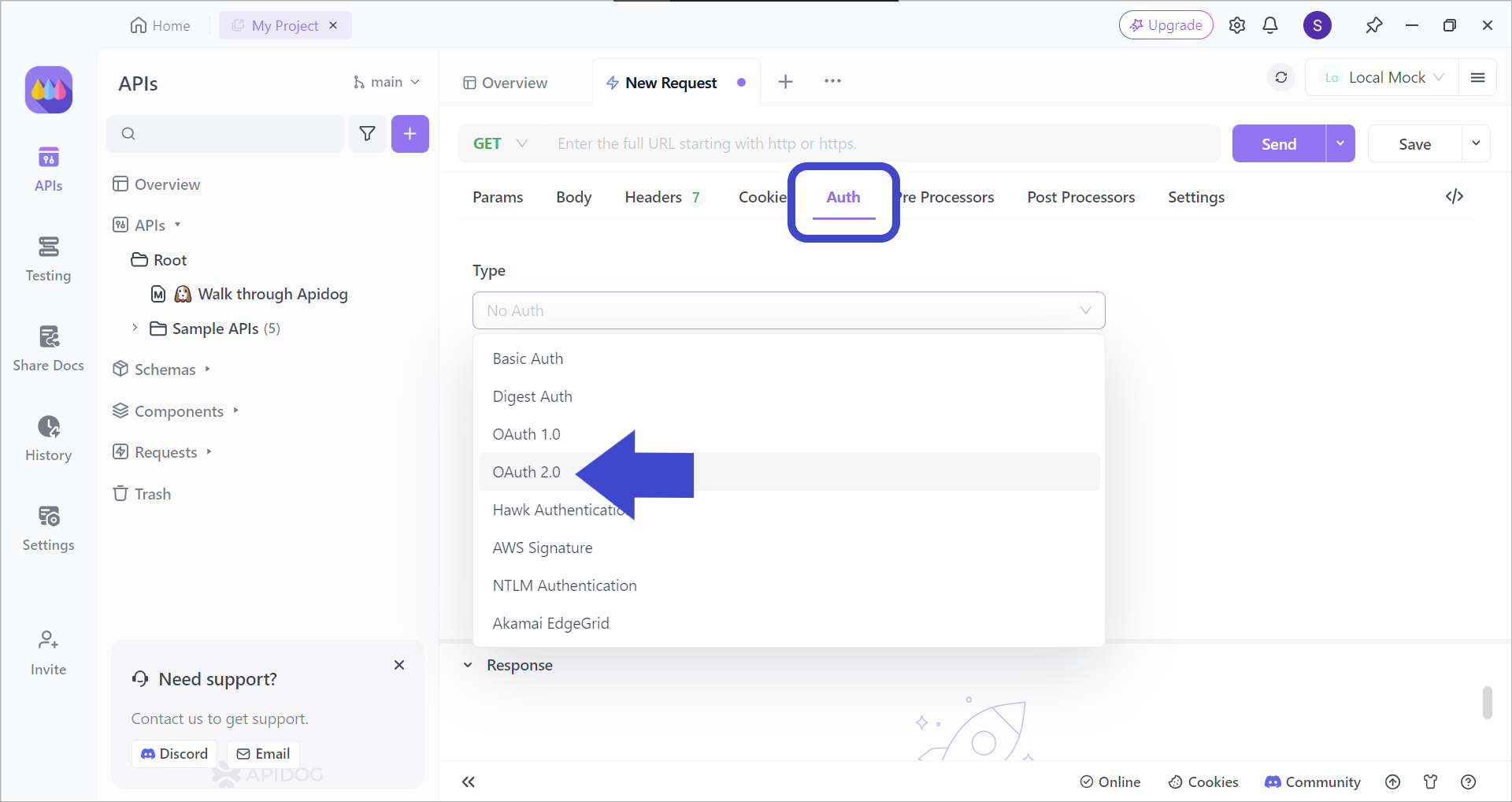

Con Apidog, puedes editar los métodos de autenticación de APIs específicas. Hay varias opciones para que selecciones. Para acceder a esta parte de Apidog, primero debes:

- Seleccionar una API.

- Hacer clic en el encabezado

Edit. - Desplazarte hacia abajo hasta la sección

Request. - Hacer clic en el encabezado

Auth. - Finalmente, seleccionar qué

Typede autenticación te gusta. Si deseas configurar la autenticación OAuth 2.0, puedes seleccionar ese tipo.

Ejemplo de uso de OAuth 2.0 con Apidog y la API de Spotify

¡Echemos un vistazo a cómo podemos aplicar la autenticación OAuth 2.0 en la API de Spotify creando una nueva solicitud!

Después de crear una nueva solicitud, elige el tipo de autenticación OAuth 2.0, como se ve en la imagen de arriba.

Una vez que hayas elegido OAuth 2.0 como tu tipo de autenticación, procede rellenando los detalles necesarios, procede completando los pasos de autenticación adicionales que aparecen en la ventana emergente. ¡Entonces deberías poder ver tu token en Apidog!

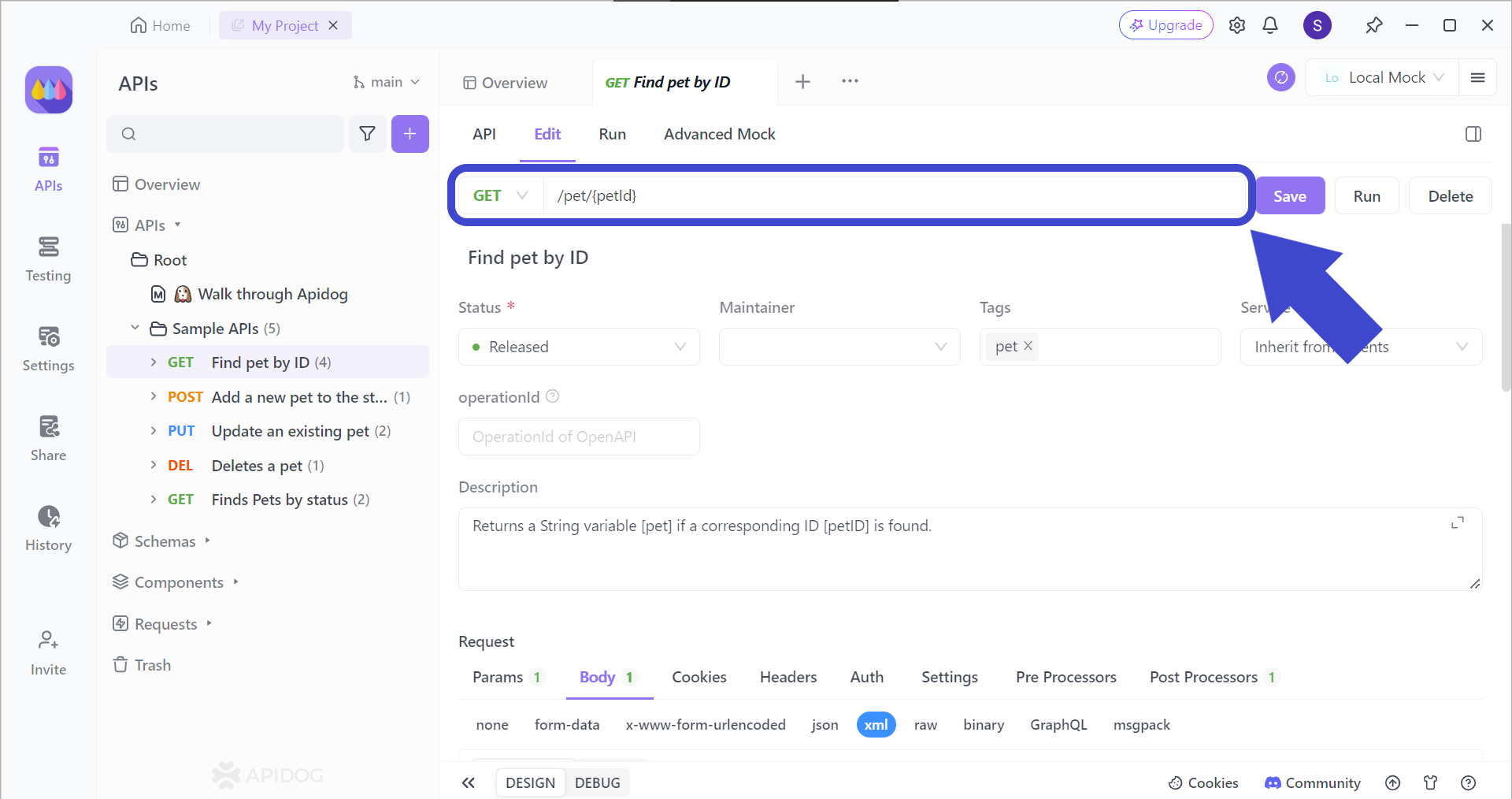

Prueba de puntos finales de API usando Apidog

Después de cada modificación realizada durante la etapa de desarrollo de la API, debemos asegurarnos de que la API siga funcionando como se espera. Con Apidog, puedes probar el punto final de cada API.

Para dirigirte al punto final de API correcto, primero debes insertar el punto final de API correspondiente que deseas probar. Una vez que hayas incluido la URL de API deseada, incluye los parámetros que deseas usar para el punto final (si corresponde).

Si todavía no estás muy seguro de cómo probar un punto final de API, ¡dale una leída a este artículo!

Conclusión

Los flujos de OAuth 2.0 ofrecen un enfoque seguro y estandarizado para la autorización de usuarios en diferentes plataformas. Al comprender los diversos flujos y sus contrapartidas, los desarrolladores pueden elegir la opción más adecuada para las necesidades de su aplicación. Esto garantiza un equilibrio entre seguridad, experiencia del usuario y funcionalidad de la aplicación.

Si estás interesado en usar OAuth 2.0 y deseas implementar su autenticación para tus aplicaciones o programas, siempre puedes consultar la documentación oficial de OAuth 2.0 y explorar los recursos proporcionados por los servidores de autorización populares con los que planeas integrarte. Estos recursos pueden proporcionar detalles más específicos y mejores prácticas adaptadas a su plataforma.