OAuth 2.0 ha surgido como un protocolo dominante para la autorización segura. Este marco crítico rige cómo las aplicaciones acceden a los datos y recursos del usuario en plataformas externas. Un componente central de OAuth 2.0 es el token de acceso, que actúa como una clave digital que desbloquea API específicas en nombre de un usuario.

No solo puedes elegir el tipo de autenticación para tu API, sino que también puedes construir, probar, simular y documentar API con Apidog. Para obtener más información sobre Apidog, ¡haz clic en el botón de abajo!

Comprender cómo funcionan los tokens de acceso es fundamental para los desarrolladores que buscan crear aplicaciones seguras y robustas que aprovechen las API externas.

¿Qué es OAuth 2.0?

OAuth 2.0 actúa como una capa de autorización segura, que permite a las aplicaciones de terceros acceder a los recursos de un usuario en un servidor sin necesidad de las credenciales del usuario. Establece un método estandarizado para que los usuarios otorguen acceso controlado a sus datos, eliminando la necesidad de compartir su información de inicio de sesión con otras aplicaciones.

Definición de un token de acceso

En el contexto de las API (Interfaces de Programación de Aplicaciones), un token de acceso dentro del marco OAuth 2.0 se puede definir formalmente como:

- Una cadena opaca de corta duración: Esto implica que el token no contiene información legible por humanos sobre su propósito o contenido.

- Emitido por un Servidor de Autorización: Este servidor, distinto de la API en sí, es responsable de verificar la legitimidad de las solicitudes de acceso y emitir tokens tras una autorización exitosa.

- Concesión de acceso controlado a recursos API específicos: El token de acceso define el alcance del acceso, especificando con qué recursos dentro de la API está autorizada a interactuar la aplicación cliente.

- Presentado al Servidor de Recursos: Este servidor almacena los recursos protegidos y valida el token de acceso antes de conceder acceso a los recursos solicitados.

- Asociado con un propietario de recurso y un cliente específicos: El token vincula el permiso de acceso a un usuario en particular y a la aplicación que solicita acceso en su nombre.

- Tener una vida útil definida: Los tokens de acceso no son permanentes y normalmente caducan en breve, lo que requiere un proceso de actualización para mantener el acceso continuo.

Funciones del token de acceso OAuth 2.0

Un token de acceso OAuth 2.0 actúa como una clave digital otorgada a una aplicación por un servidor de autorización, después del consentimiento del usuario. Este token permite a la aplicación acceder a recursos específicos en nombre del usuario en una API (Interfaz de Programación de Aplicaciones) de forma segura. Aquí está el por qué los tokens de acceso son importantes:

- Seguridad: Los tokens de acceso eliminan la necesidad de que los usuarios compartan sus credenciales de inicio de sesión con las aplicaciones. Esto reduce el riesgo de ataques de phishing y acceso no autorizado a los datos de un usuario.

- Acceso controlado: Los tokens de acceso se pueden otorgar con ámbitos específicos, lo que limita los recursos a los que una aplicación puede acceder en nombre de un usuario. Esto garantiza que las aplicaciones solo tengan acceso a los datos que necesitan para funcionar.

- Estandarización: OAuth 2.0 es un protocolo ampliamente adoptado, lo que garantiza una forma coherente para que las aplicaciones soliciten acceso a los datos del usuario en diferentes plataformas.

En esencia, los tokens de acceso proporcionan una forma segura y controlada para que las aplicaciones interactúen con los datos del usuario en las API.

Cómo obtener un token de acceso OAuth 2.0

La obtención de un token de acceso OAuth 2.0 implica un flujo de varios pasos entre las diferentes partes definidas en el protocolo. Aquí hay un desglose simplificado:

Registro del cliente: El desarrollador de la aplicación primero registra su aplicación con el servidor de autorización del proveedor de la API. Este proceso de registro establece una relación de confianza y genera credenciales de cliente únicas (ID de cliente y secreto de cliente) que se utilizan para las solicitudes de autorización.

Autorización del usuario: Cuando un usuario interactúa con la aplicación y desea otorgar acceso a sus datos en la API, la aplicación redirige al usuario al servidor de autorización. Esta redirección normalmente incluye el ID de cliente, los ámbitos de acceso deseados (recursos específicos que necesita la aplicación) y un URI de redireccionamiento (a donde se devolverá al usuario después de la autorización).

Concesión de autorización: En el servidor de autorización, al usuario se le presenta una pantalla de consentimiento que describe los detalles de acceso solicitados. Tras la aprobación del usuario, el servidor de autorización genera un código de autorización temporal y redirige al usuario de vuelta al URI de redireccionamiento predefinido dentro de la aplicación.

Solicitud de token: La aplicación recibe el código de autorización del URI de redireccionamiento y envía una solicitud de token de vuelta al servidor de autorización. Esta solicitud normalmente incluye el ID de cliente, el secreto de cliente (pasado de forma segura) y el código de autorización recibido del paso anterior.

Concesión de token de acceso: El servidor de autorización valida la solicitud y, si tiene éxito, emite un token de acceso y, potencialmente, un token de actualización (utilizado para obtener nuevos tokens de acceso cuando caduca el original). El token de acceso y cualquier token de actualización se devuelven a la aplicación.

Puntos importantes para recordar:

- Los pasos y detalles específicos pueden variar ligeramente dependiendo de la implementación del flujo OAuth 2.0 por parte del proveedor de la API.

- Las mejores prácticas de seguridad son cruciales durante todo el proceso, especialmente con respecto al manejo de secretos de cliente.

- Esta es una descripción general simplificada, y existen diferentes tipos de concesión dentro de OAuth 2.0 adecuados para varios escenarios de aplicación.

Configura la autenticación de tus API con Apidog

Apidog es una plataforma integral de desarrollo de API que proporciona a los usuarios un entorno de desarrollo simple pero intuitivo para sus procesos de desarrollo de API.

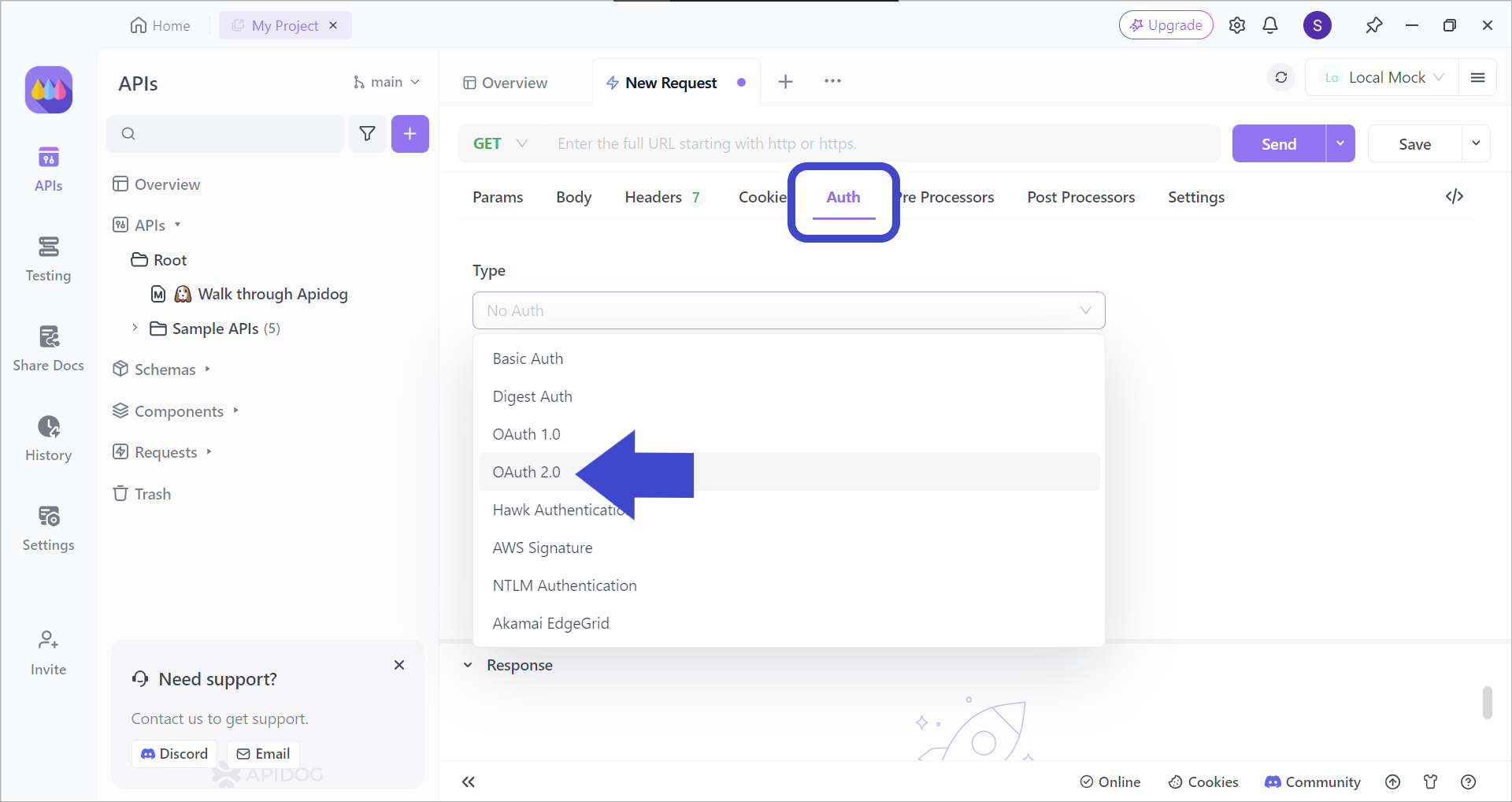

Selección de la autenticación OAuth 2.0 con Apidog

Con la interfaz de usuario simple e intuitiva de Apidog, puedes elegir fácilmente OAuth 2.0, o cualquier otro tipo de autenticación, ¡en cuestión de segundos!

Después de crear una nueva solicitud, elige el tipo de autenticación OAuth 2.0, como se ve en la imagen de arriba. ¡Esto asegurará que tus API tengan una mejor seguridad!

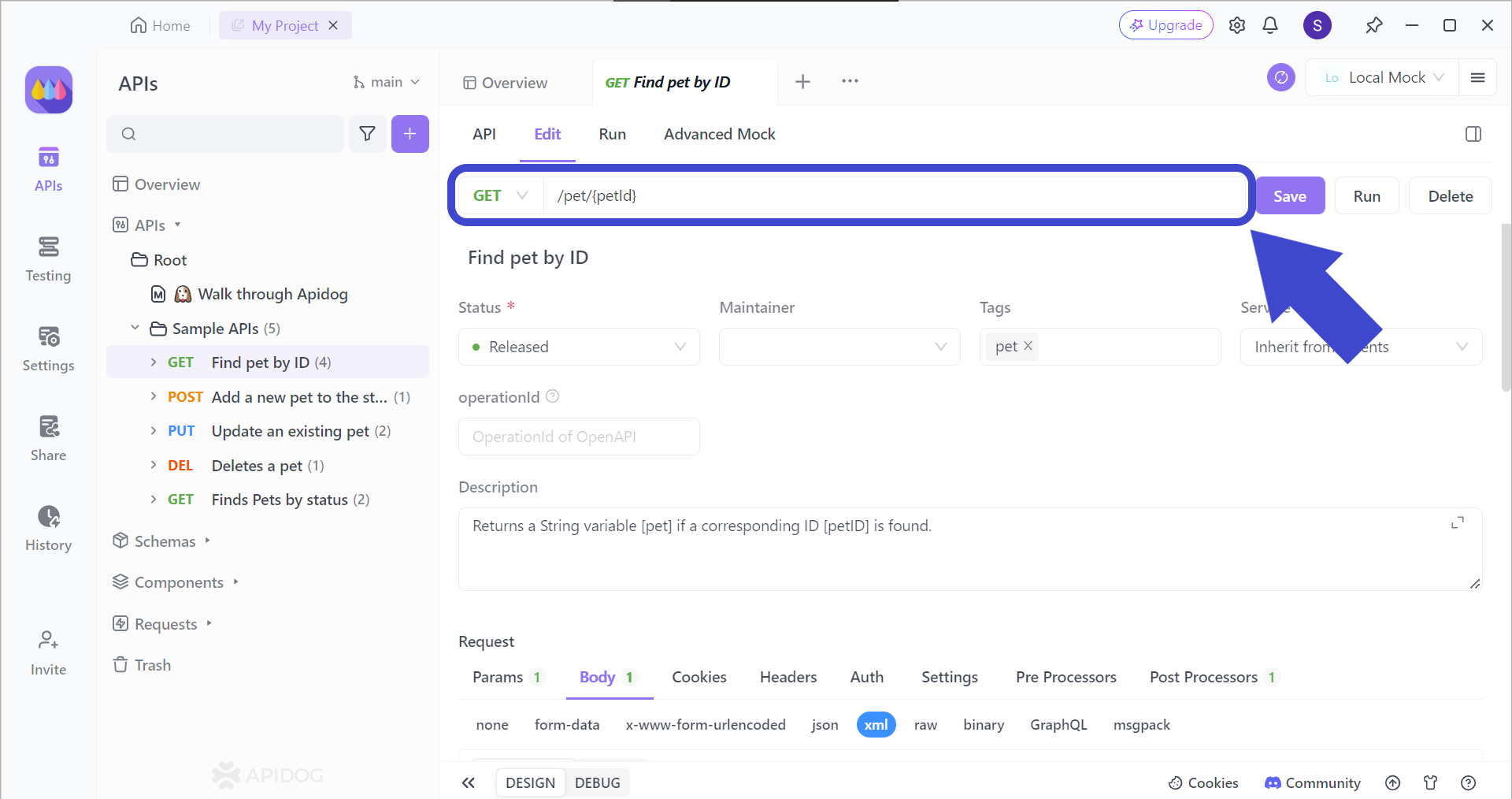

Prueba de puntos finales de API con Apidog

Mantener la funcionalidad de la API durante todo el desarrollo es crucial. Apidog te permite probar a fondo cada punto final dentro de tu API después de cada modificación.

Iniciar una prueba de punto final de API requiere especificar la URL de destino. Además, se deben incluir los parámetros relevantes para el punto final, si los hay. Además, para aquellos que no estén familiarizados con las pruebas de puntos finales de API, pueden consultar este artículo que proporciona una guía completa.

Conclusión

Los tokens de acceso OAuth 2.0 se han convertido en la piedra angular de la autorización segura de API en el panorama web moderno. Al eliminar la necesidad de credenciales de usuario compartidas, ofrecen un enfoque robusto y estandarizado para otorgar acceso controlado a los datos del usuario. Esto no solo mejora la seguridad, sino que también permite a los usuarios administrar cómo las aplicaciones de terceros acceden a sus datos. A medida que el desarrollo de API continúa floreciendo, comprender el papel y la funcionalidad de los tokens de acceso sigue siendo primordial para los desarrolladores que buscan crear aplicaciones seguras y centradas en el usuario que aprovechen el poder de las API externas.

Para los desarrolladores que se aventuran en el ámbito de OAuth 2.0, hay una gran cantidad de recursos disponibles para profundizar en las complejidades de los diversos tipos de concesión y los detalles de implementación. Al dominar este marco, los desarrolladores pueden garantizar que sus aplicaciones interactúen sin problemas con las API al tiempo que priorizan la seguridad y la privacidad de los datos del usuario.