Codex — el LLM de codificación de OpenAI — está construido con múltiples capas de sandboxing y aprobación por defecto, aplicando fuertes medidas de seguridad para una ejecución segura. Pero a veces los desarrolladores pueden querer ejecutar Codex con menos restricciones para flujos de trabajo de confianza. Este artículo explica qué es el sandbox de Codex, por qué existe y cómo puedes usar la bandera --dangerously-bypass-approvals-and-sandbox para deshabilitarlo.

Descargo de responsabilidad: Omitir el sandbox de Codex puede socavar medidas de seguridad críticas destinadas a proteger tu sistema y base de código. Lo siguiente es puramente para fines educativos — procede bajo tu propio riesgo y solo en entornos controlados.

¿Quieres una plataforma integrada y todo en uno para que tu equipo de desarrolladores trabaje junto con máxima productividad?

Apidog cumple con todas tus demandas y ¡reemplaza a Postman a un precio mucho más asequible!

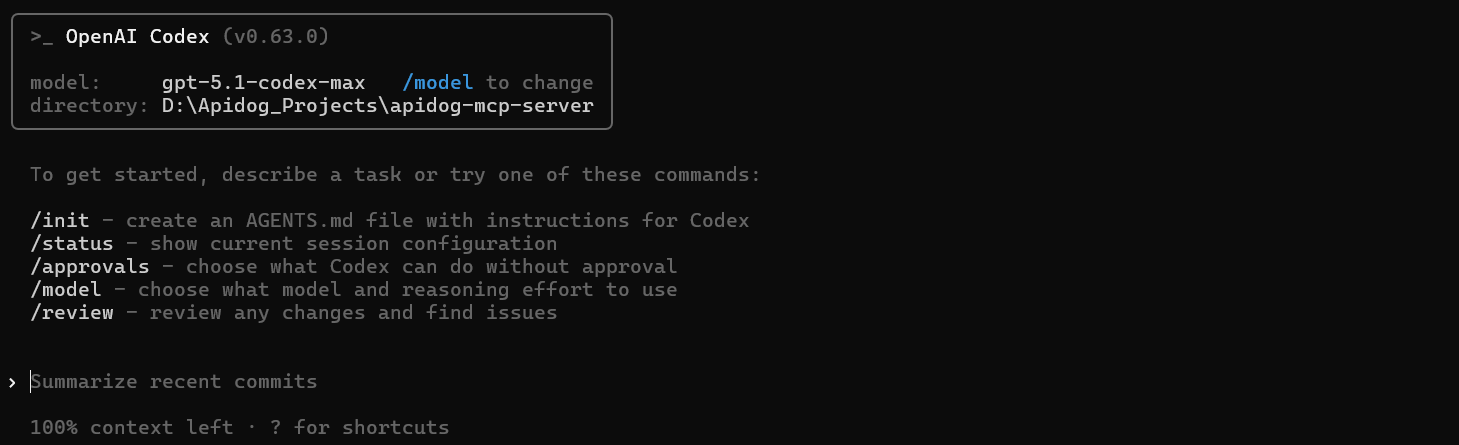

Instalación de la CLI de Codex o Ejecución en Docker Antes de Omitir el Sandbox de Codex

Antes de intentar omitir el sandbox de Codex, debes instalar la CLI de Codex o ejecutarlo en un entorno controlado como Docker:

Instalar la CLI de Codex:

# Install via NPM

npm install -g @openai/codex

# Install via Homebrew

brew install --cask codex

Luego, simplemente ejecuta codex en tu terminal para empezar con la CLI de Codex.

Autenticar la CLI de Codex:

Exporta tu clave API:export OPENAI_API_KEY="<your-openai-key>" en Windows usa el comando set en lugar de export.

O ejecutar Codex en Docker

Si prefieres el aislamiento de contenedores (recomendado al omitir el sandbox):

docker run --rm -it -v "$(pwd):/workspace" -w /workspace ghcr.io/openai/codex:latest \ codex --sandbox danger-full-access --ask-for-approval never

Esto le da a Codex acceso completo dentro del contenedor, mientras lo aísla de tu sistema anfitrión.

¿Qué es el Sandbox de Codex?

El sandbox de Codex es un mecanismo de seguridad que limita lo que Codex puede hacer en tu máquina. Según la guía de seguridad de OpenAI Codex:

- Cuando ejecutas Codex localmente (CLI o IDE), utiliza sandboxing a nivel de sistema operativo (p. ej., Seatbelt en macOS, seccomp / Landlock en Linux). (más información en OpenAI Developers)

- Por defecto, el acceso a la red está deshabilitado, y los permisos de escritura están restringidos a tu espacio de trabajo actual.

- Para comandos fuera de tu espacio de trabajo, Codex pedirá tu aprobación.

- Como se ilustra en la Documentación de la Herramienta en Línea, el modo de aprobación por defecto es a menudo Automático, lo que significa que Codex puede escribir en tu espacio de trabajo pero necesita aprobación para operaciones arriesgadas.

Estas medidas de sandboxing están destinadas a proteger a los usuarios de acciones no deseadas: ejecución de código malicioso, fugas de datos o cambios dañinos en el sistema.

¿Por qué Existe el Sandbox de Codex?

Estas son las razones clave por las que Codex está en un sandbox por defecto:

- Seguridad: Evita que Codex escriba arbitrariamente en tu máquina fuera del espacio de trabajo.

- Seguridad de la Red: No permite el acceso a la red a menos que se autorice explícitamente, reduciendo el riesgo de exfiltración de datos o llamadas API inseguras.

- Ejecución Controlada: Como se muestra en Fossies, Codex requiere la aprobación del usuario para acciones que podrían ser peligrosas (ejecutar comandos, modificar archivos del sistema).

- Aislamiento: Asegura que Codex se ejecute en un entorno controlado, minimizando el daño potencial de prompts con errores o maliciosos.

Cuándo Podrías Querer Omitir el Sandbox de Codex

Existen escenarios legítimos para deshabilitar el sandbox, especialmente en entornos de confianza:

- Ejecutas Codex dentro de un contenedor Docker o una VM aislada donde el riesgo ya está gestionado.

- Necesitas que Codex ejecute comandos de shell, instale dependencias o automatice completamente tareas sin la aprobación repetida del usuario.

- Estás usando Codex en una pipeline de CI/CD de confianza y quieres otorgarle permisos más altos.

- Comprendes los riesgos y quieres experimentar o prototipar características que requieren acceso completo al sistema de archivos o a la red.

Cómo Omitir el Sandbox de Codex — Con Configuración y Comandos

Así es como puedes configurar y ejecutar Codex sin restricciones de sandbox, usando tanto banderas de CLI como config.toml:

Omitiendo a través de Comando CLI

Ejecuta el siguiente comando para omitir completamente el sandboxing y las solicitudes de aprobación:

codex --dangerously-bypass-approvals-and-sandbox

Esto es equivalente al modo de acceso completo: sin sandbox, sin confirmaciones. Úsalo solo en entornos controlados.

Omitiendo a través de ~/.codex/config.toml

Puedes establecer una configuración persistente en tu config.toml para omitir el sandboxing:

# ~/.codex/config.toml

model = "gpt-5-codex"

approval_policy = "never"

sandbox_mode = "danger-full-access"

[sandbox_workspace_write]

network_access = true

# (Optional) define additional writable roots

writable_roots = ["/workspace", "/tmp"]approval_policy = "never" deshabilita cualquier solicitud de aprobación.

sandbox_mode = "danger-full-access" elimina el aislamiento del sandbox.

[sandbox_workspace_write].network_access = true permite a Codex realizar llamadas de red cuando está en modo de escritura del espacio de trabajo.

Con esta configuración (asumiendo que estás de acuerdo con esos riesgos), Codex se ejecutará sin pedirte confirmación y con privilegios completos de sistema de archivos y red (más sobre esto en OpenAI Developers).

Probando el Comportamiento del Sandbox

Puedes probar cómo se comporta Codex bajo diferentes configuraciones de sandbox utilizando sus comandos de depuración:

# On macOS:codex

sandbox macos --full-auto ls /

# On Linux:codex

sandbox linux --full-auto ls /Estos comandos ejecutan comandos de shell arbitrarios bajo la política de sandbox aplicada por Codex, ayudándote a observar qué está permitido y qué no.

Riesgos de Omitir el Sandbox de Codex

Con la omisión habilitada, Codex puede:

- Ejecutar cualquier comando de shell, incluyendo los riesgosos o destructivos (eliminar archivos, modificar la configuración del sistema)

- Leer y escribir en cualquier parte del disco

- Potencialmente realizar llamadas de red, dependiendo de la configuración

Usa la omisión solo cuando:

- Estás ejecutando Codex en una VM o contenedor Docker seguro y aislado

- Confías en los prompts y te sientes cómodo con el acceso completo

- Estás automatizando flujos de trabajo de confianza (p. ej., CI), no permitiendo que prompts LLM no verificados se ejecuten arbitrariamente

Vulnerabilidades Conocidas e Historial de Errores del Sandbox de Codex

Cabe señalar que hubo una vulnerabilidad de omisión de sandbox debido a un error en la lógica de configuración de rutas de Codex (como se indica en GitHub y en la Base de Datos de Avisos de GitLab). Ciertas versiones de la CLI de Codex trataron un directorio de trabajo generado por el modelo como escribible, incluso si debería haber estado aislado.

- Esto permitió escrituras fuera del límite de sandbox previsto.

- El problema fue parcheado en Codex CLI v0.39.0.

- Si estás considerando omitir el sandbox, asegúrate de que tu versión esté actualizada para evitar la explotación a través de fallas de seguridad conocidas.

Preguntas Frecuentes

P1. ¿Se recomienda omitir el sandbox de Codex para uso general?

No, solo se recomienda en un entorno controlado y de confianza. La omisión elimina las redes de seguridad.

P2. ¿La omisión del sandbox desactiva todas las solicitudes de seguridad?

Sí. La bandera --dangerously-bypass-approvals-and-sandbox desactiva tanto las restricciones del sandbox como las solicitudes de aprobación.

P3. ¿Puedo ejecutar el modo de omisión de forma segura dentro de Docker?

Es más seguro; Docker proporciona aislamiento. Si tu contenedor está bien configurado, omitir el sandbox puede ser aceptable para cargas de trabajo de confianza.

P4. ¿Qué pasa si estoy usando una versión anterior de la CLI de Codex?

Las versiones anteriores (≤ 0.38.0) pueden tener errores de sandbox, incluyendo vulnerabilidades de escape de ruta. Actualiza a la última versión antes de usar el modo de omisión.

P5. ¿Cómo vuelvo al modo sandbox?

Simplemente ejecuta Codex sin la bandera peligrosa, o configura explícitamente el modo sandbox a través de:

codex --sandbox workspace-write --ask-for-approval on-request

Conclusión

La bandera --dangerously-bypass-approvals-and-sandbox le otorga a Codex la máxima libertad, pero esa libertad conlleva un riesgo serio. El sandbox de Codex está ahí para proteger tu sistema, datos y flujo de trabajo de comportamientos no intencionados o maliciosos. Solo omítelo si comprendes completamente las implicaciones, estás ejecutándolo en un entorno de confianza o necesitas acceso sin restricciones para la automatización.

Si estás trabajando en un contexto compartido, de producción o sensible, casi siempre es más seguro mantener el sandbox y las solicitudes de aprobación. Pero para experimentos controlados, pipelines de CI o contenedores de confianza, la omisión puede desbloquear casos de uso potentes, solo no lo hagas a la ligera.

¿Quieres una plataforma integrada y todo en uno para que tu equipo de desarrolladores trabaje junto con máxima productividad?

Apidog cumple con todas tus demandas y ¡reemplaza a Postman a un precio mucho más asequible!