```html

Las API son la columna vertebral de los ecosistemas digitales modernos. Ya sean aplicaciones móviles, plataformas SaaS, dispositivos IoT o software empresarial, las API están constantemente intercambiando datos, conectando servicios y facilitando las interacciones de los usuarios. Son los hilos invisibles que unen el mundo digital. Pero con esta conectividad viene el riesgo.

Las API inseguras se han convertido en uno de los vectores de ataque más comunes para los ciberdelincuentes. Desde el acceso no autorizado y la fuga de datos hasta el secuestro de cuentas y la escalada de privilegios, las vulnerabilidades en las API pueden causar daños financieros y reputacionales significativos.

Por eso, las pruebas de seguridad de las API no son solo una buena práctica; son esenciales.

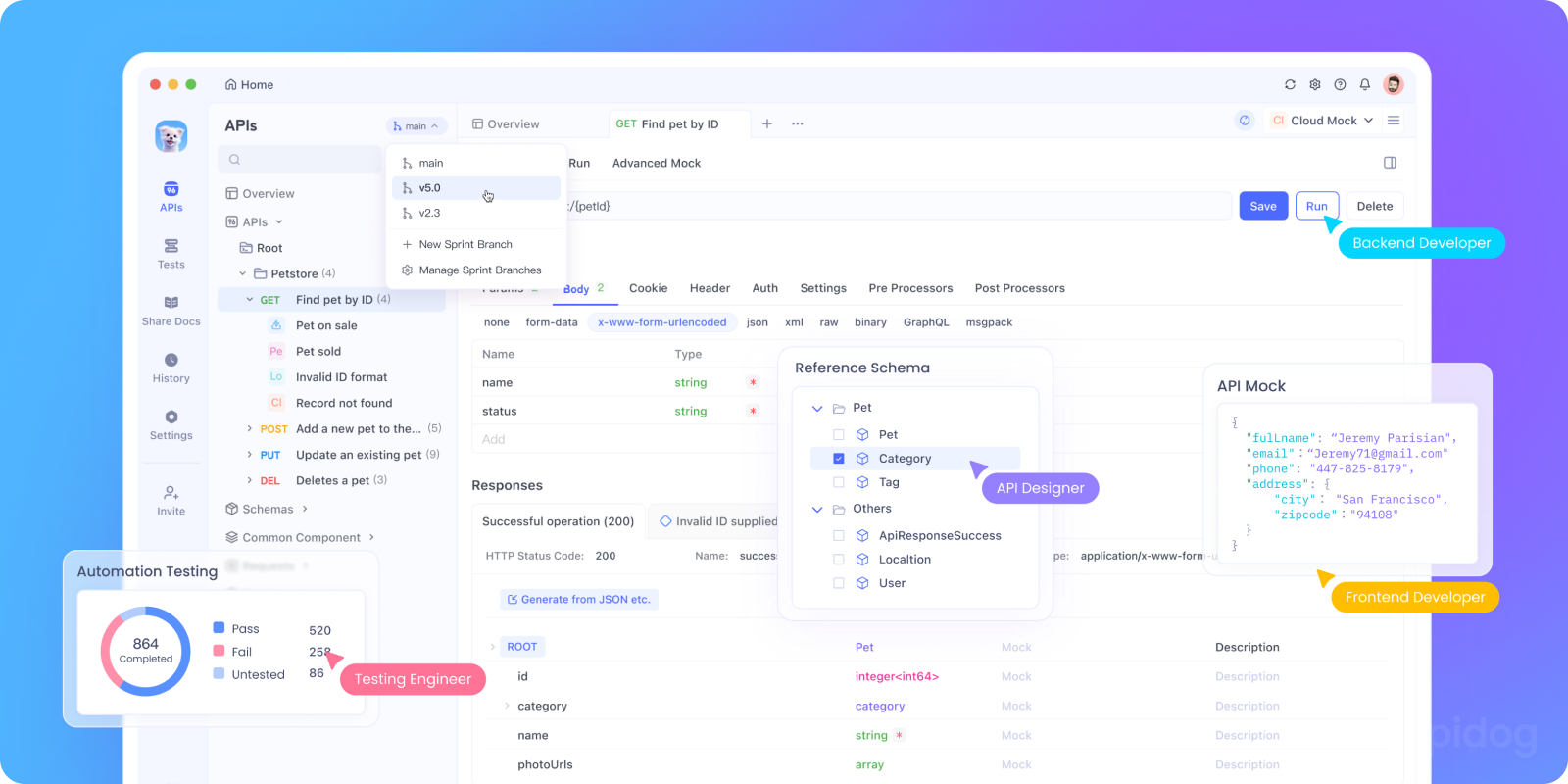

¿Quieres una plataforma integrada y todo en uno para que tu equipo de desarrollo trabaje con máxima productividad?

¡Apidog satisface todas tus demandas y reemplaza a Postman a un precio mucho más asequible!

Por qué es importante una lista de verificación de pruebas de seguridad de API

Una lista de verificación de pruebas de seguridad de API es crucial porque proporciona un enfoque consistente y estructurado para identificar y corregir vulnerabilidades en las API, uno de los componentes más atacados en las aplicaciones modernas.

Al estandarizar las pruebas entre equipos, asegurar la detección temprana de fallas de seguridad, apoyar los requisitos de cumplimiento y promover la validación continua a medida que las API evolucionan, la lista de verificación reduce significativamente el riesgo de filtraciones de datos y mejora la seguridad general del sistema. También ofrece trazabilidad y responsabilidad, facilitando el mantenimiento de una sólida postura de seguridad a lo largo del ciclo de vida del desarrollo.

Riesgos clave de las API inseguras:

- Violaciones de datos (fuga de información sensible o de identificación personal)

- Acceso no autorizado a cuentas de usuario o privilegios de administrador

- Explotación a través de ataques de inyección (SQL, NoSQL, etc.)

- Interrupciones del servicio debido a ataques DoS o DDoS

A medida que las API proliferan, la superficie de ataque crece. Las pruebas de seguridad de API ayudan a reducir esa superficie al identificar y resolver proactivamente las vulnerabilidades antes de que sean explotadas.

Lista de verificación de pruebas de seguridad de API

1. Validación de autenticación y autorización

La autenticación confirma quién eres, la autorización confirma qué puedes hacer. Las debilidades aquí conducen a escaladas de privilegios, secuestros de cuentas y ataques laterales.

Qué probar:

- Validar tokens JWT/OAuth para expiración y revocación

- Confirmar controles de acceso a nivel de objeto (BOLA) y a nivel de función

- Aplicar estrictamente alcances y roles en todos los puntos finales y servicios

- Probar la autenticación multifactor, especialmente para funciones de alto riesgo

- Verificar la resiliencia contra el secuestro de sesiones y ataques de repetición

- Evaluar los controles de acceso horizontal y vertical

Incluso un solo punto final que carezca de controles de autorización puede ser catastrófico.

2. Validación de entrada y protección contra inyecciones

Las entradas incorrectas causan inyección SQL, XXE, XSS y otros ataques que pueden dañar los datos del backend o ejecutar código malicioso.

Qué probar:

- Validar y sanear cada parámetro entrante

- Usar pruebas de fuzzing para intentar entradas inesperadas o maliciosas

- Verificar que la codificación de salida previene ataques XSS

- Probar el manejo de XML para vulnerabilidades XXE

- Confirmar que las consultas a la base de datos usan parámetros saneados o sentencias preparadas

- Revisar los límites de tamaño de la carga útil para evitar desbordamientos de búfer

3. Limitación de tasa y estrangulamiento

Las API deben evitar el abuso limitando las solicitudes excesivas o de fuerza bruta que causan interrupciones del servicio o extracción de datos.

Qué probar:

- Aplicar límites de tasa por usuario/IP/aplicación

- Intentar eludir los límites de tasa con rotación de IP o suplantación de encabezados

- Asegurar que las cuotas de API activan respuestas de estrangulamiento adecuadas

- Validar estrategias de mitigación de denegación de servicio

- Realizar pruebas de carga bajo condiciones de tráfico intenso

- Confirmar la alerta sobre patrones de uso inusuales

Estas pruebas pueden ser programadas y ejecutadas en entornos controlados. Inclúyelas en escenarios de pruebas de rendimiento y estrés.

4. Exposición de datos y controles de privacidad

Las API a menudo filtran datos sensibles de forma involuntaria: información de identificación personal (PII), datos internos del sistema, etc.

Qué probar:

- Minimizar los campos de la carga útil de respuesta (enviar solo lo necesario)

- Buscar fugas de referencias de objetos internos (IDs, tokens)

- Validar el cifrado en tránsito (TLS 1.2+) y en reposo

- Probar que los datos de registro y depuración ocultan información sensible

- Revisar el cumplimiento con GDPR, HIPAA, PCI-DSS

- Probar parámetros de consulta inesperados para detectar fugas de datos

5. Manejo de errores y gestión de excepciones

Los mensajes de error detallados pueden exponer detalles internos a los atacantes, facilitando la explotación.

Qué probar:

- Validar que los códigos de error sigan estándares (ej., 400, 403, 404, 500)

- Verificar que las respuestas de error no revelen trazas de pila o información sensible

- Evaluar cómo la API gestiona las excepciones inesperadas

- Verificar que el registro captura suficiente información sin exponer secretos

- Simular condiciones de error para probar el modo a prueba de fallos

- Asegurar un formato de respuesta uniforme para el análisis del lado del cliente

Las capacidades de prueba y documentación de Apidog pueden ayudar a los equipos a detectar respuestas de error detalladas o mal estructuradas durante el desarrollo.

6. Encabezados de seguridad y seguridad de transporte

La implementación de encabezados de seguridad puede prevenir ataques como clickjacking, content sniffing y asegurar la integridad de los datos en tránsito.

Qué probar:

- Confirmar HTTPS forzado para todos los puntos finales

- Validar encabezados de Política de Seguridad de Contenido (CSP)

- Buscar HTTP Strict Transport Security (HSTS)

- Verificar X-Frame-Options para prevenir clickjacking

- Confirmar que el encabezado X-Content-Type-Options está configurado

- Probar la restrictividad y seguridad de la política CORS

7. Pruebas de lógica de negocio y flujo de trabajo

Incluso si la seguridad técnica es perfecta, las vulnerabilidades del flujo de trabajo pueden permitir a los atacantes eludir las reglas (ej., pagar cero dólares, escalar privilegios).

Qué probar:

- Recorrer flujos de trabajo comunes para encontrar fallas lógicas

- Probar restricciones basadas en roles a lo largo de procesos de múltiples pasos

- Simular secuestros de cuentas y operaciones entre usuarios

- Validar flujos de trabajo para concurrencia y condiciones de carrera

- Verificar la integridad de las transacciones y los mecanismos de reversión

- Probar fugas de datos en transiciones de procesos

8. Descubrimiento e inventario de API

No puedes proteger lo que no conoces. Las API en la sombra o 'zombis' exponen superficies de ataque inesperadas.

Qué probar:

- Usar herramientas automatizadas para mapear todos los puntos finales activos

- Buscar API indocumentadas u olvidadas

- Compilar inventario con datos de atributos detallados

- Monitorear patrones de solicitud en tiempo de ejecución para anomalías

- Revisar las prácticas de versionado y deprecación de API

- Forzar el apagado seguro de puntos finales obsoletos

9. Automatización de pruebas de seguridad e integración continua

Las pruebas manuales no son escalables ni fiables. Las pruebas automatizadas e integradas previenen regresiones y amenazas en rápida evolución.

Qué probar:

- Implementar herramientas DAST/SAST automatizadas en pipelines

- Integración DevSecOps para alertas en tiempo real

- Gestionar casos de prueba que cubran todos los escenarios de seguridad de API

- Usar datos simulados y tráfico sintético para detección temprana

- Automatizar verificaciones de cumplimiento (GDPR, PCI-DSS)

- Programar pruebas de seguridad de regresión regulares

10. Monitoreo, alertas y respuesta a incidentes

Incluso la API mejor probada puede ser atacada. El monitoreo detecta actividad sospechosa temprano; las alertas activan una respuesta rápida.

Qué probar:

- Registro en tiempo real de uso, errores y anomalías

- Alertas sobre picos, IP inusuales o autenticaciones fallidas

- Rastrear el acceso a datos sensibles

- Asegurar que el registro protege la PII y la información regulatoria

- Validar flujos de trabajo de respuesta a incidentes

- Integrar métricas con SIEM y fuentes de inteligencia de amenazas

11. Vulnerabilidades de lógica de negocio

No todas las vulnerabilidades son técnicas. Algunas son lógicas.

Escenarios de ejemplo:

- ¿Se puede reutilizar un cupón varias veces?

- ¿Puede una cuenta cambiar métodos de pago sin reautenticación?

- ¿Puede un usuario manipular precios modificando datos del lado del cliente?

Estos a menudo requieren pruebas exploratorias y basadas en escenarios. Apidog soporta casos de prueba de múltiples pasos para simular flujos de trabajo realistas.

Cómo Apidog soporta las prácticas de desarrollo seguro de API

Gestionar todas estas pruebas suena a un trabajo a tiempo completo, ¿verdad? Por eso, Apidog cambia las reglas del juego para tu equipo. Aunque Apidog no es un escáner de seguridad dedicado, juega un papel de apoyo crítico en la estrategia de seguridad más amplia:

- Plataforma unificada: Diseña, prueba la seguridad, monitorea y documenta API en un solo lugar.

- Pruebas de seguridad automatizadas: Ejecuta casos de prueba, simula ataques y verifica las principales amenazas de OWASP sin complicaciones de scripting. Detecta y resuelve vulnerabilidades antes de que lleguen a producción.

- Fácil de usar sin código: Desde expertos en seguridad hasta nuevos desarrolladores, todos pueden contribuir.

- Simulación de API: Los equipos de frontend y QA pueden obtener acceso temprano y seguro a comportamientos realistas de la API.

- Colaboración: Comparte resultados, asigna correcciones y rastrea el progreso sin esfuerzo.

Prueba Apidog gratis y saca las pruebas de seguridad de las sombras para integrarlas en tu flujo de trabajo de desarrollo.

Las API inseguras a menudo provienen de flujos de trabajo de desarrollo caóticos, indocumentados o inconsistentes. Apidog aborda esto directamente creando entornos estructurados, transparentes y comprobables.

Reflexiones finales y plan de acción

Las API son poderosas y ese poder conlleva responsabilidad. No puedes depender únicamente de los firewalls y la autenticación para proteger tus datos. Las pruebas de seguridad deben convertirse en un hábito diario.

Plan de acción:

- Comienza con esta lista de verificación y evalúa tus API actuales.

- Introduce las pruebas de seguridad en cada etapa del desarrollo.

- Usa herramientas como OWASP ZAP, Burp Suite y tu propio arnés de pruebas.

- Usa Apidog para estructurar tus planes de prueba, entornos simulados y documentar expectativas.

- Crea un ciclo de retroalimentación entre desarrolladores, probadores y analistas de seguridad.

Las pruebas de seguridad de API cubren un amplio espectro, desde la validación de la autenticación hasta la detección de fallas en la lógica de negocio y el monitoreo en producción. Siguiendo una lista de verificación exhaustiva y utilizando las herramientas adecuadas como Apidog, puedes reducir significativamente tu exposición y entregar API más seguras.

La seguridad de las API no es una auditoría única. Es un proceso. Cuanto antes y con mayor consistencia realices las pruebas, más seguros serán tus sistemas y usuarios.

```