Introducción:

En el panorama digital interconectado actual, el término "claves API" se ha vuelto popular en los círculos de desarrollo de software. Estas cadenas de caracteres aparentemente inocuas sirven como pilar de la comunicación segura entre aplicaciones, lo que permite una integración y funcionalidad perfectas. En esta guía completa, profundizamos en el ámbito de las claves API, descubriendo su definición, desentrañando su importancia en el desarrollo de software y dilucidando su propósito general.

Definición de claves API:

En esencia, una clave API (Interfaz de programación de aplicaciones) es un identificador único asignado a un usuario, aplicación o dispositivo que accede a una API. Esencialmente, actúa como una credencial, que otorga acceso autorizado a funcionalidades o recursos específicos dentro de una aplicación o servicio. Piense en ello como una clave digital que abre la puerta a una gran cantidad de datos y funcionalidades, al tiempo que protege contra la entrada no autorizada.

Importancia de las claves API en el desarrollo de software:

En el panorama dinámico del desarrollo de software, donde la interoperabilidad y la integración reinan de forma suprema, las claves API desempeñan un papel fundamental a la hora de facilitar una comunicación perfecta entre sistemas dispares. Sirven como la piedra angular de la seguridad y el control de acceso, garantizando que solo las entidades autorizadas puedan interactuar con los puntos de conexión de la API de una aplicación. Además, las claves API permiten a los desarrolladores implementar controles de acceso granulares, salvaguardando así los datos confidenciales y mitigando los posibles riesgos de seguridad.

Propósito de las claves API:

El propósito principal de las claves API trasciende la mera autenticación; sirven como un mecanismo para hacer cumplir las políticas de acceso y realizar un seguimiento de las métricas de uso. Al aprovechar las claves API, los desarrolladores pueden supervisar y regular el flujo de datos entre sistemas, lo que permite una gestión eficiente de los recursos y una optimización del rendimiento. Además, las claves API permiten a las organizaciones hacer cumplir las cuotas de uso, evitando el abuso y garantizando una distribución equitativa de los recursos entre los consumidores.

Comprensión de las claves API:

Ahora que tenemos una introducción clara a lo que es una clave API, familiaricémonos con algunos conceptos de las claves API.

Cómo funcionan las claves API:

La mecánica de las claves API gira en torno al concepto de autenticación basada en tokens. Cuando una aplicación cliente solicita acceso a un punto de conexión de API, debe incluir su clave API en el encabezado de la solicitud o en los parámetros de consulta. Al recibir la solicitud, el servidor API valida la clave API proporcionada con su registro de claves autorizadas. Si la clave es válida y está autorizada para la acción solicitada, el servidor procesa la solicitud y devuelve la respuesta correspondiente.

Tipos de claves API:

Las claves API se pueden clasificar ampliamente en dos tipos distintos: claves públicas y claves privadas. Cada tipo tiene un propósito único y está asociado con privilegios de acceso y consideraciones de seguridad específicos.

- Claves públicas: Las claves API públicas, como su nombre indica, están destinadas a una distribución y consumo generalizados. Estas claves se utilizan normalmente para acceder a API o recursos públicos que no requieren controles de acceso estrictos. Si bien las claves públicas permiten una amplia accesibilidad, también plantean un mayor riesgo de exposición y abuso si no están adecuadamente protegidas.

- Claves privadas: Al contrario de las claves públicas, las claves API privadas deben mantenerse confidenciales y compartirse solo con entidades de confianza. Estas claves otorgan acceso a funcionalidades confidenciales o recursos privilegiados dentro de una API, como puntos de conexión administrativos o funciones premium. Como tal, se deben implementar medidas estrictas para salvaguardar las claves privadas contra el acceso o la explotación no autorizados.

Problemas de seguridad con las claves API:

A pesar de su utilidad inherente, las claves API no son inmunes a las vulnerabilidades y los riesgos de seguridad. Desde la posible exposición a través de mecanismos de almacenamiento inseguros hasta el uso no autorizado por parte de actores maliciosos, las claves API plantean una miríada de problemas de seguridad que exigen una atención meticulosa y estrategias de mitigación proactivas. Las amenazas de seguridad comunes asociadas con las claves API incluyen la fuga de claves API, los ataques de fuerza bruta y el uso no autorizado de claves, lo que subraya la importancia crítica de las medidas de seguridad sólidas y las mejores prácticas.

En la siguiente parte, profundizaremos en la implementación, la seguridad, la gestión y la supervisión de las claves API para garantizar una seguridad sólida y un rendimiento óptimo en los entornos de desarrollo de software.

Implementación de claves API:

A. Generación de claves API:

El primer paso para implementar las claves API es generar identificadores únicos que servirán como credenciales para acceder a su API. La mayoría de los proveedores de API ofrecen mecanismos sencillos para generar claves API a través de sus portales de desarrolladores o interfaces administrativas. Normalmente, las claves API se generan como cadenas alfanuméricas de una longitud específica, lo que garantiza la aleatoriedad y la singularidad. Consideremos un ejemplo de generación de claves API en node.js utilizando el portal de desarrolladores de un proveedor de API ficticio:

const axios = require('axios');

// Función para generar la clave API

let apiKey;

async function generateAPIKey() {

try {

// Realizar una solicitud POST al punto de conexión del proveedor de API para generar claves API

const response = await axios.post('https://api.example.com/generate_key');

if (response.status === 201) {

// Extraer la clave API generada de la respuesta

let apiKey = response.data.apiKey;

return apiKey;

} else {

// Manejar la respuesta de error

console.error('Error al generar la clave API. Código de estado:', response.status);

return null;

}

} catch (error) {

// Manejar el error de solicitud

console.error('Error al generar la clave API:', error.message);

return null;

}

}

Elegí usar JavaScript para este ejemplo porque JavaScript es uno de los lenguajes de programación más populares y ampliamente utilizados por los desarrolladores. Si entiendes lo que hace el código anterior, genial, ¡bien hecho! Si no lo haces, vamos a desglosarlo un poco.

En primer lugar, estamos usando axios, una biblioteca de javascript para la obtención de datos. Creamos una función generateAPIKey y enviamos una solicitud POST usando axios para generar nuestras claves API desde el sitio web example.

Si la respuesta de la solicitud POST es 201, significa que la API se creó y la almacenamos en una variable donde podemos acceder a ella y pasarla a otras funciones si es necesario.

B. Integración de claves API en aplicaciones:

Una vez que haya obtenido la clave API, el siguiente paso es integrarla en el código base de su aplicación. Dependiendo del lenguaje de programación y el marco que esté utilizando, el proceso de integración puede variar. Sin embargo, el principio fundamental sigue siendo coherente: incluya la clave API en sus solicitudes HTTP para autenticarse con el servidor API. Aquí hay un ejemplo básico de integración de una clave API en una aplicación Javascript usando la biblioteca de solicitudes:

const axios = require('axios');

// Función para realizar una solicitud API con la clave API

async function fetchDataWithAPIKey(apiKey) {

const endpoint = 'https://api.example.com/data';

try {

// Realizar una solicitud GET al punto de conexión de la API con la clave API incluida en los encabezados

const response = await axios.get(endpoint, {

headers: {

'Authorization': `Bearer ${apiKey}`

}

});

// Procesar la respuesta de la API

if (response.status === 200) {

const data = response.data;

// Procesar los datos recuperados

console.log(data);

} else {

console.error('Error al obtener datos de la API. Código de estado:', response.status);

}

} catch (error) {

// Manejar el error de solicitud

console.error('Error al obtener datos de la API:', error.message);

}

}

De nuevo, estamos usando Axios para enviar las solicitudes. Esta vez, estamos enviando una solicitud y adjuntando nuestra clave API en el encabezado de la solicitud, pasándola como un método Bearer.

Prueba de claves API usando Apidog:

Ahora que hemos cubierto la integración de las claves API en las aplicaciones, es esencial asegurarse de que nuestras API funcionan como se espera y ofrecen las funcionalidades previstas. Una forma eficaz de lograr esto es a través de herramientas de prueba de API, que permiten a los desarrolladores simular solicitudes de API, analizar respuestas y validar el comportamiento de sus API.

Una de esas herramientas que destaca en el ámbito de las pruebas de API es Apidog. Apidog proporciona una interfaz fácil de usar para probar API, similar a herramientas populares como Postman. Con su diseño intuitivo y su completo conjunto de funciones, Apidog simplifica el proceso de prueba y depuración de API, lo que permite a los desarrolladores optimizar sus flujos de trabajo de prueba e identificar posibles problemas con facilidad.

Al aprovechar Apidog, los desarrolladores pueden:

- Enviar solicitudes HTTP: Apidog.com permite a los usuarios crear y enviar varios tipos de solicitudes HTTP, incluidos GET, POST, PUT, DELETE y más, para interactuar con sus API.

- Personalizar los parámetros de solicitud: Los desarrolladores pueden especificar encabezados de solicitud, parámetros de consulta, cuerpos de solicitud y otros parámetros para simular diferentes escenarios y probar casos extremos.

- Inspeccionar respuestas: Apidog.com proporciona información detallada sobre las respuestas de la API, incluidos los códigos de estado, los encabezados y los cuerpos de respuesta, lo que permite a los desarrolladores validar la corrección del comportamiento de la API y solucionar cualquier problema encontrado.

- Guardar y organizar solicitudes: Los usuarios pueden guardar sus solicitudes de API, organizarlas en colecciones y compartirlas con los miembros del equipo, lo que facilita la colaboración y el intercambio de conocimientos dentro de los equipos de desarrollo.

Al incorporar Apidog en su conjunto de herramientas de prueba de API, los desarrolladores pueden acelerar el proceso de prueba, identificar posibles errores o inconsistencias al principio del ciclo de vida del desarrollo y garantizar la fiabilidad y el rendimiento de sus API antes de la implementación.

Así que ahora, ¿Cómo usamos Apidog para probar la funcionalidad de nuestras claves API?

Lo primero es que, si aún no has creado una cuenta, crea una cuenta y sigue esta guía para aprender a usar Apidog en su núcleo.

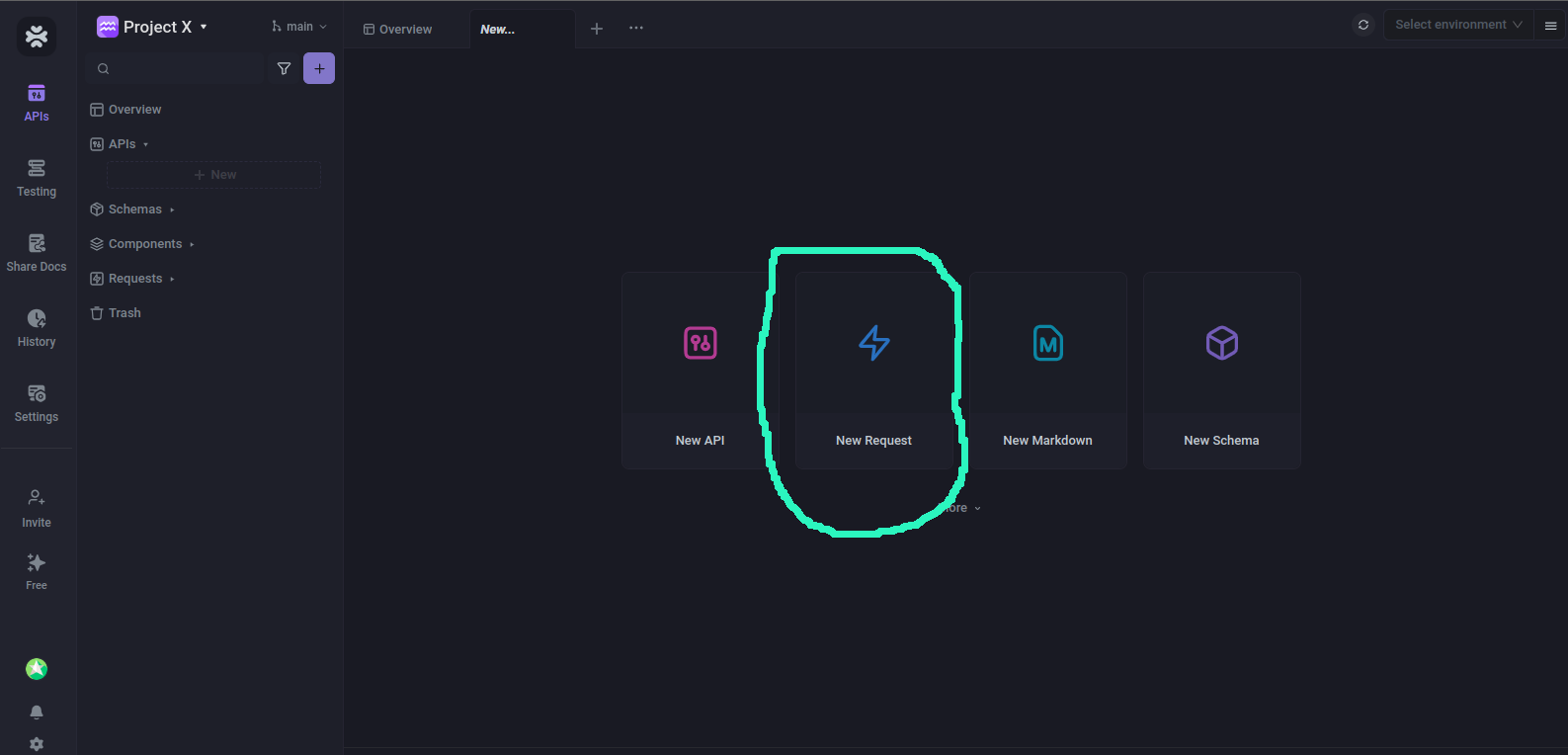

Lo siguiente es comenzar a enviar una solicitud. Haz clic en el botón Nueva solicitud como se muestra a continuación desde el panel de control de Apidog;

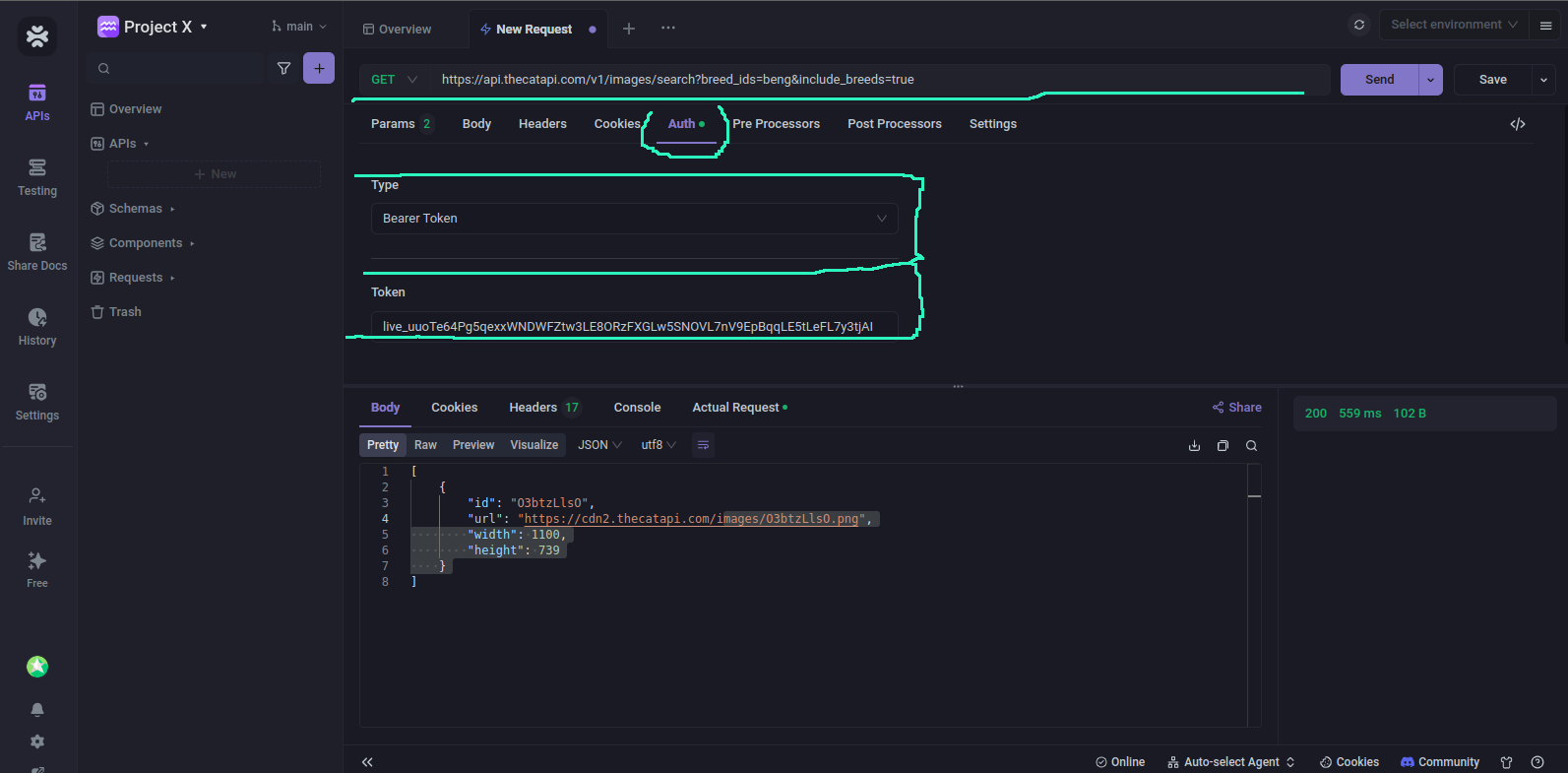

Luego, se te dirigirá a una página donde puedes ingresar la URL y tu clave API para probar las cosas.

Para este tutorial, usaré The Cat API. Puedes echarles un vistazo o usar tu propia API si tienes un servidor en funcionamiento.

De la imagen anterior, todo lo que necesitaba hacer era proporcionar la URL, el tipo de autenticación, en este caso, Bearer y el token. Apidog hace que sea muy fácil hacer esto.

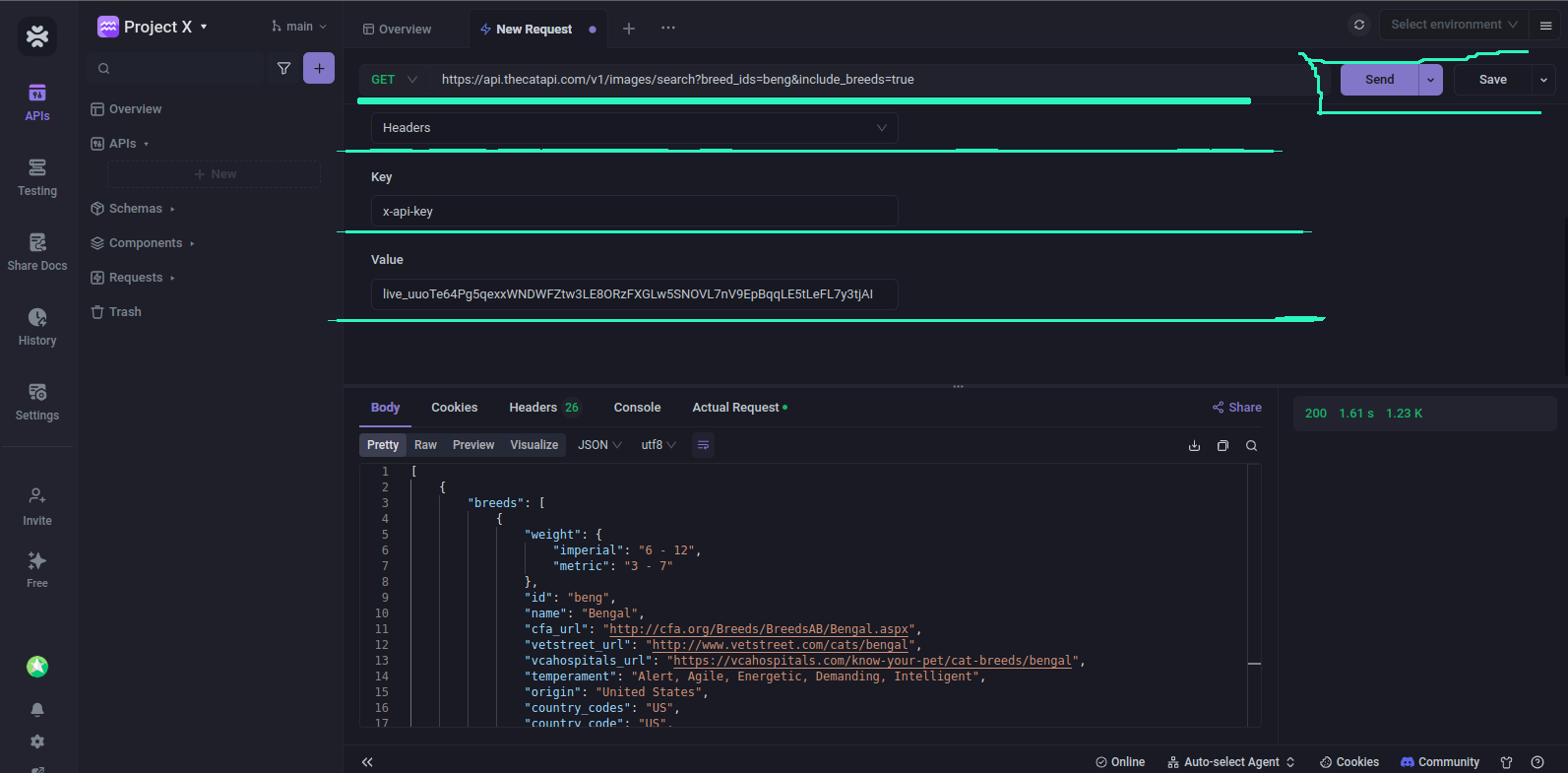

Apidog también nos da la posibilidad de elegir diferentes tipos de claves API;

De la captura de pantalla anterior, puedes ver que usé el tipo x-api-key y aún funcionó. Si tienes diferentes formas o tipos de usar tu clave API, ¡Apidog te tiene cubierto!

Si no agregaste la clave API a las solicitudes que la requieren, la respuesta sería 401 no autorizado.

C. Mejores prácticas para la gestión de claves API:

- Rotación de claves: Rote las claves API con regularidad para mitigar el riesgo de acceso no autorizado y posible exposición. Implemente un mecanismo de rotación de claves programado para generar nuevas claves e invalidar las antiguas.

- Almacenamiento seguro: Almacene las claves API de forma segura, utilizando el cifrado y los controles de acceso para evitar el acceso no autorizado. Evite codificar las claves API en su código fuente o almacenarlas en archivos de texto sin formato.

- Políticas de uso: Aplique políticas de uso para regir el uso de las claves API, incluidos los límites de velocidad, las restricciones de acceso y las cuotas de uso. Supervise las métricas de uso de las claves para identificar anomalías y posibles usos indebidos.

D. Estudios de caso de implementación de claves API

Exploremos dos estudios de caso del mundo real de implementación de claves API:

- API de Google Maps: La API de Google Maps utiliza claves API para la autenticación y el control de acceso. Los desarrolladores generan claves API a través de Google Cloud Console y las integran en sus aplicaciones para acceder a los servicios de mapas y geolocalización.

- API de Stripe: La API de Stripe proporciona servicios de procesamiento de pagos a empresas de todo el mundo, y se basa en claves API para la autenticación y autorización seguras. Los desarrolladores generan claves API a través del panel de control de Stripe y las incorporan a sus plataformas para facilitar las transacciones seguras.

Puedes consultar estos documentos para ver cómo usar la API de Stripe.

Al examinar estos estudios de caso, obtenemos información valiosa sobre la implementación práctica de las claves API en escenarios del mundo real, lo que subraya su importancia para permitir una integración segura y perfecta entre aplicaciones y servicios.

Protección de claves API:

En una era marcada por el aumento de las amenazas a la ciberseguridad y la evolución de los marcos regulatorios, la protección de las claves API se ha convertido en un imperativo crítico para las organizaciones de todos los sectores. En esta sección, profundizamos en el ámbito multifacético de la seguridad de las claves API, explorando las técnicas de cifrado, los mecanismos de control de acceso, las consideraciones ambientales y las estrategias para mitigar las vulnerabilidades.

A. Cifrado de claves API:

El cifrado de las claves API es una medida de seguridad crucial destinada a proteger estas credenciales confidenciales del acceso y la interceptación no autorizados.

Las claves API, al ser identificadores únicos que otorgan acceso a recursos o funcionalidades dentro de la API de una aplicación, son activos valiosos tanto para los usuarios legítimos como para los actores maliciosos. Sin embargo, si se transmiten o almacenan en texto sin formato, las claves API son vulnerables a la interceptación por parte de adversarios que podrían explotarlas para obtener acceso no autorizado a datos o servicios confidenciales.

El cifrado implica la transformación de las claves API de texto sin formato en texto cifrado mediante algoritmos criptográficos. Este proceso garantiza que, incluso si se interceptan, las claves API sean ininteligibles para las partes no autorizadas sin la clave de descifrado correspondiente.

Al cifrar las claves API, las organizaciones añaden una capa adicional de seguridad a sus sistemas, salvaguardando estas credenciales críticas de los ataques de escucha y el acceso no autorizado durante la transmisión o el almacenamiento. Los estándares de cifrado avanzados, como AES (Advanced Encryption Standard), se emplean comúnmente para cifrar las claves API, proporcionando una protección robusta contra la interceptación y la explotación.

En esencia, el cifrado de las claves API sirve como una salvaguarda fundamental contra el acceso y la interceptación no autorizados, reforzando la postura de seguridad general de las aplicaciones y los servicios basados en API de una organización.

B. Control de acceso y autorización:

Los mecanismos eficaces de control de acceso y autorización son indispensables para hacer cumplir las políticas de acceso granulares y mitigar el uso no autorizado de las claves API. Las organizaciones deben implementar mecanismos de autenticación robustos, como OAuth 2.0 o JWT (JSON Web Tokens), para verificar la identidad de los titulares de claves API y autorizar el acceso a recursos o funcionalidades específicos en función de los permisos predefinidos. Los marcos de control de acceso basado en roles (RBAC) pueden mejorar aún más la seguridad al delinear los privilegios de acceso en función de los roles y responsabilidades del usuario.

C. Seguridad de las claves API en diferentes entornos:

Las consideraciones de seguridad en torno a las claves API varían entre los diferentes entornos de implementación, incluidas las infraestructuras web, móviles y basadas en la nube. En los entornos web, las organizaciones deben implementar HTTPS (Hypertext Transfer Protocol Secure) para cifrar la transmisión de datos y mitigar los ataques de interceptación. Los entornos móviles requieren salvaguardias adicionales, como mecanismos de almacenamiento seguro de claves y la aplicación de permisos en tiempo de ejecución, para proteger las claves API del compromiso a través de la manipulación del dispositivo o la ingeniería inversa de la aplicación. Los entornos basados en la nube exigen controles de acceso y protocolos de cifrado estrictos para salvaguardar las claves API almacenadas en sistemas distribuidos y plataformas de infraestructura como servicio (IaaS).

D. Mitigación de las vulnerabilidades de las claves API:

A pesar de las medidas de seguridad diligentes, las claves API siguen siendo susceptibles a diversas vulnerabilidades y vectores de explotación. Las organizaciones deben identificar y mitigar de forma proactiva las posibles vulnerabilidades para fortalecer su postura de seguridad de las claves API. Las estrategias comunes de mitigación de vulnerabilidades incluyen:

- Rotación de claves: Rote las claves API con regularidad para limitar su ventana de exposición y mitigar el riesgo de acceso no autorizado. Los mecanismos automatizados de rotación de claves pueden agilizar el proceso y garantizar una seguridad continua.

- Principio de privilegio mínimo: Adhiérase al principio de privilegio mínimo otorgando a las claves API solo los permisos mínimos necesarios para cumplir con su propósito previsto. Restrinja el acceso a recursos y funcionalidades confidenciales para mitigar el impacto de posibles infracciones.

- Almacenamiento seguro de claves: Emplee técnicas de cifrado robustas y mecanismos de almacenamiento seguro de claves, como módulos de seguridad de hardware (HSM) o servicios de gestión de claves (KMS), para proteger las claves API del acceso no autorizado y el robo.

- Supervisión de la seguridad y respuesta a incidentes: Implemente capacidades integrales de supervisión de la seguridad para detectar actividades anómalas de las claves API y posibles incidentes de seguridad en tiempo real. Desarrolle un plan de respuesta a incidentes proactivo para mitigar rápidamente las infracciones de seguridad y minimizar su impacto en las operaciones comerciales.

Al adoptar un enfoque holístico de la seguridad de las claves API que abarque el cifrado, el control de acceso, las consideraciones ambientales y las estrategias de mitigación de vulnerabilidades, las organizaciones pueden reforzar sus defensas contra las amenazas emergentes y salvaguardar sus activos digitales de la explotación.

Seguimiento del uso de claves API:

El panorama de la gestión de claves API está repleto de una miríada de herramientas, plataformas y servicios diseñados para agilizar el aprovisionamiento de claves, el control de acceso y los procesos de supervisión. Desde los servicios de gestión de claves (KMS) basados en la nube hasta las plataformas de gestión de API de nivel empresarial, las organizaciones tienen acceso a una amplia gama de soluciones adaptadas a sus requisitos únicos. Algunas herramientas y servicios populares para la gestión de claves API incluyen:

- Amazon Web Services (AWS) Servicio de gestión de claves (KMS): Un servicio totalmente gestionado para crear y controlar las claves de cifrado utilizadas para cifrar datos y gestionar el acceso a los servicios y recursos de AWS.

- Servicio de gestión de claves de Google Cloud (KMS): Un servicio de gestión de claves alojado en la nube que permite a los usuarios generar, usar, rotar y destruir claves criptográficas para cifrar datos.

- Auth0: Una plataforma de gestión de identidades y acceso que ofrece sólidas capacidades de gestión de claves API, incluida la generación, revocación y supervisión de claves, como parte de sus soluciones integrales de autenticación y autorización.

- Kong: Una puerta de enlace API de código abierto y una plataforma de gestión de microservicios que proporciona funciones integradas de autenticación y autorización de claves API, junto con funcionalidades de análisis y supervisión para gestionar las claves API a escala.

Al aprovechar estas herramientas y servicios, las organizaciones pueden agilizar los procesos de gestión de claves API, mejorar la postura de seguridad y optimizar la eficiencia operativa, lo que permite a los desarrolladores y administradores centrarse en la innovación y la creación de valor.

Conclusión:

A medida que llegamos al final, recapitulemos los puntos clave discutidos en esta guía completa, enfatizamos la importancia de una gestión adecuada de las claves API y exploremos las direcciones futuras en la seguridad de las claves API.

A. Resumen de los puntos clave

A lo largo de esta guía, hemos explorado las facetas intrincadas de la gestión y la seguridad de las claves API, cubriendo temas que van desde los fundamentos de las claves API hasta las técnicas avanzadas para protegerlas, gestionarlas y supervisarlas. Los puntos clave incluyen:

- Definición e importancia de las claves API en el desarrollo de software.

- Comprensión de las claves API, incluidos sus tipos y problemas de seguridad.

- Mejores prácticas para implementar, proteger y gestionar las claves API.

- Estrategias para mitigar las vulnerabilidades de las claves API y mejorar la postura de seguridad.

- Herramientas y servicios disponibles para agilizar los procesos de gestión de claves API.

- La importancia del cifrado, el control de acceso y la supervisión en la seguridad de las claves API.

- El papel del registro, la auditoría y el seguimiento del uso en el mantenimiento de la transparencia y la rendición de cuentas.

B. Importancia de una gestión adecuada de las claves API

Una gestión adecuada de las claves API es fundamental para garantizar la seguridad, la fiabilidad y el cumplimiento de las aplicaciones y los servicios de software modernos. Las claves API sirven como el mecanismo principal para la autenticación y el control de acceso, lo que permite una integración e interoperabilidad perfectas entre sistemas dispares. Al adoptar las mejores prácticas para la gestión de claves API, las organizaciones pueden:

- Salvaguardar los datos y recursos confidenciales del acceso y la explotación no autorizados.

- Mejorar la transparencia, la rendición de cuentas y la trazabilidad a lo largo del ciclo de vida de las claves API.

- Optimizar la utilización de los recursos, el rendimiento y la escalabilidad a través del aprovisionamiento eficiente de claves y el seguimiento del uso.

- Demostrar el cumplimiento de los requisitos reglamentarios y los estándares de la industria que rigen la privacidad y la seguridad de los datos.

C. Direcciones futuras en la seguridad de las claves API

De cara al futuro, el panorama de la seguridad de las claves API está preparado para una evolución e innovación continuas en respuesta a las amenazas emergentes, los avances tecnológicos y la evolución de los marcos regulatorios. Las direcciones futuras en la seguridad de las claves API pueden incluir:

- Integración de mecanismos de autenticación avanzados, como la biometría y la autenticación multifactor (MFA), para mejorar la seguridad de las claves API y mitigar los riesgos relacionados con la identidad.

- Adopción de marcos de identidad descentralizados, como la identidad autosoberana (SSI) basada en blockchain, para capacitar a los usuarios con un mayor control sobre sus identidades digitales y credenciales de acceso.

- Avances continuos en las técnicas de cifrado, los modelos de control de acceso y los protocolos de seguridad para abordar las amenazas en evolución y garantizar una protección robusta de las claves API y los datos confidenciales.

- Colaboración e intercambio de conocimientos entre las partes interesadas de la industria para desarrollar mejores prácticas, directrices y marcos estandarizados para la gestión y la seguridad de las claves API.

Al adoptar estas direcciones futuras y mantenerse al tanto de las tendencias y tecnologías emergentes, las organizaciones pueden fortalecer sus defensas contra las amenazas en evolución y mantener una postura proactiva hacia la seguridad de las claves API.

En conclusión, una gestión adecuada de las claves API no es simplemente una cuestión de cumplimiento o mejores prácticas; es una piedra angular del desarrollo de software moderno, que sustenta la seguridad, la fiabilidad y la confiabilidad de los ecosistemas digitales. Al adherirse a los principios descritos en esta guía y adoptar una cultura de mejora continua e innovación, las organizaciones pueden navegar por las complejidades de la seguridad de las claves API con confianza y resiliencia.

Gracias por leer. ¡No olvides ponerte en contacto si tienes alguna pregunta o necesitas ayuda!