يواجه المطورون تحدي تنفيذ ميزات مؤسسية قوية دون إعادة اختراع العجلة. يبرز WorkOS API كحل قوي، حيث يقدم واجهة موحدة للمصادقة وتوفير المستخدمين وأدوات الامتثال التي تتوسع مع تطبيقك. سواء كنت تدير تدفقات تسجيل الدخول الموحد (SSO) أو تقوم بمزامنة بيانات الدليل، فإن هذا الـ API يبسط عمليات التكامل المعقدة.

ما هو WorkOS API؟ المكونات الأساسية والقيمة المؤسسية

يُعد WorkOS API واجهة RESTful مصممة خصيصًا للمطورين الذين يحتاجون إلى تضمين ميزات على مستوى المؤسسة في تطبيقاتهم. يعتمد عليه المهندسون في شركات مثل GitHub و Vercel للتعامل مع المصادقة وإدارة دورة حياة المستخدم والامتثال الأمني دون إدارة خدمات طرف ثالث متفرقة. في جوهره، يقوم الـ API بتجريد التعقيدات من بروتوكولات مثل SAML و OAuth 2.0 و SCIM، مما يسمح للفرق بالتركيز على منطق المنتج الأساسي.

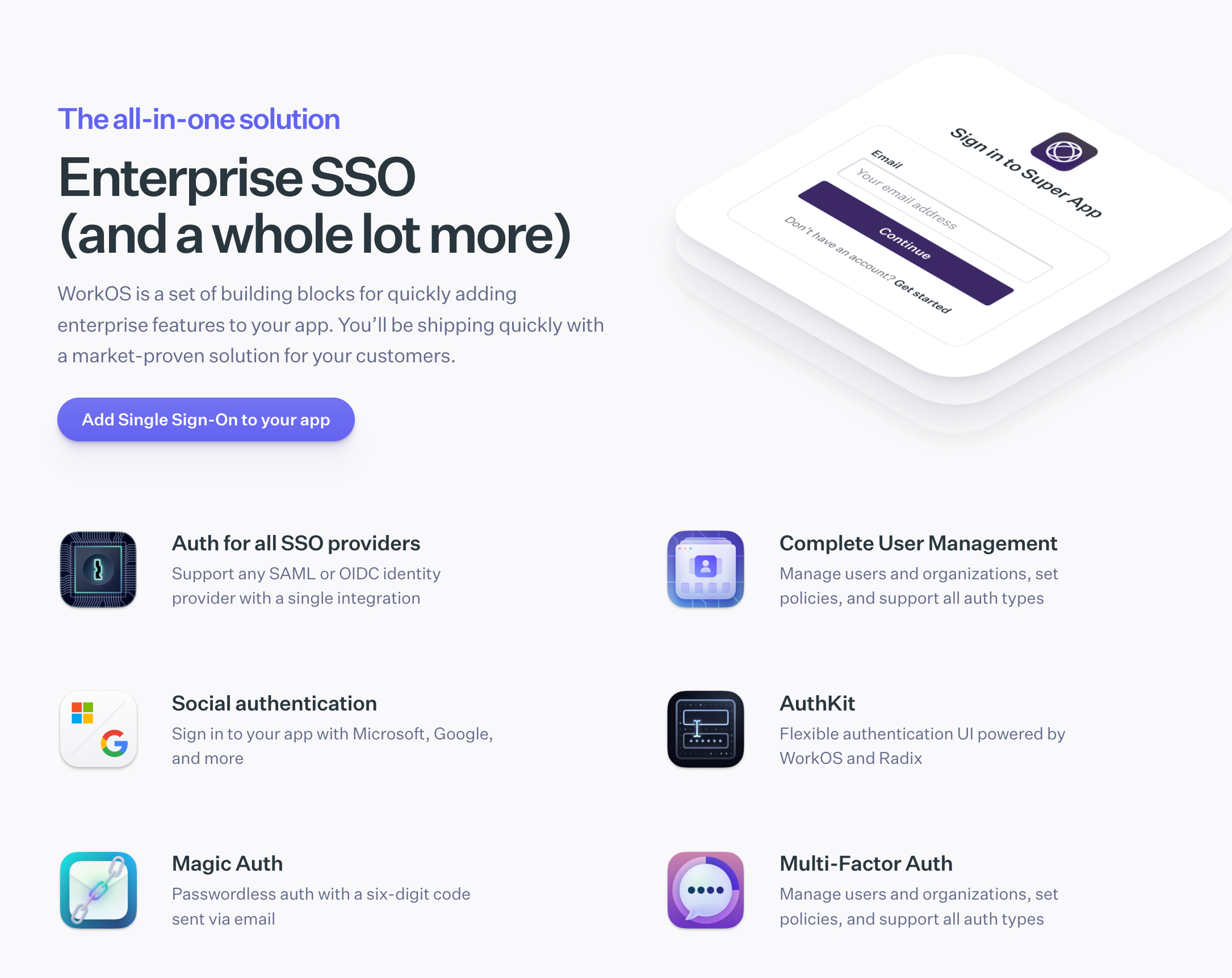

لننظر إلى المنتجات الأساسية التي يدعمها. يقدم AuthKit مجموعة كاملة لإدارة المستخدمين، حيث يقوم المطورون بإنشاء المستخدمين ومصادقتهم وإدارتهم من خلال تسجيلات الدخول المستندة إلى كلمة المرور، أو الروابط السحرية، أو المصادقة متعددة العوامل (MFA). على سبيل المثال، يمكنك بدء تسجيل مستخدم عبر طلب POST بسيط إلى نقطة النهاية /user_management/users، ويتولى WorkOS التحقق من البريد الإلكتروني ورموز الجلسة في المقابل. هذا يلغي الحاجة إلى منطق خلفي مخصص، مما يقلل وقت التطوير بنسبة تصل إلى 50% وفقًا لشهادات المستخدمين.

علاوة على ذلك، يتألق تكامل تسجيل الدخول الموحد (SSO) من خلال نقاط نهاية مخصصة مثل /sso/authorize. يقوم المطورون بإنشاء عناوين URL للتفويض التي تعيد توجيه المستخدمين إلى موفري الهوية مثل Okta أو Microsoft Entra ID. بمجرد المصادقة، يقوم الـ API بإرجاع كائن ملف تعريف يحتوي على المطالبات، مما يتيح التحكم السلس في الوصول. عند الانتقال إلى مزامنة البيانات، يقوم Directory Sync بتوفير المستخدمين والمجموعات من مصادر مثل Google Workspace عبر واجهات API المتوافقة مع SCIM. يمكنك سرد مستخدمي الدليل باستخدام GET إلى /directory_users، ويطلق WorkOS أحداثًا للتحديثات في الوقت الفعلي عبر الـ webhooks – مما يضمن بقاء تطبيقك متزامنًا دون استقصاء.

تشكل المؤسسات ركيزة أخرى. يتيح لك الـ API نمذجة هياكل متعددة المستأجرين، وتعيين الأدوار والعضويات عبر /organizations و /organization_memberships. تسجل سجلات التدقيق (Audit Logs) كل إجراء، من إنشاء المستخدمين إلى تأكيدات SSO، مع تصدير إلى CSV أو أدوات SIEM لتدقيقات الامتثال مثل SOC 2. ويعزز Events API هذا من خلال بث التغييرات، مثل user.created أو dsync.group.updated، مفلترة بواسطة الطوابع الزمنية أو المعرفات.

ما الذي يميز WorkOS API؟ إنه يعطي الأولوية للأمان وقابلية التوسع. تفرض جميع الطلبات استخدام HTTPS، وتمنع حدود المعدل - التي تتراوح من 500 عملية كتابة لكل 10 ثوانٍ لـ AuthKit إلى 6000 طلب عام في الدقيقة - سوء الاستخدام مع الحفاظ على الأداء. يضيف Vault تخزينًا مشفرًا للبيانات الحساسة، باستخدام مفاتيح حساسة للسياق للتخفيف من الاختراقات. في هذه الأثناء، يقوم Radar بتحليل محاولات تسجيل الدخول بحثًا عن الاحتيال، وإرجاع درجات المخاطر لحظر السلوك الشاذ بشكل استباقي.

عمليًا، تعالج هذه المكونات احتياجات العالم الحقيقي. تستخدم منصة SaaS التي تقوم بضم عملاء المؤسسات SSO لتوحيد الهويات، و Directory Sync لتوفير الوصول، و Audit Logs لإثبات الامتثال. يقدر المطورون التناسق: تتبع كل نقطة نهاية اتفاقيات REST، مع حمولات JSON ورموز حالة HTTP القياسية. تتضمن الأخطاء، مثل 401 للمفاتيح غير الصالحة، رسائل وصفية لتصحيح الأخطاء بسرعة.

علاوة على ذلك، يتطور الـ API مع ملاحظات المطورين. قدمت التحديثات الأخيرة في عام 2025 ميزات Pipes المحسّنة لعمليات تكامل OAuth من جهات خارجية وأعلام الميزات (Feature Flags) المحسّنة للنشر التدريجي. تضمن هذه الإضافات بقاء WorkOS API ذا صلة وسط اللوائح المتغيرة مثل GDPR والتهديدات الناشئة في بنى الثقة الصفرية (zero-trust architectures).

لتقدير قيمته، لننظر إلى سرعة التكامل. تفيد الفرق بنشر SSO في غضون ساعات بدلاً من أسابيع، وذلك بفضل حزم SDKs والأدوات الجاهزة للوحة التحكم. ومع ذلك، يعتمد النجاح على فهم بروتوكولات الوصول، وهو ما سنغطيه لاحقًا.

الوصول إلى WorkOS API: المصادقة، وحزم SDK، وأساسيات نقاط النهاية

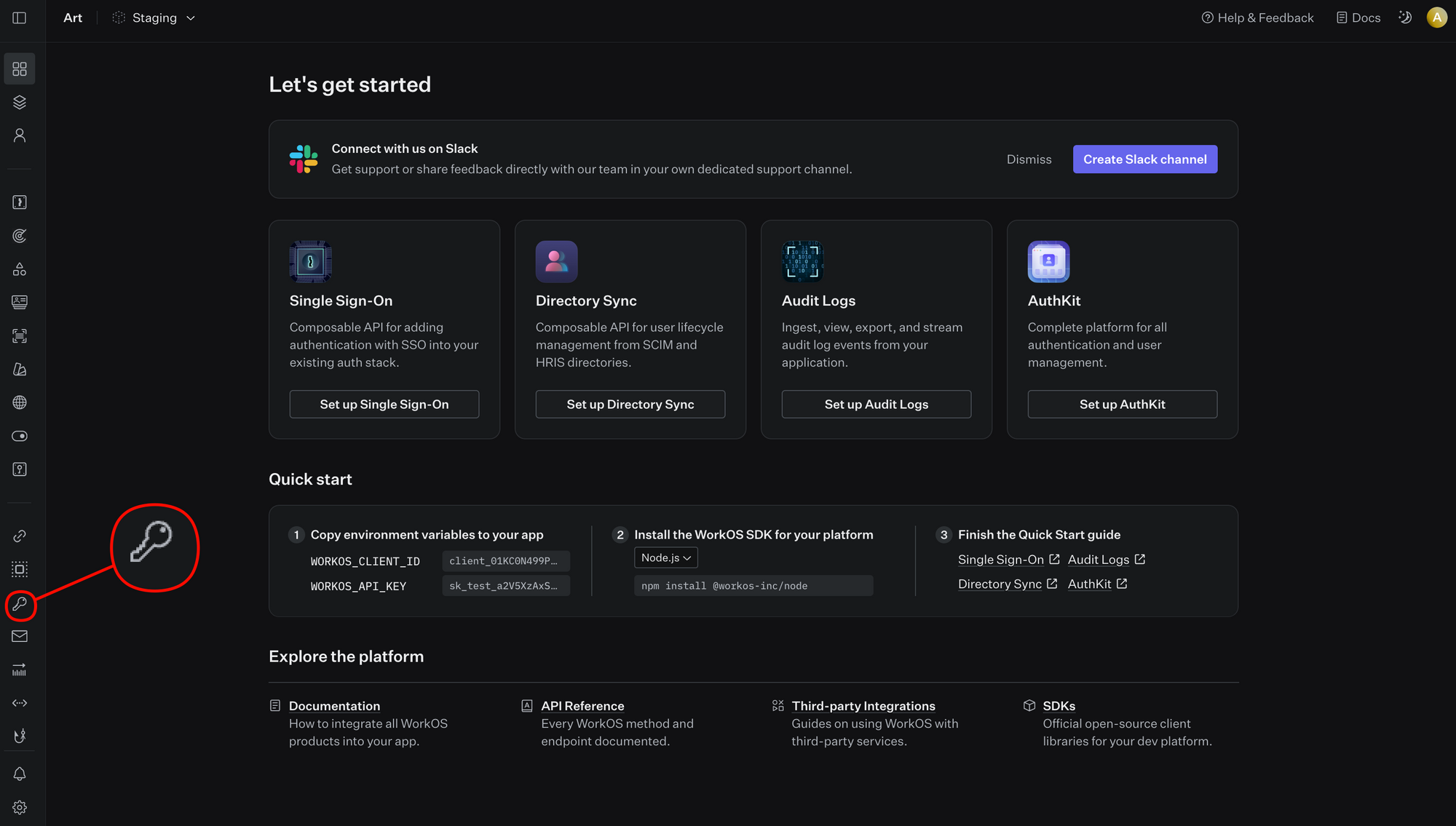

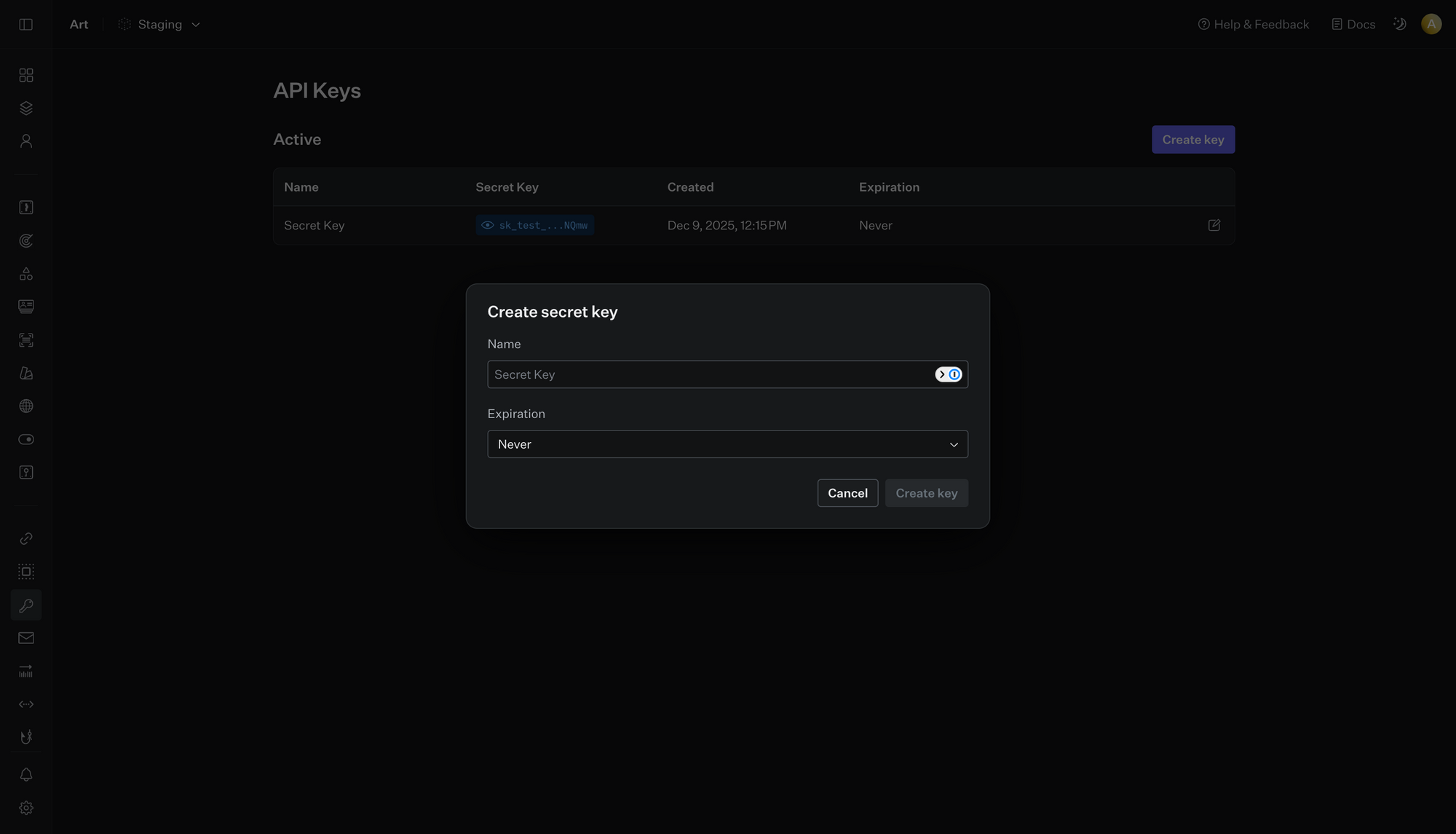

يصل المطورون إلى WorkOS API من خلال عملية مباشرة تركز على الأمان والسهولة. ابدأ بإنشاء حساب WorkOS. بمجرد تسجيل الدخول، انتقل إلى قسم مفاتيح API في لوحة التحكم.

قم بإنشاء مفتاح سري يبدأ بـ sk_ - هذا يعمل كرمز Bearer الخاص بك لجميع الطلبات. تظهر مفاتيح الإنتاج مرة واحدة فقط، لذا قم بتخزينها بأمان في متغيرات البيئة أو مديري الأسرار مثل AWS Secrets Manager.

تتطلب المصادقة تضمين المفتاح في ترويسة Authorization: Bearer sk_example_123456789. عنوان URL الأساسي هو https://api.workos.com، مع كل حركة المرور عبر HTTPS لتشفير الحمولات. تستخدم بيئات التجهيز مفاتيح منفصلة للاختبار، مما يسمح بالتجربة الآمنة دون التأثير على البيانات الحية. إذا كان الطلب يفتقر إلى الأذونات، فتوقع استجابة 403 Forbidden؛ المفاتيح غير الصالحة تؤدي إلى 401 Unauthorized.

يوفر WorkOS حزم SDKs أصلية للغات الشائعة، مما يبسط المكالمات. بالنسبة لـ Node.js، قم بالتثبيت عبر npm: npm install @workos-inc/node. قم بالتهيئة بـ const workos = new WorkOS('sk_example_123456789');. يقوم مستخدمو Python بتشغيل pip install workos، ثم from workos import Client; client = Client(api_key='sk_example_123456789'). توجد أغلفة مماثلة لـ Ruby و Go و Java و .NET و Elixir، يتعامل كل منها مع التسلسل وإعادة المحاولة ومفاتيح الهوية تلقائيًا.

تنظم نقاط النهاية حسب المورد. بالنسبة للمؤسسات، يقوم POST إلى /organizations بإنشاء كيان جديد:

{

"name": "Acme Corp",

"domains": ["acme.com"]

}

تتضمن الاستجابة id للعمليات اللاحقة، مثل إضافة أعضاء عبر /organization_memberships. تدعم نقاط نهاية AuthKit، ضمن /user_management، عمليات CRUD على المستخدمين. أنشئ مستخدمًا باستخدام:

{

"email": "user@acme.com",

"password": "securepass123"

}

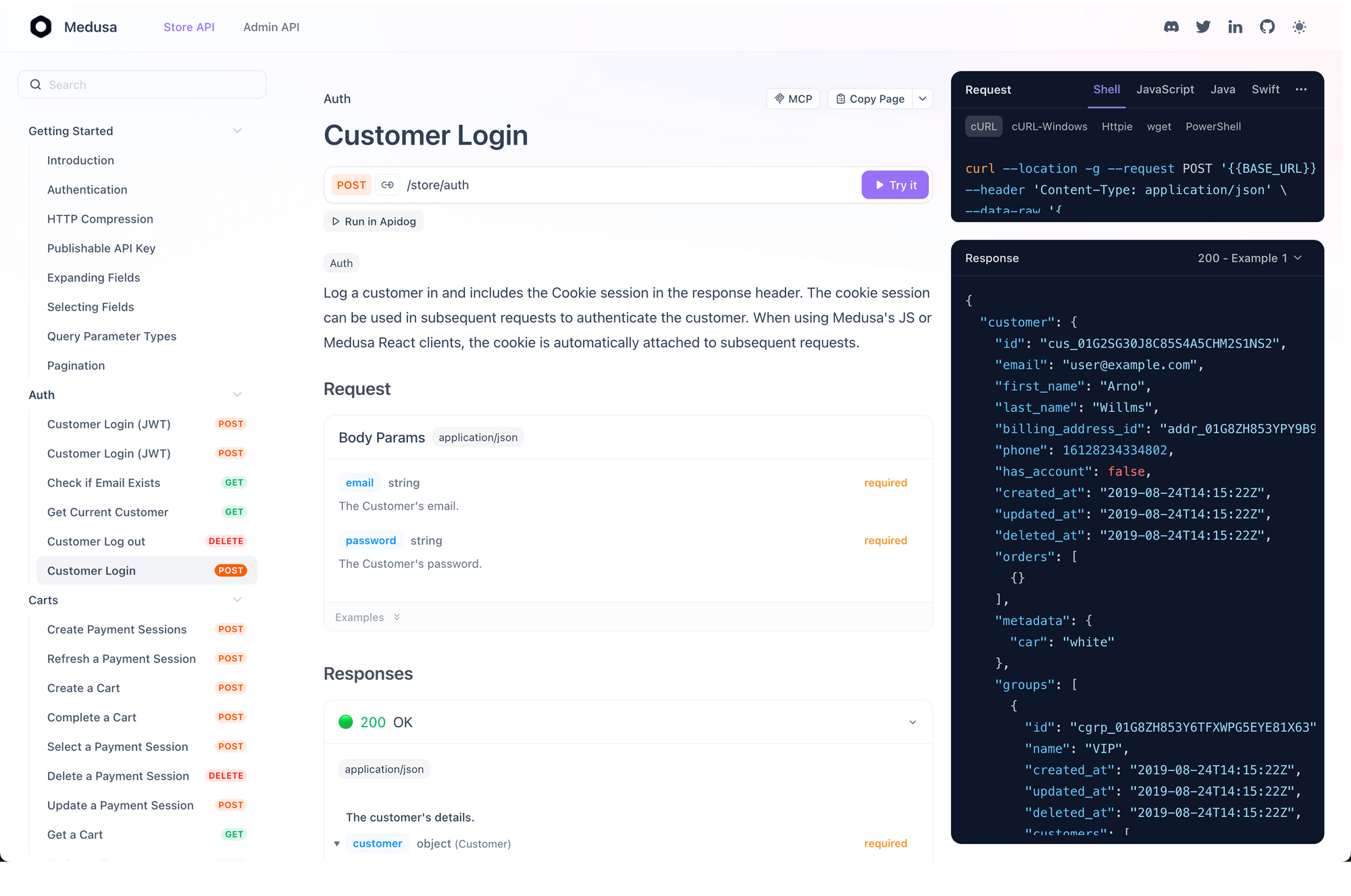

تُنشئ الجلسات عبر /user_management/sessions، وتعيد رمزًا لتخزينه في الواجهة الأمامية. تبدأ تدفقات SSO بـ /sso/authorize?client_id=client_123&redirect_uri=https://yourapp.com/callback&state=xyz. بعد إعادة توجيه المزود، قم بتبادل الرمز في /sso/token للحصول على ملف تعريف.

يتطلب Directory Sync تهيئة دليل في لوحة التحكم، وتوفير بيانات اعتماد المزود مثل مفاتيح Google API. ثم، استعلم عن /directories/{id}/users لجلب البيانات المتزامنة. يتم سحب الأحداث عبر /events?event_types[]=user.created&after=2025-01-01T00:00:00Z، مقسمة إلى صفحات باستخدام مؤشرات limit و after.

تنطبق حدود المعدل لكل عنوان IP أو مفتاح، لذا قم بتطبيق تراجع أسي للاستجابات 429. تقدم لوحة التحكم تحليلات الاستخدام لمراقبة الحصص. للاختبار، استخدم مجموعة Postman المتوفرة أو أمثلة cURL من الوثائق. قم باستيرادها إلى Apidog لتصور الطلبات، وإنشاء الوثائق تلقائيًا، ومحاكاة الاستجابات - مما يوفر ساعات في التحقق.

تشمل المتطلبات الأساسية التحقق من نطاقات المؤسسة عبر سجلات DNS TXT لـ /organization_domains/verify. يجب أن تتطابق عناوين URL لإعادة التوجيه تمامًا، والتي تم تكوينها في لوحة التحكم. بمجرد الإعداد، يتعامل تطبيقك مع حالات الحافة مثل تحديات MFA أو التحقق من البريد الإلكتروني من خلال تدفقات مخصصة.

يضمن نموذج الوصول هذا أن المطورين يتكاملون بسرعة مع الحفاظ على التحكم. مع وجود الأسس في مكانها، تتبع قرارات التسعير بشكل منطقي.

تسعير WorkOS API: نماذج مرنة للشركات الناشئة والمؤسسات

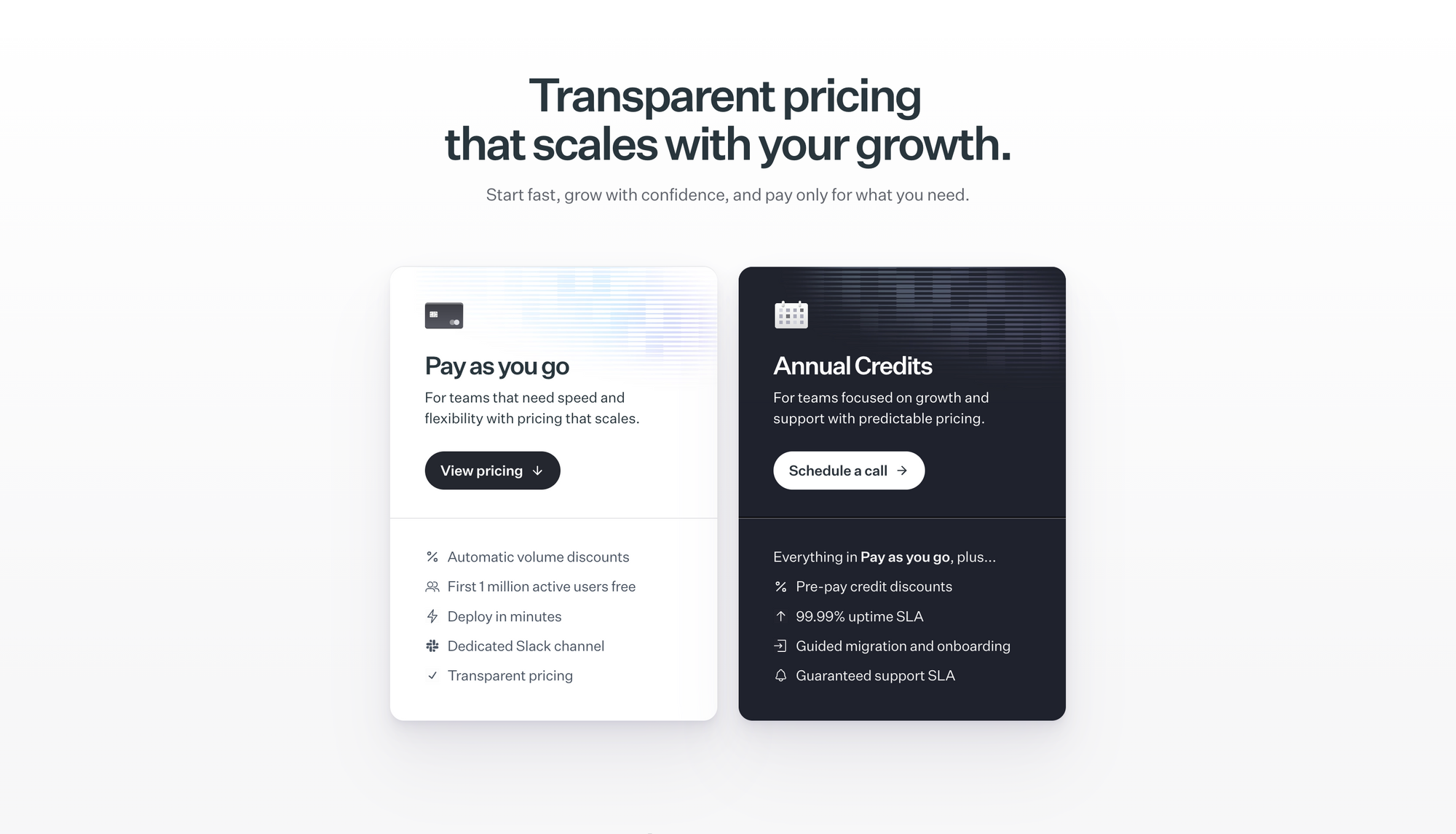

يقوم WorkOS بهيكلة التسعير حول المستخدمين النشطين والاتصالات، مما يعزز إمكانية الوصول للفرق المتنامية. لا تفرض نموذج الدفع حسب الاستخدام أي رسوم على أول مليون مستخدم نشط شهريًا - وهم المعرّفون بأنهم من يقومون بالتسجيل أو تسجيل الدخول أو تحديث الملفات الشخصية في شهر تقويمي. بعد ذلك، تتزايد التكاليف مع الاستخدام، مع تطبيق خصومات حجم تلقائية لمكافأة الكفاءة.

الوصلات، التي تمثل الروابط إلى المستخدمين النهائيين عبر SSO أو Directory Sync، تتكبد رسومًا ثابتة بغض النظر عن المزود (مثل Okta أو Azure AD) أو إجمالي المستخدمين المتزامنين. هذه التوحيد يبسط عملية التنبؤ. يوفر المطورون عددًا غير محدود من وصلات الاختبار في بيئة التجهيز دون تكلفة، وهو مثالي لخطوط أنابيب التكامل المستمر/النشر المستمر (CI/CD).

للنمو الملتزم، تجمع خطة الاعتمادات السنوية بين الاعتمادات المدفوعة مسبقًا مع مزايا مثل ضمان وقت التشغيل بنسبة 99.99%، وجلسات تأهيل موجهة، ودعم ذي أولوية. تدفع الفرق مسبقًا للحصول على اعتمادات مخفضة، مما يثبت الأسعار لمدة 12 شهرًا. يضيف خيار النطاق المخصص - بتكلفة 99 دولارًا شهريًا - علامة تجارية لصفحات AuthKit والبوابات الإدارية ورسائل البريد الإلكتروني بنطاقك الخاص، مما يعزز ثقة المستخدم.

تتخصص خطط المؤسسات بشكل أكبر، بما في ذلك قنوات Slack المخصصة، ومراجعات الهندسة المعمارية ربع السنوية، وضمانات وقت الاستجابة على مدار الساعة طوال أيام الأسبوع. توفر جميع المستويات دعم البريد الإلكتروني، وتنبيهات حالة API، ووثائق شاملة. لا توجد التزامات طويلة الأجل تلزمك؛ قم بالتوسع أو التقليص حسب تطور الاحتياجات.

دمج WorkOS API: أمثلة خطوة بخطوة وأفضل الممارسات

يبدأ التكامل باختيار SDK، لكن التنفيذ يتطلب مناهج منظمة. ابدأ بتسجيل الدخول الموحد (SSO) كميزة أساسية. في Node.js، احصل على ملف تعريف:

const profile = await workos.sso.getProfileAndToken({

code: req.query.code,

clientID: process.env.CLIENT_ID

});

قم بتخزين الرمز بأمان، ثم قم بترخيص المسارات بناءً على المطالبات. لمزامنة الدليل (Directory Sync)، قم بإعداد webhooks لاستيعاب الأحداث. أرسل طلب POST إلى نقطة النهاية الخاصة بك باستخدام:

{

"event": "dsync.user.created",

"data": { "id": "user_123", "email": "user@acme.com" }

}

قم بتحليل وتحديث قاعدة البيانات الخاصة بك، مع ضمان الاتساق النهائي. يتألق AuthKit في تدفقات المستخدم. سجل MFA باستخدام /auth/factors/enroll، وتحقق من رموز TOTP في /auth/challenges/verify. ترسل Magic Auth الرموز عبر /magic_auth/send_code، وتؤكد في /magic_auth/verify_code.

تعامل مع المؤسسات بأسلوب متعدد المستأجرين. ادعُ المستخدمين عبر /invitations، وتتبع الحالة في /organization_memberships. تدمج سجلات التدقيق عبر /audit_logs/events، وتصفية لتقارير الامتثال.

تشمل أفضل الممارسات القدرة على إعادة التنفيذ (idempotency) لإعادة المحاولة - استخدم مفاتيح فريدة في الترويسات. راقب عبر تحليلات لوحة التحكم، ونبه عند تجاوز حدود المعدل. بالنسبة لـ Vault، قم بتشفير معلومات التعريف الشخصية (PII) قبل التخزين: أرسل POST إلى /vault/v1/kv باستخدام النص المشفر.

يعزز Apidog سير العمل هذا. استورد مخططات WorkOS، وشغّل المجموعات مقابل بيئة التجهيز، وتعاون في مواصفات API. يقوم بمحاكاة حمولات Directory Sync للاختبار دون اتصال بالإنترنت، ويسد الفجوات في الوصول إلى المزود.

ما هي الأخطاء الشائعة؟ عدم تطابق عناوين URL لإعادة التوجيه يسبب أعطالًا صامتة؛ تحقق مبكرًا. تجاهل التحقق من النطاق يمنع تأكيدات SSO. قم بالتوسع عن طريق تقسيم الطلبات عبر المفاتيح إذا كانت المؤسسات متعددة.

في عام 2025، قم بإقران WorkOS بالهندسة المعمارية بلا خادم مثل Vercel للمصادقة على الحافة. ينشر هذا المزيج عالميًا، مستفيدًا من نقاط النهاية ذات زمن الوصول المنخفض لـ WorkOS.

حالات استخدام متقدمة لـ WorkOS API: من اكتشاف الاحتيال إلى إدارة الميزات

بالإضافة إلى الأساسيات، يفتح الـ API سيناريوهات متطورة. يقيم Radar مخاطر تسجيل الدخول: أرسل محاولات POST إلى /radar/attempts، واستقبل أحكامًا مثل "السماح" أو "الحظر". ادمج مع قوائم السماح (allowlists) عبر /radar/lists لإدراج عناوين IP الموثوقة.

تبديل أعلام الميزات (Feature Flags) عبر /feature_flags/{slug}/targets، مع التقييم لكل مستخدم أو مؤسسة. تدير Pipes OAuth إلى GitHub: أنشئ رموزًا مميزة في /data_integrations/github/token.

روابط بوابة المسؤول (Admin Portal)، من /portal/generate_link، تقوم بتضمين تكوينات الخدمة الذاتية. تحافظ مزامنة الأحداث على تحديث التطبيقات، مع الاستعلام حتى 30 يومًا مضت.

توضح هذه الحالات قابلية التوسع. يستخدم تطبيق التكنولوجيا المالية Radar بالإضافة إلى Audit Logs لاكتشاف الشذوذ والإبلاغ عنه. تقوم منصات التجارة الإلكترونية بتمييز الميزات حسب حجم المؤسسة.

الخاتمة

يمكّن WorkOS API المطورين من تقديم ميزات المؤسسة بكفاءة. من الوصول الأساسي إلى عمليات التكامل المتقدمة، فإنه يبسط سير العمل مع التحكم في التكاليف. قم بتنزيل Apidog مجانًا لاختبار نقاط النهاية هذه عمليًا - غيّر تفاعلاتك مع API اليوم.

طبق هذه الاستراتيجيات، وشاهد تطبيقك يتوسع بأمان. اجعل بنية تقنياتك جاهزة للمستقبل؛ تخطيط الـ API يعد بالابتكار المستمر.