لقد أمضيت أسابيع في صياغة واجهة برمجة تطبيقات (API) مثالية. لقد صممت نقاط نهاية أنيقة، ووثقت كل معلمة، وأنشأت مجموعات اختبار شاملة في عميل API المفضل لديك. الآن يأتي الجزء الصعب: تحتاج إلى مشاركة هذا العمل مع فريق الواجهة الأمامية لديك، ومهندسي ضمان الجودة لديك، وربما حتى عميل خارجي.

هنا غالبًا ما يتسلل الذعر. كيف تشارك مجموعات API هذه دون الكشف عن معلومات حساسة؟ كيف تتأكد من أن مفاتيح API الخاصة ببيئة الاختبار (staging)، ورموز المصادقة، ومتغيرات البيئة الداخلية لا تقع عن طريق الخطأ في الأيدي الخطأ؟

مشاركة مجموعات API بأمان ليست مجرد مسألة راحة، بل هي ممارسة أمنية بالغة الأهمية. يمكن أن يؤدي النهج الخاطئ إلى تسرب بيانات الاعتماد، واختراق الأنظمة، وانتهاكات خطيرة للبيانات.

الخبر السار؟ هناك أدوات ممتازة مصممة خصيصًا لهذا التحدي.

الآن، دعنا نستكشف أفضل 10 أدوات تساعدك في مشاركة مجموعات API بأمان، كل منها بِمَواطن قوتها وميزات الأمان الخاصة بها.

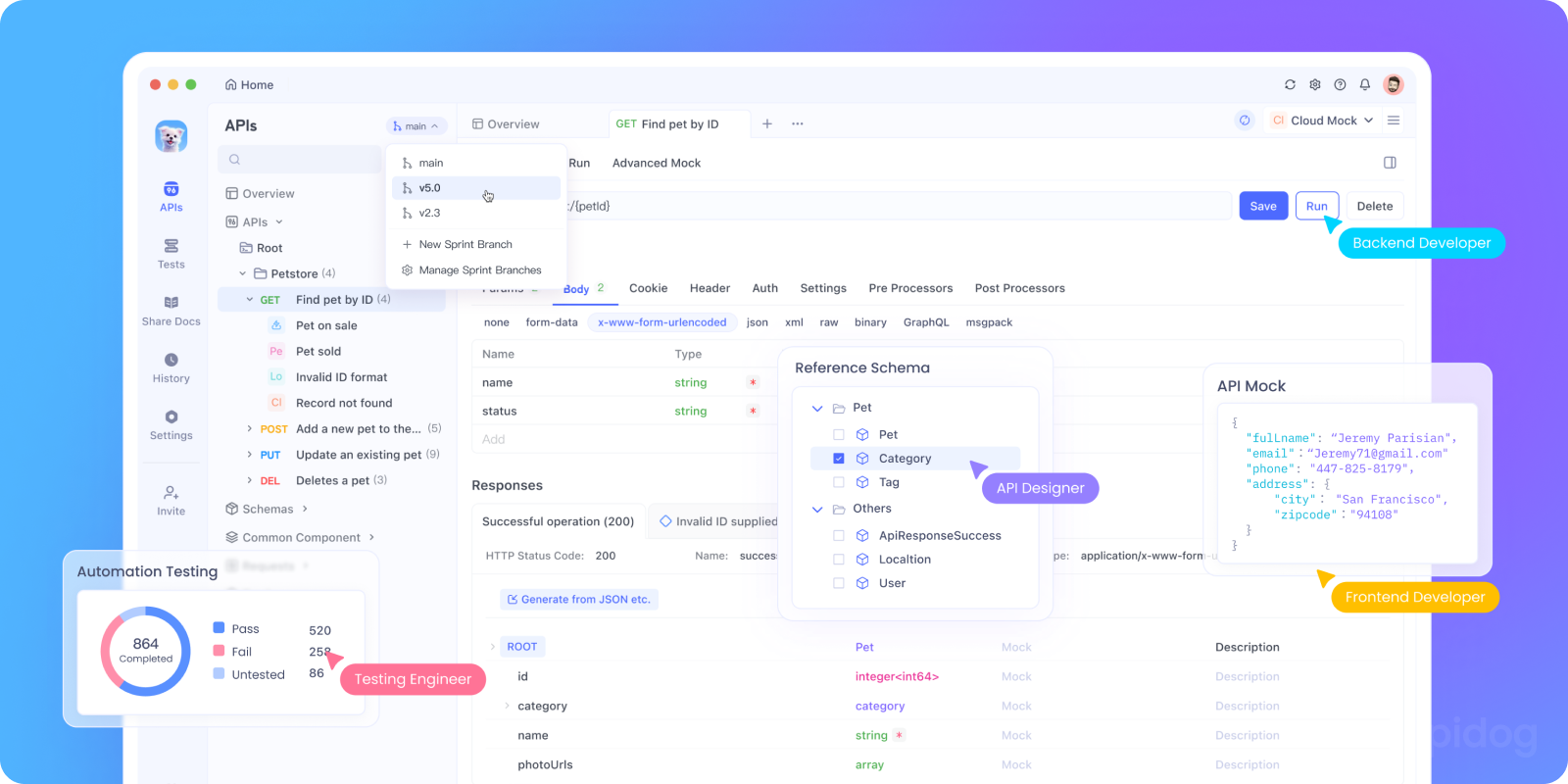

1. Apidog: مركز التعاون الآمن الشامل لواجهة برمجة التطبيقات

لنبدأ بالمتميز: أبيدوغ (Apidog).

على عكس الأدوات التي تضيف الأمان كفكرة لاحقة، تم تصميم Apidog لـ التعاون الآمن في واجهة برمجة التطبيقات منذ اليوم الأول. عندما تشارك مجموعة في Apidog، فأنت لا ترسل ملفًا عبر البريد الإلكتروني، بل تمنح وصولاً متحكمًا به داخل مساحة عمل مسموح بها.

إليك ما يجعل Apidog يتألق في المشاركة الآمنة:

- أمان مساحة العمل الشامل: ادعُ أعضاء الفريق عبر البريد الإلكتروني، وخصص الأدوار (مشاهد، محرر، مسؤول)، وقم بإلغاء الوصول فورًا.

- عزل البيئة: قم بتخزين المتغيرات الحساسة (مثل مفاتيح API) في بيئات مشفرة، لا يتم تضمينها أبدًا في المجموعة نفسها.

- الإخفاء التلقائي للبيانات: يقوم Apidog بإخفاء بيانات الاعتماد بذكاء في السجلات والروابط المشتركة.

- المزامنة المباشرة: يرى الجميع أحدث إصدار - لا مزيد من "collection_v3_FINAL_really.json".

- مسارات التدقيق: شاهد من قام بتغيير ماذا ومتى.

علاوة على ذلك، يدعم Apidog OpenAPI/Swagger و GraphQL و Webhooks والمزيد، بحيث يبقى نظامك البيئي لواجهة برمجة التطبيقات بالكامل في مكان واحد آمن.

وهل ذكرنا أنه مجاني للتحميل والاستخدام، حتى للفرق؟ لا بطاقة ائتمان. لا حدود خفية. فقط تعاون آمن وسلس جاهز للاستخدام.

الأفضل لـ: الفرق التي ترغب في منصة شاملة لتصميم واختبار وتوثيق ومشاركة {{المجموعات}} بأمان دون الحاجة إلى التوفيق بين خمس أدوات مختلفة.

2. Postman: المخضرم مع الضوابط المؤسسية

يعد بوستمان (Postman) بمثابة القوة الكبيرة في مجال واجهات برمجة التطبيقات (API) ولسبب وجيه. لقد كان موجودًا منذ فترة طويلة، ولديه قاعدة مستخدمين ضخمة، ويوفر ميزات مشاركة قوية.

ولكن هنا تكمن المشكلة: المشاركة الآمنة موجودة فقط في المستويات المدفوعة من Postman (الفريق، الأعمال، المؤسسات). في الخطة المجانية، لا يمكنك المشاركة إلا عبر مساحات العمل العامة أو ملفات JSON المصدرة (وهو أمر غير آمن).

في الخطط المدفوعة، تحصل على:

- مساحات عمل خاصة مع وصول بالدعوة فقط

- أذونات مبنية على الدور

- SSO و SCIM لإدارة هوية المؤسسة

- تشفير مفتاح API والمتغيرات (في الإصدارات الأحدث)

ومع ذلك، واجه نموذج أمان Postman انتقادات في الماضي (هل تتذكر تسرب البيانات عام 2021 الذي شمل مساحات العمل العامة؟). بينما قاموا بالتحسين، لا يزال من الحكمة التحقق مرة أخرى من إعدادات خصوصية مساحة العمل لديك.

احذر من: ترك مساحة عمل عامة عن طريق الخطأ. تحقق دائمًا من تحديد "خاص".

الأفضل لـ: المؤسسات الكبيرة المستثمرة بالفعل في نظام Postman البيئي والمستعدة للدفع مقابل ضوابط على مستوى المؤسسة.

3. Insomnia: صديقة للمطورين مع أمان مستضاف ذاتيًا

توفر إنسومنيا (Insomnia)، وهي الآن جزء من Kong، عميل API نظيفًا ومفتوح المصدر مع إمكانيات مشاركة قوية، خاصة إذا كنت مرتاحًا للاستضافة الذاتية.

تتيح خدمة Insomnia Sync التعاون المستند إلى السحابة، ولكن الفوز الأمني الحقيقي يأتي مع Insomnia Cloud أو عمليات النشر المستضافة ذاتيًا (عبر Git أو خوادم داخلية).

ميزات الأمان الرئيسية:

- المجموعات المخزنة في مستودع Git الخاص بك (أنت تتحكم في الوصول عبر أذونات GitHub/GitLab)

- متغيرات البيئة لا تغادر جهازك أبدًا إلا إذا اخترت المزامنة

- SSO اختياري وسجلات التدقيق في الخطط المدفوعة

نظرًا لأن Insomnia يدعم استيراد/تصدير OpenAPI، يمكنك التحكم في إصدار مجموعاتك تمامًا مثل التعليمات البرمجية، مما يمنحك نموذج أمان Git المدمج (حماية الفروع، مراجعات طلبات السحب، إلخ).

نصيحة احترافية: قم بإقران Insomnia بمستودع Git خاص وإدارة أسرار CI/CD (مثل HashiCorp Vault) للحصول على أقصى قدر من التحكم.

الأفضل لـ: الفرق التي تركز على التطوير وتفضل البنية التحتية كتعليمات برمجية وترغب في الملكية الكاملة لبياناتها.

4. Paw: مشاركة أنيقة لفرق macOS

Paw هو عميل API مخصص لنظام macOS فقط، ومعروف بواجهة المستخدم الأنيقة والمتغيرات الديناميكية القوية. على الرغم من أنه ليس متعدد المنصات، إلا أنه يتفوق في المشاركة الآمنة داخل الشركات التي تركز على منتجات Apple.

يدعم Paw المزامنة السحابية عبر iCloud أو خادم WebDAV الخاص بك، مما يمنحك التحكم في مكان وجود بياناتك. يمكنك أيضًا تصدير المجموعات كملفات .paw مشفرة.

نقاط القوة الأمنية:

- لا يوجد اعتماد على السحابة (إذا قمت بالمزامنة ذاتيًا)

- تشفير من طرف إلى طرف عند استخدام WebDAV مع HTTPS

- مشاركة دقيقة عبر أذونات الملفات

ومع ذلك، يفتقر Paw إلى ميزات التعاون الجماعي المدمجة مثل التعليقات أو إدارة الأدوار. إنه أشبه بـ "مزامنة ملفات آمنة" أكثر من كونه منصة تعاون حقيقية.

الأفضل لـ: فرق macOS الصغيرة التي تعطي الأولوية للخصوصية ولا تحتاج إلى التحرير المشترك في الوقت الفعلي.

5. Hoppscotch: مفتوح المصدر مع خصوصية بالتصميم

يعد هوبسكوتش (Hoppscotch) (المعروف سابقًا باسم Postwoman) عميل API خفيف الوزن ومفتوح المصدر ويعتمد على المتصفح، ويكتسب شعبية لسرعته وبساطته.

نظرًا لأنه مفتوح المصدر ويمكن استضافته ذاتيًا، فأنت تتحكم في بياناتك. لا يقوم الإصدار العام بتخزين طلباتك، ولكن إذا قمت بالاستضافة الذاتية، يمكنك إضافة المصادقة والتشفير وضوابط الوصول.

خيارات المشاركة الآمنة:

- تصدير المجموعات كملف JSON (للنقل اليدوي الآمن)

- مثيلات مستضافة ذاتيًا مع OAuth أو SSO

- لا يوجد قياس عن بعد أو تتبع في الإصدار المستضاف ذاتيًا

ومع ذلك، يفتقر Hoppscotch إلى ميزات التعاون المتقدمة مثل مساحات العمل المشتركة أو سجلات التدقيق ما لم تقم بإنشائها بنفسك.

الأفضل لـ: المطورين الذين يركزون على الخصوصية ويريدون حلاً مستضافًا ذاتيًا بتكلفة صفرية ولا يمانعون في إنشاء طبقة الأمان الخاصة بهم.

6. Thunder Client: امتداد VS Code مع أمان مساحة العمل

إذا كان فريقك يعمل داخل VS Code، فقد يكون Thunder Client سلاحك السري. إنه عميل REST خفيف الوزن مدمج مباشرة في بيئة التطوير المتكاملة الخاصة بك.

يتم التعامل مع المشاركة من خلال نظام الملفات الأصلي في VS Code، مما يعني أن مجموعاتك هي مجرد ملفات JSON في مجلد مشروعك. يمنحك هذا فوائد تلقائية:

- التحكم في الإصدار عبر Git

- التحكم في الوصول عبر أذونات المستودع الخاص بك

- لا توجد مساحة تخزين سحابية لجهة خارجية

للمشاركة بأمان، ما عليك سوى التزام مجلد .thunder-tests الخاص بك في مستودع خاص. يقوم أعضاء الفريق بسحب أحدث إصدار ويحصلون على الفور على نفس المجموعة.

مزايا الأمان:

- لا توجد مزامنة خارجية = سطح هجوم أقل

- يمكن إدارة الأسرار عبر ملفات

.env(يتم تجاهلها في Git) - مسار تدقيق كامل عبر سجل Git

الأفضل لـ: الفرق كثيفة التطوير التي تستخدم بالفعل VS Code وترغب في الحد الأدنى من تبديل السياق وأقصى قدر من التحكم.

7. Bruno: الوافد الجديد مع المشاركة الأصلية المدعومة بـ Git

يعد برونو (Bruno) عميل API صاعدًا ومفتوح المصدر يتعامل مع المجموعات على أنها ملفات نصية عادية في مجلد، مما يجعل Git الموطن الطبيعي للتحكم في الإصدار والمشاركة.

لا توجد مزامنة سحابية. لا توجد حسابات. فقط المجلدات والملفات وسير عمل Git الحالي الخاص بك.

لماذا يعتبر هذا آمنًا:

- بياناتك لا تغادر مستودعك أبدًا

- تستخدم عناصر التحكم في الوصول المدمجة في GitHub/GitLab/Bitbucket

- لا يوجد احتكار للموردين أو جمع للبيانات

لمشاركة مجموعة، ما عليك سوى الدفع إلى فرع وفتح طلب سحب (PR). يقوم زملاؤك في الفريق بالمراجعة والدمج والسحب تمامًا مثل التعليمات البرمجية.

مكافأة: نظرًا لأن المجموعات هي ملفات YAML/JSON قابلة للقراءة البشرية، يمكنك حتى فحصها باستخدام أدوات CI لفرض سياسات الأمان (على سبيل المثال، "لا توجد رموز مميزة مبرمجة ثابتة").

الأفضل لـ: الفرق التي تمارس GitOps أو البنية التحتية كتعليمات برمجية وتريد شفافية وتحكمًا بنسبة 100%.

8. Restfox: عميل سطح المكتب الذي يركز على الخصوصية أولاً

يعد ريستفوكس (Restfox) بديلاً مفتوح المصدر لـ Postman ويعمل دون اتصال بالإنترنت أولاً، ويخزن كل شيء محليًا افتراضيًا. لا توجد سحابة. لا توجد حسابات.

تتم المشاركة يدويًا (تصدير/استيراد JSON)، ولكن هذه في الواقع ميزة أمان، فأنت تقرر بالضبط كيف وأين ترسل مجموعتك.

نظرًا لأنه مفتوح المصدر ويعمل دون اتصال بالإنترنت أولاً:

- صفر مخاطر تسرب البيانات السحابية العرضي

- الملكية الكاملة للبيانات

- يمكن تدقيقها من قبل فريق الأمان الخاص بك

بالنسبة للفرق التي تعطي الأولوية لسيادة البيانات، يعد Restfox خيارًا مقنعًا، خاصة في الصناعات المنظمة (الرعاية الصحية، المالية).

الأفضل لـ: الأفراد المهتمين بالأمان أو الفرق الصغيرة التي تحتاج إلى موثوقية دون اتصال بالإنترنت ولا تعتمد على أي مكونات خارجية.

9. Stoplight Studio: التعاون الآمن الذي يركز على التصميم أولاً

يركز ستوبلايت (Stoplight) ستوديو على تطوير واجهة برمجة التطبيقات الذي يركز على التصميم أولاً، ويدور حول مواصفات OpenAPI. على الرغم من أنه ليس أداة "مجموعات" تقليدية، إلا أنه يتيح لك إنشاء ومشاركة تدفقات API قابلة للاختبار من مواصفاتك.

تتم المشاركة عبر منصة Stoplight السحابية (مع مشاريع خاصة) أو Git. في السحابة، تحصل على:

- وصول بالدعوة فقط

- أذونات مبنية على الدور

- SSO لخطط المؤسسات

نظرًا لأن كل شيء ينبع من ملف OpenAPI، فإنك تتجنب الانحراف بين التوثيق والطلبات الفعلية، مما يقلل من مخاطر مشاركة المجموعات القديمة أو غير الصحيحة.

الأفضل لـ: الفرق التي تمارس تصميم واجهات برمجة التطبيقات أولاً وترغب في مشاركة سير العمل المستمد من المواصفات بأمان.

10. Altair GraphQL Client: مشاركة آمنة لفرق GraphQL

إذا كانت واجهات برمجة التطبيقات الخاصة بك تعتمد على GraphQL، فإن ألتاير (Altair) يستحق مكانًا في هذه القائمة. إنه عميل GraphQL مفتوح المصدر مع إصدارات سطح المكتب والمتصفح.

بينما لا يحتوي Altair على مشاركة سحابية مدمجة، إلا أنه يدعم:

- تصدير مساحات العمل كملف JSON

- عمليات النشر المستضافة ذاتيًا

- التكامل مع نقاط نهاية GraphQL الخاصة التي تتطلب المصادقة

للمشاركة الآمنة، تقوم الفرق عادةً بتخزين مساحات عمل Altair في مستودعات خاصة أو في ويكيات داخلية، مما يحافظ على التحكم داخليًا.

الأفضل لـ: الفرق التي تركز على GraphQL والتي تحتاج إلى عميل خفيف الوزن ومفتوح المصدر مع تحكم كامل في البيانات.

ميزات الأمان الرئيسية التي يجب البحث عنها عند مشاركة المجموعات

الآن بعد أن استعرضنا الأدوات، دعنا نوسع النطاق. ما هي ميزات الأمان الأساسية التي يجب أن تطلبها من أي منصة تتعامل مع مجموعاتك؟

- التحكم في الوصول المستند إلى الدور (RBAC): لا يحتاج الجميع إلى حقوق التحرير. يجب أن يقتصر دور المشاهدين على العرض فقط. يجب أن يقتصر دور المحررين على التحرير فقط. بينما يتحكم المسؤولون في الوصول.

- عزل متغيرات البيئة: يجب ألا يتم تخزين مفاتيح API، والرموز المميزة، والأسرار في ملف المجموعة أبدًا. مكانها في بيئات مشفرة ومسموح بها.

- سجلات التدقيق: من شارك ماذا؟ متى؟ من أين؟ مسارات التدقيق غير قابلة للتفاوض للامتثال.

- التشفير: يجب تشفير البيانات أثناء النقل (TLS) وفي حالة الثبات (AES-256 أو أفضل).

- دعم SSO و MFA: تحتاج فرق المؤسسات إلى تسجيل الدخول الموحد والمصادقة متعددة العوامل لتقليل مخاطر بيانات الاعتماد.

- الإخفاء التلقائي للبيانات: يجب أن تكتشف الأدوات تلقائيًا وتحجب الحقول الحساسة في السجلات أو لقطات الشاشة أو الروابط المشتركة.

- خاص بشكل افتراضي: يجب ألا تكون المشاركة عامة أبدًا إلا إذا تم اختيارها صراحةً. خصوصية قائمة على الموافقة، وليست قائمة على الإلغاء.

يستوفي Apidog كل هذه المعايير ويفعل ذلك في واجهة مجانية وبديهية. لهذا السبب، هو توصيتنا الأولى.

الخلاصة: الأمان كميزة، وليس فكرة لاحقة

لم تعد مشاركة مجموعات API بأمان أمرًا مستحسنًا، بل هي ضرورة في بيئات التطوير المترابطة اليوم. لا يقتصر دور الأداة الصحيحة على تسهيل المشاركة فحسب، بل تبني الأمان في نسيج سير عمل واجهة برمجة التطبيقات الخاص بك.

بينما تقدم العديد من الأدوات إمكانيات المشاركة، فإن الأكثر أمانًا منها تتعامل مع الأذونات وإدارة الأسرار وإمكانية التدقيق كميزات أساسية بدلاً من كونها إضافات. إنها تدرك أن مجموعة واجهة برمجة التطبيقات (API) هي أكثر من مجرد مجموعة من عناوين URL، إنها ناقل هجوم محتمل إذا لم يتم التعامل معها بشكل صحيح.

بالنسبة للفرق التي تبحث عن نهج متوازن يجمع بين التعاون القوي وميزات الأمان المتينة، يوفر Apidog منصة ممتازة تنمو مع احتياجاتك. يضمن نهجها المتكامل أخذ الأمان في الاعتبار في كل مرحلة، من التصميم الأولي إلى المشاركة النهائية مع فريقك أو شركائك.

تذكر، أن الأداة الأكثر أمانًا لا تزيد جودتها عن جودة الممارسات المحيطة بها. اختر أداة تدعم أهدافك الأمنية، واتبع دائمًا القواعد الذهبية لأقل امتياز وإدارة الأسرار. ستشكرك واجهات برمجة التطبيقات الخاصة بك ومستخدموك.