أثناء تصفحك للويب، قد تلاحظ أن صفحة ما تُحمّل على الفور. قد لا تدرك أن الصورة التي تراها، أو ورقة الأنماط (stylesheet) التي تُصمم الصفحة، أو السكريبت الذي يجعلها تفاعلية، لم تأت على الأرجح مباشرة من خادم الموقع الأصلي. بل جاءت من وسيط، وهو وكيل تخزين مؤقت (caching proxy) أو شبكة توصيل محتوى (CDN) مثل Cloudflare أو Akamai.

هذه البنية التحتية الخفية هي ما يجعل الويب الحديث سريعًا وقابلاً للتوسع. لكنها أيضًا تُدخل طبقة من التعقيد: كيف يوصل النظام أن الاستجابة قد تم تعديلها أو تقديمها من مصدر مختلف عن المصدر الأصلي؟

إذا سبق لك تصفح الويب أو العمل مع واجهات برمجة التطبيقات (APIs)، فقد تكون قد واجهت رموز حالة HTTP مختلفة. معظم الناس على دراية بالرموز الشائعة مثل 200 OK أو 404 Not Found، ولكن ماذا عن الرموز الأقل شيوعًا مثل 203 Non-Authoritative Information؟ في منشور المدونة هذا، سنستكشف معنى رمز الحالة 203، ومتى يظهر، ولماذا هو مهم، خاصة للمطورين ومستخدمي واجهات برمجة التطبيقات الذين يرغبون في فهم الفروق الدقيقة في اتصالات الويب.

هذه هي المهمة المتخصصة لأحد رموز حالة HTTP الأقل وضوحًا ونادرًا ما يُرى: **203 Non-Authoritative Information**.

رمز الحالة هذا هو طريقة الخادم (أو بشكل أدق، الوكيل) للقول: "مرحبًا، أنا أقدم لك ما طلبته، ولكن يجب أن تعلم أنني لست المصدر الأصلي، وقد أكون قد أجريت بعض التغييرات عليه في الطريق."

إنه المكافئ الرقمي لتلقي مذكرة من مساعد رئيسك. المعلومات صحيحة وتأتي من المكان الصحيح، ولكن تم إعادة صياغتها أو تلخيصها، وليست اقتباسًا مباشرًا وحرفيًا من الرئيس نفسه.

إذا كنت مطورًا تعمل مع الوكلاء (proxies) أو شبكات توصيل المحتوى (CDNs) أو بوابات واجهة برمجة التطبيقات (API gateways)، فإن فهم هذا الرمز هو مفتاح لإتقان HTTP بعمق.

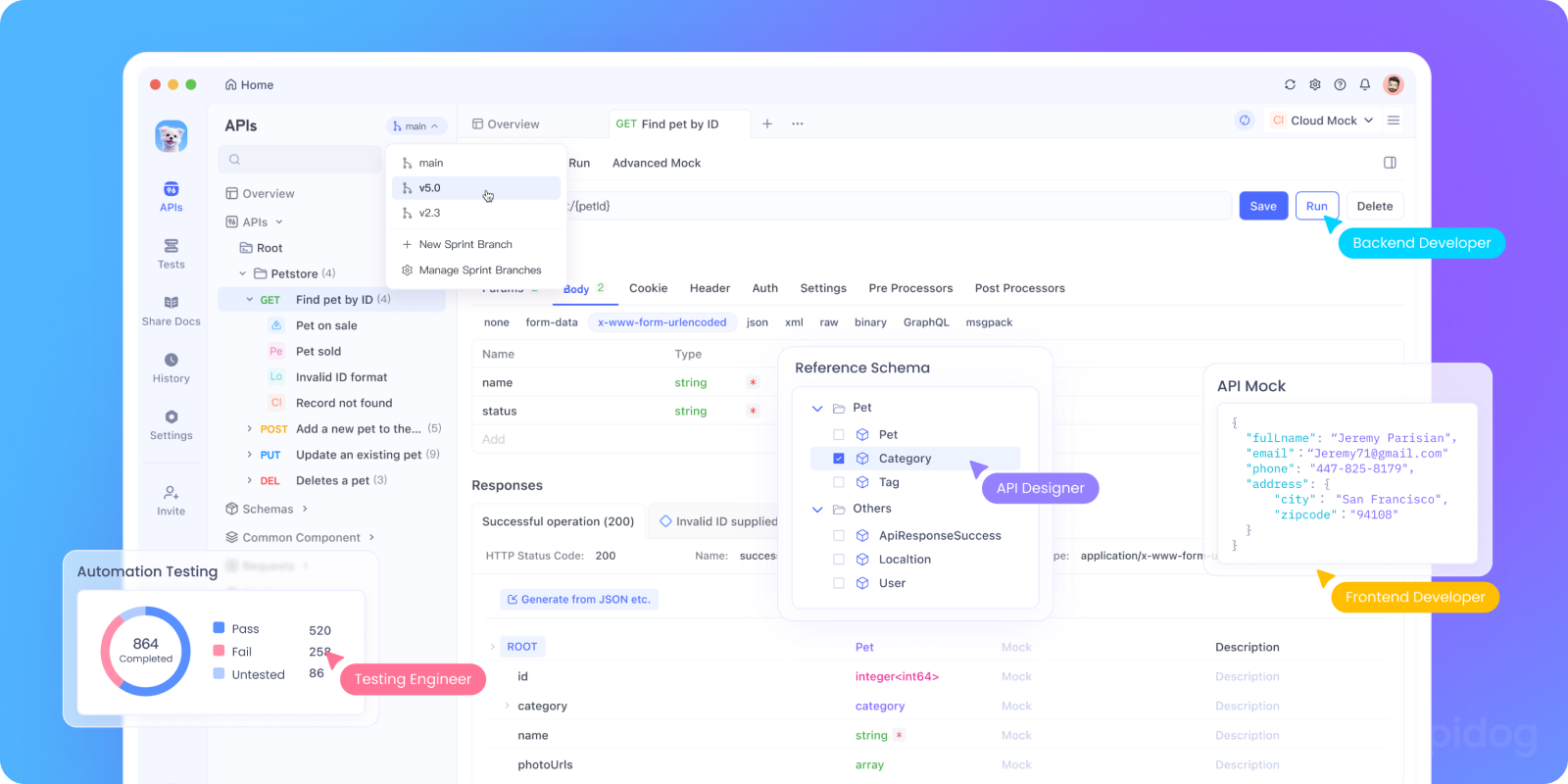

وقبل أن نتعمق في التفاصيل، إذا كنت تقوم ببناء أو اختبار واجهات برمجة التطبيقات التي تقع خلف البوابات والوكلاء، فأنت بحاجة إلى أداة تمنحك رؤية عميقة في محادثة HTTP بأكملها. **حمّل Apidog مجانًا**؛ إنها منصة API شاملة تتيح لك فحص كل رأس ورمز حالة، مما يساعدك على تصحيح الأخطاء في التفاعلات المعقدة التي تتضمن الوسطاء.

الآن، دعنا نفصل كل ما تحتاج لمعرفته حول **203 Non-Authoritative Information** بعبارات واضحة.

الشخصيات الفاعلة في طلب الويب

لفهم 203، نحتاج إلى فهم الرحلة النموذجية لطلب الويب، والتي نادرًا ما تكون محادثة بسيطة ثنائية الاتجاه.

- العميل (أنت): متصفح الويب أو تطبيقك يقوم بتقديم طلب.

- الخادم الأصلي (Origin Server): المصدر النهائي للحقيقة، الخادم الذي يستضيف الموقع الإلكتروني أو واجهة برمجة التطبيقات.

- الوسيط (The Intermediary): يمكن أن يكون هذا عدة أشياء:

- وكيل عكسي / موازن تحميل (Reverse Proxy / Load Balancer): يجلس أمام الخوادم الأصلية لتوزيع حركة المرور وتحسين الأداء.

- شبكة توصيل محتوى (CDN): شبكة موزعة عالميًا من الوكلاء تقوم بتخزين المحتوى بالقرب من المستخدمين.

- بوابة واجهة برمجة تطبيقات (API Gateway): نقطة دخول واحدة لواجهات برمجة التطبيقات يمكنها التعامل مع المصادقة، وتحديد المعدل، وتحويل الطلبات.

يتم إنشاء رمز الحالة 203 بواسطة هذا الوسيط، وليس الخادم الأصلي.

ماذا يعني HTTP 203 Non-Authoritative Information؟

التعريف الرسمي (من RFC 7231) ينص على أن استجابة 203 تعني:

كان الطلب ناجحًا ولكن الحمولة المرفقة تم تعديلها عن استجابة 200 OK للخادم الأصلي بواسطة وكيل تحويلي.

دعنا نفصل العبارات الرئيسية:

- "كان الطلب ناجحًا...": هذا رمز نجاح، جزء من عائلة 2xx. لقد تلقى العميل استجابة صالحة.

- "...تم تعديلها عن استجابة 200 OK للخادم الأصلي...": هذا هو جوهر الرسالة. جسم الاستجابة الذي تلقاه العميل ليس هو بالضبط ما كان سيرسله الخادم الأصلي.

- "...بواسطة وكيل تحويلي.": هذا هو الفاعل المسؤول عن التغيير. "الوكيل التحويلي" هو أي وسيط يغير الاستجابة.

في جوهر الأمر، الوسيط يتسم بالشفافية. إنه يقول: "أنا لست الخادم الأصلي، وقد قمت بشيء لهذه الاستجابة قبل تسليمها إليك."

بشكل مبسط، تشير استجابة 203 إلى أن الخادم قد عالج الطلب بنجاح، على غرار حالة 200 OK. ومع ذلك، فإن المعلومات التي تم إرجاعها تأتي من طرف ثالث أو أي مصدر آخر يثق به الخادم ولكنه لا يتحكم فيه رسميًا. لذلك، قد تكون المعلومات قد تم تعديلها أو تعزيزها بواسطة الوكيل أو البوابة قبل إرسالها إلى العميل.

ببساطة: الاستجابة جيدة، ولكن البيانات قد لا تكون هي نفسها تمامًا التي يمتلكها الخادم الأصلي الموثوق - فكر في الأمر كالحصول على نسخة مصفاة أو محسّنة من المحتوى الأصلي.

لماذا يوجد رمز الحالة 203؟

قد تتساءل، لماذا يوجد رمز الحالة هذا على الإطلاق؟ لماذا لا نرسل 200 OK دائمًا؟

السبب يكمن في الشفافية والتحكم. تخيل خادم وكيل تخزين مؤقت (caching proxy server) أو شبكة توصيل محتوى (CDN). غالبًا ما تقدم هذه الوسطاء نسخًا من محتوى الويب لتقليل الحمل على الخادم الرئيسي وتحسين السرعة. في بعض الأحيان، يقومون بتعديل أو إضافة معلومات قبل تمريرها.

السبب في وجود 203 هو المساعدة في **التمييز بين الاستجابات الأصلية والمعدلة**.

أحيانًا تقوم الوكلاء أو البرمجيات الوسيطة بتغيير الاستجابات، على سبيل المثال:

- وكيل تخزين مؤقت يقوم بحقن رؤوس (headers).

- خدمة ترجمة تعيد كتابة النص.

- مرشح محتوى يضيف أو يزيل معلومات.

يخبر استخدام 203 العميل: "مرحبًا، هذه هي البيانات التي طلبتها، ولكن لاحظ أنها قد تكون قد تم تغييرها أو تحسينها بواسطة وسيط."

تُعد هذه الشفافية مفيدة بشكل خاص في تصحيح الأخطاء (debugging)، والتسجيل (logging)، أو عندما تكون صحة البيانات الصارمة مهمة - على سبيل المثال، في استجابات واجهات برمجة التطبيقات حيث يؤثر مصدر البيانات على الثقة أو الامتثال.

الخصائص الرئيسية لـ 203

إليك ما يجعل 203 فريدًا:

- النجاح ضمني: الطلب نجح.

- استجابة معدلة: قد لا يتطابق المحتوى مع المصدر الأصلي تمامًا.

- وجود وسطاء: غالبًا ما يتم تشغيله بواسطة الوكلاء، أو المخازن المؤقتة، أو المرشحات.

- نادر عمليًا: لا يواجهه العديد من المطورين أبدًا، ولكنه لا يزال جزءًا من مواصفات HTTP/1.1.

لماذا قد يقوم الوكيل بتعديل الاستجابة؟ حالات الاستخدام الشائعة

لا يقوم الوسيط بتغيير الاستجابات بدون سبب. إليك السيناريوهات الأكثر شيوعًا التي قد يُستخدم فيها 203:

- إضافة أو تعديل الرؤوس (Headers): هذا هو الاستخدام الأكثر شيوعًا. قد تضيف شبكة توصيل المحتوى (CDN) رأس

Viaلإظهار أنها تعاملت مع الطلب أو رأسX-Cacheللإشارة إلى ما إذا كانت ذاكرة التخزين المؤقت قد أصابت (HIT) أو أخطأت (MISS). قد تقوم بوابة واجهة برمجة التطبيقات بحقن رأسRateLimit-Limit. - تحويل المحتوى: قد يقوم الوكيل بتخفيض جودة الصور لتوفير النطاق الترددي على شبكات الهاتف المحمول. قد يقوم بتصغير ملفات JavaScript أو CSS لجعلها أصغر وأسرع في التحميل.

- التعليق التوضيحي (Annotation): قد يقوم وكيل فحص الأمان بإضافة تعليقات توضيحية إلى جسم HTML تشير إلى أنه تم التحقق من سلامة الروابط.

- التخزين المؤقت (Caching): بينما عادةً ما تُرجع الاستجابة المخزنة مؤقتًا رمز

200أو304، قد يستخدم الوكيل203إذا طبق بعض المنطق على المحتوى المخزن مؤقتًا قبل تقديمه.

الآليات: كيف يتم إنشاء استجابة 203

دعنا نلقي نظرة على مثال افتراضي يتضمن بوابة واجهة برمجة التطبيقات (API gateway).

- طلب العميل: يرسل العميل طلبًا إلى واجهة برمجة تطبيقات.

GET /api/users/me HTTP/1.1Host: api.example.comAuthorization: Bearer <token>

2. معالجة البوابة: يصل الطلب إلى بوابة واجهة برمجة التطبيقات أولاً. تقوم البوابة بما يلي:

- التحقق من صحة رمز JWT.

- التحقق من حدود المعدل.

- إعادة توجيه الطلب إلى الخدمة الخلفية الفعلية (الخادم الأصلي).

3. استجابة المصدر: تقوم الخدمة الخلفية بمعالجة الطلب وتستجيب.

HTTP/1.1 200 OKContent-Type: application/jsonServer: Origin-Server/1.0

{"id": 123, "username": "johndoe", "email": "john@example.com"}

4. تحويل البوابة: تتلقى البوابة هذه الاستجابة. قبل إرسالها إلى العميل، تقرر إضافة بعض المعلومات المفيدة.

- تحقن رأسًا جديدًا:

X-RateLimit-Limit: 1000 - تضيف رأس

Viaللإشارة إلى أنها عالجت الطلب.

5. استجابة البوابة 203 للعميل: تحدد البوابة أنها قد عدلت الاستجابة بما يكفي لتبرير حالة 203. ترسل هذا إلى العميل:

HTTP/1.1 203 Non-Authoritative InformationContent-Type: application/jsonServer: Origin-Server/1.0Via: 1.1 api-gatewayX-RateLimit-Limit: 1000

{"id": 123, "username": "johndoe", "email": "john@example.com"}

لاحظ أن الجسم هو نفسه، لكن الرؤوس مختلفة، وقد تغير رمز الحالة من 200 إلى 203.

التعامل مع استجابات 203 في تطوير واجهات برمجة التطبيقات

إذا كنت تقوم ببناء أو استهلاك واجهات برمجة التطبيقات، فإن فهم والتعامل مع رمز الحالة 203 يمكن أن يساعدك في بناء أنظمة أكثر موثوقية وشفافية.

إليك ما يجب عليك مراعاته:

- وعي العميل: يجب أن يكون تطبيق العميل الخاص بك على دراية بأن 203 يعني أن البيانات المستلمة قد تكون معدلة ويتصرف وفقًا لذلك إذا كانت أصالة البيانات حاسمة.

- التسجيل والمراقبة: تتبع استجابات 203 بشكل مميز للتحقيق في التعديلات المحتملة للبيانات بواسطة الوسطاء.

- معالجة الأخطاء: تعامل مع حالة 203 بشكل مشابه لـ 200 OK ولكن بحذر إضافي بشأن التحقق من مصدر البيانات.

- التوثيق: وثّق بوضوح متى قد تُرجع واجهة برمجة التطبيقات الخاصة بك 203 وماذا يعني ذلك للعميل.

203 مقابل 200 OK: فرق حاسم

هذه هي المقارنة الأكثر أهمية. لماذا نستخدم 203 بدلاً من مجرد تمرير 200 من المصدر؟

200 OKمن وكيل تعني: "هذه هي الاستجابة. إنها بالضبط ما أرسله لي الخادم الأصلي، ولم أفعل شيئًا حيالها (باستثناء ربما إضافة بعض رؤوسي الخاصة)."203 Non-Authoritative Informationتعني: "هذه هي الاستجابة. إنها مبنية على ما أرسله الخادم الأصلي، لكنني قمت بتعديلها بطريقة تغير معناها أو محتواها. توخ الحذر."

إن 203 هو إشارة للشفافية وتحذير للعميل بأن الاستجابة ليست نسخة أصلية مباشرة من المصدر.

الواقع: لماذا لا ترى 203 أبدًا تقريبًا

على الرغم من تعريف رمز الحالة 203 في معيار HTTP، إلا أنه نادر للغاية في الواقع. إليك السبب:

- نقص الانتشار الواسع: ببساطة، العديد من مطوري الوكلاء وشبكات توصيل المحتوى (CDN) لا يطبقونه. الموقف السائد هو أن إضافة الرؤوس ليست تحويلاً كبيرًا بما يكفي لتبرير تغيير رمز الحالة.

- خطر تعطيل العملاء: قد يتعامل العميل سيء البرمجة مع

200بنجاح ولكنه يتعثر عند203، على الرغم من أنهما رمزا نجاح. لتجنب هذا الخطر، يقوم الوسطاء دائمًا تقريبًا بتمرير رمز حالة المصدر. - تُعتبر الرؤوس "آمنة": التفسير الشائع بين مطوري الوكلاء هو أن إضافة رؤوس معلوماتية (مثل رؤوس

Via،X-Cache،Rate-Limit) لا يشكل تعديلاً لـ "الحمولة" أو "المعلومات" التي تستدعي203. يرون أن "المعلومات" هي الجسم، وليس الرؤوس. - غالبًا ما يكون غير ضروري: يمكن للوسيط ببساطة استخدام رؤوس أخرى لنقل المعلومات عن نفسه. رأس

Viaنفسه يكفي لإخبار العميل بأن وكيلًا كان متورطًا، دون الحاجة إلى تغيير رمز الحالة.

متى قد ترى 203 بالفعل؟

على الرغم من ندرته، إلا أنه ليس منقرضًا. قد تواجهه في:

- بوابات واجهة برمجة التطبيقات المخصصة للغاية: قد تختار شركة ذات بوابة مبنية خصيصًا تطبيق

203لأي تعديل، مع الالتزام الصارم بمعيار RFC. - وكلاء الأبحاث أو الأكاديميين: قد تستخدم المشاريع التي تركز على تعقيدات HTTP هذا الرمز بشكل صحيح.

- وكلاء الأمان أو التصفية: إذا قام وكيل بتجريد أو تعديل المحتوى في جسم الاستجابة بشكل نشط لأسباب أمنية (مثل إزالة البرامج النصية الضارة)، فإن

203سيكون إشارة مناسبة جدًا.

203 في واجهات برمجة تطبيقات REST مقابل واجهات برمجة تطبيقات GraphQL

- واجهات برمجة تطبيقات REST: يتناسب 203 بشكل طبيعي، حيث تعتمد REST بشكل كبير على دلالات HTTP.

- واجهات برمجة تطبيقات GraphQL: أقل شيوعًا، لأن GraphQL عادةً ما يتحكم في تنسيق الاستجابة مباشرةً، ولكن الوسطاء لا يزال بإمكانهم تشغيل 203.

الاختبار وتصحيح الأخطاء باستخدام Apidog

يتطلب العمل مع رموز حالة HTTP المختلفة، خاصة غير الشائعة مثل 203، أدوات ذكية. سواء كنت تقوم ببناء وكيل قد يُنشئ 203 أو تستهلك واجهة برمجة تطبيقات تقوم بذلك، فأنت بحاجة إلى أداة يمكنها التقاط هذه الفروق الدقيقة وفهمها. **Apidog** مثالي لذلك.

باستخدام Apidog، يمكنك:

- التقاط الاستجابات الكاملة: فحص ليس فقط رمز الحالة ولكن كل رأس على حدة، مما يتيح لك تحديد التعديلات التي قد تكون قد أدت إلى تشغيل

203. - مقارنة الطلبات: إعادة تشغيل طلب بسهولة عبر مسارات مختلفة (مثل مباشرة إلى المصدر مقابل عبر بوابة) واستخدام ميزات مقارنة Apidog لرؤية الاختلافات في الاستجابات.

- اختبار مرونة العميل: إذا كنت تقوم ببناء عميل، يمكنك استخدام خادم Apidog الوهمي لمحاكاة استجابة

203والتأكد من أن تطبيقك يتعامل معها بشكل صحيح دون تعطل. - توثيق السلوك: توثيق السلوك المتوقع لواجهات برمجة التطبيقات والوكلاء الخاصة بك، بما في ذلك رموز الحالة المحتملة مثل

203، مباشرة داخل مساحة عمل Apidog الخاصة بك.

هذا المستوى العميق من الفحص ضروري لفهم التفاعلات المعقدة التي تحدث بين عميلك وخادمك الأصلي. من خلال دمج Apidog في سير عملك، يمكنك توفير الوقت وتقليل الارتباك عند العمل مع حالات HTTP الدقيقة.

Apidog مقابل أدوات API الأخرى لاختبار 203

- Postman: رائع للاختبار اليدوي، لكن محاكاة سلوكيات الوكيل لـ 203 قد تكون صعبة.

- Swagger UI: مفيد للتوثيق، لكنه لا يحاكي الاستجابات المعدلة.

- Apidog: يجمع بين التصميم، وخوادم المحاكاة، والاختبار، والتوثيق، مما يسهل استكشاف الرموز المتخصصة مثل 203 Non-Authoritative Information.

أفضل الممارسات: إذا كنت تقوم بتطبيق وكيل

إذا كنت تقوم ببناء وكيل تحويلي وترغب في الالتزام الصارم بمواصفات HTTP، ففكر في هذه الإرشادات:

- استخدم

203لتعديلات الجسم: إذا قمت بتغيير جسم الاستجابة (مثل تحويل ترميز الصورة، التعليق التوضيحي لـ HTML)، فإن203مناسب للغاية. - كن متحفظًا مع الرؤوس: المعيار الصناعي هو عدم استخدام

203لإضافات الرؤوس وحدها. استخدام رؤوس مثلViaكافٍ. - ضمان توافق العميل: إذا كنت تستخدم

203، فاختبر بدقة مع جميع عملائك للتأكد من أنهم يتعاملون معه كرمز نجاح مثل200.

المفاهيم الخاطئة الشائعة حول رمز الحالة 203

دعنا نوضح بعض الخرافات:

- 203 يعني وجود خطأ: هذا غير صحيح. 203 يعني نجاحًا، لكن الاستجابة تأتي من مصدر قد يكون معدلاً.

- استجابات 203 نادرة ولا تهم: إنها أقل شيوعًا من 200 ولكنها مفيدة في بعض بنيات الشبكة.

- يجب على العملاء التعامل مع 203 كـ 200: يمكن للعملاء التعامل معها كـ 200، ولكن من الناحية المثالية، يجب أن يكونوا على دراية بمصدر البيانات لاتخاذ قرارات الثقة.

الخاتمة: رمز للشفافية

رمز حالة HTTP 203 Non-Authoritative Information، على الرغم من كونه فضولًا تاريخيًا إلى حد كبير في الويب اليوم، يمثل مبدأً مهمًا: **الشفافية في الاتصال**.

إنه آلية للوسطاء غير المرئيين غالبًا في الويب ليكونوا صادقين بشأن دورهم. إنهم ليسوا مصدر الحقيقة، وإذا غيروا شيئًا، فعليهم أن يقولوا ذلك.

كمطور، يساعدك فهم 203 على:

- تصحيح سلوكيات الاستجابة الغريبة.

- بناء عملاء أكثر مرونة.

- توصيل توقعات واجهة برمجة التطبيقات بوضوح.

يساعد هذا العملاء على اتخاذ قرارات مستنيرة بشأن مصداقية البيانات ويحسن تصحيح الأخطاء في أنظمة الشبكة المعقدة. بالنسبة لمعظم المطورين، من المحتمل أنك لن تحتاج أبدًا إلى استخدام رمز الحالة هذا أو التعامل معه بنشاط. ولكن فهم غرضه يمنحك تقديرًا أعمق لتعقيدات HTTP والهندسة المعمارية الطبقية للإنترنت. إنه يذكرنا بأن الاستجابة ليست مجرد جسم وحالة؛ إنها قصة الرحلة التي قطعها الطلب، ورمز الحالة 203 هو إحدى الطرق التي يمكن بها سرد تلك القصة.

بالنسبة للغالبية العظمى من عملك في واجهة برمجة التطبيقات، ستتعامل مع رموز الحالة 200، 201، 400، و 500. إذا كنت ترغب في استكشاف رموز الحالة مثل 203 بشكل أكثر فعالية أو اختبار واجهات برمجة التطبيقات الخاصة بك برؤى مفصلة، فلا تنسَ تنزيل Apidog مجانًا. يبسط Apidog اختبار واجهة برمجة التطبيقات وتوثيقها، ويدعم مجموعة واسعة من رموز حالة HTTP لجعل تجربة المطور الخاصة بك أكثر سلاسة. ولتصميم واجهات برمجة التطبيقات هذه واختبارها وتوثيقها، توفر أداة مثل **Apidog** المنصة الحديثة الشاملة التي تحتاجها لضمان أن واجهات برمجة التطبيقات الخاصة بك قوية وموثوقة وممتعة للاستخدام، بغض النظر عن عدد الوسطاء المتورطين في السلسلة.