إطار تفويض OAuth 2.0 يدعم التفويض الآمن من خلال تقديم آلية للتطبيقات للحصول على وصول محدود إلى حسابات المستخدمين على خدمة HTTP. تتناول هذه الإرشادات أنواع المنح المختلفة المستخدمة ضمن OAuth 2.0، والتي تحدد الطريقة التي تحصل بها تطبيقات العملاء على رموز الوصول للوصول إلى موارد المستخدمين على خادم الموارد.

إذا كنت ترغب في معرفة المزيد عن Apidog وميزاته الشاملة، انقر على الزر أدناه للبدء! 👇

قبل الغوص في أنواع المنح في OAuth 2.0، دعنا نأخذ لمحة سريعة عن ماهية OAuth 2.0.

ما هو OAuth 2.0؟

OAuth 2.0 هو بروتوكول تفويض قياسي في الصناعة. يسهل تفويض الوصول بشكل آمن بين التطبيقات (العملاء) وحسابات المستخدمين المستضافة بواسطة خدمات منفصلة (خوادم الموارد). وهذا يسمح للمستخدمين بمنح التطبيقات إذنًا للوصول إلى معلوماتهم على خادم الموارد دون مشاركة بيانات اعتمادهم بشكل مباشر.

ما هي أنواع منح OAuth 2.0؟

إطار تفويض OAuth 2.0 هو نوع من الآلية التي تحدد كيفية اكتساب تطبيقات العملاء لرموز الوصول. هذه الرموز حيوية لتقييم موارد المستخدمين المستضافة على خادم منفصل (المعروف أيضًا باسم خادم الموارد). من خلال استخدام أنواع المنح، يمكن لـ OAuth 2.0 ضمان تفويض آمن دون الحاجة إلى كشف المستخدمين لبيانات اعتمادهم لتطبيق العميل.

تحليل مفصل لأنواع منح OAuth 2.0 المختلفة

1. منح رمز التفويض: تفضل هذه العملية المستخدمة على نطاق واسع الأمان. إنها تتضمن تبادلًا يتكون من أربع خطوات:

- يوافق المستخدم على وصول تطبيق العميل إلى موارده.

- يعود خادم التفويض برمز تفويض مؤقت إلى العميل.

- يستبدل العميل هذا الرمز برمز وصول من خادم التفويض.

- يستخدم رمز الوصول من قبل العميل للوصول إلى موارد المستخدمين على خادم الموارد.

المزايا: آمنة للغاية بسبب فصل رمز التفويض ورمز الوصول. مثالية لتطبيقات الجانب الخادم مع تخزين آمن لسر العميل.

العيوب: تحتاج إلى عدة إعادة توجيه بين تطبيق العميل، وخادم التفويض، وخادم الموارد.

2. منح بيانات الاعتماد لمالك المورد: تستفيد هذه الطريقة من بيانات اعتماد تسجيل دخول المستخدم مباشرة.

- يحصل تطبيق العميل على اسم المستخدم وكلمة المرور للمستخدم.

- ترسل هذه البيانات إلى خادم التفويض للتحقق واستبدال الرموز.

- عند التحقق الناجح، يحصل العميل على رمز وصول.

المزايا: تنفيذ بسيط، مناسب بشكل خاص للتطبيقات الموثوقة من الطرف الأول.

العيوب: أقل أمانًا حيث يكشف بيانات اعتماد المستخدم. غير موصى بها لتطبيقات العملاء العامة بسبب مخاطر الأمان.

3. منح بيانات اعتماد العميل: مصممة للتطبيقات التي تعمل نيابة عن نفسها، وليس نيابة عن مستخدم محدد.

- يستخدم تطبيق العميل معرفه الفريد وسرّه لطلب رمز وصول مباشرة من خادم التفويض.

المزايا: فعالة للتفاعلات بين الآلات حيث لا تكون مشاركة المستخدم ضرورية.

العيوب: الوصول الممنوح هو باسم التطبيق نفسه، وليس مستخدمًا محددًا. يتطلب اعتبارًا دقيقًا للأذونات الممنوحة.

4. المنح الضمنية: تستخدم غالبًا في التطبيقات المحمولة أو التطبيقات ذات الصفحة الواحدة، وتبسط العملية من خلال إرجاع رمز الوصول مباشرة إلى تطبيق العميل.

المزايا: تجربة مستخدم مبسطة بسبب إعادة التوجيه الواحدة.

العيوب: أقل أمانًا حيث يتم كشف رمز الوصول لتطبيق العميل، مما يجعله عرضة للسرقة. غير موصى بها للتطبيقات التي تتعامل مع بيانات حساسة.

5. منح رمز التحديث: يوفر آلية للحصول على رموز وصول جديدة دون الحاجة إلى إعادة مصادقة المستخدم.

- عندما تنتهي صلاحية رمز الوصول، يستخدم تطبيق العميل رمز تحديث حصل عليه خلال العملية الأولية لطلب رمز وصول جديد من خادم التفويض.

المزايا: يعزز تجربة المستخدم عن طريق التخلص من الاستفسارات المتكررة لتسجيل الدخول.

العيوب: يقدم رمزًا آخر يحتاج إلى إدارة آمنة.

كيفية اختيار نوع المنح الصحيح OAuth 2.0 لواجهة برمجة التطبيقات الخاصة بك

1. احتياجات الأمان:

- عند إيلاء الأمان الأولوية: اختر منح رمز التفويض. تفصل هذه العملية بين رمز التفويض ورمز الوصول، مما يقلل من المخاطر حتى إذا تم اعتراض الرمز.

- إذا كانت لديك مخاوف أمان أقل وتطبيق عميل موثوق: قد يكون منح بيانات الاعتماد لمالك المورد مناسبًا، لكن تقدم بحذر لأن بيانات اعتماد المستخدمي تتعلق مباشرة.

2. خبرة المستخدم:

- إذا كانت خبرة المستخدم السلسة ضرورية: يوفر المنح الضمني تدفقًا سريعًا مع إعادة توجيه واحدة. ومع ذلك، تذكر أن التعرض لرمز الوصول يثير مخاوف بشأن الأمان.

- هل تحاول تحقيق توازن بين الراحة والأمان؟ يقدم منح رمز التفويض حلاً جيدًا، على الرغم من أنه يتضمن المزيد من إعادة التوجيه.

3. نوع تطبيق العميل:

- هل يحتوي تطبيق العميل على تخزين آمن على جانب الخادم (مثل التطبيق الويب)؟ خيارات إيجابية تشمل منح رمز التفويض ومنح بيانات اعتماد العميل.

- هل العميل هو تطبيق عام (مثل التطبيق المحمول)؟ يُوصى باستخدام منح رمز التفويض مع مفتاح إثبات لتبادل الرموز (PKCE) لتعزيز الأمان. يلغي PKCE مخاطر سرقة رمز التفويض حتى في البيئات العامة.

- تواصل بين الآلات؟ يعتبر منح بيانات اعتماد العميل هو الخيار الأفضل هنا، مما يمنح رموز الوصول مباشرة إلى تطبيق العميل نفسه.

تذكر:

- بيانات حساسة؟ دائمًا قم بإعطاء الأولوية للأمان وتجنب المنح الضمنية.

- تحسين تجربة المستخدم من خلال رموز التحديث يقلل من استفسارات تسجيل الدخول، ولكنه يقدم طبقة أخرى من الإدارة.

اختر مصادقة OAuth 2.0 لواجهة برمجة التطبيقات الخاصة بك مع Apidog

Apidog هي منصة تطوير واجهات برمجة التطبيقات الشاملة التي تمكن المطورين من بناء واجهات برمجة التطبيقات، واختبارها، ومحاكاتها، وتوثيقها. مع الوصول إلى وظائف دورة حياة واجهات برمجة التطبيقات بالكامل، لن يحتاج مطورو واجهات برمجة التطبيقات الذين يستخدمون Apidog بعد الآن للقلق بشأن توافق البرمجيات عند نقل ملفات واجهات برمجة التطبيقات الخاصة بهم من تطبيق إلى آخر!

بناء واجهات برمجة التطبيقات من الصفر باستخدام Apidog

إذا كنت بحاجة إلى أداة واجهة برمجة التطبيقات لمساعدتك في إنشاء واجهات برمجة التطبيقات، فإن Apidog يدعمك. انظر إلى هذا القسم لفهم كيف يمكنك استخدام Apidog لإنشاء واجهات برمجة التطبيقات في أي وقت.

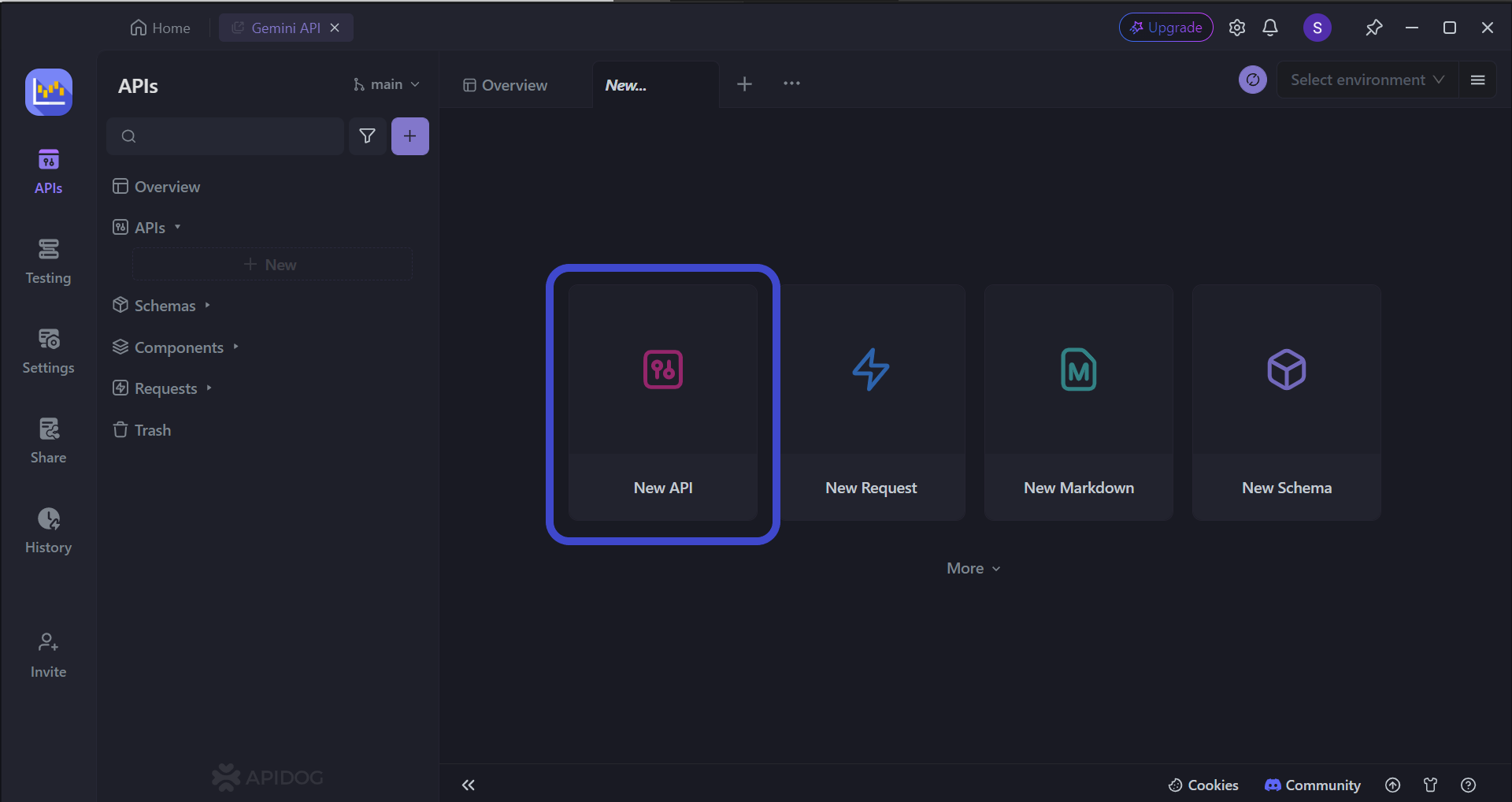

ابدأ بالضغط على زر واجهة برمجة تطبيقات جديدة، كما هو موضح في الصورة أعلاه.

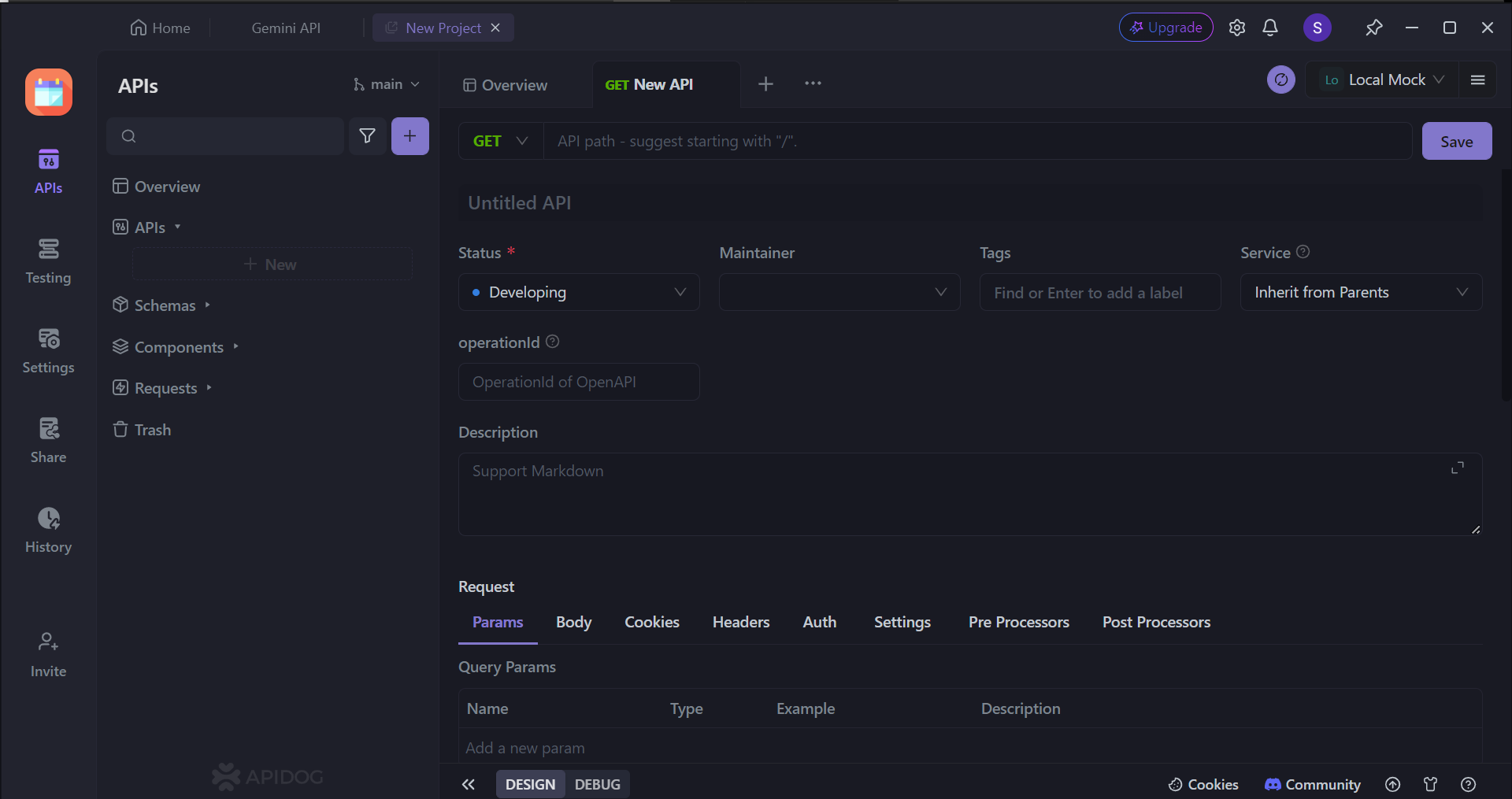

بعد ذلك، يمكنك تحديد العديد من خصائص واجهة برمجة التطبيقات. في هذه الصفحة، يمكنك:

- تحديد طريقة HTTP (GET، POST، PUT، أو DELETE)

- تحديد عنوان URL لواجهة برمجة التطبيقات (أو نقطة نهاية واجهة برمجة التطبيقات) للتفاعل بين العميل والخادم

- تضمين معلمة واحدة/عدة تمرير في عنوان URL لواجهة برمجة التطبيقات

- تقديم وصف للوظائف التي تهدف واجهة برمجة التطبيقات إلى توفيرها.

لتقديم بعض المساعدة في إنشاء واجهات برمجة التطبيقات في حال كانت هذه هي المرة الأولى التي تقوم فيها بإنشائها، يمكنك النظر في قراءة هذه المقالات لفهم أفضل الممارسات لإنشاء واجهات برمجة التطبيقات REST (أو واجهات برمجة التطبيقات بشكل عام):

اختيار مصادقة OAuth 2.0 مع Apidog

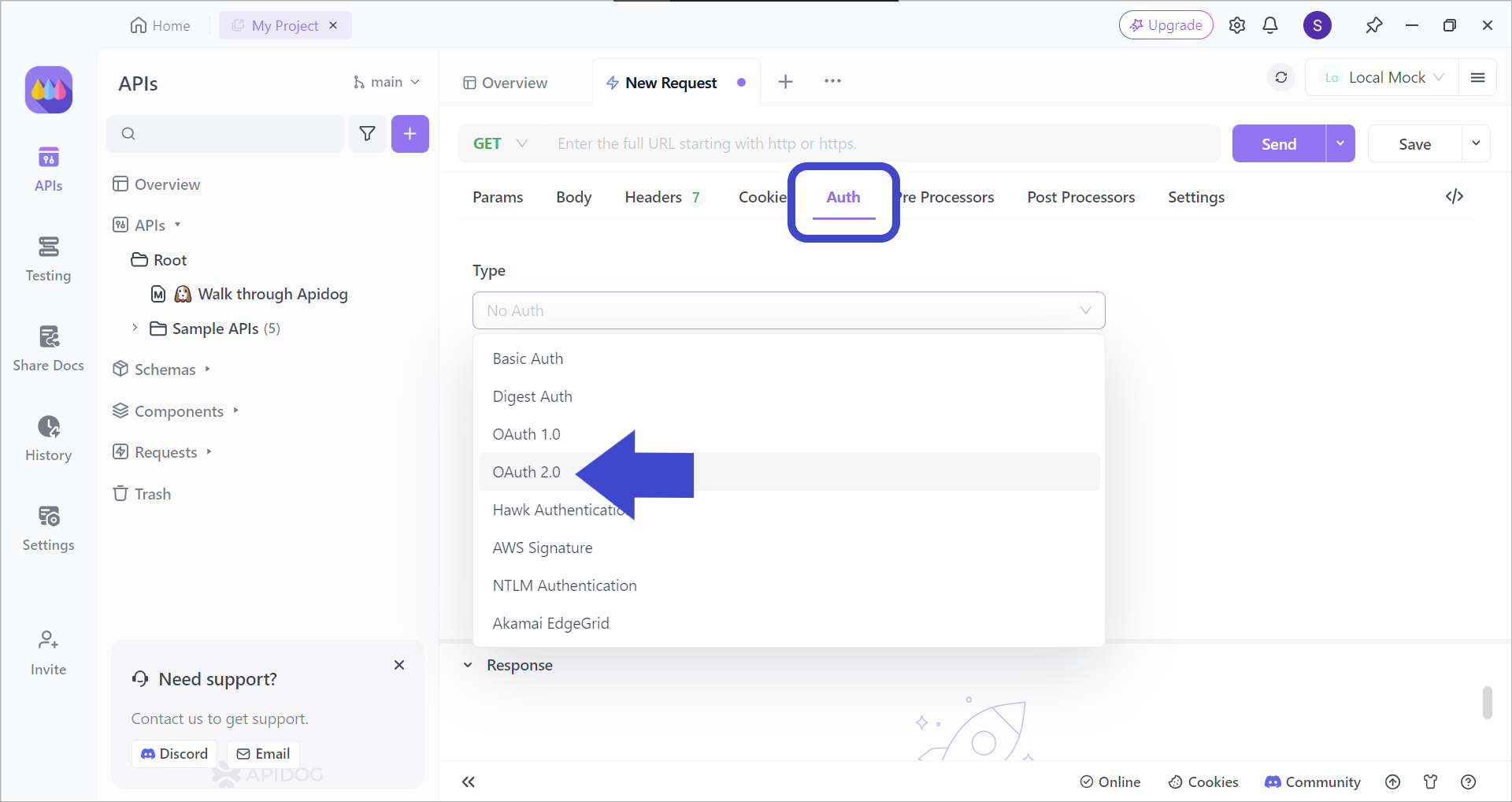

مع واجهة المستخدم البسيطة والبديهية في Apidog، يمكنك بسهولة اختيار OAuth 2.0 - أو أي نوع آخر من المصادقة - في غضون ثوانٍ!

بعد إنشاء طلب جديد، اختر نوع المصادقة OAuth 2.0، كما هو موضح في الصورة أعلاه. هذا سيضمن أن واجهات برمجة التطبيقات الخاصة بك ستتمتع بأمان أفضل!

الخاتمة

تمكّن معرفة أنواع منح OAuth 2.0 المطورين من إنشاء سير عمل تفويض آمن وسهل الاستخدام لتطبيقاتهم. من خلال تقييم عوامل مثل مقياس الأمان، وتجربة المستخدم، ونوع تطبيق العميل بعناية، يمكن للمطورين اختيار النوع الأنسب من المنح. يضمن هذا الاختيار تحقيق توازن بين التحكم القوي في الوصول وتجربة مستخدم سلسة.

فهم أنواع المنح هو مهارة أساسية للمطورين الذين يعملون مع OAuth 2.0. من خلال استغلال المعرفة المقدمة في هذه الإرشادات، يمكن للمطورين اتخاذ قرارات مستنيرة عند تصميم آليات تفويض آمنة وفعّالة لتطبيقاتهم.

![[دليل] أنواع منح OAuth 2.0](https://assets.apidog.com/blog/2024/04/oauth-2-grant-types-cover.png)