المصادقة هي جانب أساسي من جوانب تأمين تطبيقات الويب، مما يضمن أن المستخدمين يمكنهم الوصول فقط إلى الموارد والبيانات المخول لهم الوصول إليها. في نظام Node.js البيئي، يعتبر Express إطار عمل شائع يسهل تنفيذ المصادقة. ستتناول هذه المدونة مفاهيم المصادقة الأساسية، وطرق المصادقة الشائعة المستخدمة في تطبيقات Node.js وExpress، وتقدم أمثلة عملية لمساعدتك على البدء.

مقدمة في مصادقة Node.js Express

تشير مصادقة Node.js Express إلى الطرق والممارسات المستخدمة للتحقق من هوية المستخدمين الذين يصلون إلى تطبيق Node.js المبني بإطار عمل Express. تضمن المصادقة أن المستخدمين المصرح لهم فقط يمكنهم الوصول إلى موارد معينة، مما يوفر الأمان ويحمي البيانات الحساسة.

المصادقة مقابل التفويض

- المصادقة: عملية التحقق من هوية المستخدم. تجيب على السؤال، "من أنت؟".

- التفويض: عملية تحديد ما يُسمح لمستخدم موثق بفعله. تجيب على السؤال، "ماذا يمكنك أن تفعل؟".

المصادقة غير الحالة مقابل المصادقة الحالة

- المصادقة غير الحالة: لا يحتفظ الخادم بأي بيانات جلسة. كل طلب مستقل ويجب أن يحتوي على جميع المعلومات الضرورية للمصادقة، عادةً من خلال رموز (مثل JWT).

- المصادقة الحالة: يحتفظ الخادم ببيانات الجلسة للمستخدمين الموثقين، غالبًا ما يتم تخزينها في قاعدة بيانات أو ذاكرة. يحتفظ العميل بمعرف جلسة للوصول إلى بيانات الجلسة المخزنة.

طرق المصادقة الشائعة في Node.js Express

1. المصادقة الأساسية

- الوصف: يقدم المستخدمون اسم المستخدم وكلمة المرور لكل طلب.

- حالة الاستخدام: بسيطة وسريعة التنفيذ، مناسبة للتطبيقات الأساسية أو الأدوات الداخلية.

- مكتبات نموذجية: لا يحتاج إلى مكتبة محددة، يتم تنفيذه باستخدام ترميز وتشفير base64.

2. المصادقة المعتمدة على الرمز (JWT)

- الوصف: يتم توثيق المستخدمين من خلال استلام رمز ويب JSON (JWT) بعد تسجيل الدخول، والذي يتم تضمينه في رأس الطلبات اللاحقة.

- حالة الاستخدام: مصادقة غير حالة، تُستخدم عادةً في تطبيقات الويب الحديثة وتطبيقات الهاتف المحمول.

- مكتبات نموذجية:

jsonwebtoken،express-jwt

3. المصادقة المعتمدة على الجلسة

- الوصف: يتم تخزين بيانات اعتماد المستخدمين في جلسة على الخادم بعد تسجيل الدخول. يتم تخزين معرف الجلسة في ملف تعريف الارتباط من جانب العميل.

- حالة الاستخدام: تطبيقات الويب التقليدية حيث يمكن إدارة جلسات الخادم.

- مكتبات نموذجية:

express-session،connect-mongo

4. OAuth2

- الوصف: إطار تفويض مفوض يسمح للخدمات الخارجية بتبادل الرموز نيابة عن المستخدم.

- حالة الاستخدام: التكامل مع خدمات طرف ثالث مثل Google وFacebook وGitHub للمصادقة.

- مكتبات نموذجية:

passport،passport-google-oauth20،passport-facebook،passport-github

5. تسجيل الدخول عبر الشبكات الاجتماعية

- الوصف: المصادقة من خلال حسابات الشبكات الاجتماعية مثل Google وFacebook أو Twitter.

- حالة الاستخدام: يسمح للمستخدمين بتسجيل الدخول باستخدام حساباتهم على الشبكات الاجتماعية، مما يبسط عملية تسجيل الدخول.

- مكتبات نموذجية:

passport-google-oauth20،passport-facebook،passport-twitter

6. المصادقة متعددة العوامل (MFA)

- الوصف: يضيف طبقة أمان إضافية من خلال طلب أشكال متعددة من التحقق (مثل كلمة المرور + OTP).

- حالة الاستخدام: تطبيقات الأمان العالي حيث تكون طبقات المصادقة الإضافية ضرورية.

- مكتبات نموذجية:

speakeasy(لإنشاء OTP)،node-2fa

7. مصادقة مفتاح API

- الوصف: يتضمن المستخدمون مفتاح API في رأس الطلب لكل مكالمة API.

- حالة الاستخدام: تُستخدم عادةً للتواصل بين الخدمات أو للـ APIs العامة.

- مكتبات نموذجية: لا يحتاج إلى مكتبة محددة، يتم تنفيذه من خلال التحقق من مفتاح API في رأس الطلب.

8. مصادقة LDAP

- الوصف: يتحقق من هوية المستخدمين ضد خدمة الدليل مثل Microsoft Active Directory.

- حالة الاستخدام: تطبيقات الشركات حيث تكون المصادقة المركزية مطلوبة.

- مكتبات نموذجية:

passport-ldapauth،ldapjs

9. مصادقة SAML

- الوصف: لغة وصف بيان الأمان (SAML) هي بروتوكول قائم على XML لتبادل بيانات المصادقة والتفويض بين الأطراف.

- حالة الاستخدام: حلول تسجيل دخول موحد (SSO) للشركات.

- مكتبات نموذجية:

passport-saml

كيف تختار طرق المصادقة الصحيحة Node.js Express؟

اختيار الطريقة الصحيحة للمصادقة لتطبيقك في Node.js Express يعتمد على عدة عوامل، بما في ذلك متطلبات الأمان، تجربة المستخدم، وحالات الاستخدام المحددة لتطبيقك. إليك دليل حول متى تستخدم كل طريقة للمصادقة:

1. المصادقة الأساسية

متى تستخدمها:

- الأدوات الداخلية أو النماذج الأولية: مشاريع بسيطة حيث لا تكون الأمان مصدر قلق كبير.

- الإعداد السريع والسهلة: السيناريوهات التي تتطلب إعدادًا وقلة تعقيد.

الإيجابيات:

- سهل التنفيذ.

- لا حاجة لمكتبات إضافية.

السلبيات:

- غير آمن للبيانات الحساسة (تكون بيانات الاعتماد مشفرة بالـ base64، وليس مشفرة).

- تتطلب HTTPS لتكون آمنة إلى حد ما.

2. المصادقة المعتمدة على الرمز (JWT)

متى تستخدمها:

- تطبيقات الصفحة الواحدة (SPAs): تطبيقات الويب الحديثة باستخدام أطر العمل مثل React وAngular أو Vue.js.

- تطبيقات الهاتف المحمول: APIs لتطبيقات الهاتف المحمول حيث تكون المصادقة غير الحالة مفيدة.

- معمارية الخدمات الصغيرة: الأنظمة الموزعة حيث يمكن لكل خدمة التحقق من الرمز بشكل مستقل.

الإيجابيات:

- غير حالة، لا حاجة لتخزين الجلسات على الخادم.

- يمكن استخدامها بسهولة عبر مجالات مختلفة.

السلبيات:

- يمكن أن تكون تخزين الرموز على جانب العميل تحديًا (localStorage، ملفات تعريف الارتباط، إلخ).

- قد يكون إلغاء الرموز معقدًا.

3. المصادقة المعتمدة على الجلسة

متى تستخدمها:

- تطبيقات الويب التقليدية: مواقع الويب التي تستخدم العرض على الجانب الخادم.

- تطبيقات مع جلسات مستمرة: حيث تفيد تجربة المستخدم من الحفاظ على حالة الجلسة.

الإيجابيات:

- إدارة مركزية للجلسات.

- أسهل في التنفيذ والإدارة مع أطر عمل مثل Express.

السلبيات:

- تحتاج لتخزين البيانات على الخادم (في الذاكرة، قاعدة البيانات، إلخ).

- أقل قابلية للتوسع بسبب حالة الخادم.

4. OAuth2

متى تستخدمها:

- التكامل مع خدمات الطرف الثالث: التطبيقات التي تحتاج للوصول إلى بيانات المستخدم من خدمات مثل Google وFacebook وGitHub، إلخ.

- التفويض المفوض: عندما تحتاج للمستخدمين لمنح الوصول لمواردهم على خدمة أخرى.

الإيجابيات:

- آمن ومتبع على نطاق واسع.

- يسمح بالوصول من الطرف الثالث دون مشاركة كلمات المرور.

السلبيات:

- إعداد وتنفيذ معقد.

- اعتماد على مقدمي الخدمة من الطرف الثالث.

5. تسجيل الدخول عبر الشبكات الاجتماعية

متى تستخدمها:

- تطبيقات موجهة للمستهلك: التطبيقات التي تساهم في تبسيط عملية التسجيل وتسجيل الدخول وبالتالي تحسين تجربة المستخدم.

- راحة المستخدم: عندما تريد تقليل الاحتكاك للمستخدمين من خلال الاستفادة من حساباتهم الاجتماعية الحالية.

الإيجابيات:

- يبسط تسجيل الدخول للمستخدمين.

- يقلل من عبء إدارة كلمات المرور.

السلبيات:

- اعتماد على مقدمي خدمات الشبكات الاجتماعية.

- مخاوف محتملة بشأن الخصوصية من قبل المستخدمين.

6. المصادقة متعددة العوامل (MFA)

متى تستخدمها:

- تطبيقات الأمان العالي: البنوك، الخدمات المالية، الرعاية الصحية، وغيرها من التطبيقات حيث يكون الأمان بالغ الأهمية.

- متطلبات الامتثال: الصناعات التي لديها متطلبات تنظيمية لزيادة الأمان.

الإيجابيات:

- يزيد بشكل كبير من الأمان.

- يمكن دمجه مع طرق أخرى لتحقيق مصادقة قوية.

السلبيات:

- أكثر تعقيدًا في التنفيذ والإدارة.

- يمكن أن يؤثر سلبًا على تجربة المستخدم بسبب الخطوات الإضافية.

7. مصادقة مفتاح API

متى تستخدمها:

- التواصل من خدمة إلى خدمة: واجهات برمجة التطبيقات الداخلية حيث تحتاج الخدمات المختلفة إلى التحقق من بعضها البعض.

- واجهات برمجة التطبيقات العامة: عند توفير الوصول إلى المطورين من الطرف الثالث.

الإيجابيات:

- بسيطة في التنفيذ والاستخدام.

- يمكن إلغاء صلاحياتها وإدارتها بسهولة.

السلبيات:

- أقل أمانًا (يمكن تسريب مفاتيح API).

- لا يوجد سياق محدد للمستخدم، فقط مصادقة على مستوى الخدمة.

8. مصادقة LDAP

متى تستخدمها:

- تطبيقات الشركات: المؤسسات الكبيرة مع أدلة المستخدم المركزية مثل Active Directory.

- الأدوات الداخلية: حيث تحتاج بيانات اعتماد الموظفين إلى التحقق ضد دليل الشركة.

الإيجابيات:

- إدارة مستخدمين مركزية.

- يتكامل جيدًا مع البنية التحتية المؤسسية الموجودة.

السلبيات:

- يتطلب إعداد وإدارة خادم LDAP.

- يمكن أن يكون معقدًا في التنفيذ والتصحيح.

9. مصادقة SAML

متى تستخدمها:

- تسجيل الدخول الموحد في المؤسسات (SSO): عند التكامل مع حلول SSO المؤسسية.

- التطبيقات التي تتطلب هوية مشتركة: حيث تحتاج المصادقة المستخدم إلى أن تكون مشتركة عبر مجالات متعددة.

الإيجابيات:

- آمن وموحد.

- يسهل التسجيل الموحد عبر تطبيقات متعددة.

السلبيات:

- إعداد وتكوين معقد.

- عادة ما يتطلب بنية تحتية أكبر.

ملخص موجز لاختيار طرق المصادقة

اختيار الطريقة الصحيحة للمصادقة لتطبيقك في Node.js Express يتطلب فهم الخيارات المتاحة وتقييمها مقابل متطلبات تطبيقك المحددة.

المصادقة الأساسية: سريعة وبسيطة للتطبيقات غير الحرجة.

المصادقة المعتمدة على الرمز (JWT): مثالية لتطبيقات SPAs، وتطبيقات الهاتف المحمول، والمايكروسرفيس.

المصادقة المعتمدة على الجلسة: مناسبة للتطبيقات الويب التقليدية.

OAuth2: الأفضل للتكامل مع الطرف الثالث والوصول المفوض.

تسجيل الدخول عبر الشبكات الاجتماعية: رائع للتطبيقات الموجهة للمستهلك لتحسين تجربة المستخدم.

المصادقة متعددة العوامل (MFA): أساسية لتطبيقات الأمان العالي.

مصادقة مفتاح API: مفيدة للتواصل بين الخدمات وواجهات برمجة التطبيقات العامة.

مصادقة LDAP: مناسبة لتطبيقات الشركات ذات إدارة المستخدمين المركزية.

مصادقة SAML: تُستخدم لتسجيل الدخول الموحد في الشركات وأنظمة الهوية المشتركة.

اختيار الطريقة الصحيحة يعتمد على الاحتياجات المحددة لتطبيقك ومتطلبات الأمان واعتبارات تجربة المستخدم.

أمثلة على مصادقة Node.js Express

المصادقة جزء حاسم من أي تطبيق ويب، مما يضمن أن المستخدمين يمكنهم الوصول إلى الموارد بأمان. دعنا نستعرض أمثلة متنوعة حول كيفية تنفيذ المصادقة في تطبيق Node.js Express. سنغطي بعض من أكثر الأساليب شيوعًا: JWT (JSON Web Tokens)، المصادقة المعتمدة على الجلسة، OAuth2، ومفاتيح API.

1. مصادقة JWT (JSON Web Tokens)

JWT هي طريقة مصادقة غير حالة تسمح لك بنقل المعلومات بأمان بين الأطراف ككائن JSON. يمكن التحقق من هذه المعلومات والثقة بها لأنها موقعة رقميًا.

خطوات التنفيذ:

الخطوة 1: إعداد مشروعك

أولاً، أنشئ مشروعًا جديدًا وثبت الاعتماديات اللازمة:

mkdir jwt-auth-example

cd jwt-auth-example

npm init -y

npm install express jsonwebtoken body-parser bcryptjsالخطوة 2: إنشاء خادم Express

أنشئ ملف app.js وأعد إعداد خادم Express أساسي:

const express = require('express');

const jwt = require('jsonwebtoken');

const bodyParser = require('body-parser');

const bcrypt = require('bcryptjs');

const app = express();

app.use(bodyParser.json());

const SECRET_KEY = 'your_jwt_secret';

// بيانات مستخدم وهمية

const users = [{ id: 1, username: 'user1', password: bcrypt.hashSync('password1', 8) }];

app.post('/login', (req, res) => {

const { username, password } = req.body;

const user = users.find(u => u.username === username);

if (user && bcrypt.compareSync(password, user.password)) {

const token = jwt.sign({ id: user.id, username: user.username }, SECRET_KEY, { expiresIn: '1h' });

res.json({ token });

} else {

res.status(401).send('بيانات اعتماد غير صالحة');

}

});

const authenticateJWT = (req, res, next) => {

const token = req.headers.authorization;

if (token) {

jwt.verify(token, SECRET_KEY, (err, user) => {

if (err) {

return res.sendStatus(403);

}

req.user = user;

next();

});

} else {

res.sendStatus(401);

}

};

app.get('/protected', authenticateJWT, (req, res) => {

res.send(`مرحبًا ${req.user.username}، لقد وصلت إلى مسار محمي!`);

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`الخادم يعمل على المنفذ ${PORT}`);

});

2. المصادقة المعتمدة على الجلسة

تستند المصادقة المعتمدة على الجلسة إلى تخزين بيانات الجلسة على جانب الخادم. هذه الطريقة تعتمد على الحالة وتستخدم عادةً في تطبيقات الويب التقليدية.

خطوات التنفيذ:

الخطوة 1: إعداد مشروعك

قم بإنشاء مشروع جديد وتثبيت الاعتماديات اللازمة:

mkdir session-auth-example

cd session-auth-example

npm init -y

npm install express express-session body-parser bcryptjs

الخطوة 2: إنشاء خادم Express

أنشئ ملف app.js وأعد إعداد خادم Express أساسي:

const express = require('express');

const session = require('express-session');

const bodyParser = require('body-parser');

const bcrypt = require('bcryptjs');

const app = express();

app.use(bodyParser.json());

app.use(session({ secret: 'your_session_secret', resave: false, saveUninitialized: true }));

const users = [{ id: 1, username: 'user1', password: bcrypt.hashSync('password1', 8) }];

app.post('/login', (req, res) => {

const { username, password } = req.body;

const user = users.find(u => u.username === username);

if (user && bcrypt.compareSync(password, user.password)) {

req.session.userId = user.id;

res.send('تسجيل الدخول');

} else {

res.status(401).send('بيانات اعتماد غير صالحة');

}

});

const authenticateSession = (req, res, next) => {

if (req.session.userId) {

next();

} else {

res.sendStatus(401);

}

};

app.get('/protected', authenticateSession, (req, res) => {

const user = users.find(u => u.id === req.session.userId);

res.send(`مرحبًا ${user.username}، لقد وصلت إلى مسار محمي!`);

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`الخادم يعمل على المنفذ ${PORT}`);

});

3. مصادقة OAuth2

OAuth2 هو أسلوب مصادقة أكثر تعقيدًا يسمح للتطبيقات الخارجية بالوصول إلى موارد المستخدم دون كشف بيانات اعتماد المستخدم. يُستخدم عادةً لتسجيل الدخول عبر الشبكات الاجتماعية والتكامل مع خدمات أخرى.

خطوات التنفيذ:

يتضمن تنفيذ OAuth2 عادةً استخدام مكتبة أو إطار عمل يتعامل مع تدفق OAuth2. لأغراض البساطة، سنستخدم مكتبة passport مع استراتيجية مثل passport-google-oauth20.

الخطوة 1: إعداد مشروعك

قم بإنشاء مشروع جديد وتثبيت الاعتماديات اللازمة:

mkdir oauth2-auth-example

cd oauth2-auth-example

npm init -y

npm install express passport passport-google-oauth20 express-sessionالخطوة 2: إنشاء خادم Express

أنشئ ملف app.js وأعد إعداد خادم Express أساسي:

const express = require('express');

const passport = require('passport');

const GoogleStrategy = require('passport-google-oauth20').Strategy;

const session = require('express-session');

const app = express();

app.use(session({ secret: 'your_session_secret', resave: false, saveUninitialized: true }));

app.use(passport.initialize());

app.use(passport.session());

passport.use(new GoogleStrategy({

clientID: 'YOUR_GOOGLE_CLIENT_ID',

clientSecret: 'YOUR_GOOGLE_CLIENT_SECRET',

callbackURL: 'http://localhost:3000/auth/google/callback'

}, (accessToken, refreshToken, profile, done) => {

// في تطبيق حقيقي، يجب عليك حفظ معلومات الملف الشخصي في قاعدة بياناتك

return done(null, profile);

}));

passport.serializeUser((user, done) => {

done(null, user);

});

passport.deserializeUser((obj, done) => {

done(null, obj);

});

app.get('/auth/google', passport.authenticate('google', { scope: ['https://www.googleapis.com/auth/plus.login'] }));

app.get('/auth/google/callback', passport.authenticate('google', { failureRedirect: '/' }), (req, res) => {

res.redirect('/protected');

});

const ensureAuthenticated = (req, res, next) => {

if (req.isAuthenticated()) {

return next();

}

res.redirect('/');

};

app.get('/protected', ensureAuthenticated, (req, res) => {

res.send(`مرحبًا ${req.user.displayName}، لقد وصلت إلى مسار محمي!`);

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`الخادم يعمل على المنفذ ${PORT}`);

});

4. مصادقة مفتاح API

مصداقية مفتاح API بسيطة وغالبًا ما تُستخدم للتواصل من خادم إلى خادم. يتضمن تمرير مفتاح مع كل طلب للتحقق من العميل.

خطوات التنفيذ

الخطوة 1: إعداد مشروعك

قم بإنشاء مشروع جديد وتثبيت الاعتماديات اللازمة:

mkdir api-key-auth-example

cd api-key-auth-example

npm init -y

npm install express

الخطوة 2: إنشاء خادم Express

إنشاء ملف app.js وإعداد خادم Express أساسي:

const express = require('express');

const app = express();

const API_KEY = 'your_api_key';

const authenticateApiKey = (req, res, next) => {

const apiKey = req.headers['x-api-key'];

if (apiKey && apiKey === API_KEY) {

next();

} else {

res.sendStatus(401);

}

};

app.get('/protected', authenticateApiKey, (req, res) => {

res.send('تم منح الوصول إلى المسار المحمي');

});

const PORT = process.env.PORT || 3000;

app.listen(PORT, () => {

console.log(`الخادم يعمل على المنفذ ${PORT}`);

});

من المصادقة غير الحالة باستخدام JWT إلى المصادقة التقليدية المعتمدة على الجلسة وOAuth2 للتكامل مع الطرف الثالث، لديك مجموعة متنوعة من الطرق للاختيار من بينها بناءً على متطلبات تطبيقك. سيساعدك فهم هذه الأساليب وتنفيذها بشكل صحيح في بناء تطبيقات آمنة وقابلة للتوسع.

10 أفضل الممارسات لمصادقة Node.js Express

يتطلب تنفيذ المصادقة في تطبيق Node.js Express اعتبارات دقيقة لضمان الأمان، القابلية للتوسع، وسهولة الاستخدام. إليك بعض أفضل الممارسات التي يجب اتباعها عند التعامل مع المصادقة في تطبيقات Node.js Express:

1. استخدام تجزئة كلمة مرور قوية

- تجزئة كلمات المرور: تأكد دائمًا من تجزئة كلمات المرور قبل تخزينها في قاعدة البيانات. استخدم خوارزمية تجزئة قوية مثل bcrypt.

- إضافة ملح لكلمات المرور: أضف ملحًا فريدًا لكل كلمة مرور لمنع هجمات الجدول القوس.

const bcrypt = require('bcryptjs');

const hashPassword = async (password) => {

const salt = await bcrypt.genSalt(10);

return await bcrypt.hash(password, salt);

};2. تأمين رموز JWT

- حافظ على أمان المفاتيح السرية: قم بتخزين المفاتيح السرية في متغيرات البيئة وليس في كود المصدر الخاص بك.

- حدد وقت انتهاء الصلاحية: حدد دائمًا وقت انتهاء صلاحية لـ JWTs لتحديد فترة صلاحيتهم.

- استخدم خوارزميات قوية: استخدم خوارزمية توقيع قوية (مثل HS256).

const jwt = require('jsonwebtoken');

const SECRET_KEY = process.env.SECRET_KEY;

const token = jwt.sign({ userId: user.id }, SECRET_KEY, { expiresIn: '1h' });

3. استخدام HTTPS

- تشفير الحركة: استخدم دائمًا HTTPS لتشفير البيانات المرسلة بين العميل والخادم، مما يحمي ضد هجمات الرجل في منتصف الطريق.

4. تحقق من المدخلات

- تنظيف والتحقق من المدخلات: استخدم مكتبات مثل Joi أو express-validator لتنظيف والتحقق من مدخلات المستخدم لمنع هجمات الحقن.

const { body, validationResult } = require('express-validator');

app.post('/register', [

body('email').isEmail(),

body('password').isLength({ min: 6 })

], (req, res) => {

const errors = validationResult(req);

if (!errors.isEmpty()) {

return res.status(400).json({ errors: errors.array() });

}

// تابع مع التسجيل

});

5. تنفيذ تحديد معدل

- منع هجمات القوة الغاشمة: استخدم تحديد المعدل لتقييد عدد الطلبات التي يمكن أن يقدمها العميل إلى نقاط نهاية المصادقة.

const rateLimit = require('express-rate-limit');

const limiter = rateLimit({

windowMs: 15 * 60 * 1000, // 15 دقيقة

max: 100 // حد كل IP إلى 100 طلب لكل windowMs

});

app.use('/login', limiter);

6. تخزين الرموز بأمان

- استخدم ملفات تعريف الارتباط الآمنة: خزّن JWTs في ملفات تعريف ارتباط آمنة وتحميل HTTP-only لمنع الوصول من JavaScript (تحمي من هجمات XSS).

- تحديث الرموز: نفذ تحديث الرموز للسماح للمستخدمين بالحصول على رموز وصول جديدة دون الحاجة إلى إعادة المصادقة.

7. تنفيذ إدارة جلسات صحيحة

- إبطال الرموز: نفذ إبطال الرموز عند تسجيل الخروج لمنع إعادة استخدام الرموز.

- انتهاء الجلسة: تأكد من انتهاء الجلسات بعد فترة معينة من عدم النشاط.

8. استخدم middleware للمسارات المحمية

- مركّز منطق المصادقة: استخدم middleware لمعالجة منطق المصادقة للمسارات المحمية.

const authenticateJWT = (req, res, next) => {

const token = req.headers.authorization;

if (!token) {

return res.sendStatus(401);

}

jwt.verify(token, SECRET_KEY, (err, user) => {

if (err) {

return res.sendStatus(403);

}

req.user = user;

next();

});

};

app.get('/protected', authenticateJWT, (req, res) => {

res.send('هذه مسار محمي');

});

9. رصد وتسجيل أحداث المصادقة

- تسجيل الأنشطة المشبوهة: راقب وسجل الأحداث المتعلقة بالمصادقة لاكتشاف والاستجابة للأنشطة المشبوهة.

- سجلات التدقيق: احتفظ بسجلات تدقيق لمحاولات تسجيل الدخول، وتغييرات الحساب، وأي إجراءات مهمة أخرى.

10. تحديث الاعتماديات دوريًا

- ابقِ المكتبات محدثة: قم بتحديث اعتمادياتك دوريًا للاستفادة من التصحيحات الأمنية والتحسينات.

- تدقيق الاعتماديات: استخدم أدوات مثل npm audit لتحديد وإصلاح الثغرات في الاعتماديات الخاصة بك.

الاستفادة من Apidog لاختبار واجهات برمجة التطبيقات باستخدام أساليب المصادقة في Node.js Express

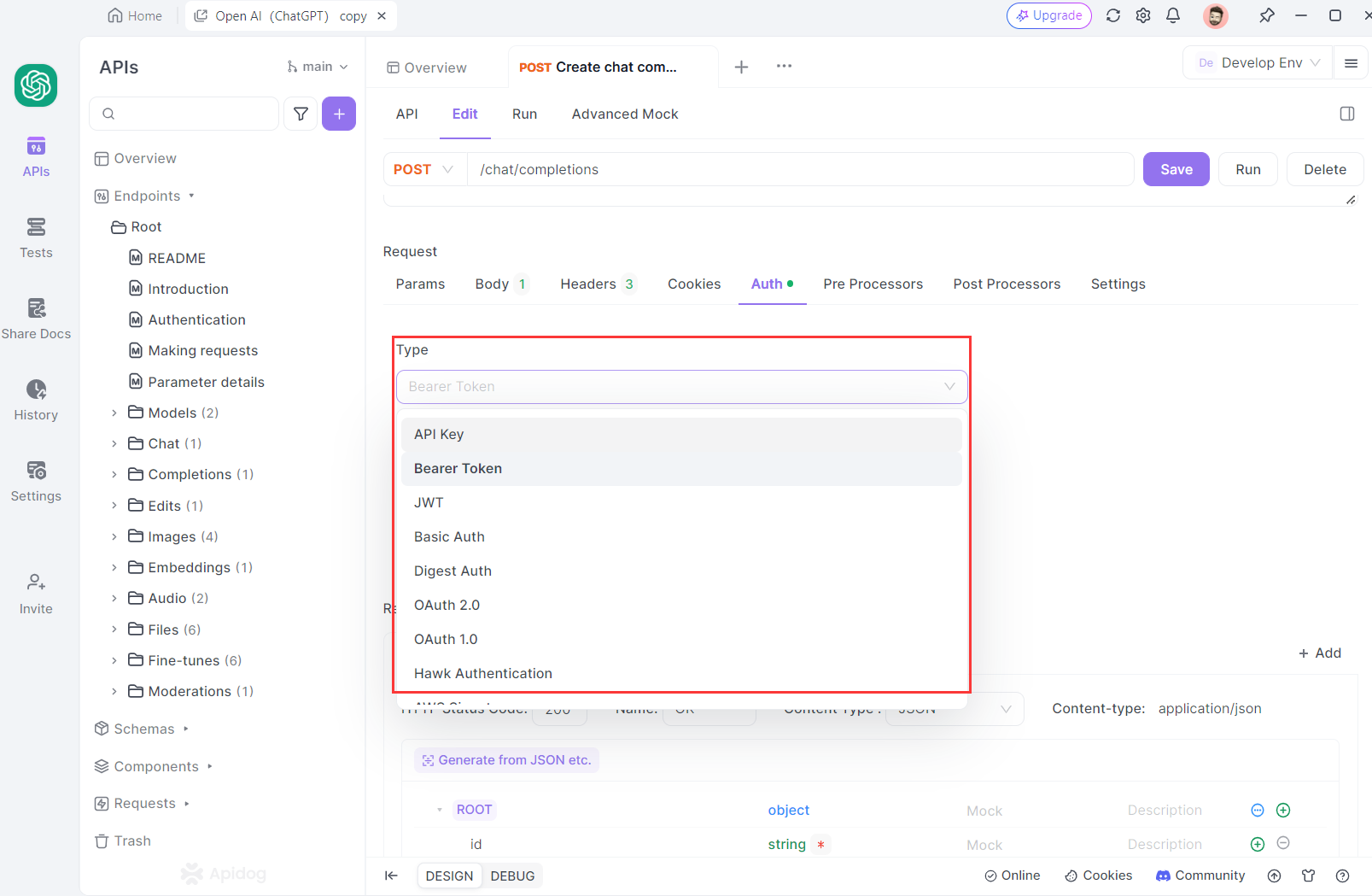

Apidog هي منصة شاملة لتطوير واجهات برمجة التطبيقات تسهل عملية التطوير بالكامل. تحتوي على خيارات مصادقة robust مدمجة، مما يسمح للمطورين باختبار نقاط نهاية واجهة برمجة التطبيقات بطرق متعددة بما في ذلك مفتاح API، رمز Bearer، JWT، مصادقة أساسية، مصادقة Digest، OAuth 1.0، OAuth 2.0، مصادقة Hawk، NTLM، وAkamai EdgeGrid. وهذا يمكّن مطوري واجهات برمجة التطبيقات من التحقق تمامًا من استراتيجيات المصادقة المطبقة في واجهات برمجة التطبيقات الخاصة بهم.

الخاتمة

يعد تنفيذ المصادقة في تطبيق Node.js Express أمرًا حاسمًا لضمان أمان وسلامة تطبيق الويب الخاص بك. من خلال فهم أساليب المصادقة المختلفة، من المصادقة الأساسية وJWT إلى OAuth2 وLDAP، واتباع أفضل الممارسات مثل استخدام تجزئة كلمة مرور قوية، وتأمين رموز JWT، والتحقق من المدخلات، يمكنك إنشاء أنظمة مصادقة قوية وآمنة. تعزز أدوات مثل Apidog أيضًا قدرتك على اختبار والتحقق من هذه الأساليب للمصادقة، مما يضمن أنها تعمل كما هو متوقع. من خلال اختيار وتنفيذ استراتيجية المصادقة الصحيحة لاحتياجات تطبيقك، يمكنك تقديم تجربة مستخدم آمنة وسلسة، وحماية البيانات الحساسة والموارد بشكل فعال.