هل تشعر بالحيرة بشأن رموز JWT ورموز Bearer؟ لا تقلق؛ لست وحدك! في عالم واجهات برمجة التطبيقات (APIs) والتواصل الآمن، كثيرًا ما تظهر هذه المصطلحات. ومع ذلك، فإن فهم الاختلافات بينها ومعرفة متى تستخدم كل واحدة يمكن أن يكون معقدًا. في هذه التدوينة، سنقوم بتبسيط رموز JWT ورموز Bearer بأسلوب محادثة. وبنهاية المقال، ستكون ملمًا بنقاش "JWT مقابل رمز Bearer".

ما هي الرموز ولماذا نحتاجها؟

ببساطة، الرمز هو قطعة من البيانات تُستخدم لمصادقة وتفويض المستخدمين. تخيل أنك في حفل موسيقي. لدخول الحفل، تحتاج إلى تذكرة. وبالمثل، للوصول إلى واجهة برمجة التطبيقات، تحتاج إلى رمز. تضمن الرموز أن المستخدمين المصرح لهم فقط يمكنهم الوصول إلى موارد معينة، مما يضيف طبقة أساسية من الأمان.

لكن انتظر، أليس هناك أنواع مختلفة من الرموز؟ نعم، بالتأكيد! من بينها، تُعتبر رموز JWT (JSON Web Tokens) ورموز Bearer الأكثر شعبية. يمكن أن يساعدك فهم الفروقات بينها في اختيار الأنسب لاحتياجاتك.

JWT (JSON Web Tokens)

ما هو JWT؟

JWT اختصار لـ JSON Web Token. إنها وسيلة مضغوطة وآمنة URL لتمثيل المطالبات التي يتم نقلها بين طرفين. هذا مفيد بشكل خاص في سياق واجهات برمجة التطبيقات حيث تحتاج إلى تأمين نقل البيانات بين العميل والخادم.

كيف يعمل JWT؟

يتكون JWT من ثلاثة أجزاء:

- العنوان: يحتوي على بيانات وصفية عن الرمز، مثل نوع الرمز والخوارزمية المستخدمة لتوقيعه.

- الحمولة: تحتوي على المطالبات. المطالبات هي بيانات حول كيان (عادةً، المستخدم) وبيانات إضافية.

- التوقيع: تُستخدم للتحقق من أن مرسل JWT هو من يدعى أنه هو، ولل确保 أن الرسالة لم تتغير في الطريق.

عندما يرسل عميل طلبًا إلى خادم، فإنه يتضمن JWT في رأس الطلب. ثم يتحقق الخادم من الرمز وإذا كان صالحًا، يعالج الطلب. إذا كان الرمز غير صالح أو منتهي الصلاحية، يرفض الخادم الطلب.

فوائد استخدام JWT

- مضغوط: نظرًا لصغر حجمه، فإن JWTs مثالية للتداول بها في روابط URL، أو رؤوس HTTP، أو داخل ملفات تعريف الارتباط.

- ذاتي المحتوى: تحوي JWTs جميع المعلومات اللازمة للمصادقة، مما يعني عدم الحاجة للاستعلام عن قاعدة البيانات عدة مرات.

- قابلة للتوسع: مثالية لتطبيقات الويب الحديثة حيث تعد القابلية للتوسع أساسية.

عيوب JWT

- عدم إمكانية إبطال الرمز: بمجرد إصدار JWT، لا يمكن إبطاله بسهولة حتى انتهاء صلاحيته.

- حجم الحمولة: مع زيادة الحمولة، يزداد حجم الرمز أيضًا، مما قد يؤثر على الأداء.

رموز Bearer

ما هو رمز Bearer؟

رمز Bearer هو رمز أمان. مع رمز Bearer، يُمنح الطرف الذي يمتلك الرمز (حامل الرمز) الوصول إلى المورد دون مزيد من التعريف. ببساطة، "إذا كان لديك، يمكنك استخدامه".

كيف يعمل رمز Bearer؟

عادةً تُنتج رموز Bearer بواسطة خادم المصادقة وتُنقل إلى العميل. ثم يتضمن العميل الرمز في رأس HTTP Authorization عند تقديم الطلبات للوصول إلى الموارد المحمية.

على عكس JWTs، لا تحتوي رموز Bearer على هيكل موحد. إنها غير شفافة للعملاء، مما يعني أنه لا ينبغي للعملاء محاولة فك تشفيرها أو تفسيرها.

فوائد استخدام رموز Bearer

- بسيطة: سهلة التنفيذ والاستخدام.

- مرونة: يمكن استخدامها مع آليات مصادقة متنوعة.

- آمنة: نظرًا لعدم وضوح الرمز، لا يمكن للعملاء العبث بمحتواه.

عيوب رموز Bearer

- غير حالة: بدون بنية تحتية إضافية، لا يمكن إبطال الرموز.

- افتقار إلى المعايير: رموز Bearer لا تحتوي على صيغة موحدة، مما قد يؤدي إلى عدم التجانس.

JWT مقابل رمز Bearer: الفروق الرئيسية

الهيكل والمعلومات

- JWT: هيكل مكون من ثلاثة أجزاء (العنوان، الحمولة، التوقيع) ويحمل المعلومات داخل الرمز نفسه.

- رمز Bearer: غير شفاف ولا يحتوي على معلومات حول المستخدم أو المطالبات.

قابلية الاستخدام

- JWT: يمكن استخدامها لكل من المصادقة وتبادل المعلومات. مثالية لجلسات غير حالة.

- رمز Bearer: يُستخدم أساسًا للمصادقة. مناسب للحالات الأبسط حيث لا تكون إبطال الرموز مصدر قلق.

الأمان

- JWT: يوفر أمانًا قويًا مع توقيعه، ولكن بمجرد إصداره، لا يمكن إبطاله بسهولة.

- رمز Bearer: أبسط ولكنه يتطلب آليات إضافية للإبطال والإدارة.

متى تستخدم JWT مقابل رمز Bearer

يعتمد قرار استخدام JWT أو رمز Bearer على حالة الاستخدام المحددة لديك:

استخدم JWT إذا:

- كنت بحاجة إلى رمز ذو محتوى ذاتي يحمل معلومات بين الأطراف.

- تحتاج إلى رمز مضغوط يمكن تداوله بسهولة.

- تحتاج إلى رمز يمكن التحقق منه دون الاستعلام عن قاعدة البيانات.

استخدم رمز Bearer إذا:

- كنت بحاجة إلى آلية مصادقة بسيطة.

- تفضل الرموز غير الشفافة لأسباب أمنية.

- لديك بنية تحتية لإدارة إبطال الرموز.

أفضل الممارسات لاستخدام الرموز

بغض النظر عما إذا كنت تختار JWT أو رموز Bearer، إليك بعض أفضل الممارسات التي يجب اتباعها:

- نقل آمن: استخدم دائمًا HTTPS لضمان نقل الرموز بشكل آمن.

- انتهاء صلاحية الرمز: نفذ انتهاء صلاحية الرموز لتقليل خطر سرقة الرموز.

- الإبطال: طور استراتيجية لإبطال الرموز، خاصة عند استخدام الرموز طويلة الأمد.

- التخزين: خزّن الرموز بشكل آمن. تجنب التخزين المحلي إذا أمكن؛ اعتبر استخدام ملفات تعريف الارتباط HTTP-only.

تقديم Apidog: رفيق إدارة واجهات برمجة التطبيقات الخاصة بك

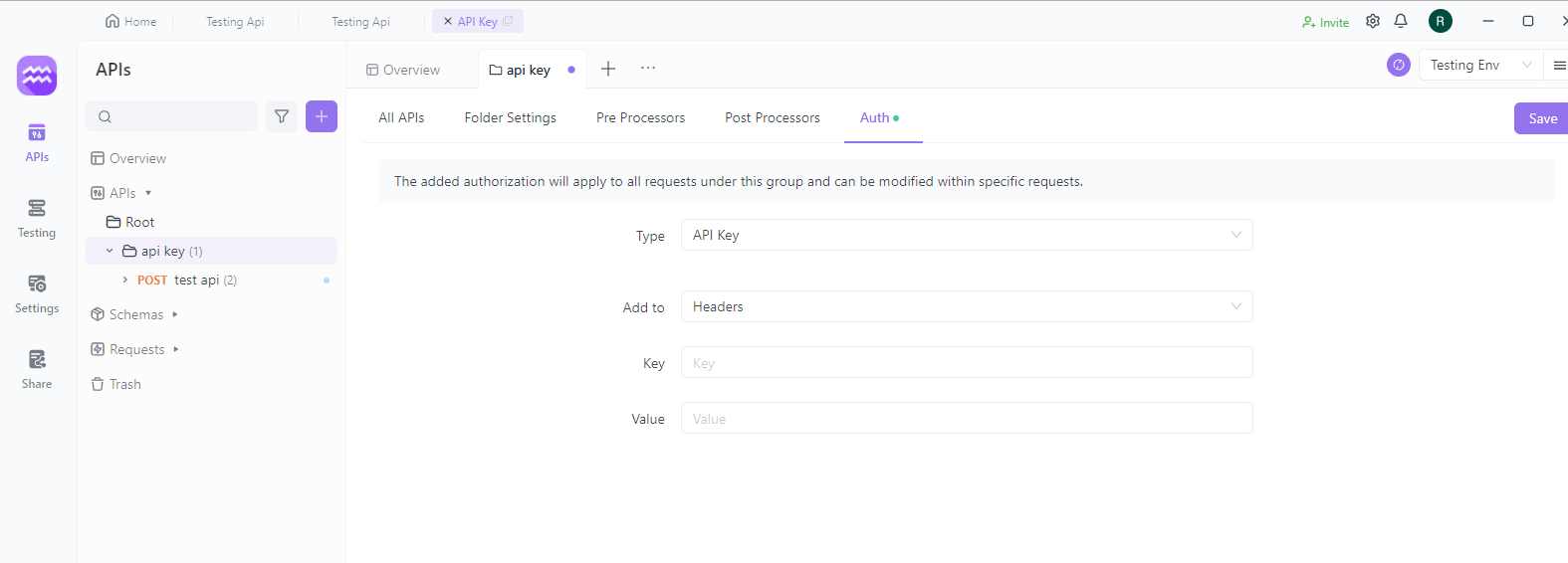

يمكن أن تكون إدارة الرموز، وخاصةً في نظام بيئي معقد لواجهات برمجة التطبيقات، تحديًا. وهنا يأتي دور Apidog. Apidog أداة قوية مصممة لمساعدتك في إدارة واجهات برمجة التطبيقات بكفاءة. سواء كنت تعمل مع JWT أو رموز Bearer أو أي نوع آخر من الرموز، يوفر Apidog ميزات قوية لتبسيط سير العمل الخاص بك.

JWT في Apidog

Apidog هي أداة تطوير واختبار واجهات برمجة التطبيقات سهلة الاستخدام تتفوق في إدارة رموز JSON Web (JWT). مع واجهتها البسيطة، تُبسط Apidog عملية التعامل مع JWT، مما يوفر دعمًا تلقائيًا لتوليد الرموز، وإدارة ديناميكية، وإدراج سلس في طلبات واجهة برمجة التطبيقات.

تعمل هذه الأداة على تسهيل الجوانب المتعلقة بـ JWT في تطوير واجهات برمجة التطبيقات، مما يسمح للمطورين بالتركيز على الاختبار الفعّال والتكامل ضمن سير العمل الخاص بهم.

كيفية مصادقة رمز Bearer في Apidog

عند اختبار واجهة برمجة التطبيقات في Apidog، فإن طريقة مصادقة رمز Bearer بسيطة جدًا.

افتح واجهة برمجة التطبيقات الموجودة في Apidog، انتقل إلى وضع "تصحيح الأخطاء"، اختر "طلب" > "مصادقة"، حدد النوع كرمز "Bearer"، وأدخل الرمز في صندوق الإدخال في الأسفل لتقديمه.

من المهم ملاحظة أنه يجب الحفاظ على رموز Bearer بأمان وعدم مشاركتها بلا داع. ينبغي أيضًا أن تُدوَّر أو تُبطل دوريًا حسب الحاجة لأغراض الأمان.

الخاتمة

فهم الفروق بين JWT ورموز Bearer أمر حاسم لتأمين واجهات برمجة التطبيقات الخاصة بك بفعالية. تقدم JWTs وسيلة منظمة وذات محتوى ذاتي لنقل المعلومات، بينما توفر رموز Bearer طريقة مصادقة بسيطة ومرنة. بناءً على احتياجاتك، يمكنك اختيار نوع الرمز الذي يناسب تطبيقك بشكل أفضل.

من خلال اتباع أفضل الممارسات واستخدام أدوات مثل Apidog، يمكنك التأكد من أن واجهة برمجة التطبيقات الخاصة بك تظل آمنة وفعالة. لذا، انطلق واستكشف عالم الرموز بثقة!