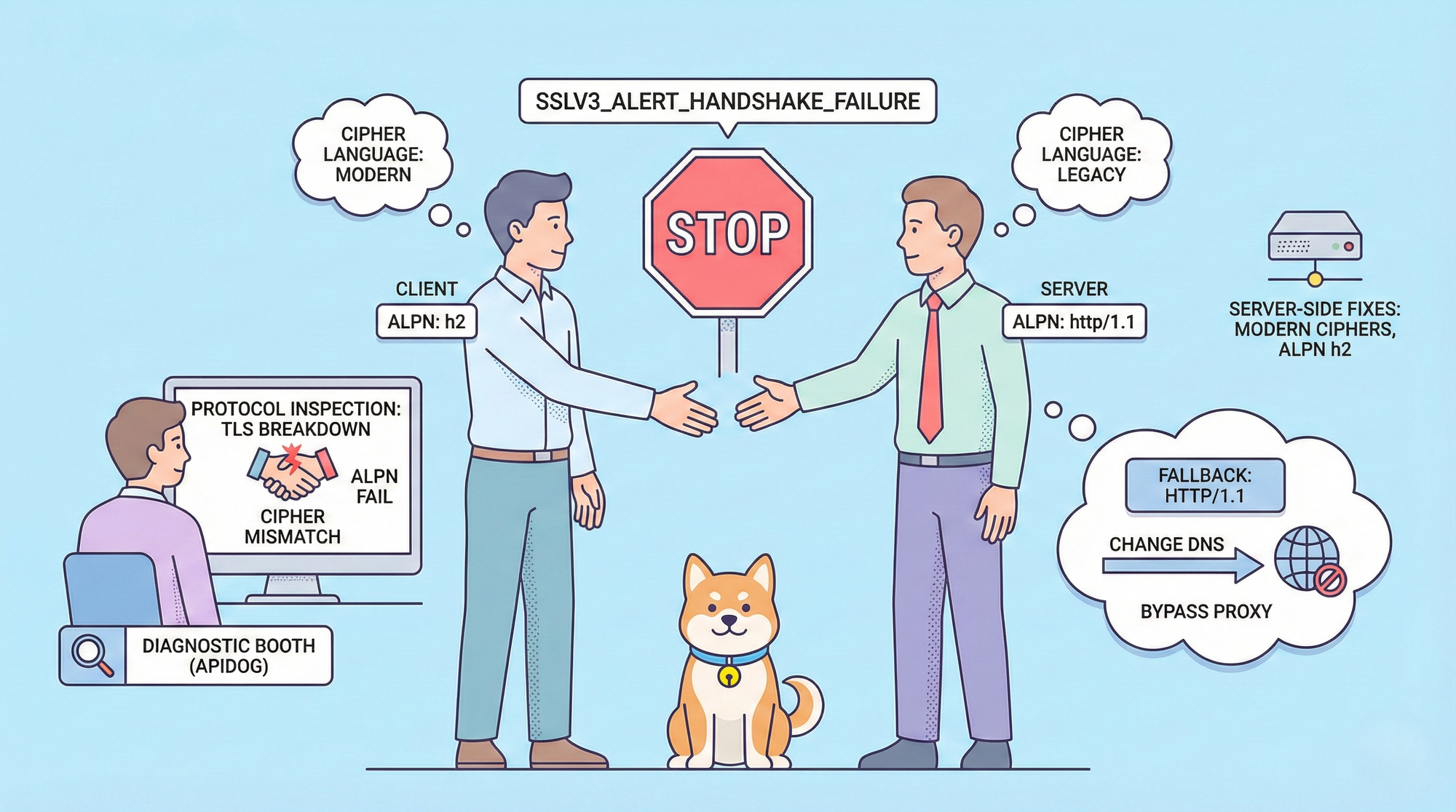

HTTP/2 يعزز الأداء من خلال تعدد الإرسال (multiplexing)، والدفع من الخادم (server push)، وضغط الرأس الفعال (efficient header compression)، ومع ذلك يواجه المطورون أحيانًا فشل اتصالات HTTP/2 مع خطأ SSLV3_ALERT_HANDSHAKE_FAILURE. يشير رقم تنبيه TLS المحدد هذا في مواصفات SSL/TLS إلى أن الخادم ينهي المصافحة فجأة لأنه لا يستطيع الاتفاق على معلمات أساسية مع العميل.

في السجلات، يظهر الخطأ عادةً على النحو التالي:

[SSL: SSLV3_ALERT_HANDSHAKE_FAILURE]

في البيئات المعتمدة على BoringSSL (مثل تطبيقات Electron/Chromium)، رسائل مثل:

ConnectError: [internal] ...:error:10000410:SSL routines:OPENSSL_internal:SSLV3_ALERT_HANDSHAKE_FAILURE:...:SSL alert number 40يتطلب HTTP/2 بروتوكول TLS 1.2 أو أعلى ويعتمد بشكل كبير على التفاوض على بروتوكول طبقة التطبيق (ALPN) للإعلان عن معرف بروتوكول "h2" واختياره. عندما ينقطع التفاوض بسبب تشفيرات غير متوافقة، أو دعم ALPN مفقود، أو عدم تطابق إصدارات TLS، أو تداخل الشبكة، تحدث حالات فشل اتصال HTTP/2 مع SSLV3_ALERT_HANDSHAKE_FAILURE.

يشرح هذا الدليل الأسباب، والتشخيصات، والحلول المؤقتة الفورية، والإصلاحات المتقدمة، واستراتيجيات الوقاية للقضاء على فشل اتصالات HTTP/2 مع SSLV3_ALERT_HANDSHAKE_FAILURE بفعالية.

فهم الأسباب الجذرية لفشل اتصالات HTTP/2 مع SSLV3_ALERT_HANDSHAKE_FAILURE

ترسل الخوادم تنبيه SSLV3_ALERT_HANDSHAKE_FAILURE عندما لا تظهر مجموعة مقبولة متبادلة من معلمات TLS أثناء التفاوض. يضيف HTTP/2 متطلبات صارمة تزيد من تباينات TLS الشائعة.

تشمل المحفزات الرئيسية ما يلي:

- عدم توافق مجموعة التشفير: يقترح العملاء مجموعات حديثة (مثل ECDHE مع AES-GCM)، لكن الخوادم ترفضها بسبب تكوينات قديمة أو سياسات أمنية. تقبل الخوادم القديمة أحيانًا فقط التشفيرات المهملة التي يقوم العملاء الجدد بتعطيلها افتراضيًا.

- انهيار تفاوض ALPN: يتطلب HTTP/2 من الخادم أن يقدم "h2" في امتداد ALPN الخاص به. إذا حذف الخادم ALPN بالكامل أو أعلن فقط عن "http/1.1"، يقطع العميل الاتصال، مما ينتج عنه SSLV3_ALERT_HANDSHAKE_FAILURE في محاولات اتصال HTTP/2.

- تعارض إصدارات TLS: تتعارض العملاء الذين يفرضون TLS 1.3 مع الخوادم المقتصرة على TLS 1.2 (أو العكس في سيناريوهات التراجع النادرة).

- امتدادات مفقودة أو غير متطابقة: تؤدي المشكلات المتعلقة بتحديد اسم الخادم (SNI)، أو المنحنيات الإهليلجية، أو خوارزميات التوقيع، أو المجموعات المدعومة إلى تعطيل الاتفاق.

- تداخل الشبكة أو الوسيط: جدران الحماية، أو أجهزة فحص الحزم العميقة (DPI)، أو الخوادم الوكيلة الشفافة، أو مزودو خدمة الإنترنت يزيلون امتدادات ALPN، أو يعيدون ترتيب الحزم، أو يحظرون سجلات TLS محددة. يفاقم التوجيه الإقليمي هذا؛ على سبيل المثال، قدمت مسارات Cloudflare معينة في أوروبا الشرقية نقاط نهاية غير متوافقة مع المصافحة في حالة Cursor.

- غرائب مكتبة العميل: تفرض BoringSSL (المستخدمة في العديد من تطبيقات Electron) أو إصدارات OpenSSL محددة افتراضات أكثر صرامة بعد التحديثات، رافضةً التكوينات القديمة التي نجحت سابقًا.

تشرح هذه العوامل السلوك المتقطع لفشل اتصالات HTTP/2 مع SSLV3_ALERT_HANDSHAKE_FAILURE والذي يتغير بناءً على محلل DNS، أو عقدة الخروج، أو حتى الوقت من اليوم بسبب موازنة التحميل.

كيفية تشخيص فشل اتصالات HTTP/2 مع SSLV3_ALERT_HANDSHAKE_FAILURE خطوة بخطوة

حدد نقطة الفشل قبل تطبيق الإصلاحات.

ابدأ بـ OpenSSL لمحاكاة المصافحة:

openssl s_client -connect api.example.com:443 \

-alpn h2 -tls1_2 -servername api.example.com -status

افحص الناتج بعناية. التفاوض الناجح يظهر:

ALPN protocol: h2

New, TLSv1.2, Cipher is ECDHE-RSA-AES256-GCM-SHA384الفشل ينتج:

SSL alert number 40بعد ذلك، اختبر باستخدام curl للسلوك الخاص بـ HTTP/2:

curl --http2 https://api.example.com -v --resolve api.example.com:443:YOUR_IPتكشف العلامات المطولة عن عروض ALPN، والبروتوكول المختار، وتنبيهات المصافحة. إذا أبلغ curl عن "ALPN, server accepted to use h2" ولكنه لا يزال يفشل، فاشتبه في مشكلات ما بعد المصافحة مثل أخطاء إطار HTTP/2.

التقط الحزم باستخدام Wireshark أو tcpdump:

tcpdump -i any -w handshake.pcap host api.example.com and port 443قم بالفلترة لسجلات TLS في Wireshark (tls.handshake.type == 2 لـ ServerHello). تحقق من أن امتداد ALPN يحتوي على "h2" وتحقق من سجلات التنبيه للرمز 40.

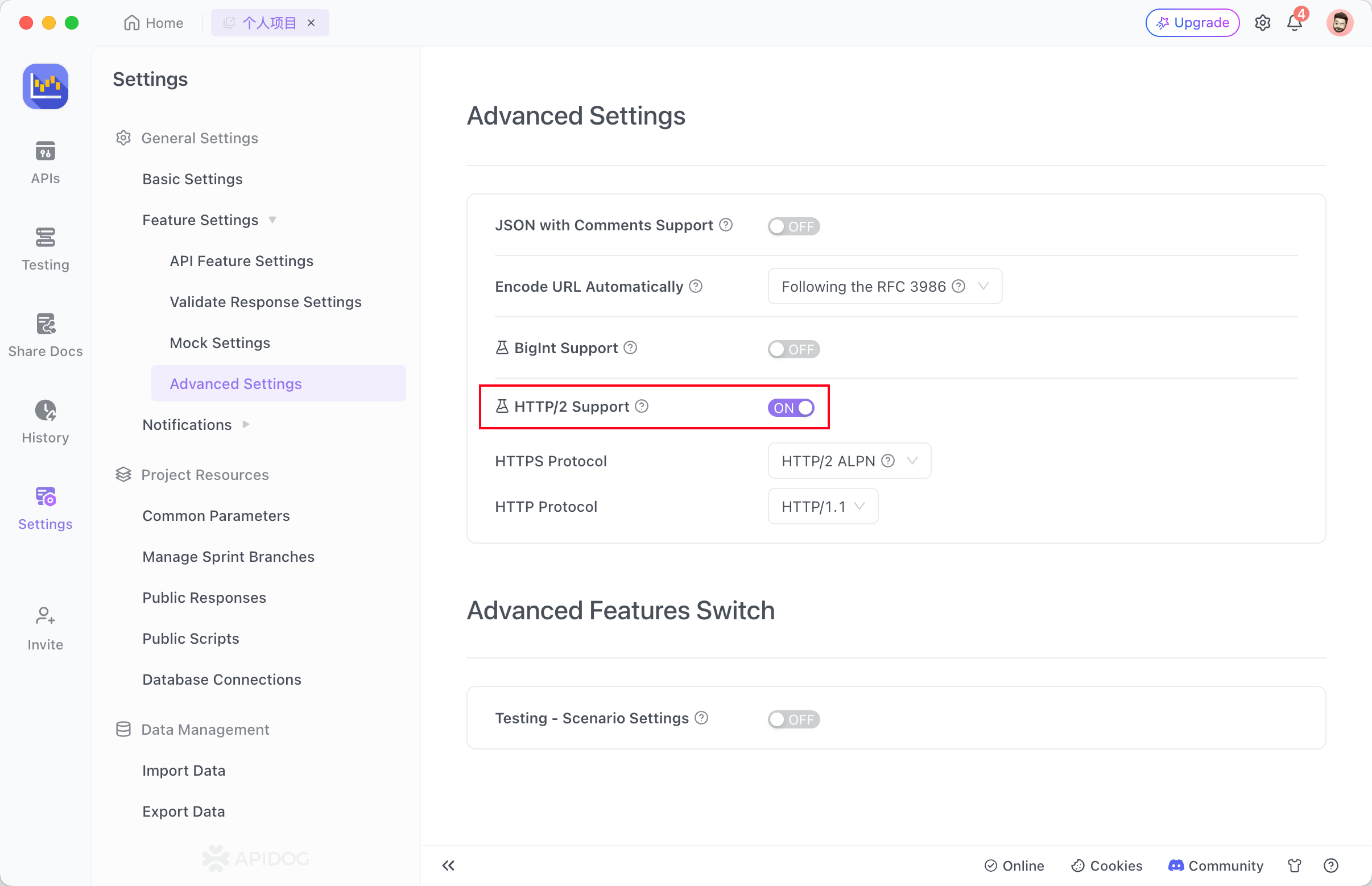

لسير عمل API، يقوم Apidog بتبسيط التشخيص. انتقل إلى الإعدادات → إعدادات الميزات → الإعدادات المتقدمة، قم بتمكين دعم HTTP/2، واختر وضع تفاوض ALPN. أرسل الطلبات إلى نقطة النهاية المستهدفة. يسجل Apidog إصدار البروتوكول، وحالة المصافحة، وأي تفاصيل SSLV3_ALERT_HANDSHAKE_FAILURE مباشرة في لوحة الاستجابة. قم بالتبديل إلى وضع HTTP/1.1 على الفور لتأكيد ما إذا كانت المشكلة مرتبطة على وجه التحديد بتفاوض HTTP/2. تعزل هذه الطريقة مساهمات العميل أو الشبكة أو الخادم في فشل اتصالات HTTP/2 مع SSLV3_ALERT_HANDSHAKE_FAILURE بشكل أسرع من الأدوات اليدوية.

تطبيق حلول مؤقتة فورية لفشل اتصالات HTTP/2 مع SSLV3_ALERT_HANDSHAKE_FAILURE

استعد الاتصال بسرعة بهذه الخطوات.

فرض الرجوع إلى HTTP/1.1: قم بتعطيل HTTP/2 في عميلك أو تطبيقك. في Cursor IDE، افتح الإعدادات، وابحث عن "HTTP/2"، واختر "وضع توافق HTTP: HTTP/1.1"، ثم أعد التشغيل. تقدم العديد من الأدوات المستندة إلى Electron تبديلات مماثلة. هذا يتجاوز متطلبات ALPN وHTTP/2، مما يقضي على SSLV3_ALERT_HANDSHAKE_FAILURE في معظم الحالات، على الرغم من أنه يقلل الأداء.

تغيير محلل DNS: انتقل من Google (8.8.8.8) إلى Quad9 (9.9.9.9)، أو Cloudflare (1.1.1.1 مع تعطيل حظر البرامج الضارة)، أو DNS لمزود خدمة الإنترنت المحلي. تحل اختلافات التوجيه عدم تطابق المصافحة الناجم عن شبكات توصيل المحتوى (CDNs) الجغرافية المحددة.

تجاوز الخوادم الوكيلة وشبكات VPN مؤقتًا: قم بتعطيل الوكلاء المؤسسيين أو اختبر بدون شبكات VPN. قد تقوم بعض الوسطاء بتغيير امتدادات TLS، مما يؤدي إلى تشغيل SSLV3_ALERT_HANDSHAKE_FAILURE أثناء محاولات HTTP/2.

ضبط ساعة النظام وثقة الشهادات: تأكد من مزامنة التاريخ/الوقت. الساعات غير الصحيحة تبطل الشهادات وتنهي المصافحات.

تعمل هذه الحلول المؤقتة على إصلاح غالبية فشل اتصالات HTTP/2 مع SSLV3_ALERT_HANDSHAKE_FAILURE في غضون دقائق.

استفد من Apidog لاختبار وتصحيح أخطاء فشل اتصالات HTTP/2 مع SSLV3_ALERT_HANDSHAKE_FAILURE

يتفوق Apidog في استكشاف أخطاء HTTP/2 وإصلاحها. تشمل الإمكانات الرئيسية ما يلي:

- تفاوض ALPN تلقائي لنقاط نهاية HTTPS.

- وضع HTTP/2 الإجباري أو معرفة HTTP/2 المسبقة (h2c للاختبار بالنص الواضح).

- فحص مفصل للبروتوكول يوضح الإصدار المتفاوض عليه، والتشفيرات، وتنبيهات TLS.

- مجموعات قابلة للبرمجة تعيد تشغيل السيناريوهات الفاشلة عبر البيئات.

قم بتمكين HTTP/2 في الإعدادات المتقدمة لـ Apidog، استهدف API الخاص بك، ولاحظ النتائج. إذا ظهر SSLV3_ALERT_HANDSHAKE_FAILURE، قم بتبديل البروتوكولات، افحص سجلات ALPN، أو قارنها بـ HTTP/1.1. يدعم Apidog أيضًا متغيرات البيئة وسكريبتات ما قبل الطلب، مما يتيح لك محاكاة الظروف الإقليمية أو التشفيرات المخصصة. يستخدم المحترفون Apidog لمنع فشل اتصالات HTTP/2 مع SSLV3_ALERT_HANDSHAKE_FAILURE في واجهات برمجة التطبيقات الإنتاجية.

قم بتنزيل Apidog مجانًا وابدأ في اختبار اتصالات HTTP/2 اليوم، فواجهته البديهية تحول تصحيح أخطاء المصافحة المعقدة إلى عملية مباشرة.

تنفيذ إصلاحات على جانب الخادم وإصلاحات طويلة الأجل لفشل اتصالات HTTP/2 مع SSLV3_ALERT_HANDSHAKE_FAILURE

عالج الأسباب الجذرية بشكل دائم.

تحديث تكوين TLS للخادم: تأكد من وجود تشفيرات حديثة (ECDHE-ECDSA-AES256-GCM-SHA384، وما إلى ذلك) ودعم ALPN "h2" الصريح. لـ Nginx:

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:...;

ssl_alpn_protocols h2 http/1.1;إنشاء معلمات DH قوية: منع المشكلات الشبيهة بـ Logjam:

openssl dhparam -out /etc/ssl/certs/dhparam.pem 2048التدقيق باستخدام أدوات خارجية: قم بتشغيل Qualys SSL Labs أو testssl.sh للتحقق من قوائم التشفير ودعم البروتوكول وسلوك ALPN.

مراقبة وتسجيل تنبيهات TLS: قم بتمكين التسجيل المفصل في الخوادم والعملاء لالتقاط حالات فشل المصافحة مبكرًا.

توحيد مكتبات العميل: حافظ على تحديث مكتبات urllib3 أو requests أو http2. في Python، قم بتعيين تشفيرات آمنة بشكل صريح عند الحاجة

import ssl

ctx = ssl.SSLContext(ssl.PROTOCOL_TLS_CLIENT)

ctx.minimum_version = ssl.TLSVersion.TLSv1_2

ctx.set_ciphers('HIGH:!aNULL:!MD5')تقلل هذه الممارسات من حالات فشل اتصالات HTTP/2 المستقبلية مع SSLV3_ALERT_HANDSHAKE_FAILURE.

تخلص من فشل اتصالات HTTP/2 مع SSLV3_ALERT_HANDSHAKE_FAILURE نهائياً

تُحبط حالات فشل اتصالات HTTP/2 مع SSLV3_ALERT_HANDSHAKE_FAILURE المطورين، لكن التشخيص المنهجي والإصلاحات المستهدفة تعيد الأداء الموثوق. ابدأ بالحلول المؤقتة السريعة مثل تعطيل HTTP/2 أو تغيير DNS، ثم استخدم Apidog لاختبار HTTP/2 والتحقق منه بدقة.

التحسينات الصغيرة - التكوين الصحيح لـ ALPN، أو التشفيرات المحدثة، أو الوعي بالتوجيه الإقليمي - تقدم تحسينات كبيرة. اختبر بشكل استباقي باستخدام ميزات HTTP/2 في Apidog لاكتشاف مشكلات SSLV3_ALERT_HANDSHAKE_FAILURE قبل أن تؤثر على المستخدمين.

قم بتنزيل Apidog مجانًا وقم ببناء اتصالات HTTP/2 مرنة تتجنب فشل المصافحة تمامًا.