في مجال التكنولوجيا المالية (Fintech)، لا تمثل واجهة برمجة التطبيقات (API) الخاصة بك مجرد واجهة تقنية، بل هو الباب الأمامي لعملك، والعمود الفقري لشراكاتك، وهدف رئيسي للمنظمين والمهاجمين على حد سواء. يمكن أن يؤدي أي خطأ واحد في تصميم أو أمان واجهة برمجة التطبيقات الخاصة بك إلى خروقات كارثية للبيانات، وغرامات تنظيمية، أو فقدان كامل لثقة الشركاء.

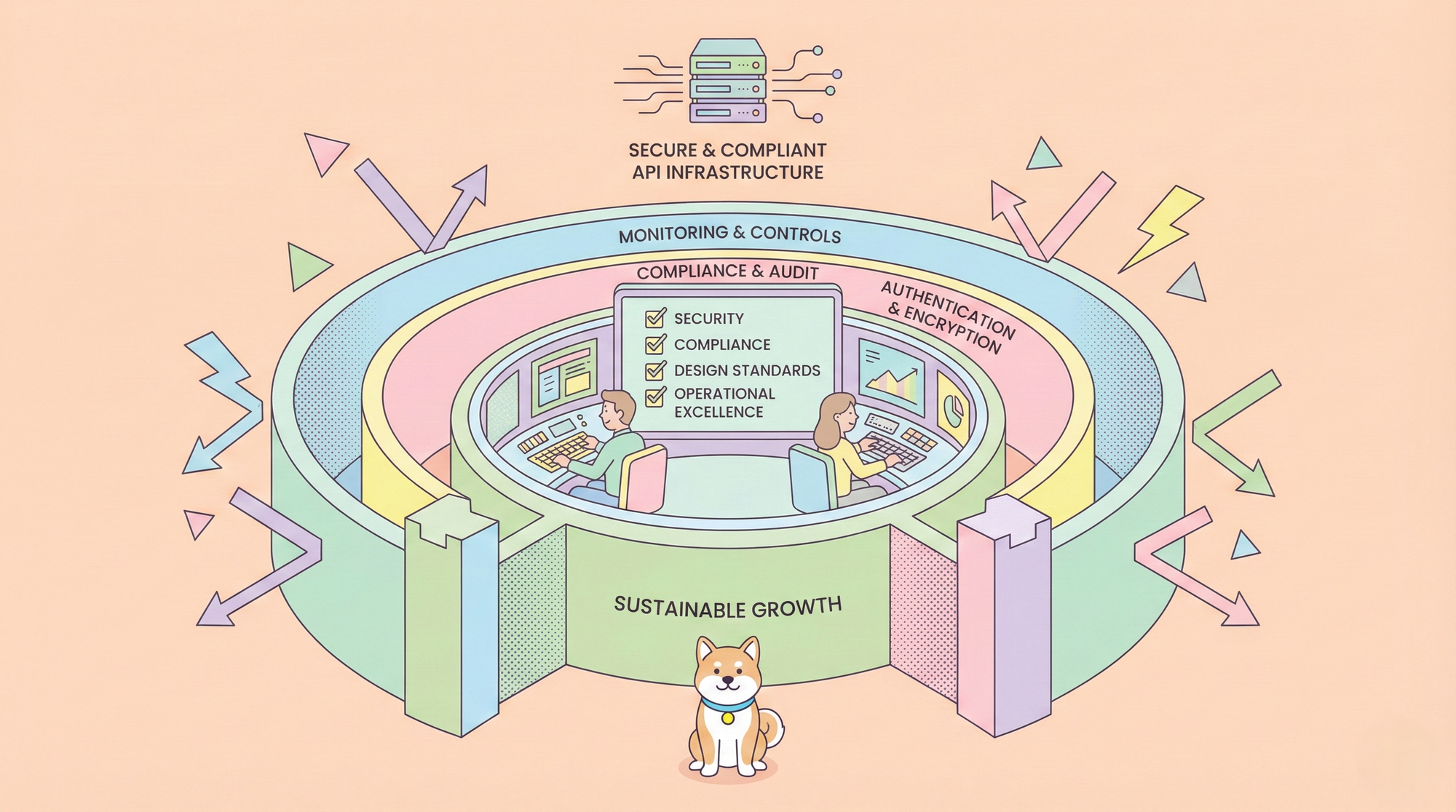

لهذا السبب، فإن "التحرك بسرعة وتكسير الأشياء" لا ينفع هنا. أنت بحاجة إلى التحرك بسرعة وبناء أشياء غير قابلة للكسر. هذا يتطلب أكثر من مجرد مطورين جيدين؛ إنه يتطلب إدارة واجهة برمجة التطبيقات (API Governance) – وهو إطار عمل مدروس من السياسات والمعايير والضوابط التي تضمن أن كل واجهة برمجة تطبيقات تقوم ببنائها آمنة ومتوافقة وموثوقة.

إذا كنت تقود فريقًا في مجال التكنولوجيا المالية في السوق الأمريكية شديدة التنظيم، فإن تطبيق الحوكمة بشكل صحيح ليس خيارًا؛ بل هو أمر وجودي. هذه القائمة المرجعية هي خريطتك.

الآن، لنبني حصنك.

لماذا تعتبر حوكمة واجهة برمجة التطبيقات (API Governance) مهمة جدًا في التكنولوجيا المالية الأمريكية؟

قبل الغوص في القائمة المرجعية، من المفيد فهم لماذا تعتبر الحوكمة بالغة الأهمية لفرق التكنولوجيا المالية في الولايات المتحدة.

واجهات برمجة التطبيقات (APIs) في التكنولوجيا المالية تقع عند تقاطع المخاطر والنطاق

غالبًا ما تتعامل واجهات برمجة التطبيقات (APIs) في التكنولوجيا المالية مع:

- المعاملات المالية

- المعلومات الشخصية المحددة للهوية (PII)

- بيانات المصادقة والتفويض

- عمليات التكامل مع البنوك، ومعالجي الدفع، والجهات التنظيمية

هذا يعني أن حتى قرارات API الصغيرة يمكن أن تكون لها عواقب وخيمة.

الضغط التنظيمي الأمريكي يرفع مستوى التوقعات

يجب على فرق التكنولوجيا المالية الأمريكية مراعاة ما يلي:

- توقعات حماية البيانات والخصوصية

- إمكانية التدقيق والتتبع

- سياسات الأمان الداخلية

- متطلبات الامتثال الخارجية

تساعدك حوكمة واجهة برمجة التطبيقات القوية على إثبات التحكم، وليس مجرد الادعاء به.

ما هي حوكمة واجهة برمجة التطبيقات (بشكل مبسط)؟

حوكمة واجهة برمجة التطبيقات هي مجموعة من القواعد والعمليات والأدوات التي تضمن أن واجهات برمجة التطبيقات الخاصة بك تكون:

- مصممة بشكل متناسق

- آمنة بشكل افتراضي

- سهلة الفهم

- آمنة للتغيير

- قابلة للتدقيق بمرور الوقت

باختصار، تساعد الحوكمة الفرق على التحرك بسرعة دون كسر الثقة.

لماذا تعتبر الحوكمة غير قابلة للتفاوض بالنسبة للتكنولوجيا المالية الأمريكية؟

المشهد المالي الأمريكي هو حقل ألغام من اللوائح: GLBA، إرشادات FFIEC، لائحة الأمن السيبراني لـ NYDFS (23 NYCRR 500)، قواعد SEC، وقوانين على مستوى الولاية مثل قانون خصوصية المستهلك في كاليفورنيا (CCPA). تقع واجهات برمجة التطبيقات الخاصة بك ضمن نطاق هذه اللوائح مباشرةً.

بالإضافة إلى الامتثال، ضع في اعتبارك:

- ثقة الشركاء: ستجري البنوك والمؤسسات الكبيرة فحصًا دقيقًا لأمان واجهة برمجة التطبيقات الخاصة بك قبل التكامل.

- تجربة المطورين: تؤدي واجهات برمجة التطبيقات غير المتناسقة إلى إبطاء فرقك الخاصة وإحباط المطورين الخارجيين.

- مخاطر الأعمال: قد يؤدي انقطاع أو اختراق واجهة برمجة التطبيقات إلى وقف المعاملات، مما يؤدي إلى عقوبات تعاقدية وتلف في السمعة يصعب التعافي منه.

تحول الحوكمة هذا الخطر إلى ميزة تنافسية: فهي تجعل منصتك أكثر جدارة بالثقة، وأسهل في الاستخدام، وأكثر أمانًا للتوسع.

القائمة المرجعية الكاملة لحوكمة واجهة برمجة التطبيقات في التكنولوجيا المالية

استخدم هذا كوثيقة حية. قم بالتدقيق بناءً عليها ربع سنويًا.

الفئة 1: الأمان والمصادقة

1.1 المصادقة والتفويض:

- فرض مصادقة قوية وموحدة: فرض OAuth 2.0 مع PKCE للتطبيقات الموجهة للعملاء. استخدم TLS المتبادل (mTLS) لاتصالات B2B ذات القيمة الأعلى. حظر مفاتيح API في معلمات URL.

- تنفيذ تفويض دقيق: استخدم نموذجًا متناسقًا (مثل RBAC، ABAC) عبر جميع واجهات برمجة التطبيقات. لا تعتمد أبدًا على فحوصات "الباب الأمامي فقط"؛ تحقق من الأذونات على مستوى نقطة النهاية.

- فرض إدارة الرموز المميزة (Token Management): فرض رموز الوصول قصيرة الأجل (دقائق/ساعات) مع تدوير آمن لرموز التحديث. تطبيق ربط الرموز المميزة.

1.2 حماية البيانات والتشفير:

- تشفير كل شيء أثناء النقل: TLS 1.2+ (واجب 1.3) غير قابل للتفاوض. فرض مجموعات تشفير صارمة.

- تصنيف وحماية البيانات في حالة السكون: تحديد جميع المعلومات الشخصية المحددة للهوية (PII)، وبيانات PCI، والمعلومات المالية غير العامة. ضمان التشفير وفقًا لـ FFIEC وقوانين الولاية.

- إخفاء البيانات الحساسة في السجلات والاستجابات: لا تسجل أبدًا أرقام الحسابات الكاملة، أو أرقام الضمان الاجتماعي (SSNs)، أو مفاتيح API. استخدم أنماط إخفاء متناسقة (مثل

XXX-XX-1234).

1.3 الحماية من التهديدات:

- تنفيذ التحقق الصارم من المدخلات وتنظيفها: تعامل مع جميع المدخلات على أنها ضارة. استخدم مخططات تحقق قوية وقوائم بيضاء (JSON Schema، OpenAPI).

- فرض تحديد معدل استدعاء واجهة برمجة التطبيقات (API Rate Limiting) وتقييدها: تحديد الحدود بناءً على مستويات المستخدمين ومخاطر نقاط النهاية. تنفيذ تدهور مرن، وليس مجرد قطع قاسٍ.

- نشر بوابة API مخصصة/WAF: استخدم هذه الطبقة لتطبيق السياسات المتسق (المصادقة، حدود المعدل)، واكتشاف التهديدات (OWASP Top 10 for APIs)، وتحويل الطلبات/الاستجابات.

الفئة 2: الامتثال والالتزام التنظيمي

2.1 مسارات التدقيق وتسجيل الأحداث:

- تسجيل جميع عمليات الوصول والتغييرات: يجب أن يقوم كل استدعاء API بإنشاء سجل تدقيق غير قابل للتغيير يتضمن: الطابع الزمني، معرّف المستخدم/عميل API، نقطة النهاية، عنوان IP المصدر، معرّفات الطلب/الاستجابة، والنتيجة. هذا أمر بالغ الأهمية لـ Reg SCI، SOC 2، وتحقيقات الاختراق.

- الحفاظ على تتبع البيانات (Data Lineage): لواجهات برمجة التطبيقات الخاصة بالمعاملات، قم بتطبيق معرّفات التتبع التي تتبع الطلب عبر جميع الخدمات المصغرة لتوفير تتبع كامل.

- تأمين السجلات والاحتفاظ بها: تخزين السجلات في نظام آمن وغير قابل للتغيير. اتبع فترات الاحتفاظ المحددة من قبل FFIEC (غالبًا من 3 إلى 7 سنوات).

2.2 خصوصية البيانات والموافقة:

- رسم خرائط تدفقات البيانات لـ CCPA/CPRA: اعرف ما هي المعلومات الشخصية المحددة للهوية (PII) التي تعالجها كل واجهة برمجة تطبيقات وأين تتدفق. قم ببناء واجهات برمجة التطبيقات لتكريم طلبات "الحق في الحذف" و"الحق في المعرفة".

- دمج فحوصات الموافقة: لواجهات برمجة التطبيقات التي تتعامل مع بيانات المستهلك، تحقق من حالة الموافقة وسجلها قبل المعالجة.

- إدارة مخاطر الطرف الثالث (واجهات برمجة التطبيقات للموردين): امتلك عملية لتقييم الوضع الأمني لأي واجهة برمجة تطبيقات خارجية تتكامل معها. هذا متطلب مباشر لـ NYDFS 500.

الفئة 3: معايير التصميم والتطوير

3.1 الاتساق وسهولة الاستخدام:

- اعتماد فلسفة التصميم المعتمدة على واجهة برمجة التطبيقات أولاً (API-First): تحديد العقد (مواصفات OpenAPI) قبل كتابة الكود. هذا يوحّد أصحاب المصلحة ويمنع الانحراف.

- توحيد التسمية، الأخطاء، والأنماط:

- استخدام اتفاقيات RESTful أو مخطط GraphQL واضح.

- فرض تنسيق استجابة خطأ عالمي (

{"code": "INSUFFICIENT_FUNDS", "message": "...", "traceId": "..."}). - استخدام معايير ISO للتواريخ، العملات، ورموز الدول.

- ترقية جميع واجهات برمجة التطبيقات (Versioning All APIs): استخدم ترقية المسار في URL (

/api/v1/) أو ترقية الرأس. امتلك سياسة إهمال واضحة وموثقة (مثل، فترة إنهاء تدريجي لمدة 12 شهرًا).

3.2 التوثيق وقابلية الاكتشاف:

- الحفاظ على توثيق مباشر وتفاعلي: يجب أن تحتوي كل واجهة برمجة تطبيقات على توثيق متزامن دائمًا مع الكود قيد التشغيل. يجب أن يسمح باختبار آمن ومعزول.

- توثيق الأثر التنظيمي: وسم نقاط النهاية في التوثيق بنطاق الامتثال ذي الصلة (مثل،

[PCI-DSS]،[GLBA]). - نشر دليل واجهة برمجة تطبيقات عام (Public API Playbook): للمطورين الخارجيين، قدم أدلة واضحة حول المصادقة، معالجة الأخطاء، حدود المعدل، ومتطلبات الامتثال.

الفئة 4: التميز التشغيلي والمراقبة

4.1 الموثوقية والأداء:

- تحديد ومراقبة أهداف مستوى الخدمة (SLOs)/اتفاقيات مستوى الخدمة (SLAs): تحديد أهداف مستوى الخدمة للكمون (p95, p99)، الإنتاجية، ووقت التشغيل (99.9%+). راقبها بدقة.

- تنفيذ فحوصات صحة شاملة: امتلك نقاط نهاية مخصصة

/healthو/readyلجميع الخدمات، يتم مراقبتها بواسطة منصة التنسيق الخاصة بك. - التخطيط للفشل: تصميم لتحقيق الخصائص الاستقلالية (idempotency) (حرجة للمدفوعات!) تطبيق قواطع الدائرة (circuit breakers) والرجوع التدريجي (graceful fallbacks).

4.2 إدارة التغيير والنشر:

- فرض مراجعات الكود والأمان: لا يتم دمج أي تغيير في واجهة برمجة التطبيقات بدون مراجعة. استخدم أدوات SAST/DAST الآلية في CI/CD.

- الحفاظ على سجل واجهات برمجة تطبيقات مركزي: مصدر واحد للمعلومات لجميع واجهات برمجة التطبيقات، مالكيها، حالتها، وعقودها. هذا أمر حيوي لعمليات التدقيق واستفسارات الشركاء.

- استخدام عمليات النشر المتدرجة (Canary/Blue-Green Deployments): طرح تغييرات واجهة برمجة التطبيقات تدريجيًا لتقليل نطاق التأثير.

من القائمة المرجعية إلى الواقع: كيف يمكّن Apidog حوكمة التكنولوجيا المالية

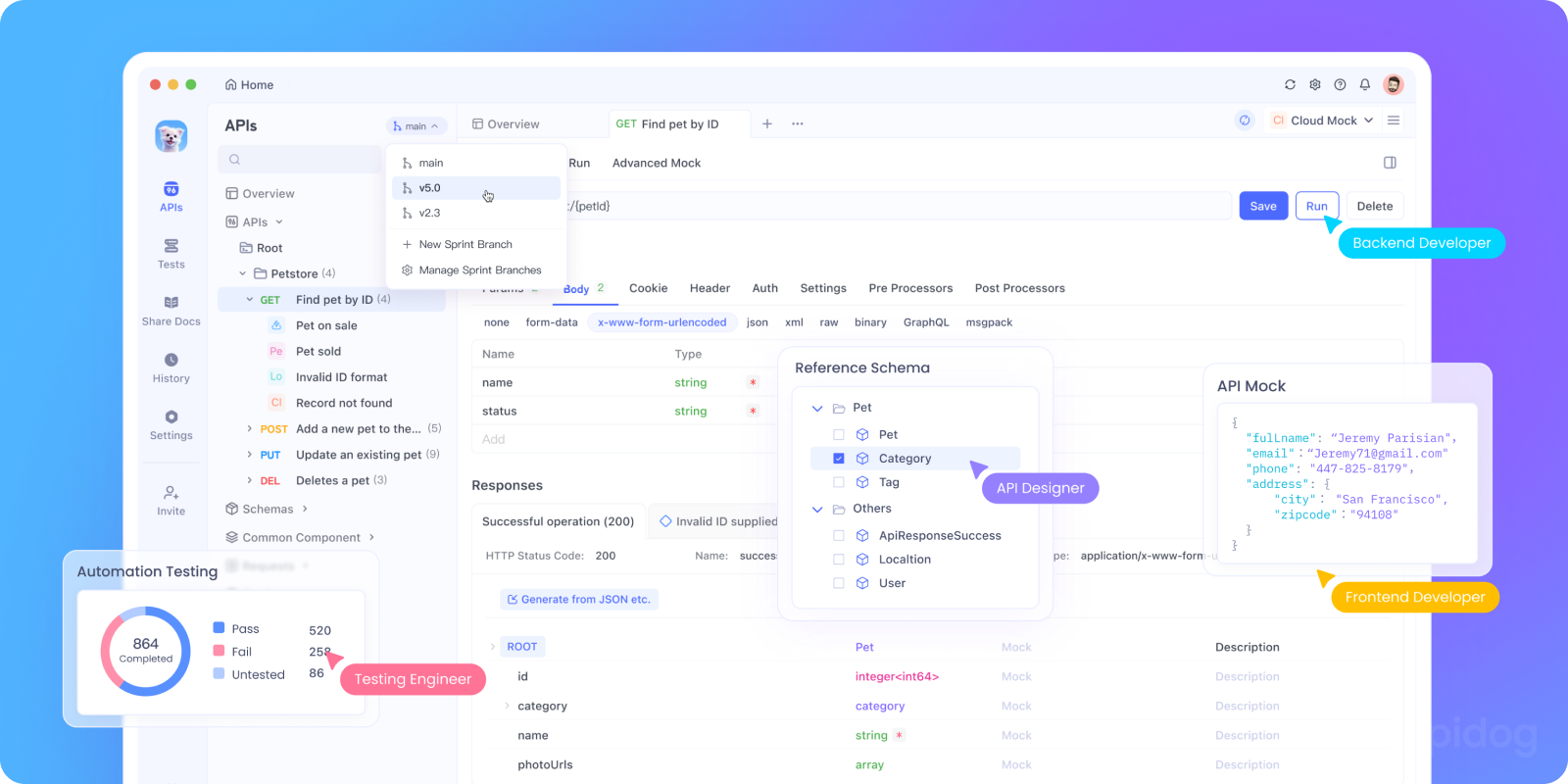

القائمة المرجعية ليست سوى ورقة ما لم يتم تطبيقها عمليًا. هذا هو المكان الذي تكافح فيه معظم الفرق في التوفيق بين الأدوات المتباينة للتصميم (Swagger)، والاختبار (Postman)، والمحاكاة، والتوثيق، ومراجعات الأمان. يخلق هذا التعقيد فجوات تفشل فيها الحوكمة.

يتمتع Apidog بموقع فريد كمركز قيادة مركزي لتطبيق إطار عمل الحوكمة الخاص بك. إليك كيفية توافقه مباشرةً مع القائمة المرجعية:

- لمعايير الأمان والتصميم: تتيح لك بيئة Apidog التي تركز على التصميم تحديد مواصفات OpenAPI الخاصة بك مع التحقق المدمج. يمكنك تعيين قواعد نمط على مستوى الفريق، وفرض مخططات المصادقة في القالب، وإنشاء خوادم وهمية على الفور تلتزم بالعقد. وهذا يضمن دمج الاتساق والأمان منذ جلسة العصف الذهني الأولى.

- للامتثال والتوثيق: يقوم Apidog بتوليد توثيق تفاعلي ودقيق دائمًا تلقائيًا من تصاميم واجهة برمجة التطبيقات الخاصة بك. يمكنك وسم نقاط النهاية ببيانات الامتثال الوصفية. والأهم من ذلك، يمكن تسجيل وتنظيم كل اختبار لواجهة برمجة التطبيقات، والمحاكاة، وحركة المرور الحقيقية داخل Apidog، مما ينشئ مسار تدقيق قابل للبحث حول كيفية تصرف واجهة برمجة التطبيقات ومن قام باختبارها – وهي أدلة لا تقدر بثمن لـ SOC 2 أو عمليات تدقيق الأمان.

- للتميز التشغيلي: يعمل Apidog كـ سجل مركزي لواجهة برمجة التطبيقات ومركز للتعاون. يوفر لوحة تحكم واحدة للمطورين ومختبري الجودة ومديري المنتجات للاطلاع على جميع واجهات برمجة التطبيقات وإصداراتها وحالات اختبارها. تتيح لك ميزات الاختبار القوية الخاصة به بناء مجموعات اختبار آلية تتحقق ليس فقط من الوظائف، ولكن أيضًا من سياسات الأمان (مثل سلوك حدود المعدل) ومتطلبات الامتثال قبل النشر.

مع Apidog، تتوقف الحوكمة عن كونها عنق زجاجة وتصبح جزءًا آليًا ومتكاملًا من سير عمل التطوير. إنها الأداة التي تساعدك على إثبات أنك تتبع قائمتك المرجعية الخاصة.

الخاتمة: الحوكمة كمحرك لنموك

بالنسبة لشركات التكنولوجيا المالية الأمريكية، تعد حوكمة واجهة برمجة التطبيقات القوية هي حجر الزاوية للنمو المستدام. إنها ما يسمح لك بالتحرك بسرعة شركة ناشئة مع الحفاظ على مصداقية بنك راسخ. إنها تحول منصة واجهة برمجة التطبيقات الخاصة بك من مسؤولية محتملة إلى أثمن أصولك الدفاعية.

توفر هذه القائمة المرجعية "ماذا". توفر أداة مثل Apidog "كيف"، محولةً مبادئ الحوكمة من وثائق طموحة إلى ممارسات آلية وحية مدمجة في سير العمل اليومي لفريقك.

ابدأ في بناء هذا الأساس اليوم. سيشكرك عليه شركاؤك المستقبليون ومدققو الحسابات وعملاؤك.