إذا كنت تبحث عن طريقة لدمج الذكاء في مسار CI/CD الخاص بك دون عناء التعامل مع نصوص الأتمتة المعقدة، فقد تكون مهارات Claude Code هي بالضبط ما تحتاجه. تعمل هذه المهام المخصصة، والمدعومة بالذكاء الاصطناعي، على أتمتة كل شيء بدءًا من فحوصات الأمان قبل الالتزام وصولاً إلى التحقق من النشر. يمكنك تعريفها باستخدام تعليمات اللغة الطبيعية بدلاً من نصوص Shell الهشة.

ما الذي يجعل مهارات Claude Code قوية لـ CI/CD:

- أتمتة باللغة الطبيعية: حدد سير العمل باللغة الإنجليزية العادية، وليس YAML المعقدة.

- اتخاذ القرارات الذكية: يمكن للذكاء الاصطناعي تحليل السياق، واقتراح الإصلاحات، والتكيف مع السيناريوهات المختلفة.

- سير عمل قابلة لإعادة الاستخدام: أنشئ مرة واحدة، واستدعِها في أي مكان باستخدام أوامر بسيطة بعلامة الشرطة المائلة.

- تكامل Git: ارتبط مباشرة بأحداث git (قبل الالتزام، قبل الدفع، بعد الدمج).

- قابلة للتوسيع: الوصول إلى أكثر من 15 أداة بما في ذلك Bash، وعمليات الملفات، والبحث في الويب، والمزيد.

في هذا الدليل، سنستكشف ما هي مهارات Claude Code، وكيفية بناء سير عمل CI/CD مخصصة، وأمثلة واقعية يمكنك تطبيقها اليوم.

فهم مهارات Claude Code

ما هي المهارات؟

مهارات Claude Code هي مهام AI مخصصة قابلة لإعادة الاستخدام تعمل على توسيع قدرات Claude Code. فكر فيها كسكريبتات ذكية يمكنها:

- تنفيذ مهام معقدة متعددة الخطوات بشكل مستقل

- اتخاذ قرارات تعتمد على السياق

- الوصول إلى الملفات، وتشغيل الأوامر، والبحث في الويب، والمزيد

- الحفاظ على الحالة عبر الجلسات

- الاندماج مع أدوات التطوير الحالية لديك

على عكس السكريبتات التقليدية التي تتبع منطقًا جامدًا، تستفيد المهارات من قدرات استدلال Claude للتعامل مع الحالات الهامشية، واقتراح التحسينات، والتكيف مع الظروف المتغيرة.

كيف تعمل المهارات

تعمل المهارات من خلال عدة آليات رئيسية:

1. الأوامر القابلة للاستدعاء من قبل المستخدم

# تشغيل مهارة بأمر الشرطة المائلة

/deploy-validation --env production

/security-review

/ci-pipeline-monitor --branch main

2. الأدوات المسموح بها

تحدد المهارات الأدوات التي يمكنها استخدامها:

Bash: لتنفيذ أوامر الشلRead،Write،Edit: عمليات الملفاتGlob،Grep: عمليات البحثWebFetch،WebSearch: البيانات الخارجيةTask: إنشاء وكلاء فرعيين للمهام المعقدة

3. ربط دورة الحياة (Lifecycle Hooks)

يمكن للمهارات تشغيل إجراءات في نقاط محددة:

SessionStart: عند بدء المهارةPreToolUse: قبل كل تنفيذ أداةPostToolUse: بعد كل تنفيذ أداةStop: عند انتهاء المهارة

4. ملفات التخطيط

يمكن للمهارات الحفاظ على الحالة باستخدام ملفات markdown لتتبع التقدم، وتخزين النتائج، وتمكين سير العمل القابل للاستئناف.

لماذا تتفوق المهارات في CI/CD

تتعطل نصوص CI/CD التقليدية بسهولة عند مواجهة ظروف غير متوقعة. تجلب المهارات الذكاء إلى الأتمتة:

- الفهم السياقي: يمكن قراءة السجلات، وفهم الأخطاء، واقتراح الإصلاحات.

- السلوك التكيفي: التكيف مع هياكل المشروع والتكوينات المختلفة.

- توثيق ذاتي: تعليمات اللغة الطبيعية تجعل سير العمل شفافًا.

- استعادة الأخطاء: يمكن تشخيص المشكلات واقتراح الحلول.

- التعلم المستمر: تحسين سير العمل بناءً على النتائج.

هيكل المهارة: المكونات والبنية

هيكل الدليل

تعيش المهارات في .claude/skills/ بهذا التخطيط:

.claude/

├── skills/

│ ├── deploy-validation/

│ │ ├── SKILL.md # بيان المهارة والتعليمات

│ │ ├── planning.md # تتبع الحالة (اختياري)

│ │ └── scripts/ # سكريبتات مساعدة (اختيارية)

│ ├── security-review/

│ │ └── SKILL.md

│ └── ci-monitor/

│ └── SKILL.md

└── skills.md # فهرس جميع المهارات

بيان SKILL.md

تبدأ كل مهارة بواجهة YAML أمامية متبوعة بتعليمات markdown:

---

name: deploy-validation

version: "1.0.0"

description: Validates deployment readiness with comprehensive checks

user-invocable: true

allowed-tools:

- Bash

- Read

- Edit

- Grep

- Glob

hooks:

SessionStart:

- matcher: command

command: "echo '[Deploy Validator] Starting pre-deployment checks...'"

Stop:

- matcher: command

command: "echo '[Deploy Validator] Checks complete. Review output above.'"

---

# مهارة التحقق من النشر

تحقق شامل قبل النشر لإصدارات الإنتاج.

## الاستخدام

```bash

/deploy-validation --env production

/deploy-validation --env staging --dry-run

/deploy-validation --skip-tests # استخدم بحذر

ما تفعله هذه المهارة

التحقق من البيئة

- التحقق من وجود متغيرات البيئة المطلوبة

- التحقق من صحة ملفات التكوين

- التحقق من إمكانية الوصول إلى تبعيات الخدمة

فحوصات جودة الكود

- تشغيل التوثيق (ESLint، Pylint، إلخ.)

- التحقق من تنسيق الكود

- التحقق من عدم وجود عبارات تصحيح متبقية

الاختبار

- تنفيذ مجموعة اختبارات الوحدة

- تشغيل اختبارات التكامل

- التحقق من عتبات تغطية الكود

التحقق من البناء

- تجميع/بناء التطبيق

- التحقق من عناصر البناء

- التحقق من أحجام الحزم مقابل الحدود

فحص الأمان

- فحص التبعيات بحثًا عن الثغرات الأمنية

- التحقق من وجود أسرار مدمجة (hardcoded secrets)

- التحقق من صحة الأذونات وضوابط الوصول

فحص الوثائق

- التأكد من تحديث CHANGELOG

- التحقق من تطابق وثائق API مع الكود

- التحقق من أدلة الترحيل إذا لزم الأمر

تقرير النشر

- إنشاء تقرير شامل

- حفظه في

deployment-reports/{timestamp}.md - الخروج برمز حالة يشير إلى النجاح/الفشل

تعليمات لـ Claude

عند الاستدعاء، اتبع هذه العملية:

- تحليل وسائط سطر الأوامر لتحديد البيئة والخيارات

- التحقق من فرع git الحالي ورمز SHA للالتزام

- تشغيل كل خطوة تحقق بالتتابع

- لكل فشل، سجل المشكلة واستمر (اجمع كل الأخطاء)

- بعد جميع الفحوصات، أنشئ تقريرًا موجزًا

- إذا فشلت أي فحوصات حرجة، اخرج برمز الخطأ 1

- إذا نجحت جميع الفحوصات، اخرج بالرمز 0 واعرض رسالة نجاح

---

## حالات استخدام CI/CD للمهارات

### 1. التحقق قبل الالتزام

**المهارة: `/pre-commit-guard`**

تقوم بالتحقق تلقائيًا من التغييرات قبل الالتزامات:

- التوثيق والتنسيق

- فحص الأمان بحثًا عن الأسرار

- تنفيذ اختبار الوحدة

- فحوصات حجم الملفات

- اكتشاف التغييرات التي تسبب كسرًا

**الفائدة**: اكتشاف المشكلات قبل دخولها إلى قاعدة الكود.

### 2. تحليل طلب السحب (Pull Request)

**المهارة: `/pr-review`**

مراجعة طلب السحب الذكية التي:

- تحلل تغييرات الكود بحثًا عن مشكلات الجودة

- تتحقق من الثغرات الأمنية

- تتحقق من تغطية الاختبار

- تقترح تحسينات

- تنشئ تعليقات مراجعة

**الفائدة**: مراجعة كود متسقة وشاملة بدون اختناقات بشرية.

### 3. سير عمل الاختبار الآلي

**المهارة: `/test-runner`**

تنفيذ اختبار ذكي يقوم بـ:

- اكتشاف الاختبارات ذات الصلة بالتغييرات

- تشغيل الاختبارات بترتيب مثالي

- تحليل الإخفاقات واقتراح الإصلاحات

- إنشاء تقارير التغطية

- تتبع اتجاهات أداء الاختبار

**الفائدة**: تغذية راجعة أسرع مع اختيار ذكي للاختبار.

### 4. التحقق من النشر

**المهارة: `/deploy-validator`**

فحوصات ما قبل النشر بما في ذلك:

- التحقق من تكوين البيئة

- التحقق من التبعيات

- فحوصات ترحيل قاعدة البيانات

- اختبار توافق واجهة برمجة التطبيقات

- اكتشاف تراجع الأداء

**الفائدة**: منع فشل النشر قبل حدوثها.

### 5. مراقبة مسار CI

**المهارة: `/ci-monitor`**

يراقب صحة المسار:

- يتتبع معدلات نجاح البناء

- يحدد الاختبارات غير المستقرة (flaky tests)

- يحلل اتجاهات الأداء

- ينبه عند التدهور

- يقترح تحسينات

**الفائدة**: صيانة وتحسين استباقي للمسار.

### 6. أتمتة الإصدارات

**المهارة: `/release-manager`**

تنسق عملية الإصدار:

- ترقية الإصدار (Version bumping)

- إنشاء سجل التغييرات (Changelog)

- إنشاء العلامات (Tag creation)

- التحقق من عناصر البناء

- صياغة ملاحظات الإصدار

**الفائدة**: إصدارات متسقة وخالية من الأخطاء.

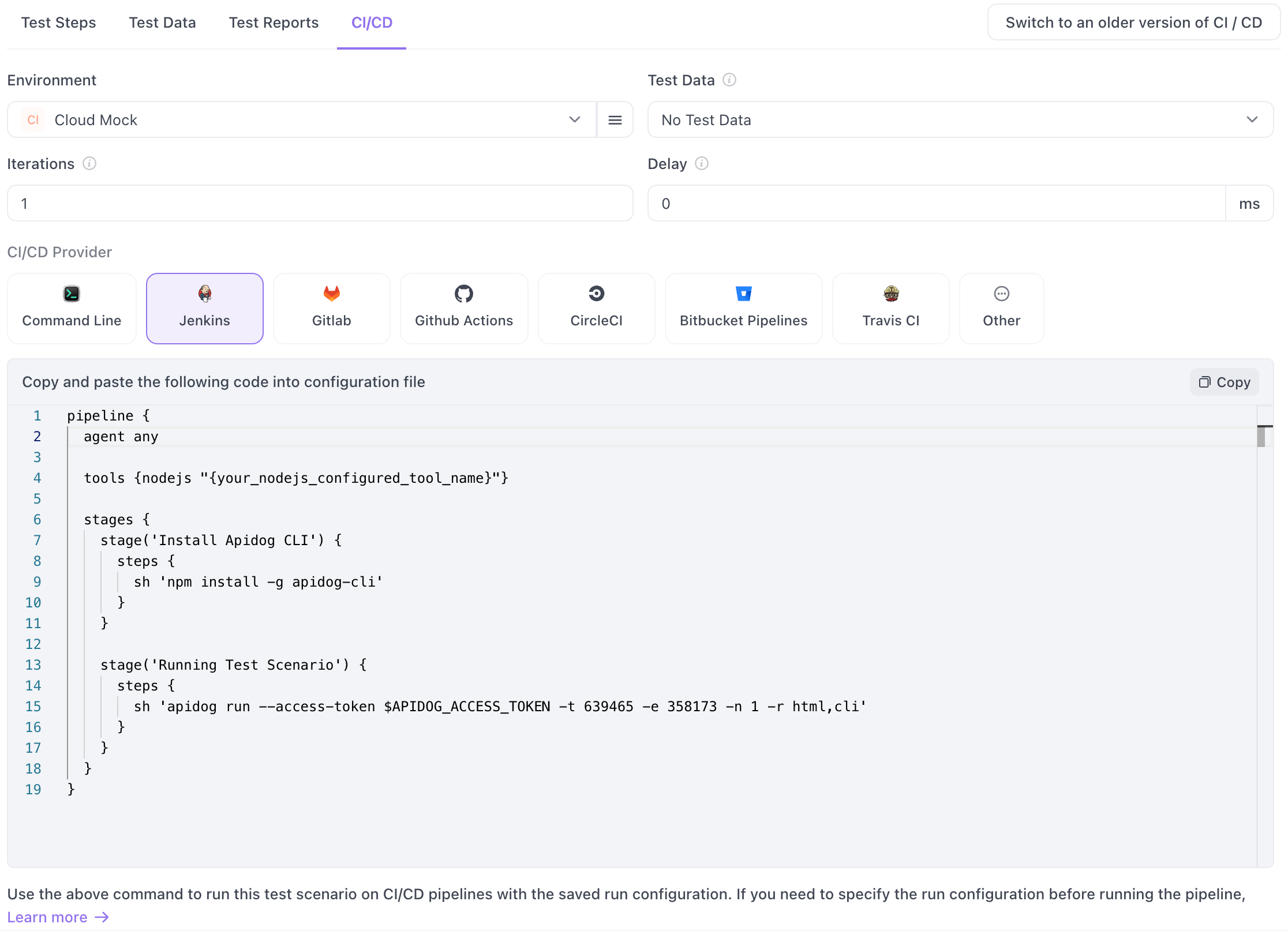

### 7. أتمتة اختبار API

**المهارة: `/api-test-runner`**

للفرق التي تبني واجهات برمجة التطبيقات (APIs)، ادمج مهارات Claude Code مع [Apidog](https://apidog.com) للتحقق الشامل من API:

- **إنشاء حالات الاختبار**: أنشئ اختبارات API من مواصفات OpenAPI/Swagger

- **تشغيل الاختبارات الآلية**: نفذ مجموعات اختبار Apidog في مسارك

- **التحقق من الاستجابات**: تحقق من رموز الحالة والمخططات وأوقات الاستجابة

- **محاكاة التبعيات**: إعداد خوادم وهمية للاختبار المعزول

- **تتبع التغطية**: راقب تغطية اختبار نقاط نهاية API

**مثال على تكامل المهارات:**

```bash

/api-test-runner --collection ./tests/api-collection.json --env production

الفائدة: اكتشاف تراجعات API قبل النشر باستخدام تصحيح الأخطاء المرئي وتقارير مفصلة. تكامل Apidog مع CI/CD يجعل من السهل إضافة اختبار API إلى أي مسار.

إنشاء أول مهارة CI/CD لك

دعنا نبني مهارة عملية: أداة مراجعة أمنية تتحقق من الكود قبل الالتزامات.

الخطوة 1: إنشاء دليل المهارة

mkdir -p .claude/skills/security-review

الخطوة 2: كتابة بيان المهارة

أنشئ .claude/skills/security-review/SKILL.md:

---

name: security-review

version: "1.0.0"

description: Security scan for common vulnerabilities and secrets

user-invocable: true

allowed-tools:

- Bash

- Read

- Grep

- Glob

- Write

hooks:

SessionStart:

- matcher: command

command: "echo '[مراجعة الأمان] بدء فحص الأمان...'"

Stop:

- matcher: command

command: "echo '[مراجعة الأمان] اكتمل الفحص'"

---

# مهارة مراجعة الأمان

تفحص الكود بحثًا عن مشكلات الأمان قبل الالتزامات.

## الاستخدام

```bash

/security-review # فحص جميع الملفات المتغيرة

/security-review --all # فحص قاعدة الكود بأكملها

/security-review --file src/auth.js # فحص ملف محدد

أنماط الكشف

تتحقق هذه المهارة مما يلي:

الأسرار المدمجة (Hardcoded Secrets)

- مفاتيح API

- كلمات المرور

- المفاتيح الخاصة

- رموز الوصول

الثغرات الأمنية الشائعة

- أنماط حقن SQL

- ثغرات XSS

- حقن الأوامر

- التجول في المسارات (Path traversal)

تكوينات غير آمنة

- وضع التصحيح ممكّن

- إعدادات افتراضية غير آمنة

- مصادقة مفقودة

- تشفير ضعيف

مشكلات التبعيات

- حزم معروفة بأنها عرضة للثغرات

- تبعيات قديمة

- حزم مشبوهة

التعليمات

عند الاستدعاء:

تحديد نطاق الفحص

- إذا كانت العلامة

--allموجودة: فحص قاعدة الكود بأكملها - إذا تم توفير

--file: فحص هذا الملف - الافتراضي: فحص الملفات المرحلية/المعدلة في Git فقط

البحث عن الأسرار

- استخدم Grep للعثور على أنماط مثل:

(api[_-]?key|password|secret|token)\s*[:=]\s*['"]\w+['"]-----BEGIN (RSA |)PRIVATE KEY------ تنسيقات الأسرار الشائعة (AWS، GitHub، إلخ.)

- تجاهل الملفات في

.gitignore - تخطي

node_modules،vendor، إلخ.

التحقق من أنماط الثغرات الأمنية

- حقن SQL: SQL خام مع تجميع السلاسل (string concatenation)

- XSS: مدخلات المستخدم غير الهروبية في HTML

- حقن الأوامر: تنفيذ الشل مع مدخلات المستخدم

- قراءة الكود باستخدام أداة Read لتحليل السياق

فحص التبعيات

- التحقق من

package-lock.json،requirements.txt، إلخ. - استخدم Bash لتشغيل الماسحات الضوئية الأمنية:

npm auditلـ Node.jspip-auditلـ Pythonbundle auditلـ Ruby

إنشاء تقرير

- سرد جميع النتائج مع:

- مسار الملف ورقم السطر

- نوع المشكلة وخطورتها

- الإصلاح الموصى به

- الحفظ في

.claude/security-reports/{date}.md - عرض الملخص في الطرفية

حالة الخروج

- الخروج بالرمز 0 إذا لم يتم العثور على مشكلات

- الخروج بالرمز 1 إذا كانت هناك أي مشكلات ذات خطورة عالية

- الخروج بالرمز 2 إذا تعذر إكمال الفحص

### الخطوة 3: تسجيل المهارة

أضف إلى `.claude/skills.md`:

```markdown

# المهارات المتاحة

## الأمان والجودة

### /security-review

فحص أمني للثغرات والأسرار.

- **الإصدار**: 1.0.0

- **الاستخدام**: `/security-review [--all] [--file PATH]`

- **متى تستخدم**: قبل الالتزامات، أثناء مراجعة طلب السحب

الخطوة 4: اختبار المهارة

# في Claude Code

/security-review

سيقوم Claude الآن بتنفيذ سير عمل مراجعة الأمان، والتحقق من الكود الخاص بك بحثًا عن المشكلات.

أنماط المهارات المتقدمة

النمط 1: سير عمل حفظ الحالة باستخدام ملفات التخطيط

للعمليات متعددة الخطوات، استخدم ملفات التخطيط لتتبع التقدم:

---

name: release-manager

version: "1.0.0"

user-invocable: true

allowed-tools:

- Bash

- Read

- Write

- Edit

---

# مدير الإصدارات

يدير عملية الإصدار الكاملة.

## إدارة الحالة

تستخدم هذه المهارة `planning.md` لتتبع تقدم الإصدار:

```markdown

# تقدم الإصدار v2.5.0

## المرحلة 1: التحقق قبل الإصدار [تم]

- [x] تشغيل مجموعة الاختبارات الكاملة

- [x] التحقق من تغطية الكود > 80%

- [x] فحص الأمان بحثًا عن المشكلات

## المرحلة 2: ترقية الإصدار [قيد التقدم]

- [x] تحديث package.json

- [ ] تحديث CHANGELOG.md

- [ ] تحديث الوثائق

## المرحلة 3: البناء ووضع العلامات [معلق]

- [ ] إنشاء بناء للإنتاج

- [ ] تشغيل اختبارات الدخان (smoke tests)

- [ ] إنشاء وسم git

- [ ] الدفع إلى المستودع

## المرحلة 4: بعد الإصدار [معلق]

- [ ] إنشاء إصدار GitHub

- [ ] تحديث ملاحظات الإصدار

- [ ] إخطار الفريق

التعليمات

تحقق مما إذا كان planning.md موجودًا

- إذا كان نعم: استأنف من المرحلة الأخيرة غير المكتملة

- إذا كان لا: أنشئ ملف تخطيط جديد

نفذ كل مرحلة:

- حدث مربعات الاختيار مع اكتمال المهام

- احفظ التقدم بعد كل خطوة

- إذا توقف، يمكن استئنافه لاحقًا

لكل مهمة:

- تحقق من المتطلبات الأساسية

- نفذ الإجراء

- تحقق من النتيجة

- حدث ملف التخطيط

### النمط 2: سير العمل الشرطية

يمكن للمهارات التكيف بناءً على نوع المشروع:

```markdown

## التعليمات

1. **اكتشاف نوع المشروع**

- التحقق من `package.json` ← مشروع Node.js

- التحقق من `requirements.txt` ← مشروع Python

- التحقق من `Cargo.toml` ← مشروع Rust

2. **تشغيل الاختبارات المناسبة**

- Node.js: `npm test`

- Python: `pytest`

- Rust: `cargo test`

3. **إنشاء تقارير التغطية**

- Node.js: استخدم Jest/Istanbul

- Python: استخدم pytest-cov

- Rust: استخدم tarpaulin

النمط 3: التنفيذ المتوازي

للمهام المستقلة، قم بتشغيلها بشكل متزامن:

## التعليمات

1. **الفحوصات المتوازية** (تُشغل في نفس الوقت):

- التوثيق (ESLint، Prettier)

- فحص النوع (TypeScript)

- فحص الأمان (npm audit)

- بناء الوثائق

2. **جمع النتائج**

- انتظر حتى تكتمل جميع المهام

- تجميع النتائج

- الإبلاغ عن أي إخفاقات

النمط 4: اتخاذ القرار التفاعلي

يمكن للمهارات طلب إدخال المستخدم:

## التعليمات

1. **تحليل مخاطر النشر**

- التحقق من التغييرات التي تسبب كسرًا

- مراجعة نصوص الترحيل

- تقييم تعقيد التراجع

2. **إذا تم اكتشاف مخاطر عالية**

- عرض النتائج للمستخدم

- اسأل: "هل يتم النشر على أي حال؟ (نعم/لا/إلغاء)"

- إذا نعم: استمر في النشر

- إذا لا: إجهاض وتسجيل القرار

- إذا إلغاء: الخروج بدون إجراء

3. **إذا كانت المخاطر منخفضة**

- الموافقة التلقائية على النشر

- تسجيل القرار للمراجعة

تكامل المهارات مع GitHub Actions

الطريقة 1: استدعاء المهارة المباشر

أضف Claude Code إلى سير عمل GitHub Actions الخاص بك:

# .github/workflows/security-scan.yml

name: فحص الأمان

on:

pull_request:

branches: [main, develop]

jobs:

security-review:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v3

- name: تثبيت Claude Code

run: |

curl -fsSL https://install.claude.com | sh

- name: تشغيل مراجعة الأمان

env:

ANTHROPIC_API_KEY: ${{ secrets.ANTHROPIC_API_KEY }}

run: |

claude /security-review --all

- name: رفع التقرير

if: always()

uses: actions/upload-artifact@v3

with:

name: security-report

path: .claude/security-reports/

الطريقة 2: إجراء GitHub مخصص

أنشئ إجراءً قابلاً لإعادة الاستخدام:

# .github/actions/claude-skill/action.yml

name: 'تشغيل مهارة Claude Code'

description: 'تنفيذ مهارة Claude Code في CI'

inputs:

skill-name:

description: 'اسم المهارة المراد تشغيلها'

required: true

skill-args:

description: 'الوسائط لتمريرها إلى المهارة'

required: false

default: ''

api-key:

description: 'مفتاح API الخاص بـ Anthropic'

required: true

runs:

using: 'composite'

steps:

- name: إعداد Claude

shell: bash

run: |

curl -fsSL https://install.claude.com | sh

- name: تشغيل المهارة

shell: bash

env:

ANTHROPIC_API_KEY: ${{ inputs.api-key }}

run: |

claude /${{ inputs.skill-name }} ${{ inputs.skill-args }}

الاستخدام في سير العمل:

# .github/workflows/deploy.yml

name: نشر

on:

push:

branches: [main]

jobs:

validate-and-deploy:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v3

- name: التحقق قبل النشر

uses: ./.github/actions/claude-skill

with:

skill-name: deploy-validation

skill-args: '--env production'

api-key: ${{ secrets.ANTHROPIC_API_KEY }}

- name: نشر

if: success()

run: ./deploy.sh production

- name: فحص بعد النشر

uses: ./.github/actions/claude-skill

with:

skill-name: health-check

skill-args: '--url https://api.example.com'

api-key: ${{ secrets.ANTHROPIC_API_KEY }}

الطريقة 3: اختبار المصفوفة

تشغيل المهارات عبر بيئات متعددة:

# .github/workflows/test-matrix.yml

name: مصفوفة الاختبار

on: [push, pull_request]

jobs:

test:

strategy:

matrix:

node-version: [16, 18, 20]

os: [ubuntu-latest, macos-latest, windows-latest]

runs-on: ${{ matrix.os }}

steps:

- uses: actions/checkout@v3

- name: إعداد Node

uses: actions/setup-node@v3

with:

node-version: ${{ matrix.node-version }}

- name: تشغيل مهارة الاختبار

env:

ANTHROPIC_API_KEY: ${{ secrets.ANTHROPIC_API_KEY }}

run: |

claude /test-runner --node-version ${{ matrix.node-version }}

تكامل Git Hooks

إعداد Git Hooks

تسمح Git hooks للمهارات بالتشغيل تلقائيًا عند أحداث Git.

خطاف ما قبل الالتزام (Pre-Commit Hook)

منع الالتزامات السيئة قبل حدوثها:

# .git/hooks/pre-commit

#!/bin/bash

echo "جارٍ تشغيل مراجعة الأمان قبل الالتزام..."

# تشغيل مراجعة أمان Claude Code

claude /security-review

if [ $? -ne 0 ]; then

echo "فشل: تم اكتشاف مشكلات أمنية. تم حظر الالتزام."

echo "أصلح المشكلات أعلاه أو استخدم 'git commit --no-verify' لتجاوزها (لا يُنصح بذلك)"

exit 1

fi

echo "اجتاز: تم اجتياز فحص الأمان"

exit 0

اجعله قابلاً للتنفيذ:

chmod +x .git/hooks/pre-commit

خطاف ما قبل الدفع (Pre-Push Hook)

تحقق من الصحة قبل الدفع إلى المستودع البعيد:

# .git/hooks/pre-push

#!/bin/bash

echo "جارٍ تشغيل التحقق قبل الدفع..."

# الحصول على الفرع الذي يتم دفعه

BRANCH=$(git rev-parse --abbrev-ref HEAD)

# تشغيل فحوصات مختلفة بناءً على الفرع

if [ "$BRANCH" = "main" ]; then

echo "الدفع إلى الفرع الرئيسي - جارٍ تشغيل التحقق الكامل..."

claude /deploy-validation --env production

elif [ "$BRANCH" = "develop" ]; then

echo "الدفع إلى فرع التطوير - جارٍ تشغيل التحقق المرحلي..."

claude /deploy-validation --env staging

else

echo "فرع الميزة - جارٍ تشغيل التحقق السريع..."

claude /quick-check

fi

if [ $? -ne 0 ]; then

echo "فشل: فشل التحقق. تم حظر الدفع."

exit 1

fi

echo "اجتاز: تم اجتياز التحقق"

exit 0

خطاف بعد الدمج (Post-Merge Hook)

تشغيل بعد دمج الفروع:

# .git/hooks/post-merge

#!/bin/bash

echo "فحوصات بعد الدمج..."

# التحقق مما إذا كانت التبعيات قد تغيرت

if git diff-tree -r --name-only --no-commit-id HEAD@{1} HEAD | grep -q "package-lock.json"; then

echo "تغيرت التبعيات - جارٍ تشغيل تدقيق الأمان..."

claude /dependency-audit

fi

# التحقق مما إذا كانت هناك ترحيلات قاعدة بيانات

if git diff-tree -r --name-only --no-commit-id HEAD@{1} HEAD | grep -q "migrations/"; then

echo "تم اكتشاف ترحيلات - جارٍ التحقق..."

claude /migration-validator

fi

exit 0

تكامل Husky

للفرق التي تستخدم Husky لإدارة git hooks:

// package.json

{

"husky": {

"hooks": {

"pre-commit": "claude /security-review && claude /lint-check",

"pre-push": "claude /test-runner --quick",

"post-merge": "claude /dependency-audit"

}

}

}

أو مع Husky v6+:

# .husky/pre-commit

#!/bin/sh

. "$(dirname "$0")/_/husky.sh"

claude /security-review

claude /lint-check

الخلاصة

تحول مهارات Claude Code مسار CI/CD من سكريبتات هشة إلى سير عمل ذكية ومتكيفة. من خلال الجمع بين استدلال الذكاء الاصطناعي والأتمتة التقليدية، يمكن للمهارات:

- فهم السياق والتكيف مع السيناريوهات المختلفة

- اقتراح تحسينات بدلاً من مجرد الإبلاغ عن الإخفاقات

- التعلم من الأنماط في قاعدة الكود الخاصة بك

- توثيق ذاتي من خلال تعليمات اللغة الطبيعية

إذا كان مسار CI/CD الخاص بك يتضمن نقاط نهاية API، فإن الجمع بين مهارات Claude Code وApidog يمنحك أفضل ما في العالمين:

| الميزة | الفائدة |

|---|---|

| اختبار API المرئي | بناء حالات الاختبار بدون كتابة كود |

| استيراد OpenAPI | إنشاء الاختبارات تلقائيًا من مواصفاتك |

| خوادم وهمية (Mock Servers) | اختبار التكاملات قبل جاهزية الواجهات الخلفية |

| واجهة سطر الأوامر لـ CI/CD (CI/CD CLI) | تشغيل اختبارات Apidog في أي مسار |

| التعاون الجماعي | مشاركة مجموعات الاختبار عبر فريقك |

هل أنت مستعد لتبسيط سير عمل API الخاص بك؟ قم بتنزيل Apidog مجانًا وأنشئ أول مجموعة اختبار API لك في دقائق.