عند بناء أو استخدام واجهة برمجة التطبيقات (API)، فإن أحد أهم القرارات التي ستتخذها هو اختيار طريقة المصادقة المناسبة. اثنان من الخيارات الشائعة التي ستصادفها كثيرًا هما المصادقة الأساسية (Basic Auth) وطريقة الرمز الحامل (Bearer Token). لكن ما هي هذه الطرق بالضبط، وما هي اختلافاتها؟ والأكثر أهمية، أي واحدة يجب أن تستخدمها؟

في هذا المنشور، سنتناول الفرق بين المصادقة الأساسية والرمز الحامل لمساعدتك في اتخاذ قرار مستنير. سنقوم بتفصيل المفاهيم، ومقارنة مزاياها وعيوبها، وإرشادك حول أي منها قد يكون الأنسب لاحتياجات واجهة برمجة التطبيقات الخاصة بك.

ما هي المصادقة الأساسية؟

لنبدأ مع المصادقة الأساسية. تخيل أنك عند مدخل نادي، ويسألك الأمن عن هويتك. تُظهر له هويتك، وإذا كانت كل الأمور صحيحة، يُسمح لك بالدخول. تعمل المصادقة الأساسية بطريقة مشابهة. إنها واحدة من أبسط أشكال المصادقة، حيث يقدم المستخدم اسم المستخدم وكلمة المرور، والتي يتم ترميزها بعد ذلك بتنسيق Base64.

كيف تعمل المصادقة الأساسية؟

- طلب العميل: عندما يريد العميل الوصول إلى نقطة النهاية لواجهة برمجة التطبيقات، يرسل طلبًا مع رأس تفويض.

- رأس التفويض: يحتوي هذا الرأس على الكلمة "Basic" متبوعة بمسافة ثم اسم المستخدم وكلمة المرور المشفرة بتنسيق Base64.

- التحقق من الخادم: يقوم الخادم بفك ترميز هذه السلسلة، والتحقق من بيانات الاعتماد، ومنح الوصول إذا كانت كل الأمور صحيحة.

إليك مثال مبسط عن كيف يبدو رأس التفويض:

Authorization: Basic dXNlcm5hbWU6cGFzc3dvcmQ=

في هذا المثال، dXNlcm5hbWU6cGFzc3dvcmQ= هي السلسلة المشفرة بتنسيق Base64 لمزيج اسم المستخدم وكلمة المرور.

مزايا استخدام المصادقة الأساسية

- البساطة: من السهل تنفيذ المصادقة الأساسية. لا تحتاج إلى إعدادات معقدة أو بروتوكولات.

- مدعوم على نطاق واسع: مدعوم من قبل معظم عملاء وخوادم HTTP.

- عدم وجود تبعية: لا تتطلب المصادقة الأساسية أي مكتبات أو رموز خارجية، مما يجعلها خفيفة.

عيوب استخدام المصادقة الأساسية

- مخاطر الأمن: نظرًا لأن بيانات الاعتماد تُرسل مع كل طلب وهي فقط مشفرة بتنسيق Base64 (وليس مشفرة بشكل كامل)، يمكن فك ترميزها بسهولة إذا تم اعتراضها.

- عدم وجود إدارة للجلسات: يحتاج كل طلب إلى تضمين بيانات الاعتماد، مما قد يكون غير فعال وغير آمن.

- قابلية التوسع المحدودة: في الأنظمة الأكثر تعقيدًا، حيث تحتاج إلى إدارة أذونات المستخدمين أو الجلسات المختلفة، تكون المصادقة الأساسية غير كافية.

ما هي طريقة الرمز الحامل؟

الآن، دعنا نتحدث عن الرمز الحامل. فكر في الرمز الحامل كأنه بطاقة VIP في حفل موسيقي. بمجرد حصولك عليها، لا تحتاج إلى إظهار هويتك في كل مرة تدخل فيها منطقة مقيدة. الرمز نفسه هو دليل على أن لديك حق الوصول.

كيف تعمل طريقة الرمز الحامل؟

- إصدار الرمز: عندما يقوم المستخدم بتسجيل الدخول بنجاح، يقوم الخادم بإنشاء رمز، غالبًا ما يكون توكن ويب JSON (JWT).

- تخزين الرمز: يتم تخزين هذا الرمز على جانب العميل، إما في التخزين المحلي، أو في ملف تعريف الارتباط، أو في مكان آخر.

- رأس التفويض: لطلبات واجهة برمجة التطبيقات لاحقًا، يتضمن العميل هذا الرمز في رأس التفويض.

- التحقق من الخادم: يقوم الخادم بالتحقق من صلاحية الرمز ويمنح الوصول إذا كان الرمز صالحًا وغير منتهي الصلاحية.

إليك كيف يمكن أن يبدو رأس التفويض مع رمز حامل:

Authorization: Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9...

في هذه الحالة، يكون الرمز عادةً سلسلة طويلة مشفرة تحمل معلومات مشفرة، مثل معرّف المستخدم ووقت انتهاء الصلاحية.

مزايا استخدام الرمز الحامل

- تعزيز الأمان: نظرًا لأن الرمز يكون محددًا بوقت عادةً ويمكن تشفيره، فإنه يوفر أمانًا أفضل من المصادقة الأساسية.

- عدم الاحتفاظ بحالة: لا يحتاج الخادم إلى تخزين بيانات الجلسات. بدلاً من ذلك، يتم التحقق من الرمز في كل طلب.

- المرونة: يمكن تخصيص رموز الحامل لتشمل نطاقات أو أذونات مختلفة، مما يجعلها متعددة الاستخدامات لواجهات برمجة التطبيقات المعقدة.

عيوب استخدام الرمز الحامل

- تعقيد التنفيذ: إعداد مصادقة الرمز الحامل أكثر تعقيدًا مقارنةً بالمصادقة الأساسية. يتطلب توليد الرموز، والتخزين، والتحقق منها.

- إدارة الرموز: يجب تخزين الرموز بشكل آمن وتحديثها عند انتهاء صلاحيتها، ما يزيد من التعقيد في إدارة جانب العميل.

- الأعباء الإضافية: بالنسبة لواجهات برمجة التطبيقات الأصغر أو الأدوات الداخلية، قد تكون الأمان الإضافي المقدم من الرموز مفرطًا وقد يقدم أعباء إضافية غير ضرورية.

مقارنة جنبًا إلى جنب

الآن بعد أن ناقشنا كل طريقة بالتفصيل، دعنا نقارن بين المصادقة الأساسية والرمز الحامل جنبًا إلى جنب:

| الميزة | المصادقة الأساسية | الرمز الحامل |

|---|---|---|

| الأمان | منخفض (تُرسل بيانات الاعتماد مع كل طلب) | مرتفع (يمكن تشفير الرموز وتكون محددة بالوقت) |

| سهولة التنفيذ | سهل جدًا | من متوسط إلى معقد |

| إدارة الجلسات | لا شيء | عديم الحالة |

| الأداء | قد يكون أبطأ بسبب إرسال بيانات الاعتماد مع كل طلب | بشكل عام أسرع مع الوصول القائم على الرموز |

| قابلية التوسع | محدودة | قابلة للتوسع بشكل كبير |

متى يجب استخدام المصادقة الأساسية

قد تكون المصادقة الأساسية الخيار الصحيح بالنسبة لك إذا:

- كنت تعمل على واجهة برمجة تطبيقات داخلية صغيرة مع مخاوف أمان بسيطة.

- تحتاج إلى طريقة مصادقة سريعة وبسيطة.

- استخدام واجهة برمجة التطبيقات منخفض ولا يتطلب إدارة للجلسات أو أذونات معقدة.

متى يجب استخدام الرمز الحامل

من ناحية أخرى، فإن الرمز الحامل مثالي إذا:

- الأمان هو أولوية قصوى لواجهة برمجة التطبيقات الخاصة بك، خاصة إذا كانت متوجهة للجمهور.

- تتعامل واجهة برمجة التطبيقات الخاصة بك مع بيانات حساسة أو تتطلب أذونات معقدة للمستخدمين.

- تحتاج إلى حل قابل للتوسع يمكنه إدارة أدوار وسكوبات مختلفة للمستخدمين.

الانتقال من المصادقة الأساسية إلى الرمز الحامل

إذا كنت تستخدم حاليًا المصادقة الأساسية وتفكر في الانتقال إلى الرمز الحامل، إليك كيف يمكنك جعل الانتقال أكثر سلاسة:

قيم احتياجاتك: حدد سبب حاجتك للتبديل. هل تتوسع؟ هل تحتاج إلى أمان أفضل؟

توليد الرموز: قم بتنفيذ نظام لتوليد وإدارة الرموز. يعتبر JWT خيارًا شائعًا.

تعديلات جانب العميل: قم بتحديث عملائنا لتخزين واستخدام الرموز بدلاً من إرسال بيانات الاعتماد مع كل طلب.

التحقق من جانب الخادم: تأكد من أن خادمك يمكنه فك ترميز والتحقق من الرموز. قد تحتاج إلى تعديل الوسيط الخاص بمصادقتك.

تنفيذ تدريجي:

أخذ الاعتبار في تنفيذ النظام الجديد بشكل تدريجي، مما يتيح وقتًا للاختبار وإصلاح أي مشاكل قد تنشأ خلال الانتقال. يمكنك تشغيل كلا طريقتي المصادقة بشكل متزامن خلال هذه المرحلة وفي النهاية التخلص من المصادقة الأساسية.

اعتبارات الأمان: ما مدى سلامتها؟

الأمان هو عامل حاسم عند الاختيار بين المصادقة الأساسية والرمز الحامل. إليك نظرة أعمق على تداعيات الأمن لكل طريقة:

أمان المصادقة الأساسية

أكبر عيب أمني في المصادقة الأساسية هو أنها ترسل بيانات اعتماد المستخدم مع كل طلب. على الرغم من أن بيانات الاعتماد مشفرة بتنسيق Base64، إلا أنها ليست مشفرة. هذا يعني أنه إذا اعترض شخص ما الطلب، يمكنه بسهولة فك تشفير بيانات الاعتماد. للتخفيف من ذلك، يجب دائمًا استخدام المصادقة الأساسية عبر HTTPS لضمان تشفير بيانات الاعتماد أثناء الإرسال. ومع ذلك، لا يزال ذلك يترك بيانات الاعتماد عرضة للخطر إذا تم اختراق اتصال HTTPS.

أمان الرمز الحامل

يوفر الرمز الحامل أمانًا أفضل بعدة طرق:

- تشفير الرمز: يمكن تشفير الرموز، مما يجعل فك ترميزها إذا تم اعتراضها أصعب بكثير.

- محدد بالوقت: عادة ما تأتي الرموز مع وقت انتهاء، مما يقلل من المخاطر إذا تم اختراق رمز.

- تحديد النطاقات: يمكن أن تشمل الرموز نطاقات تحد من ما يمكن للمستخدم القيام به، حتى لو تم سرقة رمزهم.

ومع ذلك، فإن رموز الحامل ليست بدون مخاطر. إذا تم سرقة رمز وليس منتهي الصلاحية، يمكن استخدامه للوصول إلى واجهة برمجة التطبيقات تمامًا كما سوف يفعل المستخدم الشرعي. لذلك، من المهم تنفيذ تدابير أمان إضافية، مثل تحديث الرموز واستراتيجيات إبطالها.

حالات استخدام واجهة برمجة التطبيقات: أمثلة من العالم الحقيقي

يمكن أن تساعدك فهم حالات الاستخدام في العالم الحقيقي إذ��افهم متى يجب استخدام المصادقة الأساسية أو الرمز الحامل. لنستعرض بعض السيناريوهات:

الحالة 1: واجهة برمجة التطبيقات للشركة الداخلية

قد تستخدم واجهة برمجة التطبيقات الداخلية لشركة صغيرة المصادقة الأساسية لأنها سهلة الإعداد ولا توجد مخاوف كبيرة بشأن الأمان نظرًا لانخفاض التعرض.

الحالة 2: واجهة برمجة التطبيقات العامة لتطبيق مصرفي

ستستفيد واجهة برمجة التطبيقات التي تواجه الجمهور لتطبيق مصرفي من مصادقة الرمز الحامل. يجعله الأمان المحسن، وقابلية التوسع، والقدرة على إدارة أدوار المستخدمين المختلفة الاختيار الأفضل للتعامل مع بيانات مالية حساسة.

الحالة 3: تكاملات الطرف الثالث

بالنسبة لواجهات برمجة التطبيقات التي تتضمن تكاملات من طرف ثالث، يتم تفضيل الرمز الحامل غالبًا. يسمح بالوصول الأمني المؤقت إلى موارد معينة دون تعريض بيانات اعتماد المستخدم الرئيسية للخطر.

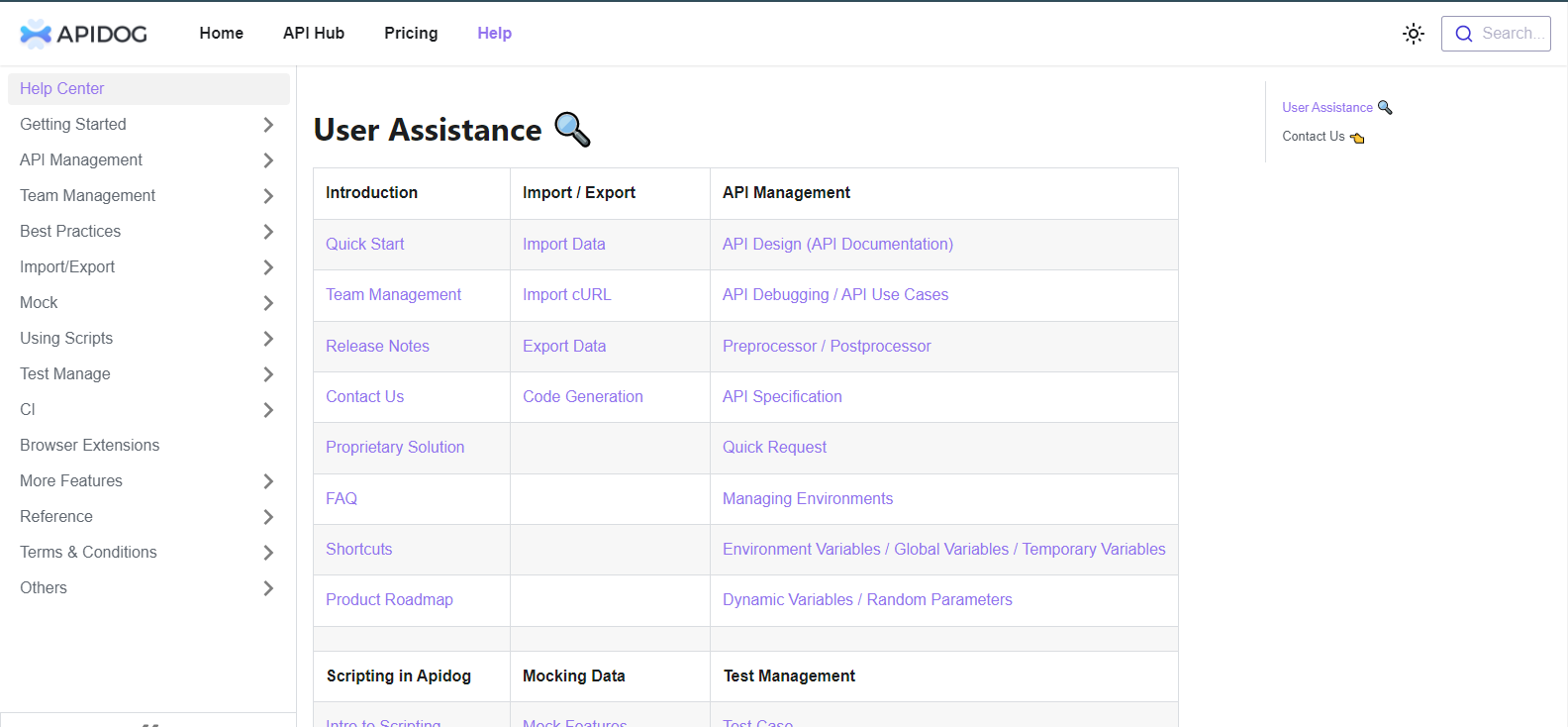

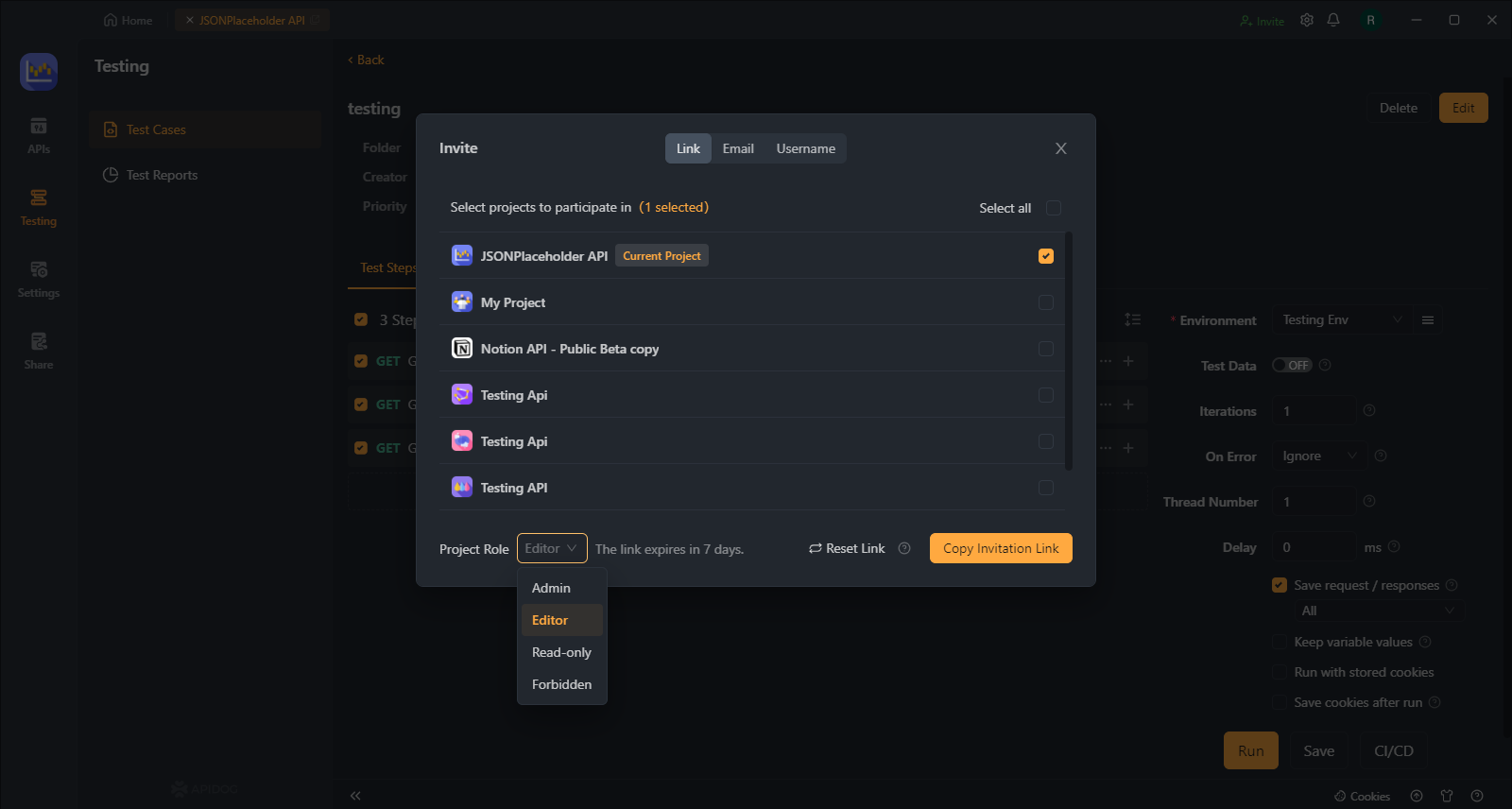

Apidog: شريكك الموثوق في حماية واجهة برمجة التطبيقات

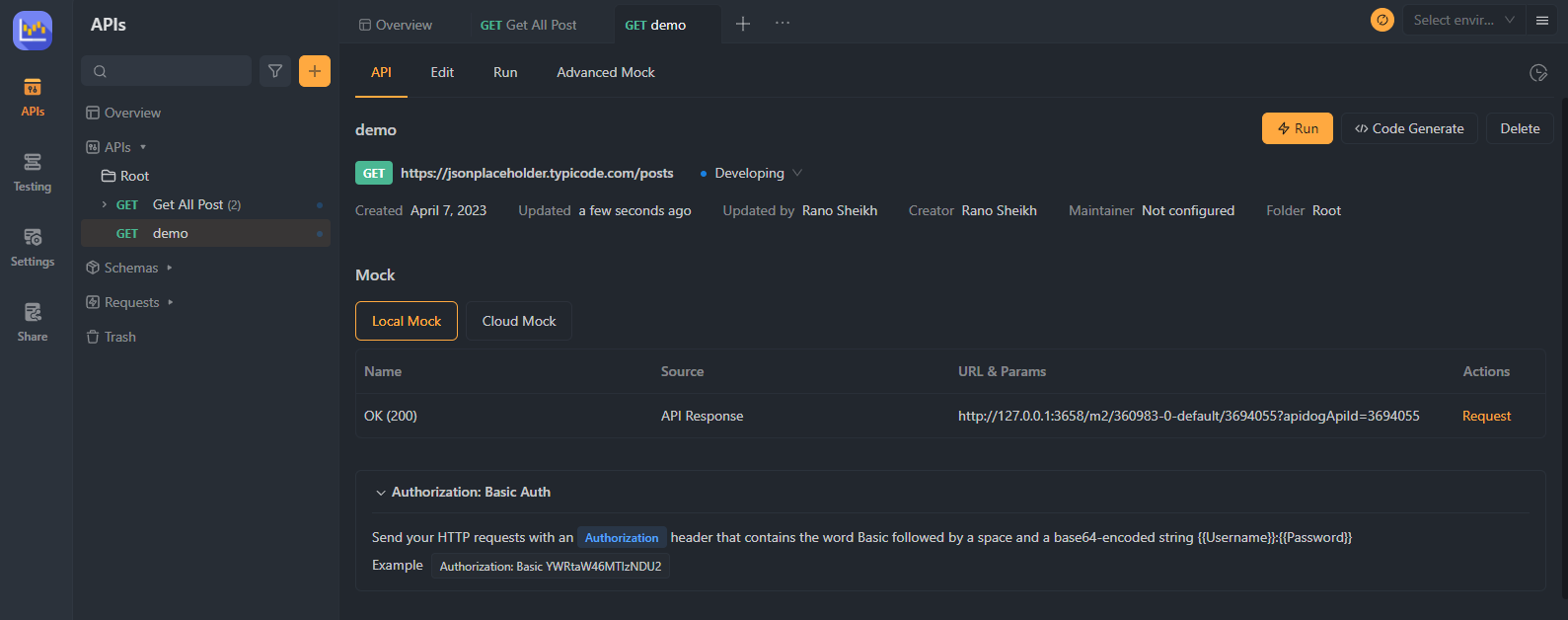

Apidog هو منصة مبتكرة مصممة لجعل إدارة وتأمين واجهات برمجة التطبيقات الخاصة بك تجربة سلسة. تقدم مجموعة متنوعة من طرق المصادقة لتناسب متطلباتك الفريدة، يتمتع Apidog بدعمك، سواء كنت تفضل بساطة المصادقة الأساسية، أو مرونة الرموز الحاملة، أو الميزات المتقدمة لـ OAuth و JWT.

لماذا تختار Apidog؟

من تعدد استخداماته إلى سهولة استخدامه، تم تصميم Apidog لتلبية احتياجات المطورين والمنظمات المتنوعة. فيما يلي بعض الأسباب الرئيسية لاختيار Apidog لتلبية احتياجاتك من أمان وإدارة واجهة البرمجة:

التنوع:

يدعم Apidog العديد من طرق المصادقة، مما يتيح لك اختيار أفضل خيار لتطبيقك. من المصادقة الأساسية سهلة الاستخدام إلى OAuth و JWT الأكثر تعقيدًا، فإن Apidog يوفر لك الدعم.

سهولة الاستخدام:

بفضل واجهة المستخدم البديهية والتنفيذ السهل، يسمح Apidog للمطورين من جميع مستويات المهارة بإدارة واجهات برمجة التطبيقات بسرعة وسهولة. تم تصميم المنصة لجعل أمان واجهة برمجة التطبيقات متاحًا وفعالًا دون إرباك المستخدمين بالمصطلحات التقنية أو التكوينات المعقدة.

إدارة المصادقة والتفويض:

يبسط Apidog تنفيذ وإدارة طرق المصادقة والتفويض المختلفة. يمكنك تكوين الطريقة التي تريدها بسهولة، ومراقبة أدائها، وإجراء التحديثات عند الحاجة - كل ذلك في منصة Apidog.

قابلية التوسع:

كلما نمت تطبيقاتك وتطورت، يزداد Apidog تطورًا. تم بناء المنصة لتتوسع مع احتياجاتك، مما يوفر دعمًا قويًا لواجهات برمجة التطبيقات المتوسعة ويضمن أن تدابير الأمان الخاصة بك تنمو جنبًا إلى جنب مع تطبيقك.

دعم مخصص:

التحكم في الوصول:

دعم التكامل:

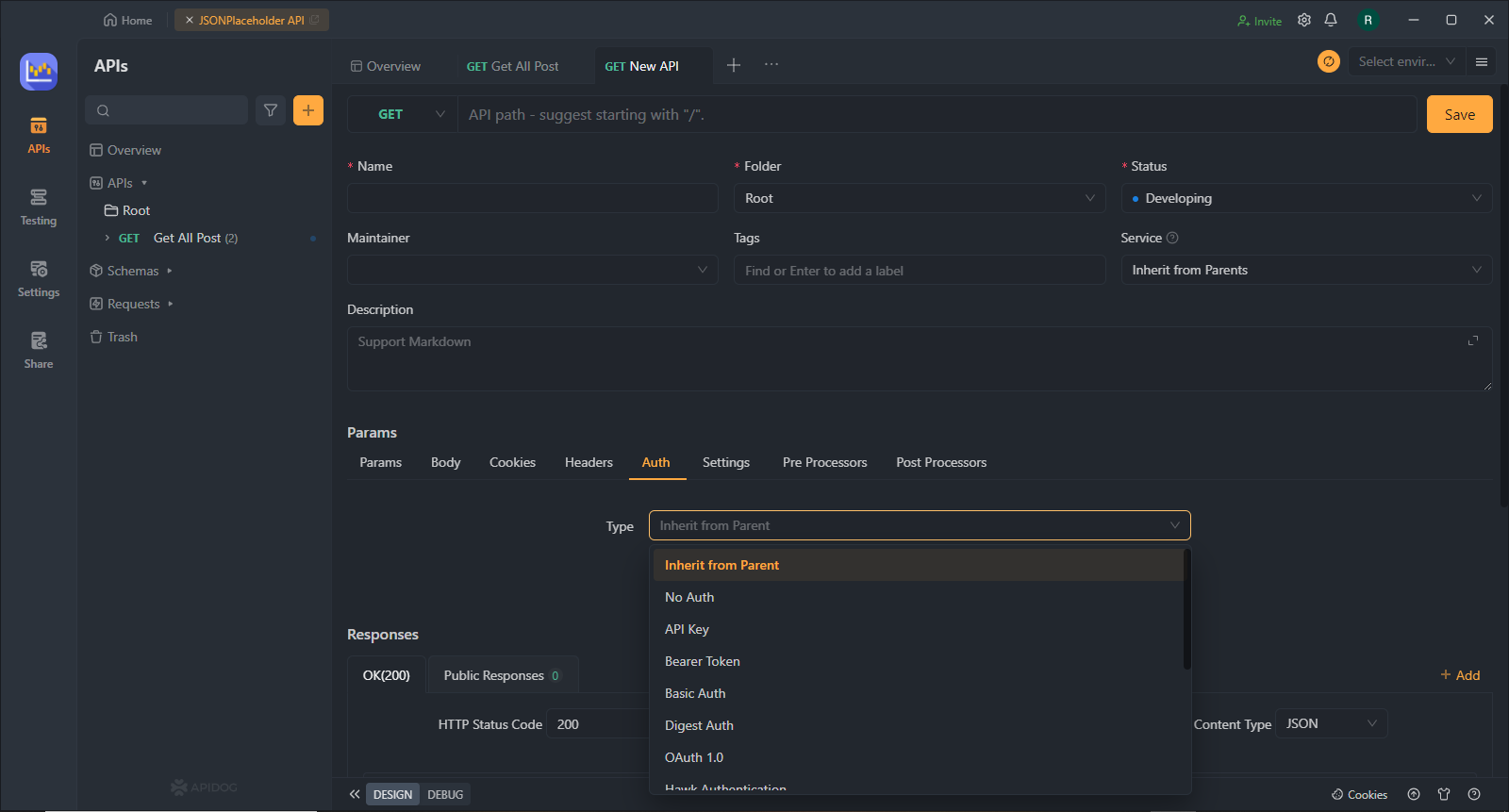

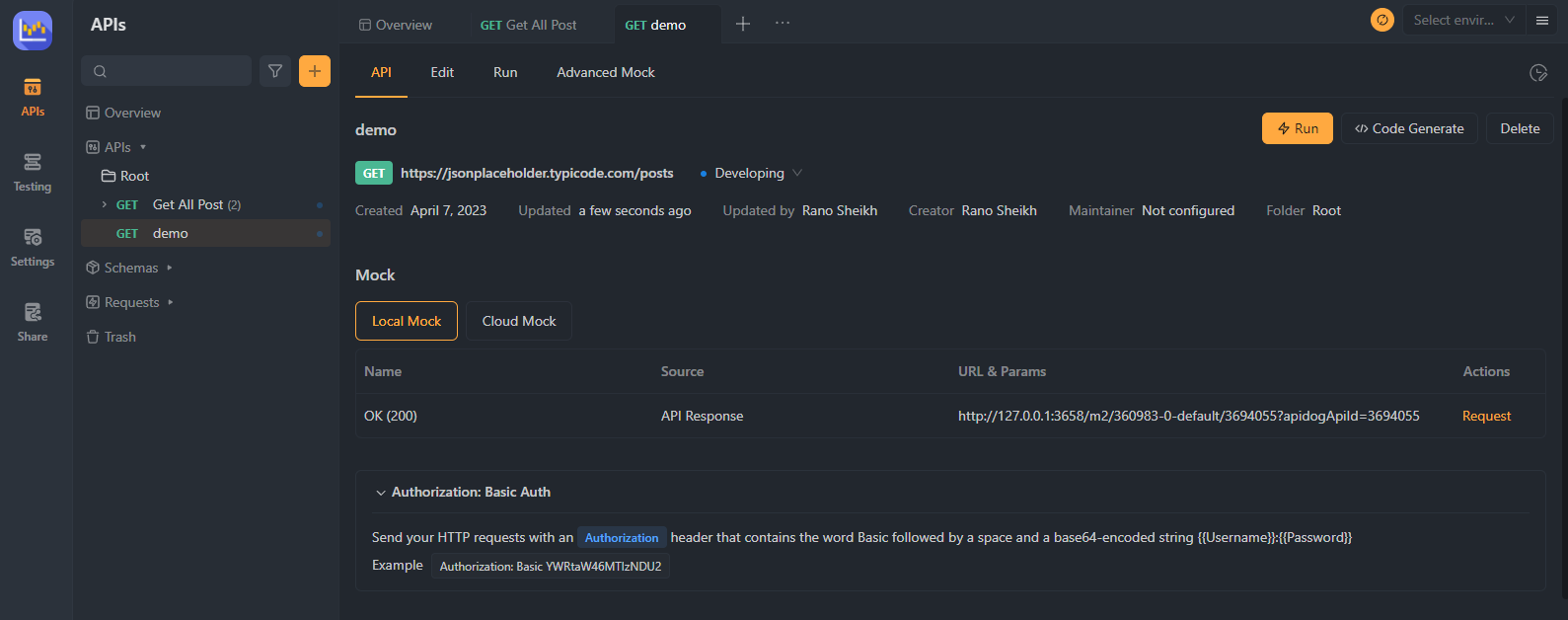

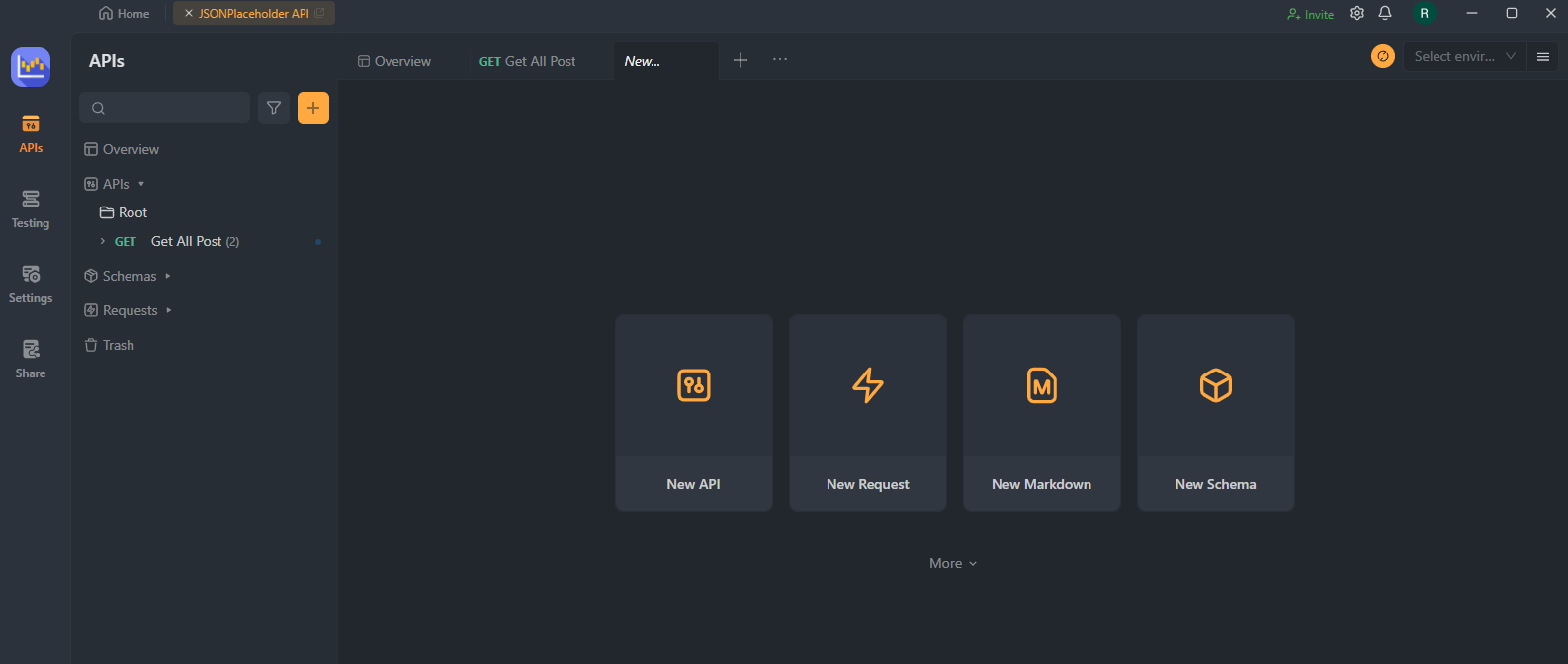

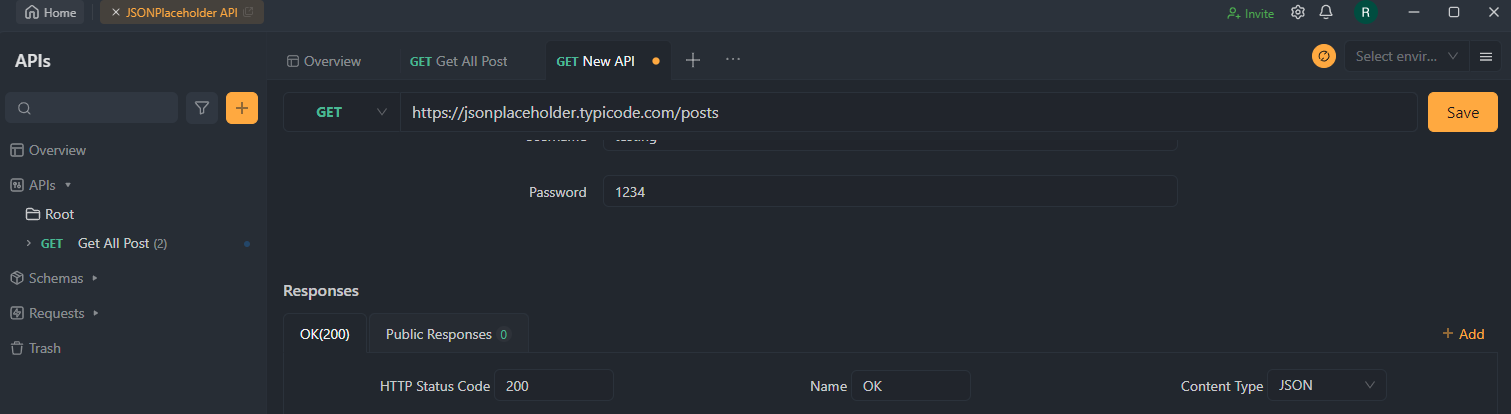

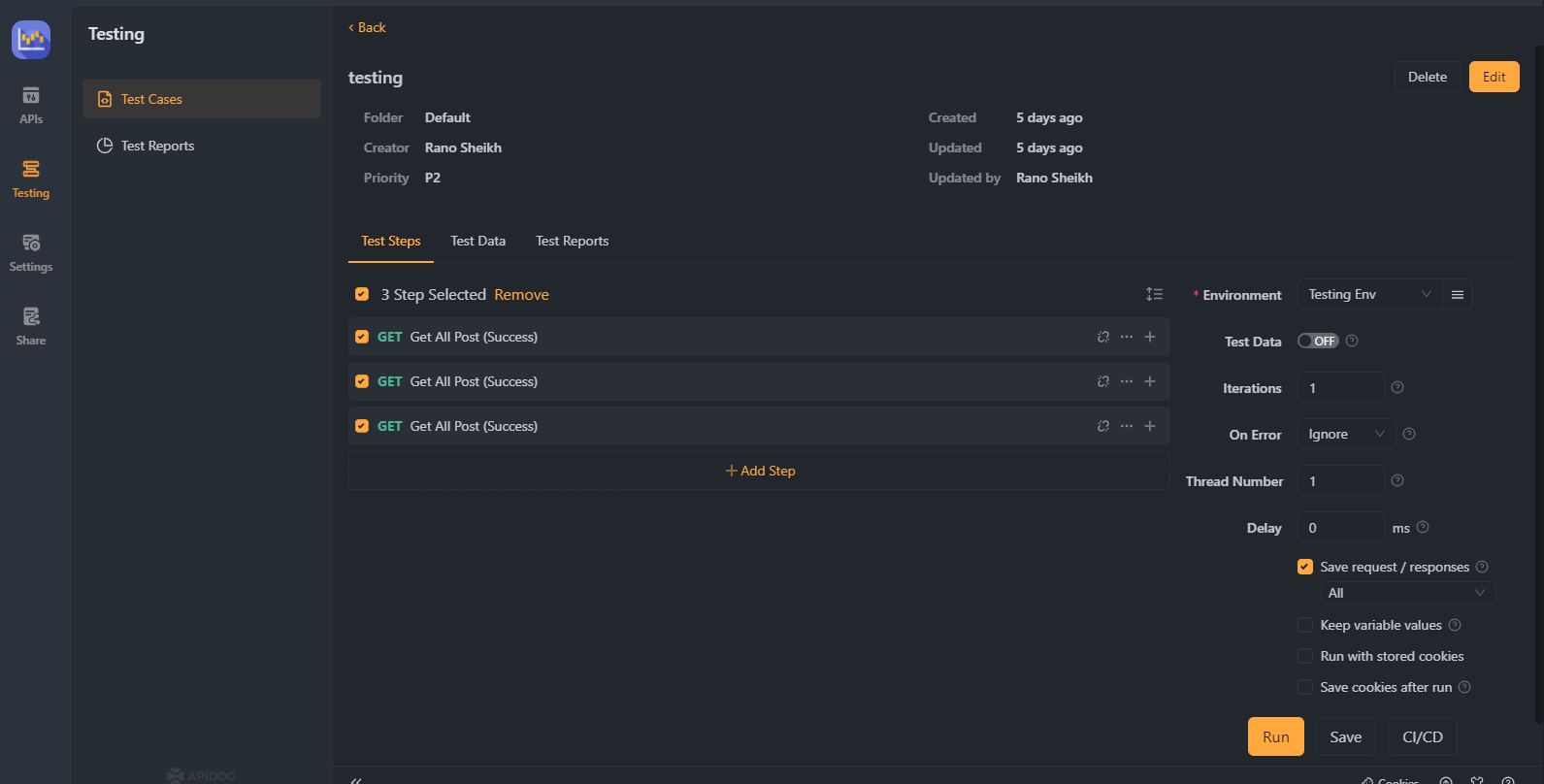

إعداد المصادقة الأساسية خطوة بخطوة في Apidog

إنشاء حساب في Apidog

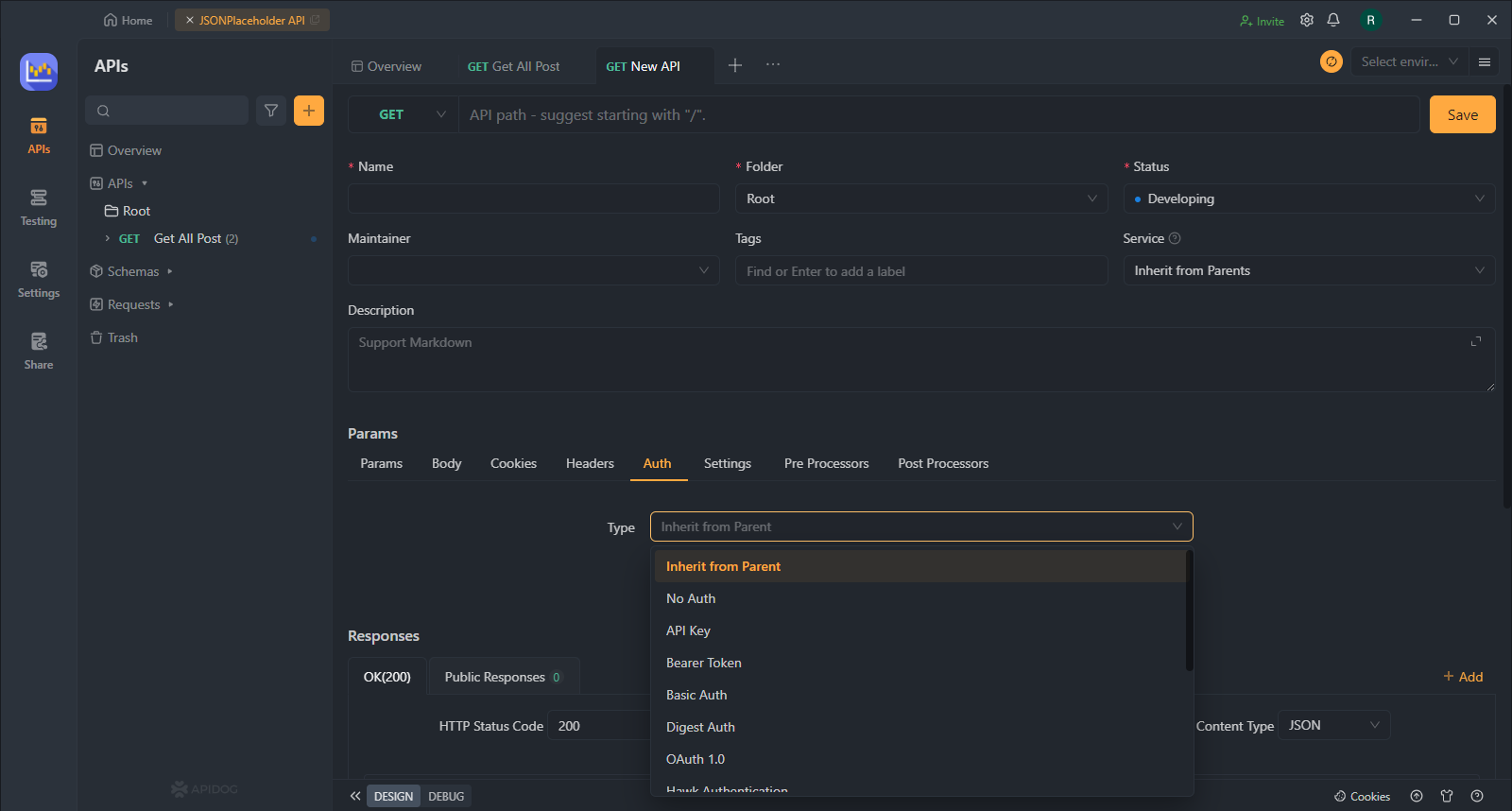

الخطوة 1. أضف واجهة برمجة التطبيقات الخاصة بك

الخطوة 2. اختر المصادقة الأساسية

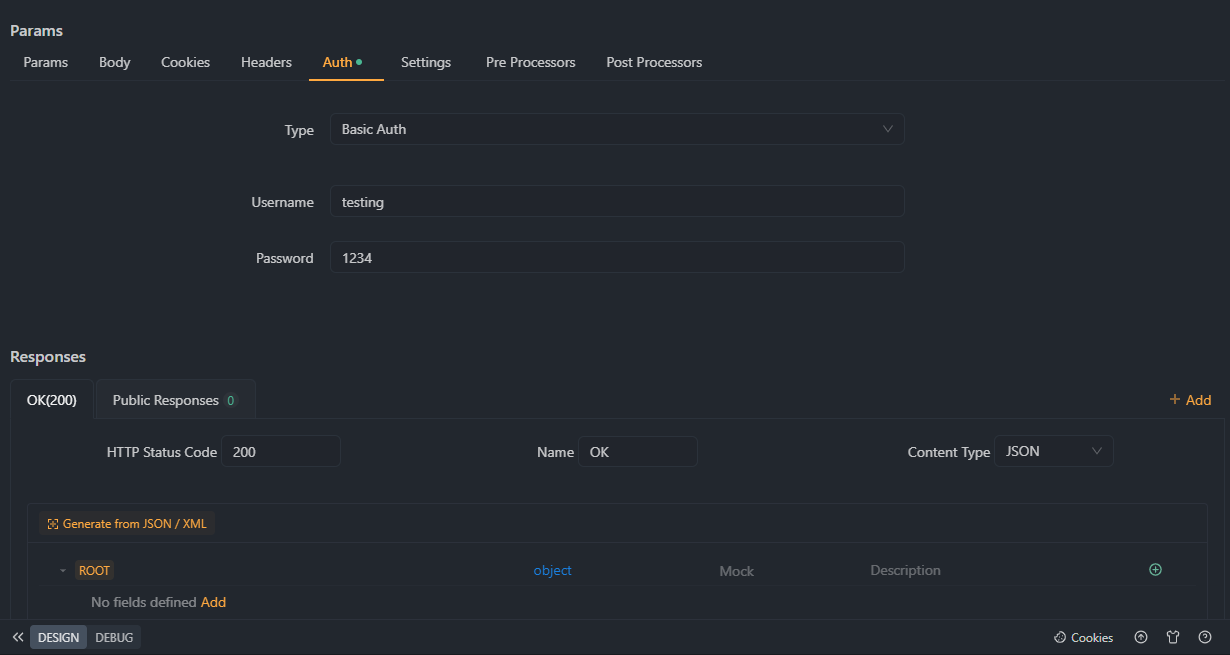

الخطوة 3. تكوين إعدادات المصادقة

الخطوة 4. تطبيق إعدادات المصادقة

الخطوة 5. تحديث كود واجهة برمجة التطبيقات الخاصة بك

الخطوة 6. اختبار المصادقة الخاصة بك

الخطوة 7. راقب وحلل استخدام واجهة برمجة التطبيقات

أفضل الممارسات لتنفيذ مصادقة واجهة برمجة التطبيقات

بغض النظر عن الطريقة التي تختارها، فإن اتباع أفضل الممارسات سيساعدك في تأمين واجهة برمجة التطبيقات الخاصة بك وتحسين الأداء:

- استخدم دائمًا HTTPS: سواء كنت تستخدم المصادقة الأساسية أو الرموز الحاملة، فإن HTTPS أمر لا بد منه. إنه يضمن أن بياناتك مشفرة أثناء الإرسال.

- تطبيق حد الطلبات: احمِ واجهة برمجة التطبيقات الخاصة بك من الاستخدام المفرط عن طريق تحديد عدد الطلبات التي يمكن للعميل تقديمها ضمن إطار زمني معين.

- قم بتدوير الرموز بانتظام: بالنسبة للرمز الحامل، قم بتدوير وإبطال الرموز بانتظام لتقليل خطر إساءة استخدام الرموز.

- مراجعة ومراقبة: احتفظ بعين على من يصل إلى واجهة برمجة التطبيقات الخاصة بك وكم مرة. يمكن أن يساعدك هذا في اكتشاف الأنشطة المشبوهة مبكرًا.

- توعية المستخدمين: إذا كانت واجهة برمجة التطبيقات الخاصة بك عامة، قدم إرشادات واضحة حول كيفية تخزين وإدارة بيانات الاعتماد أو الرموز بأمان.

الخاتمة: اختيار المصادقة المناسبة لواجهة برمجة التطبيقات الخاصة بك

يمكن أن يكون اتخاذ القرار بين المصادقة الأساسية والرمز الحامل استنادًا إلى احتياجاتك المحددة. تقدم المصادقة الأساسية البساطة ولكن تأتي مع مخاطر أمنية كبيرة. بينما يوفر الرمز الحامل، على الرغم من أنه أكثر تعقيدًا في التنفيذ، أمانًا معززًا وقابلية للتوسع ومرونة.

إذا كنت تدير واجهات برمجة التطبيقات بانتظام، فإن امتلاك الأدوات الصحيحة يمكن أن يجعل وظيفتك أسهل بكثير. يعد Apidog أداة قوية لواجهة برمجة التطبيقات يمكن أن تساعدك في إدارة واختبار واجهات برمجة التطبيقات الخاصة بك بسهولة. سواء كنت تستخدم المصادقة الأساسية أو الرموز الحاملة، يمكن لـ Apidog تبسيط سير عملك وضمان أمان وكفاءة واجهة برمجة التطبيقات الخاصة بك.