مقدمة:

في مشهد الرقمي المتصل اليوم، أصبح مصطلح "مفاتيح API" شائعًا في دوائر تطوير البرمجيات. هذه السلاسل الظاهرة بريئة من الأحرف تعمل كدعامة للتواصل الآمن بين التطبيقات، مما يمكّن من التكامل الوارد والوظائف بسلاسة. في هذا الدليل الشامل، نتناول عالم مفاتيح API بعمق، مظهرين تعريفها، ومستكشفين أهميتها في تطوير البرمجيات، وموضحين غرضها الشامل.

تعريف مفاتيح API:

في جوهرها، مفتاح API (واجهة برمجة التطبيقات) هو معرّف فريد يُخصص لمستخدم، أو تطبيق، أو جهاز يصل إلى واجهة برمجة التطبيقات. يعمل بشكل أساسي كاعتماد، يمنح وصولاً مصرحًا له إلى وظائف أو موارد محددة داخل تطبيق أو خدمة. اعتبره بمثابة مفتاح رقمي يفتح الباب لمجموعة واسعة من البيانات والوظائف، بينما يحمي في الوقت نفسه من الدخول غير المصرح به.

أهمية مفاتيح API في تطوير البرمجيات:

في مشهد تطوير البرمجيات الديناميكي، حيث تتصدر التوافقية والتكامل، تلعب مفاتيح API دورًا محوريًا في تسهيل التواصل السلس بين الأنظمة المتباينة. إنها تشكل حجر الزاوية للأمان والتحكم في الوصول، مما يضمن أن الكيانات المصرح بها فقط يمكنها التفاعل مع نقاط نهاية واجهة برمجة التطبيقات للتطبيق. علاوة على ذلك، تمكّن مفاتيح API المطورين من تنفيذ ضوابط وصول دقيقة، وبالتالي حماية البيانات الحساسة والتخفيف من المخاطر الأمنية المحتملة.

غرض مفاتيح API:

يتجاوز الغرض الأساسي من مفاتيح API مجرد المصادقة؛ فهي تعمل كآلية لفرض سياسات الوصول وتتبع مقاييس الاستخدام. من خلال الاستفادة من مفاتيح API، يمكن للمطورين مراقبة وتنظيم تدفق البيانات بين الأنظمة، مما يمكّن من إدارة الموارد بكفاءة وتحسين الأداء. بالإضافة إلى ذلك، تمكّن مفاتيح API المنظمات من فرض حصص الاستخدام، مما يمنع إساءة الاستعمال ويضمن توزيعًا عادلًا للموارد بين المستهلكين.

فهم مفاتيح API:

الآن بعد أن حصلنا على مقدمة واضحة حول ما يدور حوله مفتاح API - دعونا نتعرف على بعض مفاهيم مفاتيح API.

كيف تعمل مفاتيح API:

تدور ميكانيكية مفاتيح API حول مفهوم المصادقة القائمة على الرمز. عندما يطلب تطبيق عميل الوصول إلى نقطة نهاية API، يجب عليه تضمين مفتاح API في رأس الطلب أو معلمات الاستعلام. عند استلام الطلب، يتحقق خادم API من مفتاح API المقدم مقابل سجله الخاص بالمفاتيح المصرح بها. إذا كان المفتاح صالحًا ومصرحًا به للعملية المطلوبة، يعالج الخادم الطلب ويعيد الاستجابة المقابلة.

أنواع مفاتيح API:

يمكن تصنيف مفاتيح API على نطاق واسع إلى نوعين مميزين: المفاتيح العامة والمفاتيح الخاصة. كل نوع يخدم غرضًا فريدًا ويُرتبط بامتيازات وصول محددة واعتبارات أمنية.

- المفاتيح العامة: كما يوحي الاسم، تم تصميم مفاتيح API العامة ليتم توزيعها واستهلاكها على نطاق واسع. تُستخدم هذه المفاتيح عادةً للوصول إلى واجهات برمجة التطبيقات العامة أو الموارد التي لا تتطلب ضوابط وصول صارمة. بينما تمكّن المفاتيح العامة من إمكانية وصول واسعة، إلا أنها تشكل أيضًا خطرًا أكبر للاكتشاف والإساءة إذا لم يتم حمايتها بشكل كافٍ.

- المفاتيح الخاصة: على النقيض من المفاتيح العامة، فإن مفاتيح API الخاصة مُعدة ليتم الاحتفاظ بها سريًا ومشاركتها فقط مع الكيانات الموثوقة. تمنح هذه المفاتيح الوصول إلى الوظائف الحساسة أو الموارد المتميزة داخل واجهة API، مثل نقاط النهاية الإدارية أو الميزات المميزة. لهذا السبب، يجب تنفيذ تدابير صارمة لحماية المفاتيح الخاصة من الوصول غير المصرح به أو الاستغلال.

مخاوف الأمان حول مفاتيح API:

على الرغم من فائدتها الجوهرية، لا تُعفى مفاتيح API من الثغرات الأمنية والمخاطر. من احتمالية الاكتشاف من خلال آليات التخزين غير الآمنة إلى الاستخدام غير المصرح به من قبل جهات خبيثة، تُشكل مفاتيح API مجموعة متنوعة من مخاوف الأمان التي تتطلب اهتمامًا دقيقًا واستراتيجيات للتخفيف من المخاطر. تشمل التهديدات الأمنية الشائعة المرتبطة بمفاتيح API تسرب مفتاح API، وهجمات القوة الغاشمة، والاستخدام غير المصرح به، مما يبرز الأهمية الحرجة لإجراءات الأمان القوية وأفضل الممارسات.

في الجزء التالي، سنتناول تنفيذ، وتأمين، وإدارة، ومراقبة مفاتيح API لضمان أمان قوي وأداء مثالي في بيئات تطوير البرمجيات.

تنفيذ مفاتيح API:

أ. توليد مفاتيح API:

الخطوة الأولى في تنفيذ مفاتيح API هي توليد معرّفات فريدة ستعمل كاعتمادات للوصول إلى واجهة API الخاصة بك. تقدم معظم مزودي API آليات بسيطة لتوليد مفاتيح API من خلال بوابات المطورين أو واجهات الإدارة الخاصة بهم. عادةً ما يتم توليد مفاتيح API كسلاسل أبجدية رقمية بطول محدد، مما يضمن العشوائية والتميز. دعنا نأخذ مثالاً لتوليد مفاتيح API في node.js باستخدام بوابة مطور من موفر API خيالي:

const axios = require('axios');

// Function to generate API key

let apiKey;

async function generateAPIKey() {

try {

// Make a POST request to the API provider's endpoint for generating API keys

const response = await axios.post('https://api.example.com/generate_key');

if (response.status === 201) {

// Extract the generated API key from the response

let apiKey = response.data.apiKey;

return apiKey;

} else {

// Handle error response

console.error('فشل في توليد مفتاح API. رمز الحالة:', response.status);

return null;

}

} catch (error) {

// Handle request error

console.error('خطأ في توليد مفتاح API:', error.message);

return null;

}

}

اخترت استخدام JavaScript لهذا المثال لأن JavaScript هي واحدة من أكثر لغات البرمجة شيوعًا واستخدامًا على نطاق واسع من قبل المطورين. إذا كنت تفهم ما يفعله الكود أعلاه، فهذا رائع - عمل جيد! إذا لم تكن كذلك، دعونا نفصلها قليلاً.

أولاً وقبل كل شيء، نحن نستخدم axios - مكتبة جافا سكريبت لجلب البيانات. أنشأنا دالة generateAPIKey وأرسلنا طلب POST باستخدام axios لتوليد مفاتيح API الخاصة بنا من موقع example.

إذا كانت الاستجابة من طلب POST هي 201، فهذا يعني أن API تم إنشاؤه، ونحن نخزنها في متغير حيث يمكننا الوصول إليها وتمريرها إلى وظائف أخرى إذا لزم الأمر.

ب. دمج مفاتيح API في التطبيقات:

بمجرد حصولك على مفتاح API، الخطوة التالية هي دمجه في قاعدة كود التطبيق الخاص بك. اعتمادًا على لغة البرمجة وإطار العمل الذي تستخدمه، قد تختلف عملية الدمج. ومع ذلك، تبقى المبدأ الأساسي ثابتًا: يجب تضمين مفتاح API في طلبات HTTP الخاصة بك للمصادقة مع خادم API. إليك مثال أساسي لدمج مفتاح API في تطبيق Javascript باستخدام مكتبة requests:

const axios = require('axios');

// Function to make API request with API key

async function fetchDataWithAPIKey(apiKey) {

const endpoint = 'https://api.example.com/data';

try {

// Make a GET request to the API endpoint with the API key included in the headers

const response = await axios.get(endpoint, {

headers: {

'Authorization': `Bearer ${apiKey}`

}

});

// Process the API response

if (response.status === 200) {

const data = response.data;

// Process the retrieved data

console.log(data);

} else {

console.error('فشل في جلب البيانات من واجهة API. رمز الحالة:', response.status);

}

} catch (error) {

// Handle request error

console.error('خطأ في جلب البيانات من واجهة API:', error.message);

}

}

مرة أخرى، نحن نستخدم Axios لإرسال الطلبات. هذه المرة، نحن نرسل طلبًا ونضيف مفتاح API الخاص بنا في رأس الطلب، من خلال تمريره كطريقة Bearer.

اختبار مفاتيح API باستخدام Apidog:

الآن بعد أن غطينا دمج مفاتيح API في التطبيقات، من الضروري التأكد من أن واجهات API لدينا تعمل كما هو متوقع وتقدم الوظائف المقصودة. إحدى الطرق الفعالة لتحقيق ذلك هي من خلال أدوات اختبار API، التي تمكن المطورين من محاكاة طلبات API، وتحليل الاستجابات، والتحقق من سلوك واجهات API الخاصة بهم.

تُعتبر واحدة من هذه الأدوات التي تبرز في عالم اختبار API هي Apidog. توفر Apidog واجهة سهلة الاستخدام لاختبار واجهات API، مماثلة لأدوات شائعة مثل Postman. مع تصميمها البديهي ومجموعة ميزاتها الشاملة، تبسط Apidog عملية اختبار API وتصحيح الأخطاء، مما يسمح للمطورين بتبسيط سير عمل الاختبار الخاص بهم وتحديد المشكلات المحتملة بسهولة.

من خلال الاستفادة من Apidog، يمكن للمطورين:

- إرسال طلبات HTTP: يمكّن Apidog.com المستخدمين من تشكيل وإرسال أنواع مختلفة من طلبات HTTP، بما في ذلك GET و POST و PUT و DELETE، للتفاعل مع واجهات API الخاصة بهم.

- تخصيص معلمات الطلب: يمكن للمطورين تحديد رؤوس الطلب، ومعلمات الاستعلام، وأجسام الطلب، ومعلمات أخرى لمحاكاة سيناريوهات مختلفة واختبار الحالات الحدودية.

- فحص الاستجابات: يوفر Apidog.com رؤى تفصيلية حول استجابات API، بما في ذلك رموز الحالة، والرؤوس، وأجسام الاستجابة، مما يسمح للمطورين بالتحقق من صحة سلوك واجهة API وتصحيح أي مشكلات تمت مواجهتها.

- حفظ وتنظيم الطلبات: يمكن للمستخدمين حفظ طلبات API الخاصة بهم، وتنظيمها في مجموعات، ومشاركتها مع أعضاء الفريق، مما يسهم في التعاون ومشاركة المعرفة داخل فرق التطوير.

من خلال دمج Apidog في مجموعة أدوات اختبار API الخاصة بهم، يمكن للمطورين تسريع عملية الاختبار، وتحديد الأخطاء المحتملة أو التناقضات مبكرًا في دورة حياة التطوير، وضمان موثوقية وأداء واجهات API الخاصة بهم قبل النشر.

لذا الآن، كيف نستخدم Apidog لاختبار وظيفة مفاتيح API الخاصة بنا؟

أول شيء هو، إذا لم تكن قد أنشأت حسابًا بعد، يرجى إنشاء حساب و اتباع هذا الدليل لمعرفة كيفية استخدام Apidog في جوهره.

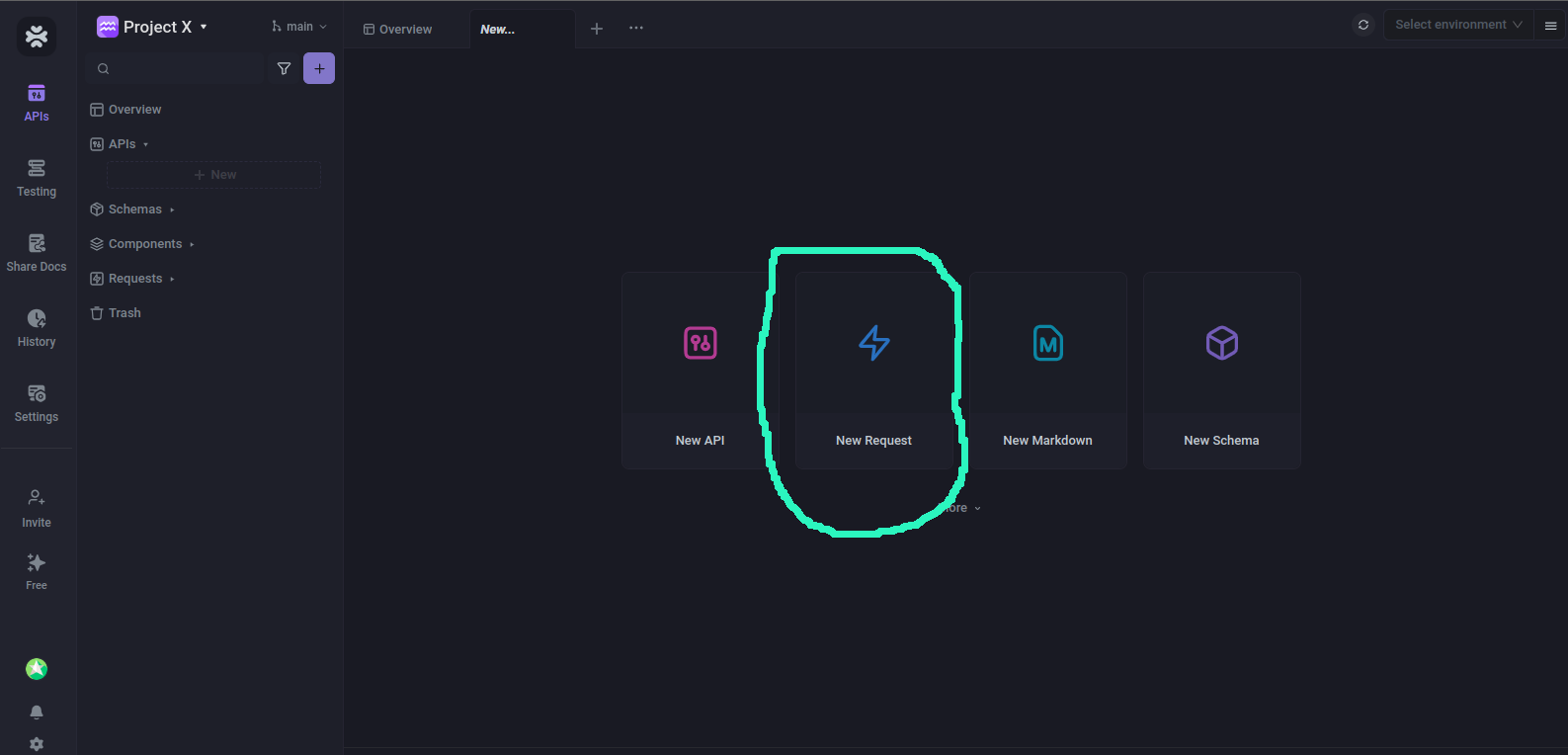

الشيء التالي هو البدء في إرسال طلب. انقر على زر الطلب الجديد كما هو موضح أدناه من لوحة تحكم Apidog؛

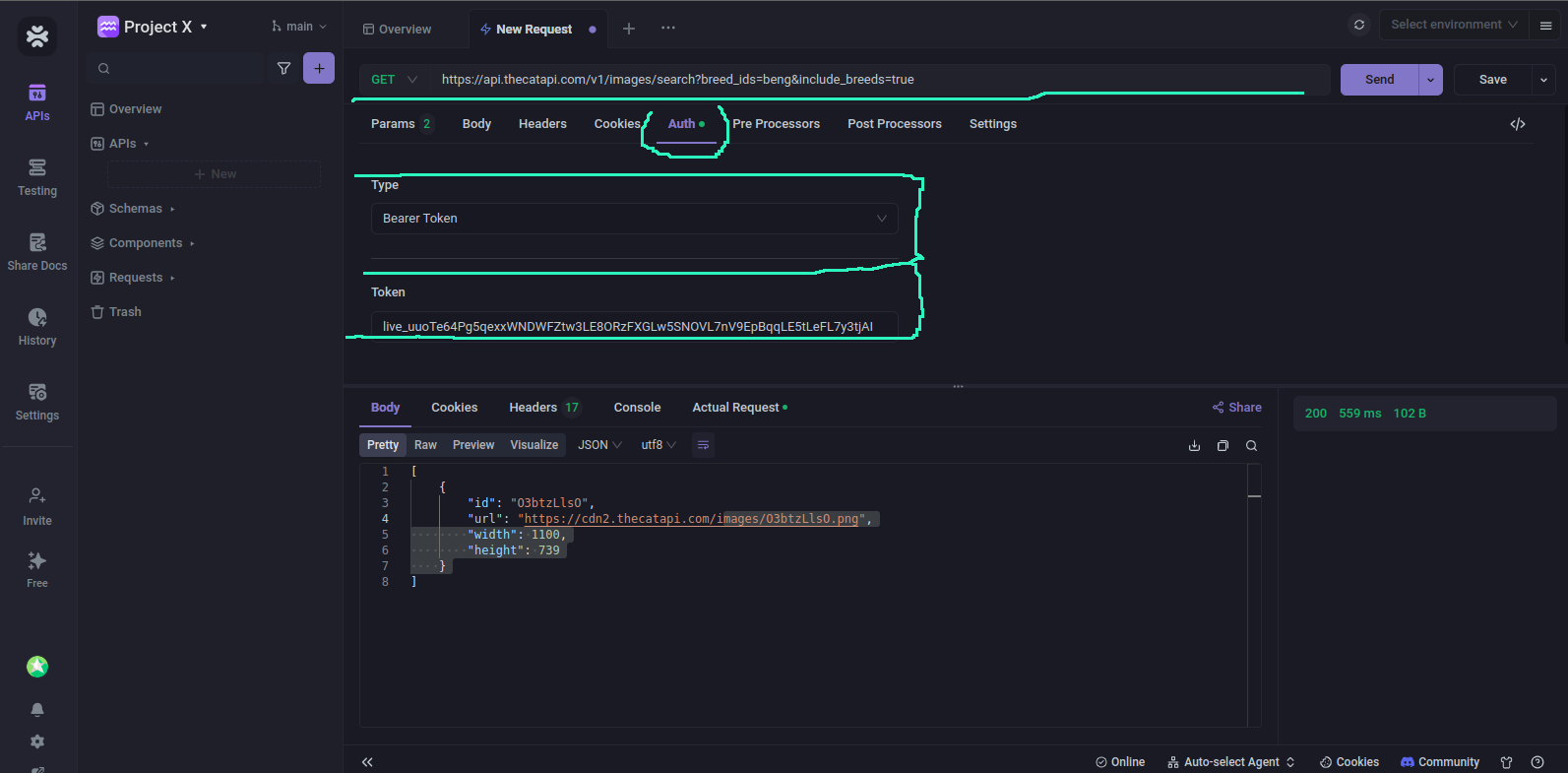

ثم سيتم نقلك إلى صفحة حيث يمكنك إدخال عنوان URL ومفتاح API الخاص بك لاختبار الأمور.

لهذا البرنامج التعليمي، سأستخدم واجهة API للقطط. يمكنك الاطلاع عليها، أو استخدام واجهة API الخاصة بك إذا كان لديك خادم يعمل.

من الصورة أعلاه، كل ما كنت بحاجة إليه هو تقديم عنوان URL، نوع المصادقة، في هذه الحالة، Bearer والمفتاح token. يجعل Apidog من السهل جدًا القيام بذلك.

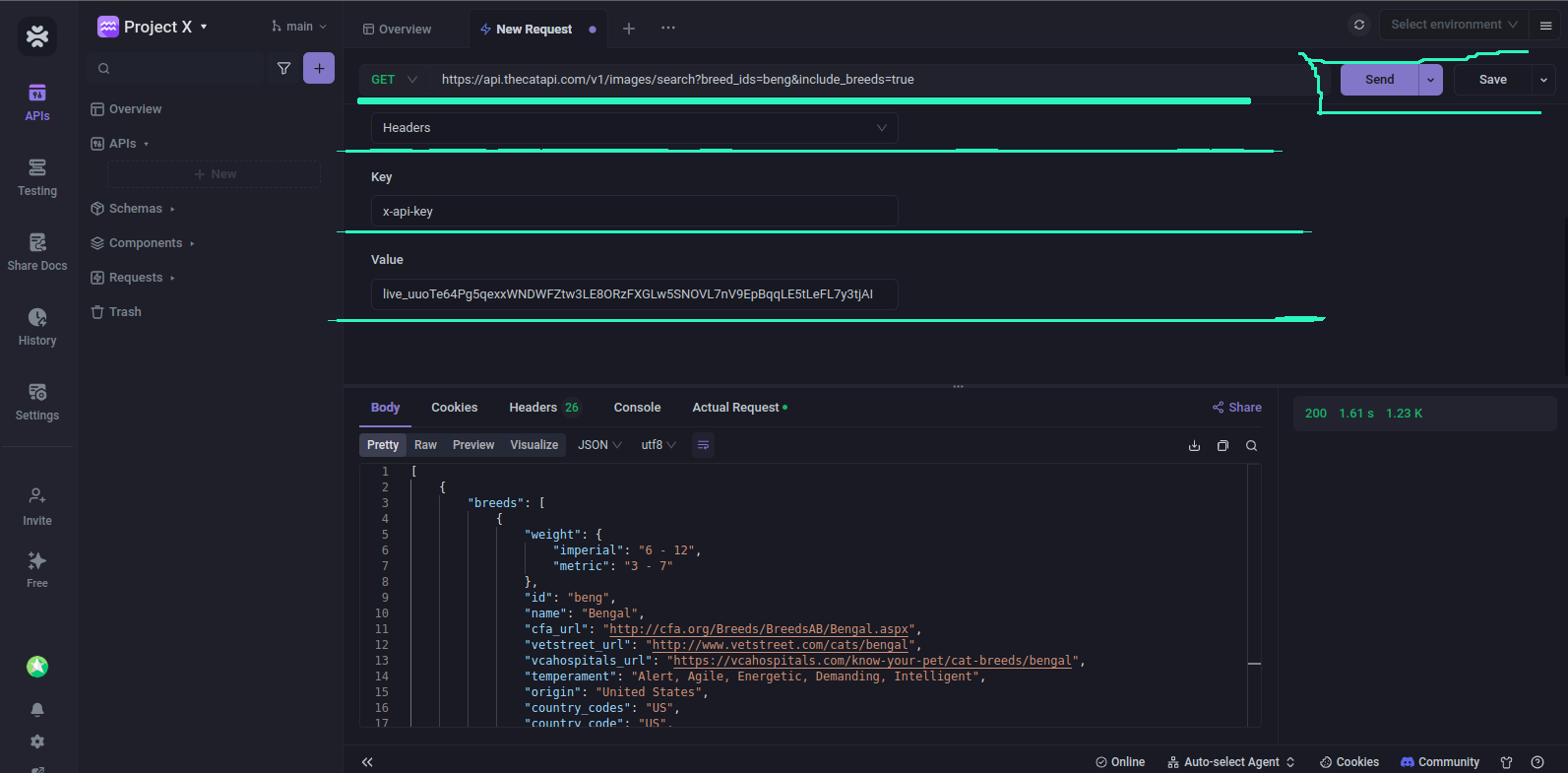

يقدم Apidog أيضًا لنا القدرة على اختيار أنواع مفاتيح API المختلفة؛

من لقطة الشاشة أعلاه، يمكنك رؤية أنني استخدمت نوع x-api-key وما زال يعمل. إذا كانت لديك طرق أو أنواع مختلفة لاستخدام مفتاح API الخاص بك، فقد غطت Apidog ذلك!

إذا لم تضف مفتاح API إلى الطلبات التي تتطلبه، ستكون الاستجابة لذلك 401 غير مصرح.

ج. أفضل الممارسات لإدارة مفاتيح API:

- تدوير المفاتيح: قم بتدوير مفاتيح API بشكل منتظم لتخفيف خطر الوصول غير المصرح به والإفصاح المحتمل. قم بتنفيذ آلية مجدولة لتدوير المفاتيح لتوليد مفاتيح جديدة وإبطال صلاحية القديمة.

- التخزين الآمن: قم بتخزين مفاتيح API بشكل آمن، مستفيدًا من التشفير ووسائل التحكم في الوصول لمنع الوصول غير المصرح به. تجنب كتابة مفاتيح API في الشيفرات المصدرية أو تخزينها في ملفات نصية عادية.

- سياسات الاستخدام: نفذ سياسات الاستخدام للتحكم في استخدام مفاتيح API، بما في ذلك حدود معدل الاستخدام، وقيود الوصول، وحصص الاستخدام. قم بمراقبة مقاييس استخدام المفاتيح لتحديد الشذوذات والإساءة المحتملة.

د. دراسات حالة حول تنفيذ مفاتيح API

دعونا نستعرض حالتين من العالم الحقيقي حول تنفيذ مفاتيح API:

- واجهة برمجة تطبيقات خرائط Google: تستخدم واجهة برمجة تطبيقات خرائط Google مفاتيح API للمصادقة والتحكم في الوصول. يقوم المطورون بتوليد مفاتيح API من خلال لوحة التحكم الخاصة بـ Google Cloud ودمجها في تطبيقاتهم للوصول إلى خدمات الخرائط وتحديد المواقع.

- واجهة برمجة تطبيقات Stripe: توفر واجهة Stripe API خدمات معالجة المدفوعات للأعمال التجارية في جميع أنحاء العالم، معتمدة على مفاتيح API للمصادقة الآمنة والتفويض. يقوم المطورون بتوليد مفاتيح API من خلال لوحة معلومات Stripe ودمجها في منصاتهم لتسهيل المعاملات الآمنة.

يمكنك الاطلاع على هذه الوثائق لمعرفة كيفية استخدام واجهة برمجة تطبيقات Stripe.

من خلال فحص هذه الدراسات، نحصل على رؤى قيمة حول التنفيذ العملي لمفاتيح API في السيناريوهات الواقعية، مما يبرز أهميتها في تمكين التكامل الآمن والسلس بين التطبيقات والخدمات.

تأمين مفاتيح API:

في عصر تتزايد فيه تهديدات الأمن السيبراني وتتطور الأطر التنظيمية، أصبح تأمين مفاتيح API ضرورة حيوية للمنظمات عبر الصناعات. في هذا القسم، نستكشف عالم الأمان المتعدد الأوجه لمفاتيح API، مستكشفين تقنيات التشفير وآليات التحكم في الوصول والاعتبارات البيئية والاستراتيجيات لتخفيف الثغرات.

أ. تشفير مفاتيح API:

تشفير مفاتيح API هو إجراء أمني حاسم يهدف إلى حماية هذه الاعتمادات الحساسة من الوصول غير المصرح به والاعتراض.

تعد مفاتيح API، كونها معرّفات فريدة تمنح الوصول إلى الموارد أو الوظائف داخل واجهة API للتطبيق، من الأصول القيمة لكل من المستخدمين الشرعيين والجهات الخبيثة. ومع ذلك، إذا تم نقلها أو تخزينها بالنص العادي، فإن مفاتيح API تكون عرضة للاعتراض من قبل الخصوم الذين قد يستغلونها للوصول غير المصرح به إلى بيانات أو خدمات حساسة.

يشمل التشفير تحويل مفاتيح API النص العادي إلى نص مشفر باستخدام خوارزميات التشفير. تضمن هذه العملية أنه حتى إذا تم الاعتراض، فإن مفاتيح API تكون غير مفهومة للأطراف غير المصرح لها بدون مفتاح فك التشفير المقابل.

من خلال تشفير مفاتيح API، تضيف المنظمات طبقة إضافية من الأمان إلى أنظمتها، وتحمي هذه الاعتمادات الحرجة من هجمات التنصت والوصول غير المصرح به أثناء النقل أو التخزين. تُستخدم معايير التشفير المتقدمة مثل AES (معيار التشفير المتقدم) عادةً لتشفير مفاتيح API، مما يوفر حماية قوية ضد الاعتراض والاستغلال.

في جوهره، يعتبر تشفير مفاتيح API بمثابة حماية أساسية ضد الوصول غير المصرح به والاعتراض، مما يعزز الوضع الأمني الشامل لتطبيقات وخدمات المنظمة المدفوعة بواجهة API.

ب. التحكم في الوصول والتفويض:

تعتبر آليات التحكم في الوصول والتفويض الفعالة ضرورية لفرض سياسات الوصول الدقيقة والتخفيف من الاستخدام غير المصرح به لمفاتيح API. يجب على المنظمات تنفيذ آليات مصادقة قوية، مثل OAuth 2.0 أو JWT (JSON Web Tokens)، للتحقق من هوية حاملي مفاتيح API وتفويض الوصول إلى موارد أو وظائف معينة وفقًا للأذونات المحددة مسبقًا. يمكن أن تعزز أطر التحكم في الوصول القائم على الدور (RBAC) الأمن من خلال تحديد امتيازات الوصول بناءً على أدوار ومسؤوليات المستخدمين.

ج. أمان مفاتيح API في بيئات مختلفة:

تختلف الاعتبارات الأمنية المتعلقة بمفاتيح API عبر بيئات النشر المختلفة، بما في ذلك الويب، والهاتف المحمول، والبنى التحتية المستندة إلى السحابة. في البيئات الويبية، يجب على المنظمات تنفيذ HTTPS (بروتوكول نقل النص الفائق الآمن) لتشفير نقل البيانات وتخفيف هجمات الاعتراض. تتطلب البيئات المحمولة تدابير أمان إضافية، مثل آليات تخزين المفاتيح بشكل آمن وفرض أذونات التشغيل، لحماية مفاتيح API من التعرض للخطر من خلال العبث بالجهاز أو هندسة العكس للتطبيقات. تتطلب البيئات المستندة إلى السحابة ضوابط وصول صارمة وبروتوكولات تشفير لحماية مفاتيح API المخزنة في أنظمة موزعة ومنصات البنية التحتية كخدمة (IaaS).

د. التخفيف من ثغرات مفاتيح API:

على الرغم من تدابير الأمان الدقيقة، تظل مفاتيح API عرضة لمجموعة من الثغرات وطرق الاستغلال. يجب على المنظمات تحديد الثغرات المحتملة وتخفيفها بشكل استباقي لتعزيز موقفها الأمني لمفاتيح API. تشمل استراتيجيات التخفيف من الثغرات الشائعة ما يلي:

- تدوير المفاتيح: تدوير مفاتيح API بشكل منتظم لتحديد فترة تعرضها وتخفيف خطر الوصول غير المصرح به. يمكن أن تساعد آليات تدوير المفاتيح الآلية في تبسيط هذه العملية وضمان الأمان المستمر.

- مبدأ أقل الامتيازات: الالتزام بمبدأ أقل الامتيازات من خلال منح مفاتيح API الأذونات الدنيا المطلوبة للقيام بدورها المقصود. تقييد الوصول إلى الموارد والوظائف الحساسة لتخفيف أثر الاختراقات المحتملة.

- تخزين المفاتيح بأمان: استخدام تقنيات تشفير قوية وآليات تخزين مفاتيح آمنة، مثل وحدات الأمان المادية (HSMs) أو خدمات إدارة المفاتيح (KMS)، لحماية مفاتيح API من الوصول غير المصرح به والسرقة.

- مراقبة الأمان واستجابة الحوادث: تنفيذ قدرات شاملة لمراقبة الأمان لكشف النشاط الشاذ لمفاتيح API والحوادث الأمنية المحتملة في الوقت الفعلي. تطوير خطة استجابة حوادث استباقية للتخفيف السريع من الثغرات الأمنية وتقليل أثرها على عمليات الأعمال.

من خلال اعتماد نهج شامل لأمان مفاتيح API يشمل التشفير، والتحكم في الوصول، والاعتبارات البيئية، واستراتيجيات التخفيف من الثغرات، يمكن للمنظمات تعزيز دفاعاتها ضد التهديدات الناشئة وحماية أصولها الرقمية من الاستغلال.

تتبع استخدام مفتاح API:

تمتلئ مشهد إدارة مفاتيح API بوفرة من الأدوات، المنصات، والخدمات المصممة لتبسيط عمليات توفير المفاتيح، التحكم في الوصول، وعمليات المراقبة. من خدمات إدارة المفاتيح المستندة إلى السحابة (KMS) إلى منصات إدارة API على مستوى المؤسسات، يتاح للمنظمات مجموعة متنوعة من الحلول المصممة لتلبية احتياجاتها الفريدة. تشمل بعض الأدوات والخدمات الشائعة لإدارة مفاتيح API ما يلي:

- خدمة إدارة المفاتيح من Amazon Web Services (AWS) Key Management Service (KMS): خدمة مُدارة بالكامل لإنشاء والتحكم في مفاتيح التشفير المستخدمة لتشفير البيانات وإدارة الوصول إلى خدمات وموارد AWS.

- خدمة إدارة مفاتيح Google Cloud (KMS): خدمة لإدارة المفاتيح مستندة إلى السحابة تتيح للمستخدمين إنشاء، واستخدام، وتدوير، وتدمير مفاتيح التشفير لتشفير البيانات.

- Auth0: منصة لإدارة الهوية والوصول تقدم قدرات قوية لإدارة مفاتيح API، بما في ذلك توليد المفاتيح، وإبطالها، والمراقبة، كجزء من حلولها الشاملة للمصادقة والتفويض.

- Kong: بوابة API مفتوحة المصدر ومنصة إدارة الخدمات المصغرة التي توفر ميزات مصادقة وتفويض مفاتيح API المدمجة، إلى جانب وظائف التحليل والمراقبة لإدارة مفاتيح API على نطاق واسع.

من خلال الاستفادة من هذه الأدوات والخدمات، يمكن للمنظمات تبسيط عمليات إدارة مفاتيح API، وتعزيز موقفها الأمني، وتحسين الكفاءة التشغيلية، مما يمكّن المطورين والمسؤولين من التركيز على الابتكار وخلق القيمة.

خاتمة:

بينما نقترب من النهاية، دعونا نستعرض النقاط الرئيسية التي تم مناقشتها في هذا الدليل الشامل، ونؤكد على أهمية إدارة مفاتيح API بشكل صحيح، ونستكشف الاتجاهات المستقبلية في أمان مفاتيح API.

أ. ملخص النقاط الرئيسية

على مدار هذا الدليل، استكشفنا الجوانب المعقدة لإدارة مفاتيح API وأمانها، تغطي مواضيع تتراوح من أساسيات مفاتيح API إلى التقنيات المتقدمة لتأمينها وإدارتها ومراقبتها. تشمل النقاط الرئيسية:

- تعريف وأهمية مفاتيح API في تطوير البرمجيات.

- فهم مفاتيح API، بما في ذلك أنواعها ومخاوف الأمان المتعلقة بها.

- أفضل الممارسات لتنفيذ وتأمين وإدارة مفاتيح API.

- استراتيجيات لتخفيف ثغرات مفاتيح API وتعزيز الوضع الأمني.

- الأدوات والخدمات المتاحة لتبسيط عمليات إدارة مفاتيح API.

- أهمية التشفير، والتحكم في الوصول، والمراقبة في أمان مفاتيح API.

- دور التسجيل، والتدقيق، وتتبع الاستخدام في الحفاظ على الشفافية والمساءلة.

ب. أهمية إدارة مفاتيح API بشكل صحيح

تعد إدارة مفاتيح API بشكل صحيح أمرًا حيويًا لضمان أمان وموثوقية وامتثال تطبيقات وبرامج الخدمة الحديثة. تعمل مفاتيح API كآلية أساسية للمصادقة والتحكم في الوصول، مما يمكّن من التكامل السلس والتداخل بين الأنظمة المتباينة. من خلال اعتماد أفضل الممارسات لإدارة مفاتيح API، يمكن للمنظمات:

- حماية البيانات الحساسة والموارد من الوصول والاستغلال غير المصرح به.

- تعزيز الشفافية، والمساءلة، والقابلية للتتبع طوال دورة حياة مفتاح API.

- تحسين استخدام الموارد والأداء وقابلية التوسع من خلال توفير مفاتيح فعّالة وتتبع الاستخدام.

- إثبات الامتثال للمتطلبات التنظيمية والمعايير الصناعية التي تحكم خصوصية وأمن البيانات.

ج. الاتجاهات المستقبلية في أمان مفاتيح API

بالنظر إلى المستقبل، من المتوقع أن تخضع مشهد أمان مفاتيح API لتطور مستمر وابتكار استجابةً للتهديدات الناشئة، والتطورات التكنولوجية، والأطر التنظيمية المتغيرة. قد تشمل الاتجاهات المستقبلية في أمان مفاتيح API:

- دمج آليات المصادقة المتقدمة، مثل القياسات الحيوية والمصادقة متعددة العوامل (MFA)، لتعزيز أمان مفاتيح API والتخفيف من المخاطر المرتبطة بالهويات.

- اعتماد أطر الهويات الموزعة، مثل الهويات الذاتية المستندة إلى blockchain، لتمكين المستخدمين من السيطرة بشكل أكبر على هوياتهم الرقمية واعتمادات الوصول.

- التقدم المستمر في تقنيات التشفير، ونماذج التحكم في الوصول، وبروتوكولات الأمان لمعالجة التهديدات المتطورة وضمان الحماية القوية لمفاتيح API والبيانات الحساسة.

- التعاون ومشاركة المعرفة بين أصحاب المصلحة في الصناعة لتطوير أفضل الممارسات والمبادئ التوجيهية والمعايير القياسية لإدارة وأمن مفاتيح API.

من خلال احتضان هذه الاتجاهات المستقبلية والبقاء على اطلاع على التطورات الناشئة والتقنيات، يمكن للمنظمات تعزيز دفاعاتها ضد التهديدات المتطورة والحفاظ على موقف استباقي بشأن أمان مفاتيح API.

باختصار، إن إدارة مفاتيح API بشكل صحيح ليست مجرد مسألة امتثال أو أفضل الممارسات؛ إنها حجر الزاوية في تطوير البرمجيات الحديثة، مما يدعم أمان وموثوقية وثقة الأنظمة الرقمية. من خلال الالتزام بالمبادئ الموضحة في هذا الدليل واحتضان ثقافة التحسين المستمر والابتكار، يمكن للمنظمات التنقل في تعقيدات أمان مفاتيح API بثقة ومرونة.

شكرًا للقراءة. لا تنسَ التواصل إذا كان لديك أي سؤال أو تحتاج إلى بعض المساعدة!