```html

บทนำ:

ในภูมิทัศน์ดิจิทัลที่เชื่อมต่อถึงกันในปัจจุบัน คำว่า "API keys" ได้กลายเป็นที่นิยมในแวดวงการพัฒนาซอฟต์แวร์ สตริงของอักขระที่ดูเหมือนไม่เป็นอันตรายเหล่านี้ทำหน้าที่เป็นเสาหลักของการสื่อสารที่ปลอดภัยระหว่างแอปพลิเคชัน ทำให้เกิดการผสานรวมและการทำงานร่วมกันได้อย่างราบรื่น ในคู่มือที่ครอบคลุมนี้ เราจะเจาะลึกเข้าไปในขอบเขตของ API keys เปิดเผยคำจำกัดความของ API keys เปิดเผยความสำคัญของ API keys ในการพัฒนาซอฟต์แวร์ และอธิบายวัตถุประสงค์โดยรวมของ API keys

คำจำกัดความของ API Keys:

โดยพื้นฐานแล้ว API (Application Programming Interface) key คือตัวระบุเฉพาะที่มอบหมายให้กับผู้ใช้ แอปพลิเคชัน หรืออุปกรณ์ที่เข้าถึง API โดยพื้นฐานแล้ว API key ทำหน้าที่เป็นข้อมูลประจำตัวที่ให้สิทธิ์การเข้าถึงฟังก์ชันการทำงานหรือทรัพยากรเฉพาะภายในแอปพลิเคชันหรือบริการ ลองนึกภาพว่าเป็นกุญแจดิจิทัลที่ปลดล็อกประตูสู่ข้อมูลและฟังก์ชันการทำงานมากมาย ในขณะเดียวกันก็ปกป้องจากการเข้าถึงโดยไม่ได้รับอนุญาต

ความสำคัญของ API Keys ในการพัฒนาซอฟต์แวร์:

ในภูมิทัศน์แบบไดนามิกของการพัฒนาซอฟต์แวร์ ซึ่งการทำงานร่วมกันและการผสานรวมเป็นสิ่งสูงสุด API keys มีบทบาทสำคัญในการอำนวยความสะดวกในการสื่อสารที่ราบรื่นระหว่างระบบที่แตกต่างกัน API keys ทำหน้าที่เป็นรากฐานของความปลอดภัยและการควบคุมการเข้าถึง เพื่อให้มั่นใจว่าเฉพาะเอนทิตีที่ได้รับอนุญาตเท่านั้นที่สามารถโต้ตอบกับ API endpoints ของแอปพลิเคชันได้ นอกจากนี้ API keys ยังช่วยให้นักพัฒนาสามารถใช้การควบคุมการเข้าถึงแบบละเอียดได้ ซึ่งจะช่วยปกป้องข้อมูลที่ละเอียดอ่อนและลดความเสี่ยงด้านความปลอดภัยที่อาจเกิดขึ้น

วัตถุประสงค์ของ API Keys:

วัตถุประสงค์หลักของ API keys นั้นเหนือกว่าเพียงแค่การตรวจสอบสิทธิ์ API keys ทำหน้าที่เป็นกลไกในการบังคับใช้นโยบายการเข้าถึงและติดตามเมตริกการใช้งาน ด้วยการใช้ API keys นักพัฒนาสามารถตรวจสอบและควบคุมการไหลของข้อมูลระหว่างระบบ ทำให้สามารถจัดการทรัพยากรและเพิ่มประสิทธิภาพได้อย่างมีประสิทธิภาพ นอกจากนี้ API keys ยังช่วยให้องค์กรต่างๆ สามารถบังคับใช้โควตาการใช้งานได้ ป้องกันการใช้งานในทางที่ผิด และรับประกันการกระจายทรัพยากรอย่างเท่าเทียมกันในหมู่ผู้บริโภค

ทำความเข้าใจ API Keys:

ตอนนี้เราได้รับบทนำที่ชัดเจนเกี่ยวกับ API key แล้ว มาทำความคุ้นเคยกับแนวคิดบางอย่างของ API keys กัน

API Keys ทำงานอย่างไร:

กลไกของ API keys หมุนรอบแนวคิดของการตรวจสอบสิทธิ์ตามโทเค็น เมื่อแอปพลิเคชันไคลเอนต์ร้องขอการเข้าถึง API endpoint จะต้องใส่ API key ในส่วนหัวของคำขอหรือพารามิเตอร์การค้นหา เมื่อได้รับคำขอ เซิร์ฟเวอร์ API จะตรวจสอบ API key ที่ให้มากับรีจิสทรีของคีย์ที่ได้รับอนุญาต หากคีย์ถูกต้องและได้รับอนุญาตสำหรับการดำเนินการที่ร้องขอ เซิร์ฟเวอร์จะประมวลผลคำขอและส่งคืนการตอบสนองที่สอดคล้องกัน

ประเภทของ API Keys:

API keys สามารถแบ่งออกเป็นสองประเภทที่แตกต่างกัน: public keys และ private keys แต่ละประเภทมีวัตถุประสงค์เฉพาะและเกี่ยวข้องกับสิทธิ์การเข้าถึงและการพิจารณาด้านความปลอดภัยเฉพาะ

- Public Keys: Public API keys ตามชื่อที่แนะนำ มีไว้สำหรับการเผยแพร่และการบริโภคในวงกว้าง คีย์เหล่านี้มักใช้สำหรับการเข้าถึง API หรือทรัพยากรสาธารณะที่ไม่ต้องการการควบคุมการเข้าถึงที่เข้มงวด แม้ว่า public keys จะช่วยให้เข้าถึงได้ในวงกว้าง แต่ก็มีความเสี่ยงสูงที่จะถูกเปิดเผยและนำไปใช้ในทางที่ผิดหากไม่ได้รับการปกป้องอย่างเพียงพอ

- Private Keys: ตรงกันข้ามกับ public keys private API keys มีไว้เพื่อเก็บเป็นความลับและแชร์กับเอนทิตีที่เชื่อถือได้เท่านั้น คีย์เหล่านี้ให้สิทธิ์การเข้าถึงฟังก์ชันการทำงานที่ละเอียดอ่อนหรือทรัพยากรพิเศษภายใน API เช่น administrative endpoints หรือคุณสมบัติระดับพรีเมียม ดังนั้น จะต้องใช้มาตรการที่เข้มงวดเพื่อปกป้อง private keys จากการเข้าถึงหรือการแสวงหาประโยชน์โดยไม่ได้รับอนุญาต

ข้อกังวลด้านความปลอดภัยเกี่ยวกับ API Keys:

แม้จะมีประโยชน์ในตัว API keys ก็ไม่ได้มีภูมิคุ้มกันต่อช่องโหว่และความเสี่ยงด้านความปลอดภัย ตั้งแต่การเปิดเผยที่อาจเกิดขึ้นผ่านกลไกการจัดเก็บข้อมูลที่ไม่ปลอดภัย ไปจนถึงการใช้งานโดยไม่ได้รับอนุญาตโดยผู้ประสงค์ร้าย API keys ก่อให้เกิดข้อกังวลด้านความปลอดภัยมากมายที่ต้องให้ความสนใจอย่างพิถีพิถันและกลยุทธ์การลดความเสี่ยงเชิงรุก ภัยคุกคามด้านความปลอดภัยทั่วไปที่เกี่ยวข้องกับ API keys ได้แก่ API key leakage, brute force attacks และการใช้งานคีย์โดยไม่ได้รับอนุญาต ซึ่งเน้นย้ำถึงความสำคัญอย่างยิ่งของมาตรการรักษาความปลอดภัยที่แข็งแกร่งและแนวทางปฏิบัติที่ดีที่สุด

ในส่วนถัดไป เราจะเจาะลึกเกี่ยวกับการนำไปใช้ การรักษาความปลอดภัย การจัดการ และการตรวจสอบ API keys เพื่อให้มั่นใจถึงความปลอดภัยที่แข็งแกร่งและประสิทธิภาพสูงสุดในสภาพแวดล้อมการพัฒนาซอฟต์แวร์

การนำ API Keys ไปใช้:

A. การสร้าง API Keys:

ขั้นตอนแรกในการนำ API keys ไปใช้คือการสร้างตัวระบุเฉพาะที่จะทำหน้าที่เป็นข้อมูลประจำตัวสำหรับการเข้าถึง API ของคุณ ผู้ให้บริการ API ส่วนใหญ่มีกลไกง่ายๆ สำหรับการสร้าง API keys ผ่านพอร์ทัลสำหรับนักพัฒนาหรืออินเทอร์เฟซการดูแลระบบ โดยทั่วไป API keys จะถูกสร้างขึ้นเป็นสตริงตัวอักษรและตัวเลขที่มีความยาวเฉพาะ เพื่อให้มั่นใจถึงความเป็นสุ่มและความเป็นเอกลักษณ์ ลองพิจารณาตัวอย่างการสร้าง API keys ใน node.js โดยใช้พอร์ทัลสำหรับนักพัฒนาของผู้ให้บริการ API สมมติ:

const axios = require('axios');

// Function to generate API key

let apiKey;

async function generateAPIKey() {

try {

// Make a POST request to the API provider's endpoint for generating API keys

const response = await axios.post('https://api.example.com/generate_key');

if (response.status === 201) {

// Extract the generated API key from the response

let apiKey = response.data.apiKey;

return apiKey;

} else {

// Handle error response

console.error('Failed to generate API key. Status code:', response.status);

return null;

}

} catch (error) {

// Handle request error

console.error('Error generating API key:', error.message);

return null;

}

}

ฉันเลือกใช้ JavaScript สำหรับตัวอย่างนี้ เนื่องจาก JavaScript เป็นหนึ่งในภาษาโปรแกรมที่ได้รับความนิยมและใช้กันอย่างแพร่หลายมากที่สุดโดยนักพัฒนา หากคุณเข้าใจว่าโค้ดด้านบนทำอะไรได้บ้าง ก็เจ๋งมาก - ทำได้ดีมาก! ถ้าคุณไม่เข้าใจ มาทำความเข้าใจกันเล็กน้อย

ก่อนอื่น เราใช้ axios - ไลบรารี JavaScript สำหรับการดึงข้อมูล เราสร้างฟังก์ชัน generateAPIKey และเราส่งคำขอ POST โดยใช้ axios เพื่อสร้าง API keys ของเราจากเว็บไซต์ example

หากการตอบสนองจากคำขอ POST คือ 201 แสดงว่า API ถูกสร้างขึ้น และเราจัดเก็บไว้ในตัวแปรที่เราสามารถเข้าถึงได้และส่งต่อไปยังฟังก์ชันอื่นๆ ได้หากจำเป็น

B. การผสานรวม API Keys เข้ากับแอปพลิเคชัน:

เมื่อคุณได้รับ API key แล้ว ขั้นตอนต่อไปคือการผสานรวม API key เข้ากับ codebase ของแอปพลิเคชันของคุณ ขึ้นอยู่กับภาษาโปรแกรมและเฟรมเวิร์กที่คุณใช้อยู่ กระบวนการผสานรวมอาจแตกต่างกันไป อย่างไรก็ตาม หลักการพื้นฐานยังคงสอดคล้องกัน: รวม API key ไว้ในคำขอ HTTP ของคุณเพื่อตรวจสอบสิทธิ์กับเซิร์ฟเวอร์ API นี่คือตัวอย่างพื้นฐานของการผสานรวม API key เข้ากับแอปพลิเคชัน Javascript โดยใช้ไลบรารี requests:

const axios = require('axios');

// Function to make API request with API key

async function fetchDataWithAPIKey(apiKey) {

const endpoint = 'https://api.example.com/data';

try {

// Make a GET request to the API endpoint with the API key included in the headers

const response = await axios.get(endpoint, {

headers: {

'Authorization': `Bearer ${apiKey}`

}

});

// Process the API response

if (response.status === 200) {

const data = response.data;

// Process the retrieved data

console.log(data);

} else {

console.error('Failed to fetch data from the API. Status code:', response.status);

}

} catch (error) {

// Handle request error

console.error('Error fetching data from the API:', error.message);

}

}

อีกครั้ง เราใช้ Axios เพื่อส่งคำขอ คราวนี้ เรากำลังส่งคำขอและผนวก API key ของเราในส่วนหัวของคำขอ โดยส่งเป็นเมธอด Bearer

การทดสอบ API Keys โดยใช้ Apidog:

ตอนนี้เราได้ครอบคลุมการผสานรวม API keys เข้ากับแอปพลิเคชันแล้ว สิ่งสำคัญคือต้องตรวจสอบให้แน่ใจว่า API ของเราทำงานตามที่คาดไว้และส่งมอบฟังก์ชันการทำงานตามที่ตั้งใจไว้ วิธีหนึ่งที่มีประสิทธิภาพในการบรรลุเป้าหมายนี้คือการใช้เครื่องมือทดสอบ API ซึ่งช่วยให้นักพัฒนาสามารถจำลองคำขอ API วิเคราะห์การตอบสนอง และตรวจสอบพฤติกรรมของ API ของตนได้

เครื่องมือหนึ่งที่โดดเด่นในขอบเขตของการทดสอบ API คือ Apidog Apidog มีอินเทอร์เฟซที่เป็นมิตรต่อผู้ใช้สำหรับการทดสอบ API คล้ายกับเครื่องมือยอดนิยมเช่น Postman ด้วยการออกแบบที่ใช้งานง่ายและชุดคุณสมบัติที่ครอบคลุม Apidog ช่วยลดความซับซ้อนของกระบวนการทดสอบและแก้ไขข้อบกพร่องของ API ทำให้นักพัฒนาสามารถปรับปรุงเวิร์กโฟลว์การทดสอบและระบุปัญหาที่อาจเกิดขึ้นได้อย่างง่ายดาย

ด้วยการใช้ประโยชน์จาก Apidog นักพัฒนาสามารถ:

- ส่งคำขอ HTTP: Apidog.com ช่วยให้ผู้ใช้สามารถสร้างและส่งคำขอ HTTP ประเภทต่างๆ ได้ รวมถึง GET, POST, PUT, DELETE และอื่นๆ เพื่อโต้ตอบกับ API ของตน

- ปรับแต่งพารามิเตอร์คำขอ: นักพัฒนาสามารถระบุส่วนหัวคำขอ พารามิเตอร์การค้นหา เนื้อหาคำขอ และพารามิเตอร์อื่นๆ เพื่อจำลองสถานการณ์ต่างๆ และทดสอบขอบเขต

- ตรวจสอบการตอบสนอง: Apidog.com ให้ข้อมูลเชิงลึกโดยละเอียดเกี่ยวกับการตอบสนอง API รวมถึงรหัสสถานะ ส่วนหัว และเนื้อหาการตอบสนอง ช่วยให้นักพัฒนาสามารถตรวจสอบความถูกต้องของพฤติกรรม API และแก้ไขปัญหาที่พบ

- บันทึกและจัดระเบียบคำขอ: ผู้ใช้สามารถบันทึกคำขอ API จัดระเบียบเป็นคอลเลกชัน และแชร์กับสมาชิกในทีม ซึ่งอำนวยความสะดวกในการทำงานร่วมกันและการแบ่งปันความรู้ภายในทีมพัฒนา

ด้วยการรวม Apidog เข้ากับชุดเครื่องมือทดสอบ API ของตน นักพัฒนาสามารถเร่งกระบวนการทดสอบ ระบุข้อบกพร่องหรือความไม่สอดคล้องที่อาจเกิดขึ้นในช่วงต้นของวงจรการพัฒนา และรับประกันความน่าเชื่อถือและประสิทธิภาพของ API ของตนก่อนการปรับใช้

ดังนั้น ตอนนี้ เราจะใช้ Apidog เพื่อทดสอบฟังก์ชันการทำงานของ API keys ของเราได้อย่างไร?

สิ่งแรกคือ หากคุณยังไม่ได้สร้างบัญชี โปรดสร้างบัญชีและ ทำตามคู่มือนี้เพื่อเรียนรู้วิธีใช้ Apidog ในแกนหลัก

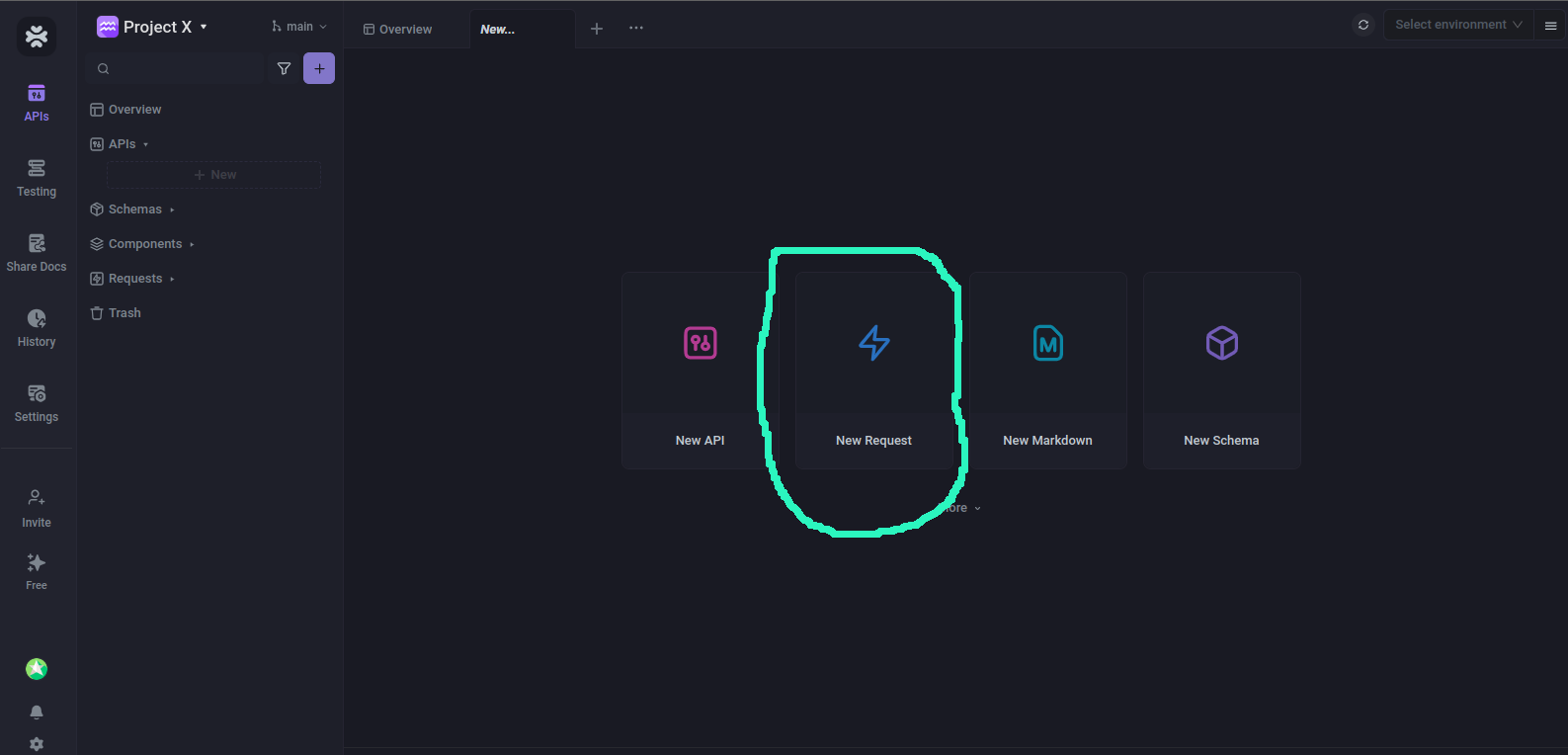

สิ่งต่อไปคือเริ่มส่งคำขอ คลิกที่ปุ่ม New Request ดังที่แสดงด้านล่างจากแดชบอร์ดของ Apidog;

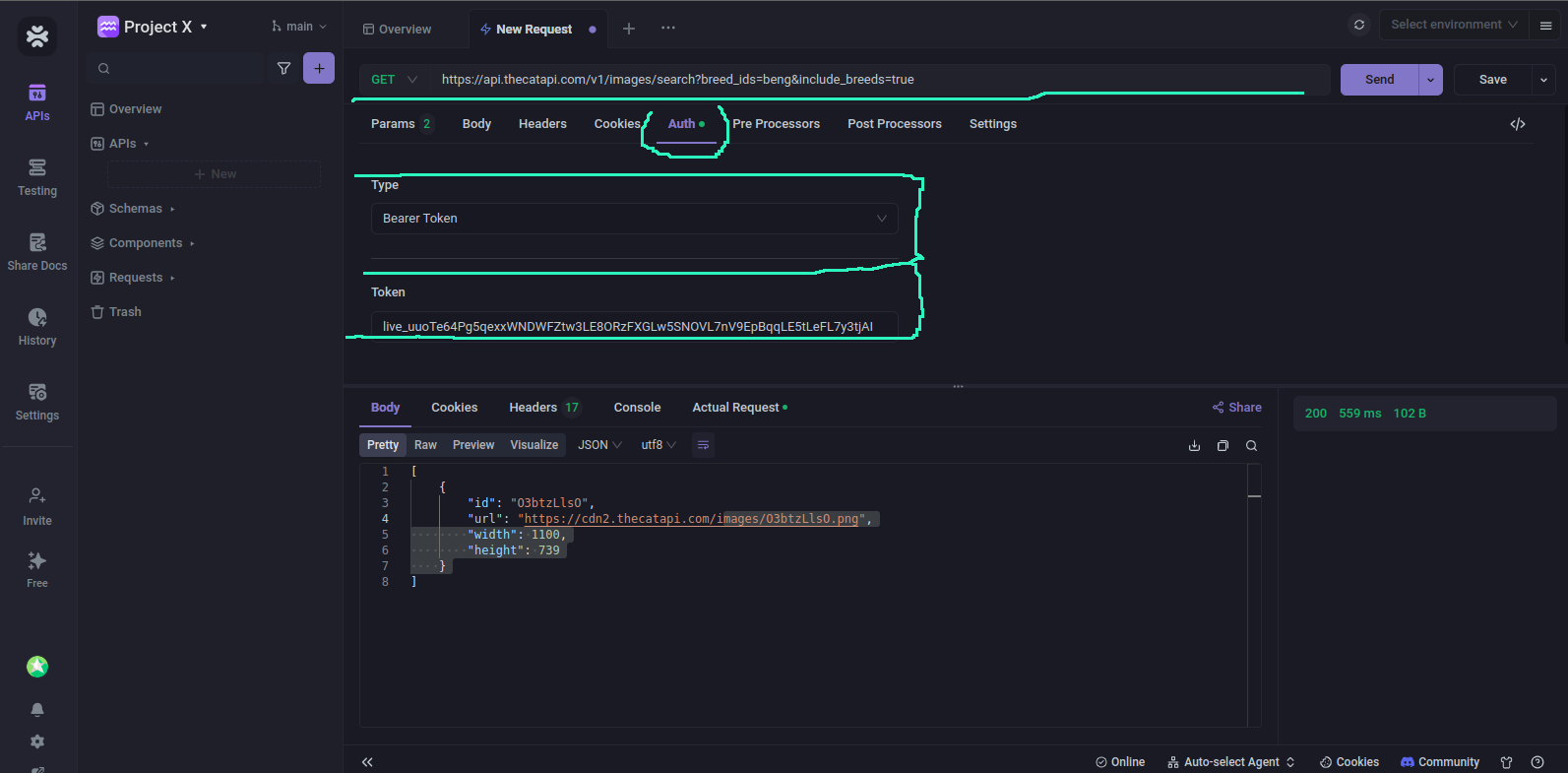

จากนั้นคุณจะถูกนำไปยังหน้าเว็บที่คุณสามารถป้อน URL และ API key ของคุณเพื่อทดสอบสิ่งต่างๆ

สำหรับบทช่วยสอนนี้ ฉันจะใช้ The Cat API คุณสามารถตรวจสอบได้ หรือใช้ API ของคุณเองหากคุณมีเซิร์ฟเวอร์ทำงานอยู่

จากภาพด้านบน สิ่งที่ฉันต้องทำคือระบุ URL ประเภทการตรวจสอบสิทธิ์ ในกรณีนี้คือ Bearer และ token Apidog ทำให้การทำเช่นนี้เป็นเรื่องง่ายมาก

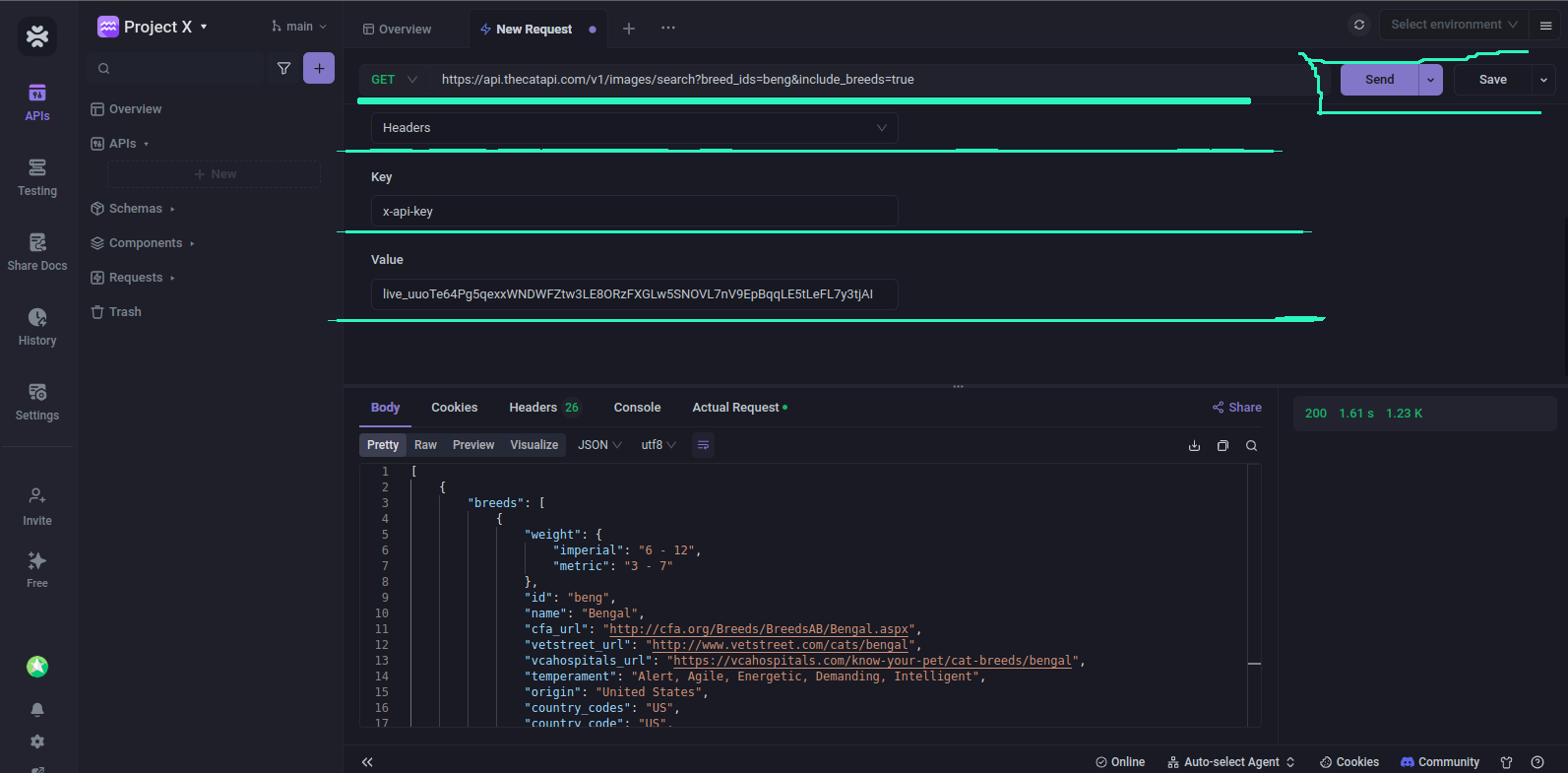

Apidog ยังให้ความสามารถในการเลือกประเภท API key ที่แตกต่างกัน;

จากภาพหน้าจอด้านบน คุณจะเห็นว่าฉันใช้ประเภท x-api-key และยังคงใช้งานได้ หากคุณมีวิธีหรือประเภทต่างๆ ในการใช้ API key ของคุณ Apidog ช่วยคุณได้!

หากคุณไม่ได้เพิ่ม api key ไปยังคำขอที่ต้องการ การตอบสนองจะเป็น 401 unauthorized

C. แนวทางปฏิบัติที่ดีที่สุดสำหรับการจัดการ API Key:

- การหมุนเวียนคีย์: หมุนเวียน API keys เป็นประจำเพื่อลดความเสี่ยงของการเข้าถึงโดยไม่ได้รับอนุญาตและการเปิดเผยที่อาจเกิดขึ้น ใช้กลไกการหมุนเวียนคีย์ตามกำหนดเวลาเพื่อสร้างคีย์ใหม่และทำให้คีย์เก่าเป็นโมฆะ

- การจัดเก็บข้อมูลที่ปลอดภัย: จัดเก็บ API keys อย่างปลอดภัย โดยใช้การเข้ารหัสและการควบคุมการเข้าถึงเพื่อป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต หลีกเลี่ยงการฮาร์ดโค้ด API keys ในซอร์สโค้ดของคุณ หรือจัดเก็บไว้ในไฟล์ข้อความธรรมดา

- นโยบายการใช้งาน: บังคับใช้นโยบายการใช้งานเพื่อควบคุมการใช้ API keys รวมถึงขีดจำกัดอัตรา ข้อจำกัดการเข้าถึง และโควตาการใช้งาน ตรวจสอบเมตริกการใช้คีย์เพื่อระบุความผิดปกติและการใช้งานในทางที่ผิดที่อาจเกิดขึ้น

D. กรณีศึกษาของการนำ API Key ไปใช้

มาสำรวจกรณีศึกษาในโลกแห่งความเป็นจริงสองกรณีของการนำ API key ไปใช้:

- Google Maps API: Google Maps API ใช้ API keys สำหรับการตรวจสอบสิทธิ์และการควบคุมการเข้าถึง นักพัฒนา สร้าง API keys ผ่าน Google Cloud Console และรวมเข้ากับแอปพลิเคชันของตนเพื่อเข้าถึงบริการแผนที่และตำแหน่งทางภูมิศาสตร์

- Stripe API: Stripe API ให้บริการประมวลผลการชำระเงินแก่ธุรกิจทั่วโลก โดยอาศัย API keys สำหรับการตรวจสอบสิทธิ์และการอนุญาตที่ปลอดภัย นักพัฒนา สร้าง API keys ผ่าน Stripe Dashboard และรวม API keys เหล่านั้นเข้ากับแพลตฟอร์มของตนเพื่ออำนวยความสะดวกในการทำธุรกรรมที่ปลอดภัย

คุณสามารถตรวจสอบเอกสารเหล่านี้ เพื่อดูวิธีใช้ Stripe API

ด้วยการตรวจสอบกรณีศึกษาเหล่านี้ เราได้รับข้อมูลเชิงลึกอันมีค่าเกี่ยวกับการนำ API keys ไปใช้ในสถานการณ์จริง ซึ่งเน้นย้ำถึงความสำคัญในการเปิดใช้งานการผสานรวมที่ปลอดภัยและราบรื่นระหว่างแอปพลิเคชันและบริการ

การรักษาความปลอดภัย API Keys:

ในยุคที่โดดเด่นด้วย ภัยคุกคามด้านความปลอดภัยทางไซเบอร์ ที่เพิ่มขึ้นและกรอบการกำกับดูแลที่เปลี่ยนแปลงไป การรักษาความปลอดภัย API keys ได้กลายเป็นสิ่งจำเป็นสำหรับองค์กรต่างๆ ในทุกอุตสาหกรรม ในส่วนนี้ เราจะเจาะลึกเข้าไปในขอบเขตหลายแง่มุมของความปลอดภัยของ API key สำรวจเทคนิคการเข้ารหัส กลไกการควบคุมการเข้าถึง ข้อควรพิจารณาด้านสิ่งแวดล้อม และกลยุทธ์ในการลดช่องโหว่

A. การเข้ารหัส API Keys:

การเข้ารหัส API keys เป็นมาตรการรักษาความปลอดภัยที่สำคัญซึ่งมีจุดมุ่งหมายเพื่อปกป้องข้อมูลประจำตัวที่ละเอียดอ่อนเหล่านี้จากการเข้าถึงและการสกัดกั้นโดยไม่ได้รับอนุญาต

API keys ซึ่งเป็นตัวระบุเฉพาะที่ให้สิทธิ์การเข้าถึงทรัพยากรหรือฟังก์ชันการทำงานภายใน API ของแอปพลิเคชัน เป็นสินทรัพย์ที่มีค่าสำหรับทั้งผู้ใช้ที่ถูกต้องตามกฎหมายและผู้ประสงค์ร้าย อย่างไรก็ตาม หากมีการส่งหรือจัดเก็บในรูปแบบข้อความธรรมดา API keys จะมีความเสี่ยงต่อการสกัดกั้นโดยผู้ไม่หวังดีที่อาจนำไปใช้เพื่อเข้าถึงข้อมูลหรือบริการที่ละเอียดอ่อนโดยไม่ได้รับอนุญาต

การเข้ารหัสเกี่ยวข้องกับการแปลง API keys ข้อความธรรมดาเป็นข้อความเข้ารหัสโดยใช้อัลกอริธึมการเข้ารหัส กระบวนการนี้ทำให้มั่นใจได้ว่าแม้จะถูกสกัดกั้น API keys จะไม่สามารถเข้าใจได้สำหรับบุคคลที่ไม่ได้รับอนุญาตหากไม่มีคีย์ถอดรหัสที่สอดคล้องกัน

ด้วยการเข้ารหัส API keys องค์กรต่างๆ จะเพิ่มชั้นความปลอดภัยเพิ่มเติมให้กับระบบของตน ปกป้องข้อมูลประจำตัวที่สำคัญเหล่านี้จากการโจมตีด้วยการดักฟังและการเข้าถึงโดยไม่ได้รับอนุญาต มาตรฐานการเข้ารหัสขั้นสูง เช่น AES (Advanced Encryption Standard) มักถูกนำมาใช้เพื่อเข้ารหัส API keys ซึ่งให้การปกป้องที่แข็งแกร่งจากการสกัดกั้นและการแสวงหาประโยชน์

โดยพื้นฐานแล้ว การเข้ารหัส API keys ทำหน้าที่เป็นมาตรการป้องกันพื้นฐานจากการเข้าถึงและการสกัดกั้นโดยไม่ได้รับอนุญาต ซึ่งช่วยเสริมความแข็งแกร่งให้กับท่าทีด้านความปลอดภัยโดยรวมของแอปพลิเคชันและบริการที่ขับเคลื่อนด้วย API ขององค์กร

B. การควบคุมการเข้าถึงและการอนุญาต:

กลไกการควบคุมการเข้าถึงและการอนุญาตที่มีประสิทธิภาพเป็นสิ่งจำเป็นสำหรับการบังคับใช้นโยบายการเข้าถึงแบบละเอียดและการลดการใช้งาน API keys โดยไม่ได้รับอนุญาต องค์กรต่างๆ ต้องใช้กลไกการตรวจสอบสิทธิ์ที่แข็งแกร่ง เช่น OAuth 2.0 หรือ JWT (JSON Web Tokens) เพื่อตรวจสอบยืนยันตัวตนของผู้ถือ API key และอนุญาตการเข้าถึงทรัพยากรหรือฟังก์ชันการทำงานเฉพาะตามสิทธิ์ที่กำหนดไว้ล่วงหน้า กรอบการทำงาน การควบคุมการเข้าถึงตามบทบาท (RBAC) สามารถเพิ่มความปลอดภัยได้โดยการแบ่งแยกสิทธิ์การเข้าถึงตามบทบาทและความรับผิดชอบของผู้ใช้

C. ความปลอดภัยของ API Key ในสภาพแวดล้อมที่แตกต่างกัน:

ข้อควรพิจารณาด้านความปลอดภัยเกี่ยวกับ API keys แตกต่างกันไปในสภาพแวดล้อมการปรับใช้ที่แตกต่างกัน รวมถึงโครงสร้างพื้นฐานบนเว็บ บนมือถือ และบนคลาวด์ ในสภาพแวดล้อมบนเว็บ องค์กรต่างๆ ต้องใช้ HTTPS (Hypertext Transfer Protocol Secure) เพื่อเข้ารหัสการส่งข้อมูลและลดการโจมตีด้วยการสกัดกั้น สภาพแวดล้อมบนมือถือจำเป็นต้องมีมาตรการป้องกันเพิ่มเติม เช่น กลไกการจัดเก็บคีย์ที่ปลอดภัยและการบังคับใช้สิทธิ์รันไทม์ เพื่อปกป้อง API keys จากการประนีประนอมผ่านการงัดแงะอุปกรณ์หรือการวิศวกรรมย้อนกลับของแอปพลิเคชัน สภาพแวดล้อมบนคลาวด์ต้องการการควบคุมการเข้าถึงและโปรโตคอลการเข้ารหัสที่เข้มงวดเพื่อปกป้อง API keys ที่จัดเก็บไว้ในระบบแบบกระจายและแพลตฟอร์ม infrastructure-as-a-service (IaaS)

D. การลดช่องโหว่ของ API Key:

แม้จะมีมาตรการรักษาความปลอดภัยอย่างขยันขันแข็ง API keys ยังคงมีความเสี่ยงต่อช่องโหว่และเวกเตอร์การแสวงหาประโยชน์ต่างๆ องค์กรต่างๆ ต้องระบุและลดช่องโหว่ที่อาจเกิดขึ้นอย่าง proactivel เพื่อเสริมสร้างท่าทีด้านความปลอดภัยของ API key กลยุทธ์การลดช่องโหว่ทั่วไป ได้แก่:

- การหมุนเวียนคีย์: หมุนเวียน API keys เป็นประจำเพื่อจำกัดหน้าต่างการเปิดเผยและลดความเสี่ยงของการเข้าถึงโดยไม่ได้รับอนุญาต กลไกการหมุนเวียนคีย์อัตโนมัติสามารถปรับปรุงกระบวนการและรับประกันความปลอดภัยอย่างต่อเนื่อง

- หลักการสิทธิ์ขั้นต่ำ: ปฏิบัติตามหลักการสิทธิ์ขั้นต่ำโดยให้ API keys เฉพาะสิทธิ์ขั้นต่ำที่จำเป็นในการบรรลุวัตถุประสงค์ที่ตั้งใจไว้ จำกัดการเข้าถึงทรัพยากรและฟังก์ชันการทำงานที่ละเอียดอ่อนเพื่อลดผลกระทบของการละเมิดที่อาจเกิดขึ้น

- การจัดเก็บคีย์ที่ปลอดภัย: ใช้เทคนิคการเข้ารหัสที่แข็งแกร่งและกลไกการจัดเก็บคีย์ที่ปลอดภัย เช่น โมดูลความปลอดภัยของฮาร์ดแวร์ (HSM) หรือบริการจัดการคีย์ (KMS) เพื่อปกป้อง API keys จากการเข้าถึงและการโจรกรรมโดยไม่ได้รับอนุญาต

- การตรวจสอบความปลอดภัยและการตอบสนองต่อเหตุการณ์: ใช้ความสามารถในการตรวจสอบความปลอดภัยที่ครอบคลุมเพื่อตรวจจับกิจกรรม API key ที่ผิดปกติและเหตุการณ์ด้านความปลอดภัยที่อาจเกิดขึ้นแบบเรียลไทม์ พัฒนาแผนการตอบสนองต่อเหตุการณ์เชิงรุกเพื่อลดการละเมิดความปลอดภัยอย่างรวดเร็วและลดผลกระทบต่อการดำเนินธุรกิจ

ด้วยการนำแนวทางแบบองค์รวมมาใช้กับความปลอดภัยของ API key ซึ่งครอบคลุมการเข้ารหัส การควบคุมการเข้าถึง ข้อควรพิจารณาด้านสิ่งแวดล้อม และกลยุทธ์การลดช่องโหว่ องค์กรต่างๆ สามารถเสริมสร้างการป้องกันของตนเองจากภัยคุกคามที่เกิดขึ้นใหม่และปกป้องสินทรัพย์ดิจิทัลของตนจากการแสวงหาประโยชน์

การติดตามการใช้งาน API Key:

ภูมิทัศน์ของการจัดการ API key เต็มไปด้วยเครื่องมือ แพลตฟอร์ม และบริการมากมายที่ออกแบบมาเพื่อปรับปรุงการจัดเตรียมคีย์ การควบคุมการเข้าถึง และกระบวนการตรวจสอบ ตั้งแต่บริการจัดการคีย์บนคลาวด์ (KMS) ไปจนถึงแพลตฟอร์มการจัดการ API ระดับองค์กร องค์กรต่างๆ สามารถเข้าถึงโซลูชันที่หลากหลายซึ่งปรับให้เหมาะกับความต้องการเฉพาะของตนได้ เครื่องมือและบริการยอดนิยมสำหรับการจัดการ API key ได้แก่:

- Amazon Web Services (AWS) Key Management Service (KMS): บริการที่จัดการอย่างเต็มรูปแบบสำหรับการสร้างและควบคุมคีย์การเข้ารหัสที่ใช้ในการเข้ารหัสข้อมูลและจัดการการเข้าถึงบริการและทรัพยากรของ AWS

- Google Cloud Key Management Service (KMS): บริการจัดการคีย์ที่โฮสต์บนคลาวด์ ซึ่งช่วยให้ผู้ใช้สามารถสร้าง ใช้ หมุนเวียน และทำลายคีย์การเข้ารหัสสำหรับการเข้ารหัสข้อมูล

- Auth0: แพลตฟอร์มการจัดการข้อมูลประจำตัวและการเข้าถึงที่นำเสนอความสามารถในการจัดการ API key ที่แข็งแกร่ง รวมถึงการสร้างคีย์ การเพิกถอน และการตรวจสอบ ซึ่งเป็นส่วนหนึ่งของโซลูชันการตรวจสอบสิทธิ์และการอนุญาตที่ครอบคลุม

- Kong: เกตเวย์ API แบบโอเพนซอร์สและแพลตฟอร์มการจัดการไมโครเซอร์วิสที่ให้คุณสมบัติการตรวจสอบสิทธิ์และการอนุญาต API key ในตัว พร้อมด้วยฟังก์ชันการวิเคราะห์และการตรวจสอบสำหรับการจัดการ API keys ในระดับ

ด้วยการใช้ประโยชน์จากเครื่องมือและบริการเหล่านี้ องค์กรต่างๆ สามารถปรับปรุงกระบวนการจัดการ API key เสริมสร้างท่าทีด้านความปลอดภัย และเพิ่มประสิทธิภาพการดำเนินงาน ซึ่งจะช่วยให้นักพัฒนาและผู้ดูแลระบบสามารถมุ่งเน้นไปที่นวัตกรรมและการสร้างมูลค่าได้

บทสรุป:

เมื่อเราใกล้จะสิ้นสุดลง มาสรุปประเด็นสำคัญที่กล่าวถึงในคู่มือที่ครอบคลุมนี้ เน้นย้ำถึงความสำคัญของการจัดการ API key ที่เหมาะสม และสำรวจทิศทางในอนาคตในด้านความปลอดภัยของ API key

A. สรุปประเด็นสำคัญ

ตลอดคู่มือนี้ เราได้สำรวจแง่มุมที่ซับซ้อนของการจัดการและความปลอดภัยของ API key ครอบคลุมหัวข้อต่างๆ ตั้งแต่พื้นฐานของ API keys ไปจนถึงเทคนิคขั้นสูงสำหรับการรักษาความปลอดภัย การจัดการ และการตรวจสอบ API keys ประเด็นสำคัญ ได้แก่:

- คำจำกัดความและความสำคัญของ API keys ในการพัฒนาซอฟต์แวร์

- ทำความเข้าใจ API keys รวมถึงประเภทและข้อกังวลด้านความปลอดภัย

- แนวทางปฏิบัติที่ดีที่สุดสำหรับการนำไปใช้ การรักษาความปลอดภัย และการจัดการ API keys

- กลยุทธ์ในการลดช่องโหว่ของ API key และเสริมสร้างท่าทีด้านความปลอดภัย

- เครื่องมือและบริการที่มีให้สำหรับการปรับปรุงกระบวนการจัดการ API key

- ความสำคัญของการเข้ารหัส การควบคุมการเข้าถึง และการตรวจสอบในความปลอดภัยของ API key

- บทบาทของการบันทึก การตรวจสอบ และการติดตามการใช้งานในการรักษาความโปร่งใสและความรับผิดชอบ

B. ความสำคัญของการจัดการ API Key ที่เหมาะสม

การจัดการ API key ที่เหมาะสมมีความสำคัญอย่างยิ่งต่อการรับประกันความปลอดภัย ความน่าเชื่อถือ และการปฏิบัติตามข้อกำหนดของแอปพลิเคชันและบริการซอฟต์แวร์สมัยใหม่ API keys ทำหน้าที่เป็นกลไกหลักสำหรับการตรวจสอบสิทธิ์และการควบคุมการเข้าถึง ทำให้เกิดการผสานรวมและการทำงานร่วมกันอย่างราบรื่นระหว่างระบบที่แตกต่างกัน ด้วยการนำแนวทางปฏิบัติที่ดีที่สุดสำหรับการจัดการ API key มาใช้ องค์กรต่างๆ สามารถ:

- ปกป้องข้อมูลและทรัพยากรที่ละเอียดอ่อนจากการเข้าถึงและการแสวงหาประโยชน์โดยไม่ได้รับอนุญาต

- เพิ่มความโปร่งใส ความรับผิดชอบ และการตรวจสอบย้อนกลับตลอดวงจรชีวิตของ API key

- เพิ่มประสิทธิภาพการใช้ทรัพยากร ประสิทธิภาพ และความสามารถในการปรับขนาดผ่านการจัดเตรียมคีย์และการติดตามการใช้งานที่มีประสิทธิภาพ

- แสดงให้เห็นถึงการปฏิบัติตามข้อกำหนดด้านกฎระเบียบและมาตรฐานอุตสาหกรรมที่ควบคุมความเป็นส่วนตัวและความปลอดภัยของข้อมูล

C. ทิศทางในอนาคตในด้านความปลอดภัยของ API Key

เมื่อมองไปข้างหน้า ภูมิทัศน์ของความปลอดภัยของ API key พร้อมสำหรับการพัฒนาและนวัตกรรมอย่างต่อเนื่องเพื่อตอบสนองต่อภัยคุกคามที่เกิดขึ้นใหม่ ความก้าวหน้าทางเทคโนโลยี และกรอบการกำกับดูแลที่เปลี่ยนแปลงไป ทิศทางในอนาคตในด้านความปลอดภัยของ API key อาจรวมถึง:

- การผสานรวมกลไกการตรวจสอบสิทธิ์ขั้นสูง เช่น ไบโอเมตริกซ์และการตรวจสอบสิทธิ์แบบหลายปัจจัย (MFA) เพื่อเพิ่มความปลอดภัยของ API key และลดความเสี่ยงที่เกี่ยวข้องกับข้อมูลประจำตัว

- การนำกรอบการทำงานของข้อมูลประจำตัวแบบกระจายอำนาจ เช่น ข้อมูลประจำตัวแบบ self-sovereign (SSI) ที่ใช้บล็อกเชน มาใช้ เพื่อให้ผู้ใช้สามารถควบคุมข้อมูลประจำตัวดิจิทัลและข้อมูลประจำตัวการเข้าถึงได้มากขึ้น

- ความก้าวหน้าอย่างต่อเนื่องในเทคนิคการเข้ารหัส รูปแบบการควบคุมการเข้าถึง และโปรโตคอลความปลอดภัยเพื่อจัดการกับภัยคุกคามที่เปลี่ยนแปลงไปและรับประกันการปกป้อง API keys และข้อมูลที่ละเอียดอ่อนอย่างแข็งแกร่ง

- การทำงานร่วมกันและการแบ่งปันความรู้ระหว่างผู้มีส่วนได้ส่วนเสียในอุตสาหกรรมเพื่อพัฒนาแนวทางปฏิบัติที่ดีที่สุด มาตรฐาน แนวทาง และกรอบการทำงานสำหรับการจัดการและความปลอดภัยของ API key

ด้วยการยอมรับทิศทางในอนาคตเหล่านี้และติดตามแนวโน้มและเทคโนโลยีที่เกิดขึ้นใหม่ องค์กรต่างๆ สามารถเสริมสร้างการป้องกันของตนเองจากภัยคุกคามที่เปลี่ยนแปลงไปและรักษาจุดยืนเชิงรุกต่อความปลอดภัยของ API key

โดยสรุป การจัดการ API key ที่เหมาะสมไม่ใช่แค่เรื่องของการปฏิบัติตามข้อกำหนดหรือแนวทางปฏิบัติที่ดีที่สุดเท่านั้น แต่เป็นรากฐานของการพัฒนาซอฟต์แวร์สมัยใหม่ ซึ่งเป็นพื้นฐานของความปลอดภัย ความน่าเชื่อถือ และความน่าเชื่อถือของระบบนิเวศดิจิทัล ด้วยการยึดมั่นในหลักการที่สรุปไว้ในคู่มือนี้และยอมรับวัฒนธรรมของการปรับปรุงและนวัตกรรมอย่างต่อเนื่อง องค์กรต่างๆ สามารถจัดการกับความซับซ้อนของความปลอดภัยของ API key ด้วยความมั่นใจและความยืดหยุ่น

ขอบคุณสำหรับการอ่าน อย่าลืมติดต่อหากคุณมีคำถามหรือต้องการความช่วยเหลือ!

```