```html

Introduction :

Dans le paysage numérique interconnecté d'aujourd'hui, le terme « clés API » est devenu populaire dans les cercles de développement logiciel. Ces chaînes de caractères apparemment anodines servent de pilier à la communication sécurisée entre les applications, permettant une intégration et une fonctionnalité transparentes. Dans ce guide complet, nous plongeons au cœur du domaine des clés API, en découvrant leur définition, en démêlant leur importance dans le développement logiciel et en élucidant leur objectif primordial.

Définition des clés API :

À la base, une clé API (Interface de Programmation d'Application) est un identifiant unique attribué à un utilisateur, une application ou un appareil accédant à une API. Essentiellement, elle agit comme une identité, accordant un accès autorisé à des fonctionnalités ou des ressources spécifiques au sein d'une application ou d'un service. Considérez-la comme une clé numérique qui ouvre la porte à une multitude de données et de fonctionnalités, tout en protégeant simultanément contre toute entrée non autorisée.

Importance des clés API dans le développement logiciel :

Dans le paysage dynamique du développement logiciel, où l'interopérabilité et l'intégration règnent en maîtres, les clés API jouent un rôle essentiel pour faciliter une communication transparente entre des systèmes disparates. Elles servent de pierre angulaire de la sécurité et du contrôle d'accès, garantissant que seules les entités autorisées peuvent interagir avec les points de terminaison de l'API d'une application. De plus, les clés API permettent aux développeurs de mettre en œuvre des contrôles d'accès granulaires, protégeant ainsi les données sensibles et atténuant les risques potentiels pour la sécurité.

Objectif des clés API :

L'objectif principal des clés API transcende la simple authentification ; elles servent de mécanisme pour appliquer des politiques d'accès et suivre les mesures d'utilisation. En tirant parti des clés API, les développeurs peuvent surveiller et réglementer le flux de données entre les systèmes, ce qui permet une gestion efficace des ressources et une optimisation des performances. De plus, les clés API permettent aux organisations d'appliquer des quotas d'utilisation, en empêchant les abus et en garantissant une répartition équitable des ressources entre les consommateurs.

Comprendre les clés API :

Maintenant que nous avons une introduction claire à ce qu'est une clé API, familiarisons-nous avec certains concepts des clés API.

Comment fonctionnent les clés API :

Le fonctionnement des clés API s'articule autour du concept d'authentification basée sur des jetons. Lorsqu'une application cliente demande l'accès à un point de terminaison d'API, elle doit inclure sa clé API dans l'en-tête de la requête ou les paramètres de la requête. Après avoir reçu la requête, le serveur API valide la clé API fournie par rapport à son registre de clés autorisées. Si la clé est valide et autorisée pour l'action demandée, le serveur traite la requête et renvoie la réponse correspondante.

Types de clés API :

Les clés API peuvent être largement classées en deux types distincts : les clés publiques et les clés privées. Chaque type a un objectif unique et est associé à des privilèges d'accès et à des considérations de sécurité spécifiques

- Clés publiques : Les clés API publiques, comme leur nom l'indique, sont destinées à une diffusion et une consommation généralisées. Ces clés sont généralement utilisées pour accéder aux API ou aux ressources publiques qui ne nécessitent pas de contrôles d'accès stricts. Bien que les clés publiques permettent une large accessibilité, elles présentent également un risque plus élevé d'exposition et d'abus si elles ne sont pas correctement protégées.

- Clés privées : Contrairement aux clés publiques, les clés API privées sont destinées à être conservées confidentielles et partagées uniquement avec des entités de confiance. Ces clés donnent accès à des fonctionnalités sensibles ou à des ressources privilégiées au sein d'une API, telles que des points de terminaison administratifs ou des fonctionnalités premium. En tant que telles, des mesures strictes doivent être mises en œuvre pour protéger les clés privées contre tout accès ou exploitation non autorisé.

Préoccupations de sécurité avec les clés API :

Malgré leur utilité inhérente, les clés API ne sont pas à l'abri des vulnérabilités et des risques de sécurité. De l'exposition potentielle par le biais de mécanismes de stockage non sécurisés à l'utilisation non autorisée par des acteurs malveillants, les clés API posent une myriade de problèmes de sécurité qui exigent une attention méticuleuse et des stratégies d'atténuation proactives. Les menaces de sécurité courantes associées aux clés API comprennent la fuite de clés API, les attaques par force brute et l'utilisation non autorisée de clés, ce qui souligne l'importance cruciale de mesures de sécurité robustes et de bonnes pratiques.

Dans la prochaine partie, nous approfondirons la mise en œuvre, la sécurisation, la gestion et la surveillance des clés API afin de garantir une sécurité robuste et des performances optimales dans les environnements de développement logiciel.

Mise en œuvre des clés API :

A. Génération de clés API :

La première étape de la mise en œuvre des clés API consiste à générer des identifiants uniques qui serviront d'identifiants pour accéder à votre API. La plupart des fournisseurs d'API proposent des mécanismes simples pour générer des clés API via leurs portails développeurs ou leurs interfaces administratives. Généralement, les clés API sont générées sous forme de chaînes alphanumériques d'une longueur spécifique, garantissant l'aléatoire et l'unicité. Prenons l'exemple de la génération de clés API dans node.js à l'aide du portail développeur d'un fournisseur d'API fictif :

const axios = require('axios');

// Fonction pour générer une clé API

let apiKey;

async function generateAPIKey() {

try {

// Effectuer une requête POST vers le point de terminaison du fournisseur d'API pour générer des clés API

const response = await axios.post('https://api.example.com/generate_key');

if (response.status === 201) {

// Extraire la clé API générée de la réponse

let apiKey = response.data.apiKey;

return apiKey;

} else {

// Gérer la réponse d'erreur

console.error('Échec de la génération de la clé API. Code d\'état :', response.status);

return null;

}

} catch (error) {

// Gérer l'erreur de requête

console.error('Erreur lors de la génération de la clé API :', error.message);

return null;

}

}

J'ai choisi d'utiliser JavaScript pour cet exemple car JavaScript est l'un des langages de programmation les plus populaires et les plus utilisés par les développeurs. Si vous comprenez ce que fait le code ci-dessus, c'est cool - bravo ! Si vous ne le faites pas, décomposons-le un peu.

Tout d'abord, nous utilisons axios - une bibliothèque javascript pour la récupération de données. Nous avons créé une fonction generateAPIKey et nous avons envoyé une requête POST en utilisant axios pour générer nos clés API à partir du site Web example.

Si la réponse de la requête POST est 201, cela signifie que l'API a été créée, et nous la stockons dans une variable où nous pouvons y accéder et la transmettre à d'autres fonctions si nécessaire.

B. Intégration des clés API dans les applications :

Une fois que vous avez obtenu la clé API, l'étape suivante consiste à l'intégrer dans le code de votre application. Selon le langage de programmation et le framework que vous utilisez, le processus d'intégration peut varier. Cependant, le principe fondamental reste le même : incluez la clé API dans vos requêtes HTTP pour vous authentifier auprès du serveur API. Voici un exemple de base d'intégration d'une clé API dans une application Javascript à l'aide de la bibliothèque de requêtes :

const axios = require('axios');

// Fonction pour effectuer une requête API avec la clé API

async function fetchDataWithAPIKey(apiKey) {

const endpoint = 'https://api.example.com/data';

try {

// Effectuer une requête GET vers le point de terminaison de l'API avec la clé API incluse dans les en-têtes

const response = await axios.get(endpoint, {

headers: {

'Authorization': `Bearer ${apiKey}`

}

});

// Traiter la réponse de l'API

if (response.status === 200) {

const data = response.data;

// Traiter les données récupérées

console.log(data);

} else {

console.error('Échec de la récupération des données de l\'API. Code d\'état :', response.status);

}

} catch (error) {

// Gérer l'erreur de requête

console.error('Erreur lors de la récupération des données de l\'API :', error.message);

}

}

Encore une fois, nous utilisons Axios pour envoyer les requêtes. Cette fois-ci, nous envoyons une requête et ajoutons notre clé API dans l'en-tête de la requête, en la transmettant comme méthode Bearer.

Test des clés API à l'aide d'Apidog :

Maintenant que nous avons abordé l'intégration des clés API dans les applications, il est essentiel de s'assurer que nos API fonctionnent comme prévu et fournissent les fonctionnalités souhaitées. Un moyen efficace d'y parvenir consiste à utiliser des outils de test d'API, qui permettent aux développeurs de simuler des requêtes API, d'analyser les réponses et de valider le comportement de leurs API.

Un de ces outils qui se démarque dans le domaine des tests d'API est Apidog. Apidog fournit une interface conviviale pour tester les API, similaire aux outils populaires comme Postman. Grâce à sa conception intuitive et à son ensemble complet de fonctionnalités, Apidog simplifie le processus de test et de débogage des API, permettant aux développeurs de rationaliser leurs flux de travail de test et d'identifier facilement les problèmes potentiels.

En tirant parti d'Apidog, les développeurs peuvent :

- Envoyer des requêtes HTTP : Apidog.com permet aux utilisateurs de créer et d'envoyer différents types de requêtes HTTP, notamment GET, POST, PUT, DELETE, etc., pour interagir avec leurs API.

- Personnaliser les paramètres de requête : Les développeurs peuvent spécifier les en-têtes de requête, les paramètres de requête, les corps de requête et d'autres paramètres pour simuler différents scénarios et tester les cas limites.

- Inspecter les réponses : Apidog.com fournit des informations détaillées sur les réponses de l'API, notamment les codes d'état, les en-têtes et les corps de réponse, ce qui permet aux développeurs de valider l'exactitude du comportement de l'API et de résoudre les problèmes rencontrés.

- Enregistrer et organiser les requêtes : Les utilisateurs peuvent enregistrer leurs requêtes API, les organiser en collections et les partager avec les membres de l'équipe, ce qui facilite la collaboration et le partage des connaissances au sein des équipes de développement.

En intégrant Apidog dans leur boîte à outils de test d'API, les développeurs peuvent accélérer le processus de test, identifier les bogues ou les incohérences potentiels au début du cycle de vie du développement et garantir la fiabilité et les performances de leurs API avant le déploiement.

Alors maintenant, Comment utilisons-nous Apidog pour tester la fonctionnalité de nos clés API ?

La première chose est que, si vous n'avez pas encore créé de compte, veuillez créer un compte et suivez ce guide pour apprendre à utiliser Apidog à la base.

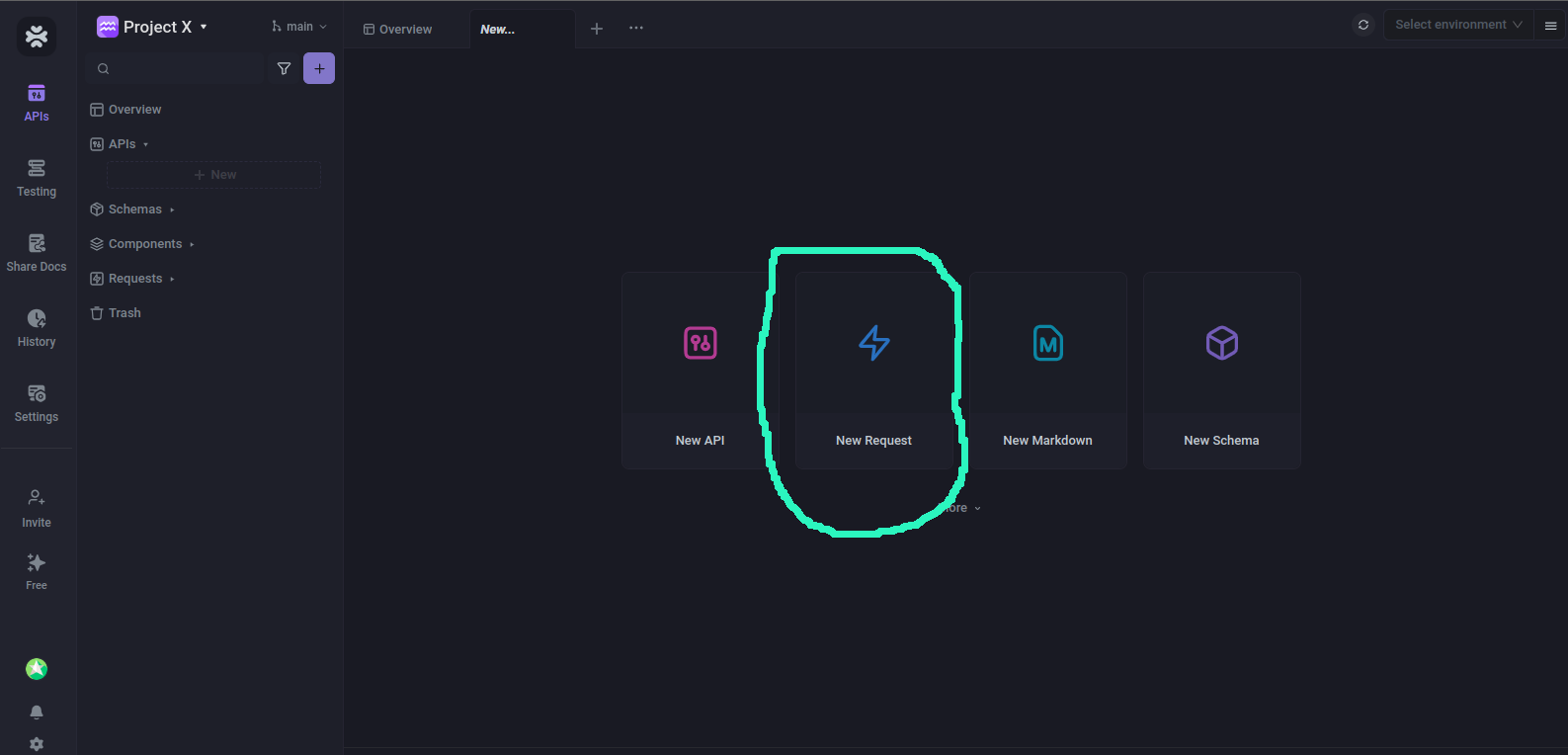

La prochaine chose est de commencer à envoyer une requête. Cliquez sur le bouton Nouvelle requête comme indiqué ci-dessous à partir du tableau de bord d'Apidog ;

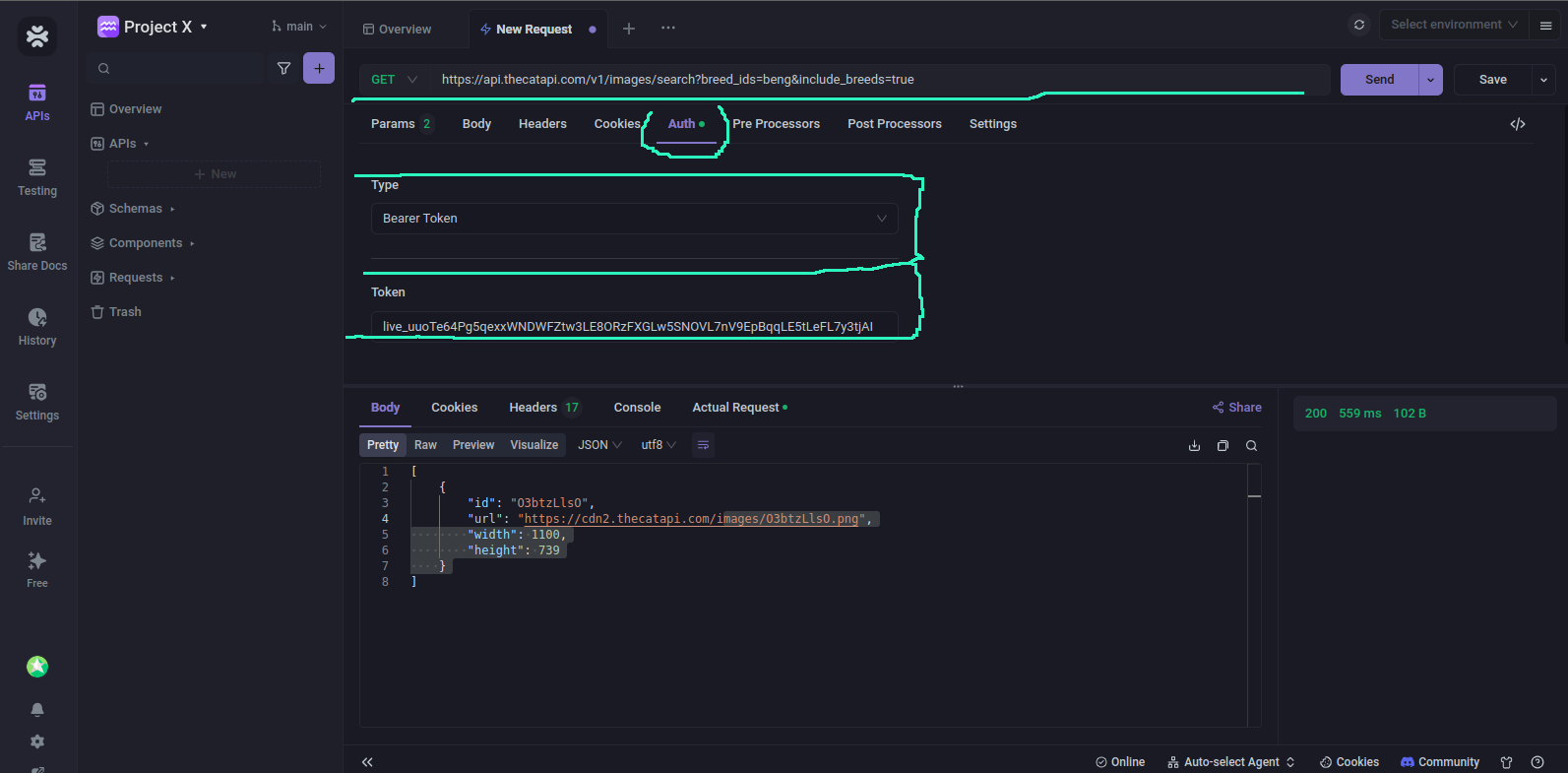

Vous serez ensuite redirigé vers une page où vous pourrez saisir l'URL et votre clé API pour tester les choses.

Pour ce tutoriel, j'utiliserai The Cat API. Vous pouvez les consulter ou utiliser votre propre API si vous avez un serveur en cours d'exécution.

À partir de l'image ci-dessus, tout ce que j'avais à faire était de fournir l'URL, le type d'authentification, dans ce cas, Bearer et le token. Apidog facilite grandement cette opération.

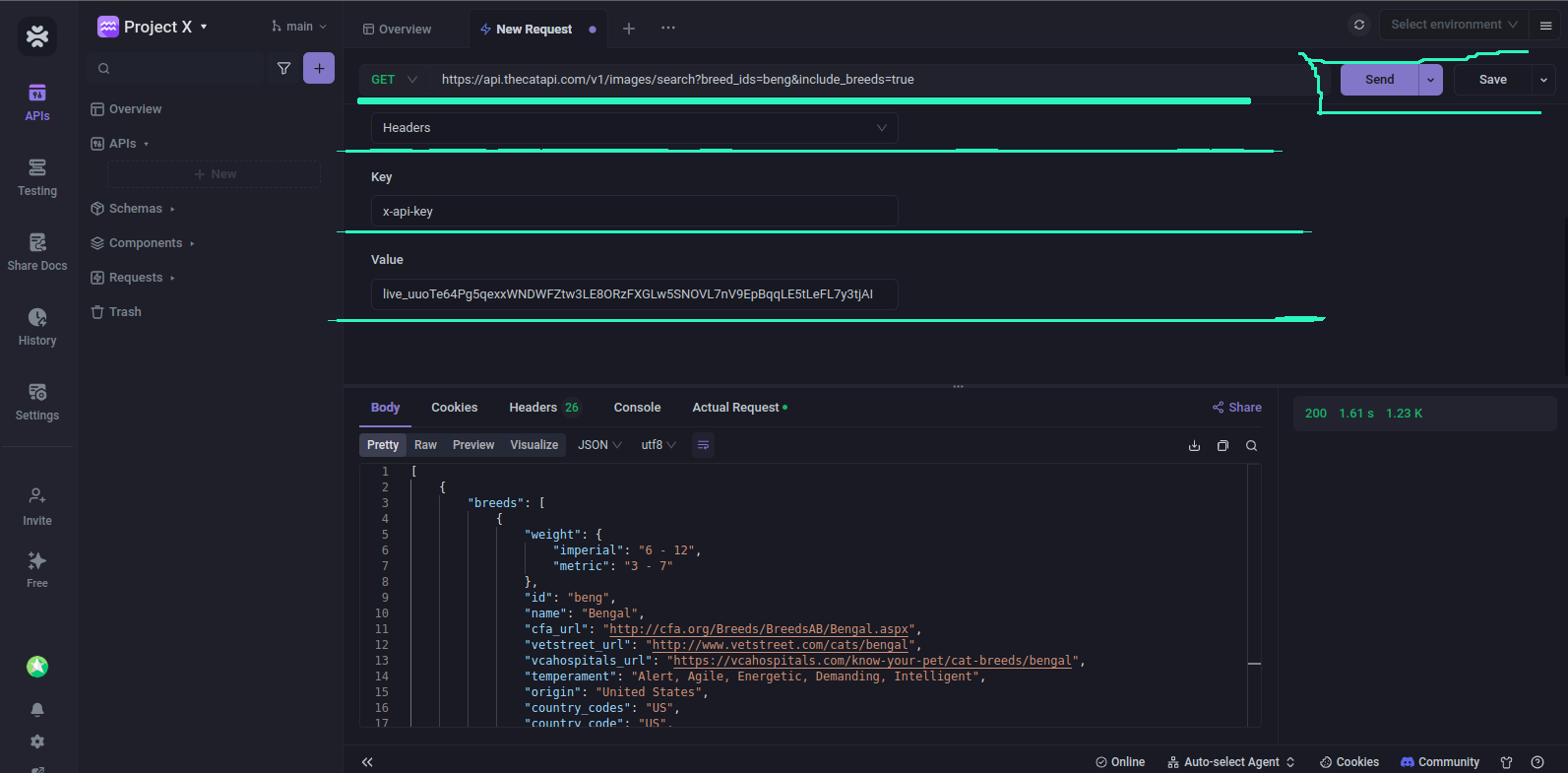

Apidog nous donne également la possibilité de choisir différents types de clés API ;

À partir de la capture d'écran ci-dessus, vous pouvez voir que j'ai utilisé le type x-api-key et cela a quand même fonctionné. Si vous avez différentes manières ou types d'utiliser votre clé API, Apidog vous couvre !

Si vous n'avez pas ajouté la clé api aux requêtes qui en nécessitent une, la réponse serait donc 401 unauthorized.

C. Meilleures pratiques pour la gestion des clés API :

- Rotation des clés : Faites pivoter régulièrement les clés API pour atténuer le risque d'accès non autorisé et d'exposition potentielle. Mettez en œuvre un mécanisme de rotation des clés planifié pour générer de nouvelles clés et invalider les anciennes.

- Stockage sécurisé : Stockez les clés API en toute sécurité, en utilisant le chiffrement et les contrôles d'accès pour empêcher tout accès non autorisé. Évitez de coder en dur les clés API dans votre code source ou de les stocker dans des fichiers en texte brut.

- Politiques d'utilisation : Appliquez des politiques d'utilisation pour régir l'utilisation des clés API, y compris les limites de débit, les restrictions d'accès et les quotas d'utilisation. Surveillez les mesures d'utilisation des clés pour identifier les anomalies et les utilisations abusives potentielles.

D. Études de cas de mise en œuvre de clés API

Explorons deux études de cas réelles de mise en œuvre de clés API :

- Google Maps API : Google Maps API utilise des clés API pour l'authentification et le contrôle d'accès. Les développeurs génèrent des clés API via la console Google Cloud et les intègrent dans leurs applications pour accéder aux services de cartographie et de géolocalisation.

- Stripe API : Stripe API fournit des services de traitement des paiements aux entreprises du monde entier, en s'appuyant sur les clés API pour une authentification et une autorisation sécurisées. Les développeurs génèrent des clés API via le tableau de bord Stripe et les intègrent dans leurs plateformes pour faciliter les transactions sécurisées.

Vous pouvez consulter ces documents pour voir comment utiliser l'API Stripe.

En examinant ces études de cas, nous acquérons des informations précieuses sur la mise en œuvre pratique des clés API dans des scénarios réels, soulignant leur importance pour permettre une intégration sécurisée et transparente entre les applications et les services.

Sécurisation des clés API :

À une époque marquée par des menaces de cybersécurité accrues et des cadres réglementaires en évolution, la sécurisation des clés API est devenue un impératif essentiel pour les organisations de tous les secteurs. Dans cette section, nous plongeons dans le domaine multiforme de la sécurité des clés API, en explorant les techniques de chiffrement, les mécanismes de contrôle d'accès, les considérations environnementales et les stratégies d'atténuation des vulnérabilités.

A. Chiffrement des clés API :

Le chiffrement des clés API est une mesure de sécurité cruciale visant à protéger ces identifiants sensibles contre tout accès et interception non autorisés.

Les clés API, étant des identifiants uniques qui accordent l'accès aux ressources ou aux fonctionnalités au sein de l'API d'une application, sont des atouts précieux pour les utilisateurs légitimes et les acteurs malveillants. Cependant, si elles sont transmises ou stockées en texte brut, les clés API sont vulnérables à l'interception par des adversaires qui pourraient les exploiter pour un accès non autorisé à des données ou des services sensibles.

Le chiffrement implique la transformation des clés API en texte brut en texte chiffré à l'aide d'algorithmes cryptographiques. Ce processus garantit que, même si elles sont interceptées, les clés API sont incompréhensibles pour les parties non autorisées sans la clé de déchiffrement correspondante.

En chiffrant les clés API, les organisations ajoutent une couche de sécurité supplémentaire à leurs systèmes, protégeant ces identifiants critiques contre les attaques d'écoute clandestine et les accès non autorisés lors de la transmission ou du stockage. Des normes de chiffrement avancées telles que AES (Advanced Encryption Standard) sont couramment employées pour chiffrer les clés API, offrant une protection robuste contre l'interception et l'exploitation.

Essentiellement, le chiffrement des clés API sert de protection fondamentale contre les accès et les interceptions non autorisés, renforçant la posture de sécurité globale des applications et des services basés sur les API d'une organisation.

B. Contrôle d'accès et autorisation :

Des mécanismes efficaces de contrôle d'accès et d'autorisation sont indispensables pour appliquer des politiques d'accès granulaires et atténuer l'utilisation non autorisée des clés API. Les organisations doivent mettre en œuvre des mécanismes d'authentification robustes, tels que OAuth 2.0 ou JWT (JSON Web Tokens), pour vérifier l'identité des détenteurs de clés API et autoriser l'accès à des ressources ou des fonctionnalités spécifiques en fonction des autorisations prédéfinies. Les frameworks de contrôle d'accès basé sur les rôles (RBAC) peuvent en outre renforcer la sécurité en délimitant les privilèges d'accès en fonction des rôles et des responsabilités des utilisateurs.

C. Sécurité des clés API dans différents environnements :

Les considérations de sécurité concernant les clés API varient selon les différents environnements de déploiement, notamment les infrastructures Web, mobiles et basées sur le cloud. Dans les environnements Web, les organisations doivent mettre en œuvre HTTPS (Hypertext Transfer Protocol Secure) pour chiffrer la transmission des données et atténuer les attaques d'interception. Les environnements mobiles nécessitent des mesures de protection supplémentaires, telles que des mécanismes de stockage sécurisé des clés et l'application des autorisations d'exécution, pour protéger les clés API contre la compromission par la falsification des appareils ou la rétro-ingénierie des applications. Les environnements basés sur le cloud exigent des contrôles d'accès stricts et des protocoles de chiffrement pour protéger les clés API stockées dans des systèmes distribués et des plateformes d'infrastructure en tant que service (IaaS).

D. Atténuation des vulnérabilités des clés API :

Malgré des mesures de sécurité diligentes, les clés API restent susceptibles de subir diverses vulnérabilités et vecteurs d'exploitation. Les organisations doivent identifier et atténuer de manière proactive les vulnérabilités potentielles afin de renforcer leur posture de sécurité des clés API. Les stratégies courantes d'atténuation des vulnérabilités comprennent :

- Rotation des clés : Faites pivoter régulièrement les clés API pour limiter leur fenêtre d'exposition et atténuer le risque d'accès non autorisé. Les mécanismes de rotation automatique des clés peuvent rationaliser le processus et garantir une sécurité continue.

- Principe du moindre privilège : Respectez le principe du moindre privilège en n'accordant aux clés API que les autorisations minimales requises pour remplir leur objectif. Restreignez l'accès aux ressources et aux fonctionnalités sensibles afin d'atténuer l'impact des violations potentielles.

- Stockage sécurisé des clés : Utilisez des techniques de chiffrement robustes et des mécanismes de stockage sécurisé des clés, tels que des modules de sécurité matérielle (HSM) ou des services de gestion des clés (KMS), pour protéger les clés API contre tout accès et vol non autorisés.

- Surveillance de la sécurité et réponse aux incidents : Mettez en œuvre des capacités complètes de surveillance de la sécurité pour détecter en temps réel les activités anormales des clés API et les incidents de sécurité potentiels. Élaborez un plan de réponse aux incidents proactif pour atténuer rapidement les failles de sécurité et minimiser leur impact sur les opérations commerciales.

En adoptant une approche holistique de la sécurité des clés API englobant le chiffrement, le contrôle d'accès, les considérations environnementales et les stratégies d'atténuation des vulnérabilités, les organisations peuvent renforcer leurs défenses contre les menaces émergentes et protéger leurs actifs numériques contre l'exploitation.

Suivi de l'utilisation des clés API :

Le paysage de la gestion des clés API regorge d'une myriade d'outils, de plateformes et de services conçus pour rationaliser l'approvisionnement des clés, le contrôle d'accès et les processus de surveillance. Des services de gestion des clés (KMS) basés sur le cloud aux plateformes de gestion des API de qualité entreprise, les organisations ont accès à un large éventail de solutions adaptées à leurs besoins uniques. Certains outils et services populaires pour la gestion des clés API comprennent :

- Amazon Web Services (AWS) Key Management Service (KMS) : Un service entièrement géré pour la création et le contrôle des clés de chiffrement utilisées pour chiffrer les données et gérer l'accès aux services et ressources AWS.

- Google Cloud Key Management Service (KMS) : Un service de gestion des clés hébergé dans le cloud qui permet aux utilisateurs de générer, d'utiliser, de faire pivoter et de détruire des clés cryptographiques pour chiffrer les données.

- Auth0 : Une plateforme de gestion des identités et des accès qui offre des capacités robustes de gestion des clés API, notamment la génération, la révocation et la surveillance des clés, dans le cadre de ses solutions complètes d'authentification et d'autorisation.

- Kong : Une passerelle API open source et une plateforme de gestion des microservices qui fournit des fonctionnalités intégrées d'authentification et d'autorisation des clés API, ainsi que des fonctionnalités d'analyse et de surveillance pour gérer les clés API à grande échelle.

En tirant parti de ces outils et services, les organisations peuvent rationaliser les processus de gestion des clés API, améliorer la posture de sécurité et optimiser l'efficacité opérationnelle, ce qui permet aux développeurs et aux administrateurs de se concentrer sur l'innovation et la création de valeur.

Conclusion :

Alors que nous arrivons à la fin, récapitulons les points clés abordés dans ce guide complet, soulignons l'importance d'une bonne gestion des clés API et explorons les orientations futures en matière de sécurité des clés API.

A. Récapitulatif des points clés

Tout au long de ce guide, nous avons exploré les facettes complexes de la gestion et de la sécurité des clés API, couvrant des sujets allant des fondamentaux des clés API aux techniques avancées pour les sécuriser, les gérer et les surveiller. Les points clés comprennent :

- Définition et importance des clés API dans le développement logiciel.

- Comprendre les clés API, y compris leurs types et les problèmes de sécurité.

- Meilleures pratiques pour la mise en œuvre, la sécurisation et la gestion des clés API.

- Stratégies d'atténuation des vulnérabilités des clés API et d'amélioration de la posture de sécurité.

- Outils et services disponibles pour rationaliser les processus de gestion des clés API.

- L'importance du chiffrement, du contrôle d'accès et de la surveillance dans la sécurité des clés API.

- Le rôle de la journalisation, de l'audit et du suivi de l'utilisation pour maintenir la transparence et la responsabilité.

B. Importance d'une bonne gestion des clés API

Une bonne gestion des clés API est essentielle pour garantir la sécurité, la fiabilité et la conformité des applications et des services logiciels modernes. Les clés API servent de mécanisme principal d'authentification et de contrôle d'accès, permettant une intégration et une interopérabilité transparentes entre des systèmes disparates. En adoptant les meilleures pratiques en matière de gestion des clés API, les organisations peuvent :

- Protéger les données et les ressources sensibles contre tout accès et exploitation non autorisés.

- Améliorer la transparence, la responsabilité et la traçabilité tout au long du cycle de vie des clés API.

- Optimiser l'utilisation des ressources, les performances et l'évolutivité grâce à un approvisionnement efficace des clés et au suivi de l'utilisation.

- Démontrer la conformité aux exigences réglementaires et aux normes de l'industrie régissant la confidentialité et la sécurité des données.

C. Orientations futures en matière de sécurité des clés API

À l'avenir, le paysage de la sécurité des clés API est prêt pour une évolution et une innovation continues en réponse aux menaces émergentes, aux avancées technologiques et à l'évolution des cadres réglementaires. Les orientations futures en matière de sécurité des clés API peuvent inclure :

- Intégration de mécanismes d'authentification avancés, tels que la biométrie et l'authentification multifacteur (MFA), pour renforcer la sécurité des clés API et atténuer les risques liés à l'identité.

- Adoption de cadres d'identité décentralisés, tels que l'identité auto-souveraine (SSI) basée sur la blockchain, pour donner aux utilisateurs un plus grand contrôle sur leurs identités numériques et leurs identifiants d'accès.

- Avancées continues des techniques de chiffrement, des modèles de contrôle d'accès et des protocoles de sécurité pour faire face aux menaces en évolution et assurer une protection robuste des clés API et des données sensibles.

- Collaboration et partage des connaissances entre les parties prenantes de l'industrie pour développer des meilleures pratiques, des directives et des cadres standardisés pour la gestion et la sécurité des clés API.

En adoptant ces orientations futures et en se tenant au courant des tendances et des technologies émergentes, les organisations peuvent renforcer leurs défenses contre les menaces en évolution et maintenir une position proactive en matière de sécurité des clés API.

En conclusion, une bonne gestion des clés API n'est pas seulement une question de conformité ou de meilleures pratiques ; c'est une pierre angulaire du développement logiciel moderne, qui sous-tend la sécurité, la fiabilité et la fiabilité des écosystèmes numériques. En adhérant aux principes énoncés dans ce guide et en adoptant une culture d'amélioration et d'innovation continues, les organisations peuvent naviguer en toute confiance et résilience dans les complexités de la sécurité des clés API.

Merci de votre lecture. N'oubliez pas de nous contacter si vous avez des questions ou si vous avez besoin d'aide !

```